Anche se i sistemi basati su Linux sono spesso considerati impenetrabili, ci sono ancora dei rischi che devono essere presi sul serio.

Rootkit, virus, ransomware e molti altri programmi dannosi possono spesso attaccare e causare problemi ai server Linux.

Indipendentemente dal sistema operativo, l’adozione di misure di sicurezza è un must per i server. I grandi marchi e le organizzazioni hanno adottato le misure di sicurezza nelle loro mani e sviluppato strumenti che non solo rilevano difetti e malware, ma li correggono e intraprendono azioni preventive.

Fortunatamente, ci sono strumenti disponibili a basso prezzo o gratuiti che possono aiutare con questo processo. Possono rilevare difetti in diverse sezioni di un server basato su Linux.

Sommario:

Lynis

Lynis è un rinomato strumento di sicurezza e un’opzione preferita dagli esperti di Linux. Funziona anche su sistemi basati su Unix e macOS. È un’app software open source utilizzata dal 2007 con licenza GPL.

Lynis è in grado di rilevare falle di sicurezza e difetti di configurazione. Ma va oltre: invece di esporre solo le vulnerabilità, suggerisce azioni correttive. Ecco perché, per ottenere rapporti di controllo dettagliati, è necessario eseguirlo sul sistema host.

L’installazione non è necessaria per l’utilizzo di Lynis. Puoi estrarlo da un pacchetto scaricato o da un tarball ed eseguirlo. Puoi anche ottenerlo da un clone Git per avere accesso alla documentazione completa e al codice sorgente.

Lynis è stato creato dall’autore originale di Rkhunter, Michael Boelen. Ha due tipi di servizi basati su individui e imprese. In entrambi i casi, ha prestazioni eccezionali.

Chkrootkit

Come avrai già intuito, il chkrootkit è uno strumento per verificare l’esistenza di rootkit. I rootkit sono un tipo di software dannoso che può fornire l’accesso al server a un utente non autorizzato. Se stai eseguendo un server basato su Linux, i rootkit possono essere un problema.

chkrootkit è uno dei programmi basati su Unix più utilizzati in grado di rilevare i rootkit. Utilizza “strings” e “grep” (comandi dello strumento Linux) per rilevare problemi.

Può essere utilizzato da una directory alternativa o da un disco di ripristino, nel caso si desideri verificare un sistema già compromesso. I diversi componenti di Chkrootkit si occupano di cercare le voci cancellate nei file “wtmp” e “lastlog”, trovare i record dello sniffer oi file di configurazione del rootkit e controllare le voci nascoste in “/proc” o le chiamate al programma “readdir”.

Per usare chkrootkit, dovresti ottenere l’ultima versione da un server, estrarre i file sorgente, compilarli e sei pronto per partire.

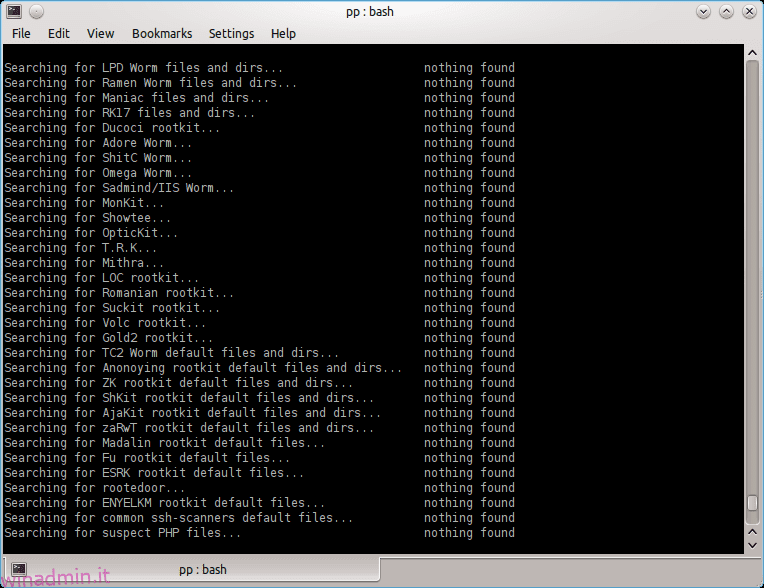

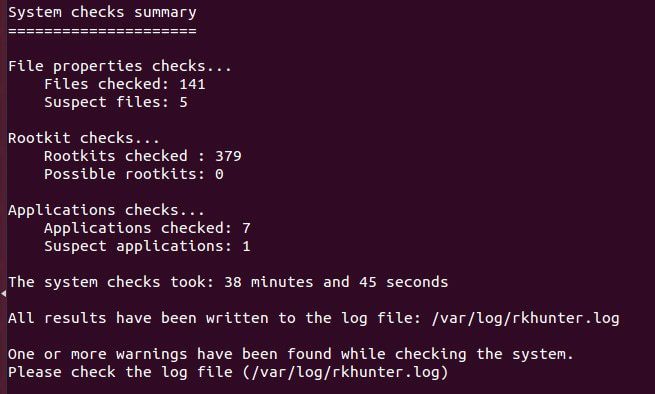

Rkhunter

Lo sviluppatore Micheal Boelen è stata la persona dietro la creazione Rkhunter (Rootkit Hunter) nel 2003. È uno strumento adatto per i sistemi POSIX e può aiutare con il rilevamento di rootkit e altre vulnerabilità. Rkhunter esamina accuratamente i file (nascosti o visibili), le directory predefinite, i moduli del kernel e i permessi configurati in modo errato.

Dopo un controllo di routine, li confronta con i record sicuri e corretti dei database e cerca i programmi sospetti. Poiché il programma è scritto in Bash, non può essere eseguito solo su macchine Linux ma anche praticamente su qualsiasi versione di Unix.

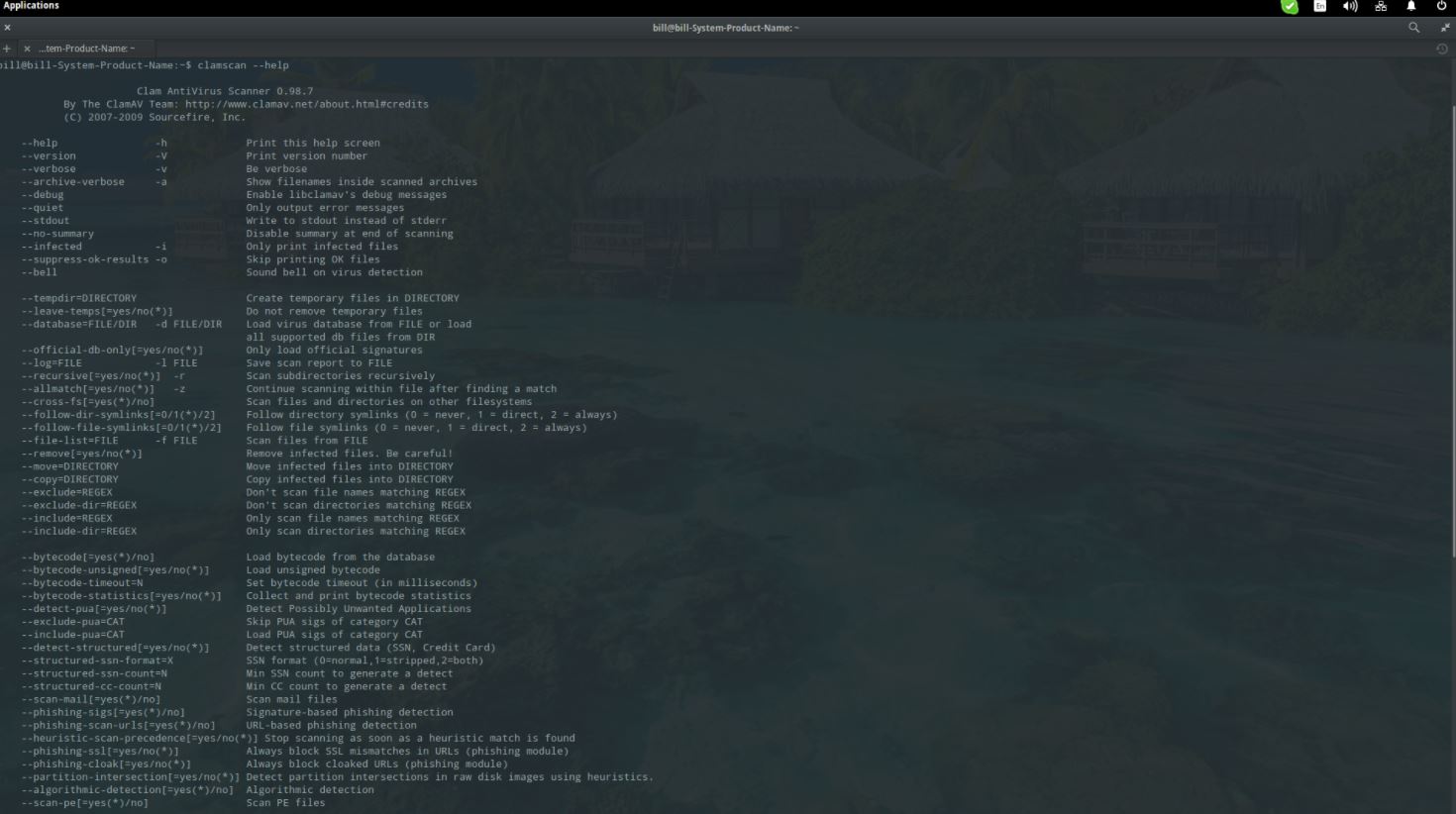

ClamAV

Scritto in C++, ClamAV è un antivirus open source che può aiutare a rilevare virus, trojan e molti altri tipi di malware. È uno strumento completamente gratuito, ecco perché molte persone lo usano per scansionare le proprie informazioni personali, comprese le e-mail, alla ricerca di qualsiasi tipo di file dannoso. Serve anche in modo significativo come scanner lato server.

Lo strumento è stato inizialmente sviluppato, specialmente per Unix. Tuttavia, ha versioni di terze parti che possono essere utilizzate su Linux, BSD, AIX, macOS, OSF, OpenVMS e Solaris. Clam AV effettua un aggiornamento automatico e regolare del proprio database, in modo da poter rilevare anche le minacce più recenti. Consente la scansione da riga di comando e ha un demone scalabile multi-thread per migliorare la sua velocità di scansione.

Può passare attraverso diversi tipi di file per rilevare le vulnerabilità. Supporta tutti i tipi di file compressi, inclusi RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, SIS format, BinHex e quasi ogni tipo di sistema di posta elettronica.

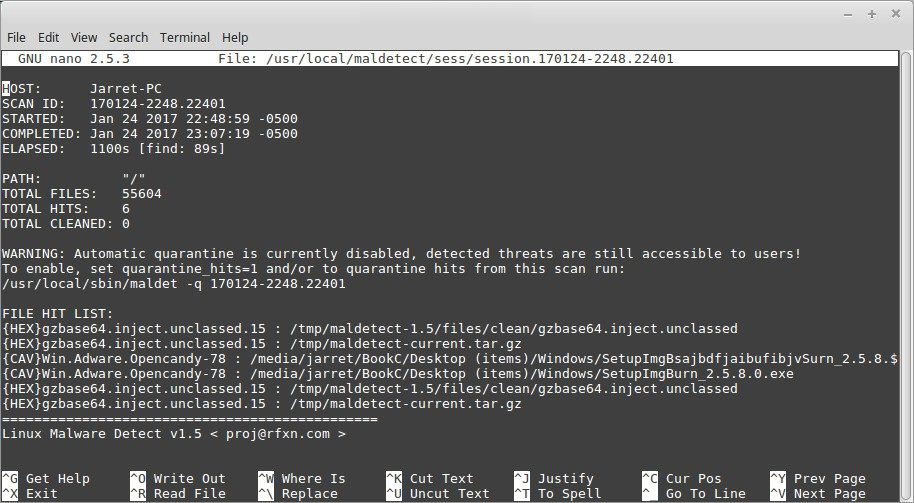

LMD

Rilevamento malware Linux –o LMD, in breve– è un altro rinomato antivirus per sistemi Linux, specificamente progettato per le minacce che di solito si trovano negli ambienti ospitati. Come molti altri strumenti in grado di rilevare malware e rootkit, LMD utilizza un database di firme per trovare qualsiasi codice dannoso in esecuzione e terminarlo rapidamente.

LMD non si limita al proprio database delle firme. Può sfruttare i database di ClamAV e del Team Cymru per trovare ancora più virus. Per popolare il suo database, LMD acquisisce i dati sulle minacce dai sistemi di rilevamento delle intrusioni ai margini della rete. In questo modo, è in grado di generare nuove firme per il malware che viene utilizzato attivamente negli attacchi.

LMD può essere utilizzato tramite la riga di comando “maldet”. Lo strumento è creato appositamente per piattaforme Linux e può facilmente cercare tra i server Linux.

Radare2

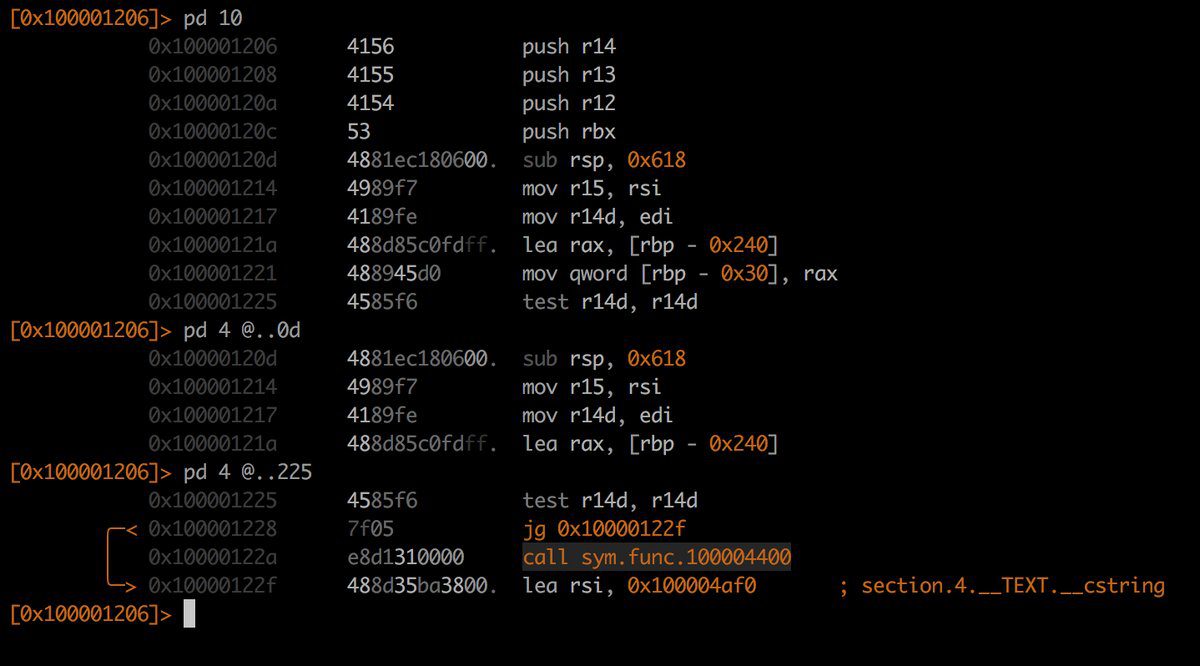

Radare2 (R2) è un framework per l’analisi dei binari e per il reverse engineering con eccellenti capacità di rilevamento. Può rilevare file binari malformati, fornendo all’utente gli strumenti per gestirli, neutralizzando potenziali minacce. Utilizza sdb, che è un database NoSQL. I ricercatori di sicurezza del software e gli sviluppatori di software preferiscono questo strumento per la sua eccellente capacità di presentazione dei dati.

Una delle caratteristiche eccezionali di Radare2 è che l’utente non è obbligato a utilizzare la riga di comando per eseguire attività come l’analisi statica/dinamica e lo sfruttamento del software. È consigliato per qualsiasi tipo di ricerca su dati binari.

OpenVAS

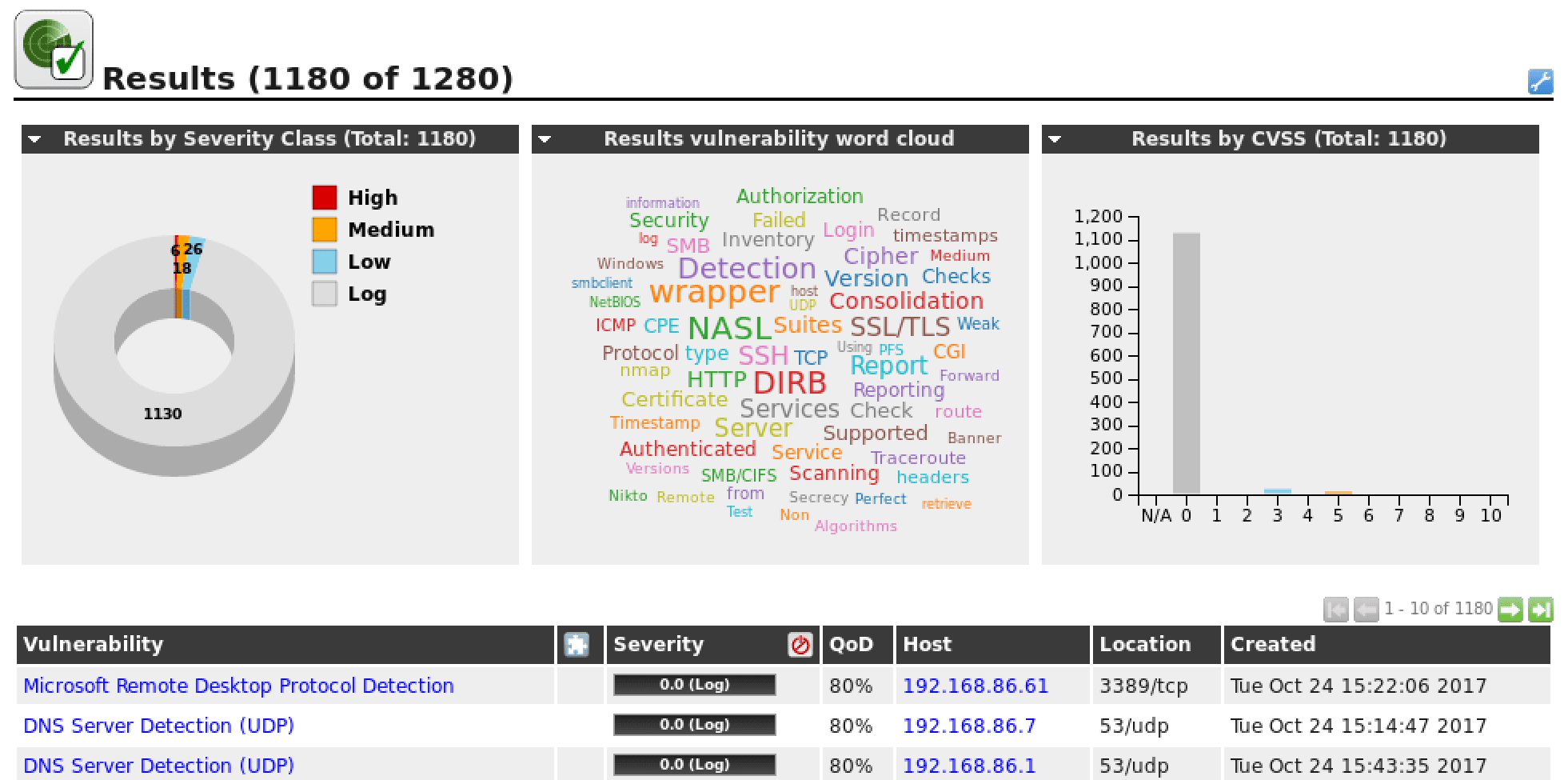

Sistema aperto di valutazione delle vulnerabilità, o OpenVAS, è un sistema ospitato per la scansione delle vulnerabilità e la loro gestione. È progettato per le aziende di tutte le dimensioni, aiutandole a rilevare i problemi di sicurezza nascosti all’interno delle loro infrastrutture. Inizialmente, il prodotto era conosciuto come GNessUs, fino a quando il suo attuale proprietario, Greenbone Networks, non ha cambiato il suo nome in OpenVAS.

Dalla versione 4.0, OpenVAS consente l’aggiornamento continuo, di solito in periodi inferiori a 24 ore, della sua base di test di vulnerabilità di rete (NVT). A giugno 2016 aveva più di 47.000 NVT.

Gli esperti di sicurezza utilizzano OpenVAS per la sua capacità di scansionare velocemente. Presenta inoltre un’eccellente configurabilità. I programmi OpenVAS possono essere utilizzati da una macchina virtuale autonoma per effettuare ricerche di malware sicure. Il suo codice sorgente è disponibile sotto una licenza GNU GPL. Molti altri strumenti di rilevamento delle vulnerabilità dipendono da OpenVAS, ecco perché è considerato un programma essenziale nelle piattaforme basate su Linux.

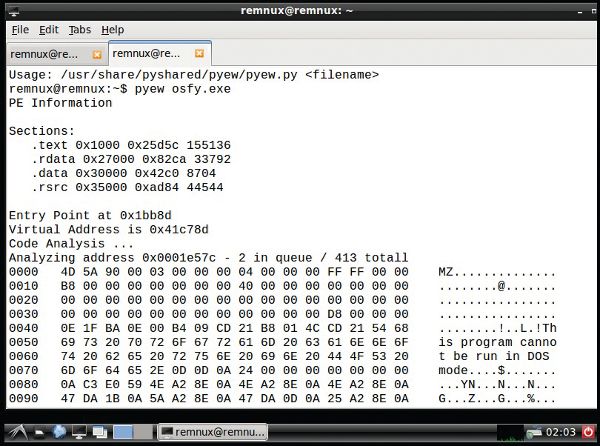

REMnux

REMnux utilizza metodi di reverse engineering per l’analisi del malware. È in grado di rilevare molti problemi basati sul browser, nascosti negli snippet di codice offuscati da JavaScript e nelle applet Flash. È anche in grado di scansionare file PDF ed eseguire analisi forensi della memoria. Lo strumento aiuta con il rilevamento di programmi dannosi all’interno di cartelle e file che non possono essere scansionati facilmente con altri programmi di rilevamento dei virus.

È efficace grazie alle sue capacità di decodifica e reverse engineering. Può determinare le proprietà di programmi sospetti e, essendo leggero, non è molto rilevabile da programmi dannosi intelligenti. Può essere utilizzato sia su Linux che su Windows e la sua funzionalità può essere migliorata con l’aiuto di altri strumenti di scansione.

Tigre

Nel 1992, la Texas A&M University ha iniziato a lavorare Tigre per aumentare la sicurezza dei computer del loro campus. Ora, è un programma popolare per piattaforme simili a Unix. Una caratteristica unica dello strumento è che non è solo uno strumento di controllo della sicurezza, ma anche un sistema di rilevamento delle intrusioni.

Lo strumento può essere utilizzato gratuitamente con una licenza GPL. Dipende dagli strumenti POSIX e insieme possono creare un framework perfetto che può aumentare significativamente la sicurezza del tuo server. Tiger è interamente scritto sul linguaggio della shell, questo è uno dei motivi della sua efficacia. È adatto per controllare lo stato e la configurazione del sistema e il suo utilizzo multiuso lo rende molto popolare tra le persone che utilizzano strumenti POSIX.

Malgrado

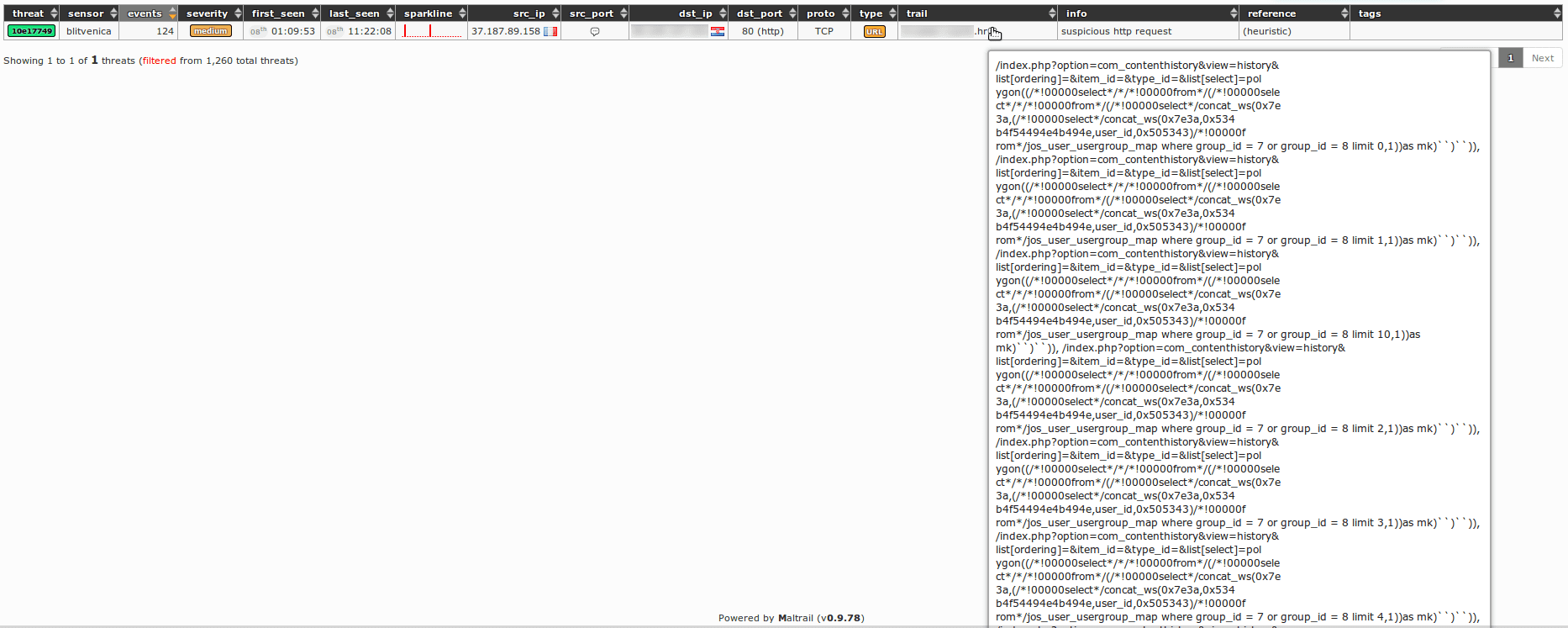

Malgrado è un sistema di rilevamento del traffico in grado di mantenere pulito il traffico del tuo server e aiutarlo a evitare qualsiasi tipo di minaccia dannosa. Svolge tale compito confrontando le sorgenti di traffico con i siti nella lista nera pubblicati online.

Oltre a verificare la presenza di siti nella lista nera, utilizza anche meccanismi euristici avanzati per rilevare diversi tipi di minacce. Anche se è una funzionalità opzionale, è utile quando pensi che il tuo server sia già stato attaccato.

Ha un sensore in grado di rilevare il traffico ricevuto da un server e inviare le informazioni al server Maltrail. Il sistema di rilevamento verifica se il traffico è sufficientemente buono per scambiare dati tra un server e la sorgente.

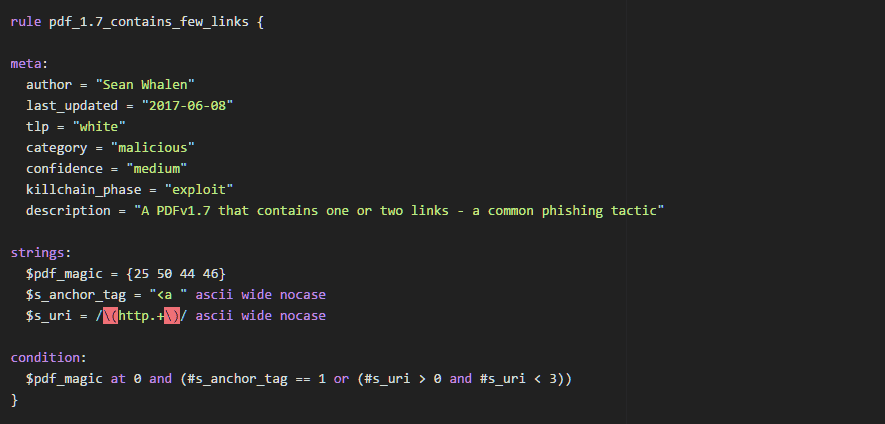

YARA

Realizzato per Linux, Windows e macOS, YARA (Yet Another Ridiculous Acronimo) è uno degli strumenti più essenziali utilizzati per la ricerca e il rilevamento di programmi dannosi. Utilizza modelli testuali o binari per semplificare e accelerare il processo di rilevamento, risultando in un’attività facile e veloce.

YARA ha alcune funzionalità extra, ma per usarle è necessaria la libreria OpenSSL. Anche se non disponi di tale libreria, puoi utilizzare YARA per la ricerca di base sul malware tramite un motore basato su regole. Può anche essere utilizzato in Cuckoo Sandbox, un sandbox basato su Python ideale per effettuare ricerche sicure di software dannoso.

Come scegliere lo strumento migliore?

Tutti gli strumenti che abbiamo menzionato sopra funzionano molto bene e quando uno strumento è popolare in ambienti Linux, puoi essere abbastanza sicuro che migliaia di utenti esperti lo stiano utilizzando. Una cosa che gli amministratori di sistema dovrebbero ricordare è che ogni applicazione dipende solitamente da altri programmi. Ad esempio, questo è il caso di ClamAV e OpenVAS.

Devi capire di cosa ha bisogno il tuo sistema e in quali aree può avere delle vulnerabilità. In primo luogo, usa uno strumento leggero per ricercare quale sezione richiede attenzione. Quindi utilizzare lo strumento appropriato per risolvere il problema.