Qualsiasi attività online o sito di e-commerce ha molte risorse che potrebbero essere facilmente sfruttate se non sono adeguatamente protette o passano inosservate.

Se possiedi un sito di e-commerce, probabilmente non sei a conoscenza del fatto che potresti avere porte aperte, repository git privati o sottodomini esposti – solo per citarne alcuni – che gli aggressori possono sfruttare per ottenere l’accesso alle informazioni sensibili che risiedono nei tuoi sistemi.

Ciò di cui hai bisogno per ridurre i rischi di un attacco e il suo potenziale danno è una soluzione per il monitoraggio delle risorse e l’inventario. Utilizzare il monitoraggio delle risorse è come assumere un hacker per penetrare nelle tue reti per dirti dove hai delle vulnerabilità: imita l’azione degli aggressori per delineare e dimensionare la superficie di attacco di un bersaglio e i suoi punti deboli.

Oltre al monitoraggio, l’inventario delle tue risorse è un passaggio fondamentale per sapere cosa c’è nel tuo ambiente IT ibrido globale e cosa deve essere protetto. Un inventario ti aiuta a scoprire risorse nascoste o sconosciute collegate al tuo ambiente IT.

Idealmente, uno strumento di inventario dovrebbe aiutarti a normalizzare e classificare in base alle famiglie di prodotti, eliminando le variazioni nei nomi dei fornitori e dei prodotti. Questo inventario dovrebbe fornire informazioni dettagliate su ciascuna risorsa, inclusi software installato, servizi in esecuzione e altri elementi importanti.

Vediamo l’arena di monitoraggio e inventario delle risorse basata su SaaS più rilevante.

Sommario:

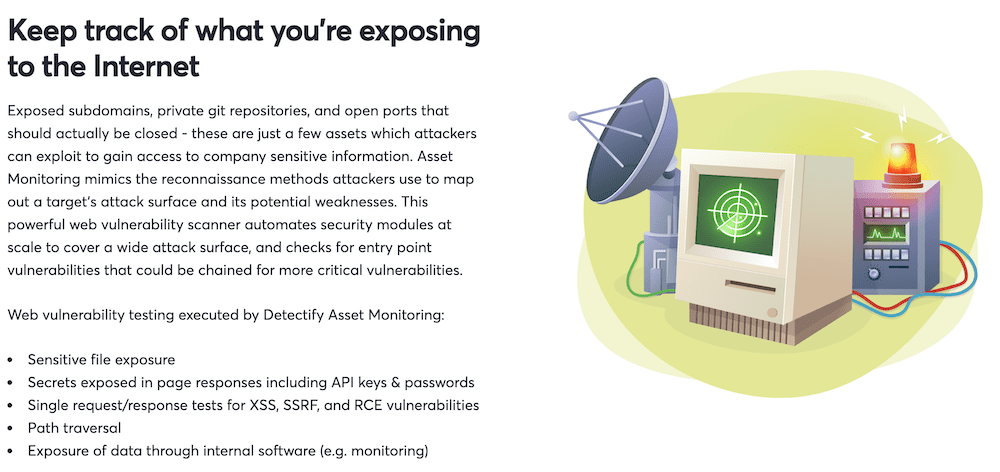

Rileva il monitoraggio delle risorse

Rileva offre un potente scanner di vulnerabilità web che automatizza i moduli di sicurezza su larga scala, verifica le vulnerabilità dei punti di ingresso e copre un’ampia superficie di attacco. I test eseguiti da Detectify riveleranno vulnerabilità XSS, SSRF, RCE, esposizioni di file sensibili, chiavi API o password esposte nelle risposte delle pagine, esposizione di dati tramite strumenti di monitoraggio interni e vulnerabilità di attraversamento del percorso.

Detectify ospita la propria comunità privata di hacker etici per la ricerca di vulnerabilità in crowdsourcing in modo da inviarti avvisi dal punto di vista di un vero attaccante. Il team di sicurezza Detectify esamina i risultati degli hacker white-hat e li automatizza allo scanner.

Altre funzionalità di Detectify Asset Monitoring includono il monitoraggio delle modifiche nello stack del software e il rilevamento di potenziali acquisizioni di sottodomini. Utilizzando le tecnologie di fingerprinting, Asset Monitoring segnala il software rilevato, aiutandoti a rimanere aggiornato su eventuali installazioni non autorizzate o cambiamenti nel tuo stack tecnologico.

Potresti avere sottodomini che non utilizzi più, che puntano inavvertitamente a servizi di terze parti. Tali sottodomini possono essere registrati su tali terze parti da hacker malintenzionati che alla fine potrebbero dirottarli. Detectify può impedire che i tuoi sottodomini vengano dirottati, utilizzando un elenco di sottodomini che fornisci o tramite discovery.

Detectify offre vari piani di abbonamento mensili che si adattano alle esigenze di ogni attività commerciale o e-commerce online. Puoi testare il servizio con una prova gratuita di 2 settimane che ti darà 14 giorni per correggere tutte le vulnerabilità comuni che può rilevare.

Leggi la guida dettagliata su come migliorare la sicurezza delle applicazioni web con Detectify.

Inventario di asset Qualys

Qualis offre la sua app Global IT Asset Inventory, aiutando ogni azienda a rendere tutto visibile ed eliminare l’inventario manuale. Utilizzando una rete di sensori e un’intelligenza artificiale, la soluzione di Qualys può rilevare dispositivi e applicazioni on-premise, insieme a container, endpoint, risorse mobili, cloud e IoT.

Ciò che ottieni è una visibilità in tempo reale al 100% del tuo ambiente IT ibrido, sotto forma di dashboard con dati puliti e organizzati.

Con Qualys Asset Inventory, puoi ottenere risposte immediate a domande come:

Su quanti computer non è installata l’ultima versione di Windows 10?

Quali dispositivi client eseguono software non autorizzato?

La soluzione fornisce informazioni dettagliate su ciascuna risorsa, inclusi servizi in esecuzione, specifiche hardware e traffico di rete. Ottiene anche metadati come licenze software, cicli di vita hardware e software e altro ancora.

L’intelligenza artificiale di Qualys si occupa della categorizzazione e normalizzazione dei dati di inventario, convertendoli in un’unica fonte di informazioni per i team di sicurezza, IT e conformità. Una serie di dashboard dinamici e personalizzabili ti consentono di visualizzare il tuo inventario IT nel modo che preferisci.

La soluzione di Qualys è basata al 100% su cloud, con procedure di implementazione e gestione semplici e la sua capacità di inventario può scalare da una manciata a un milione di risorse.

Puoi iniziare GRATUITAMENTE con funzionalità limitate. Qualys offre molti altri servizi gratuiti tra cui API Security Assessment, SSL Labs, BrowserCheck e 60-Day Remote Endpoint Protection.

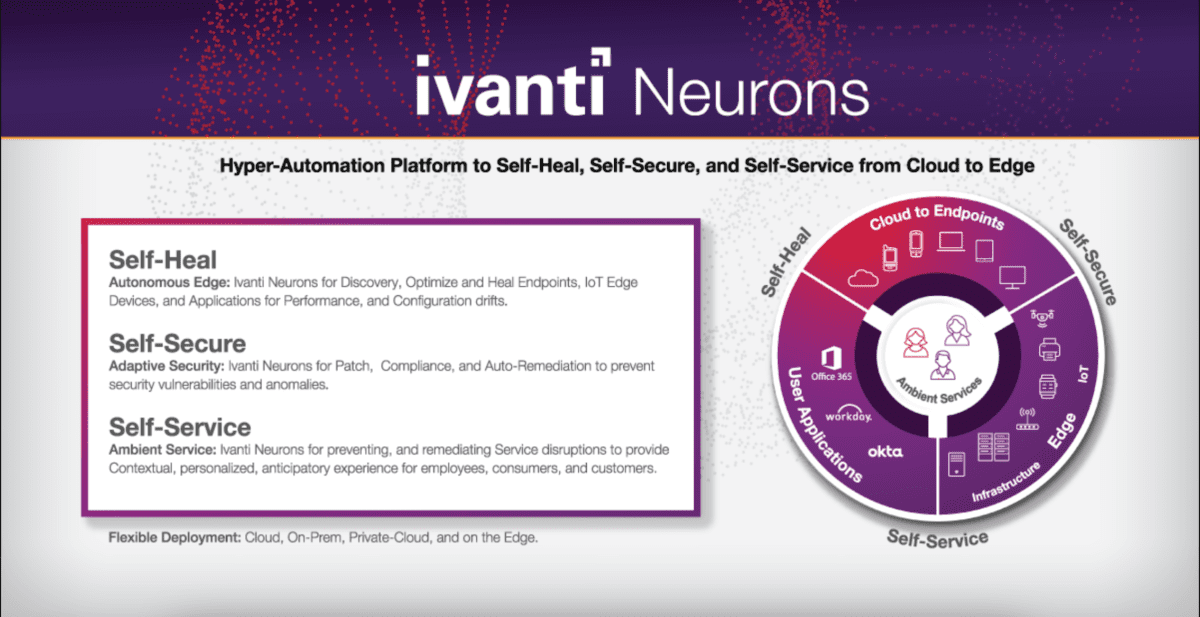

Neuroni Ivanti

Neuroni Ivanti proposta consiste in una piattaforma di Hyper-Automation progettata per fornire il self-service agli utenti finali in modo continuo, proattivo e prevedibile. Lo scopo di questa piattaforma è gestire tutti i tipi di dispositivi, dal cloud all’edge, dando loro la possibilità di autoripararsi e proteggersi.

La normalità post-2020 significa che le aziende hanno dipendenti che lavorano sempre e ovunque e si aspettano esperienze veloci e simili a quelle dei consumatori. Questa situazione genera una crescita esplosiva di servizi edge ed endpoint, moltiplicando le minacce alla sicurezza informatica. Con Ivanti Neurons for Edge Intelligence, il tuo team IT acquisisce la capacità di rilevare rapidamente queste minacce, interrogando tutti i dispositivi perimetrali utilizzando l’elaborazione del linguaggio naturale (NLP) e ottenendo informazioni in tempo reale in tutta l’azienda.

Una volta che Ivanti Neurons for Healing entra in azione, un esercito di robot di automazione viene distribuito lungo tutta la rete per diagnosticare ogni risorsa, correggere i problemi di prestazioni, sicurezza e configurazione e mantenere la conformità degli endpoint. Tutte le attività di routine sono automatizzate, creando un ambiente autorigenerante che riduce i costi e migliora la produttività.

Con la piattaforma Ivanti, il tempo necessario per raccogliere e normalizzare le informazioni sugli asset potrebbe essere ridotto da settimane a minuti. Il database di gestione delle risorse verrà popolato con informazioni utili da dati di inventario hardware e software e informazioni sull’utilizzo del software.

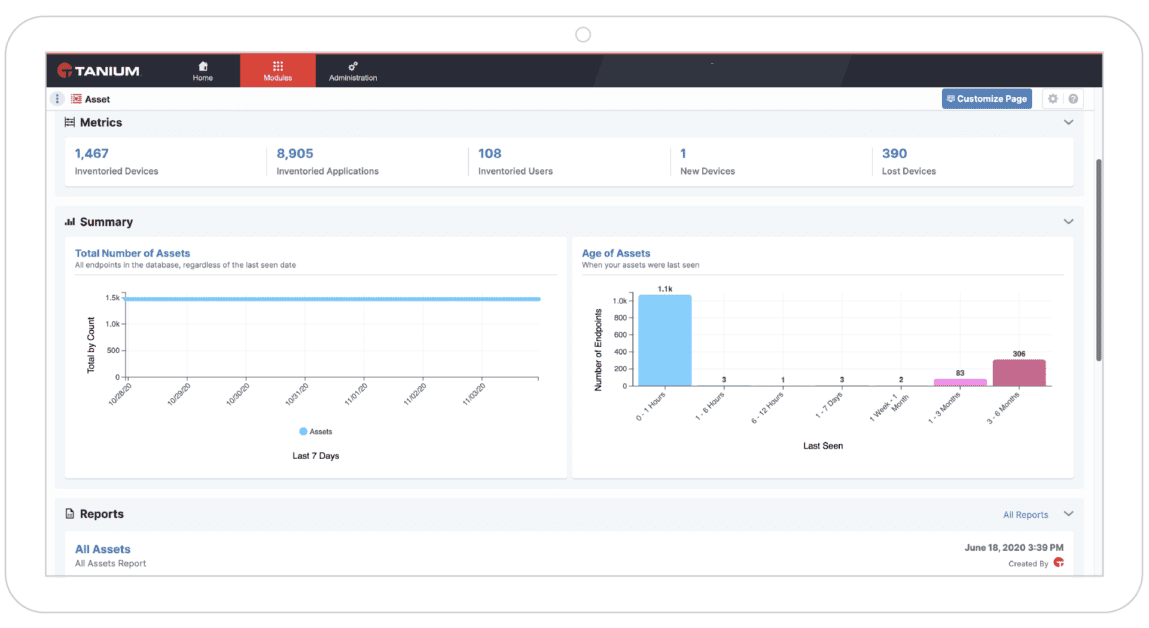

Bene di Tanio

Le decisioni strategiche richiedono dati aggiornati e realistici. In termini di operazioni IT, una piena comprensione delle tue risorse e di ciò che è in esecuzione su di esse è un must per prendere le decisioni giuste e trasformare il tuo investimento nell’IT in un motore per il tuo business invece che in un onere.

Bene di Tanio ti fornisce dati in tempo reale sulle tue risorse, indipendentemente da dove si trovino o se siano online o offline.

Tanium Asset fa il suo lavoro senza richiedere un’infrastruttura aggiuntiva e senza installare agenti sugli endpoint. Un approccio alla piattaforma unificato fornisce controllo e visibilità degli endpoint, fornendo informazioni di inventario in tempo reale sulle tue risorse, liberando il tuo team IT da report complicati o fatti a mano. Con l’aiuto di dashboard personalizzabili, puoi concentrarti sulle risorse per reparto, gruppo di utenti, posizione e altri parametri.

Informazioni accurate possono aiutarti ad aumentare la produttività recuperando le risorse sottoutilizzate. Tanium Asset alimenta il tuo Configuration Management Database (CMDB) con dati in tempo reale, assicurandoti di avere sempre le informazioni più aggiornate per conoscere il tasso di utilizzo di ciascuna risorsa e il suo ultimo stato noto.

La suite di soluzioni di Tanium gestisce i sistemi cloud, degli utenti finali e dei datacenter da una piattaforma unificata su vasta scala. Questa piattaforma è progettata per fornire tutti i suoi servizi – patching, inventario, conformità e risposta agli incidenti – da un unico agente. Allo stesso tempo, il client Tanium offre piena visibilità degli endpoint, insieme alla possibilità di intervenire su di essi.

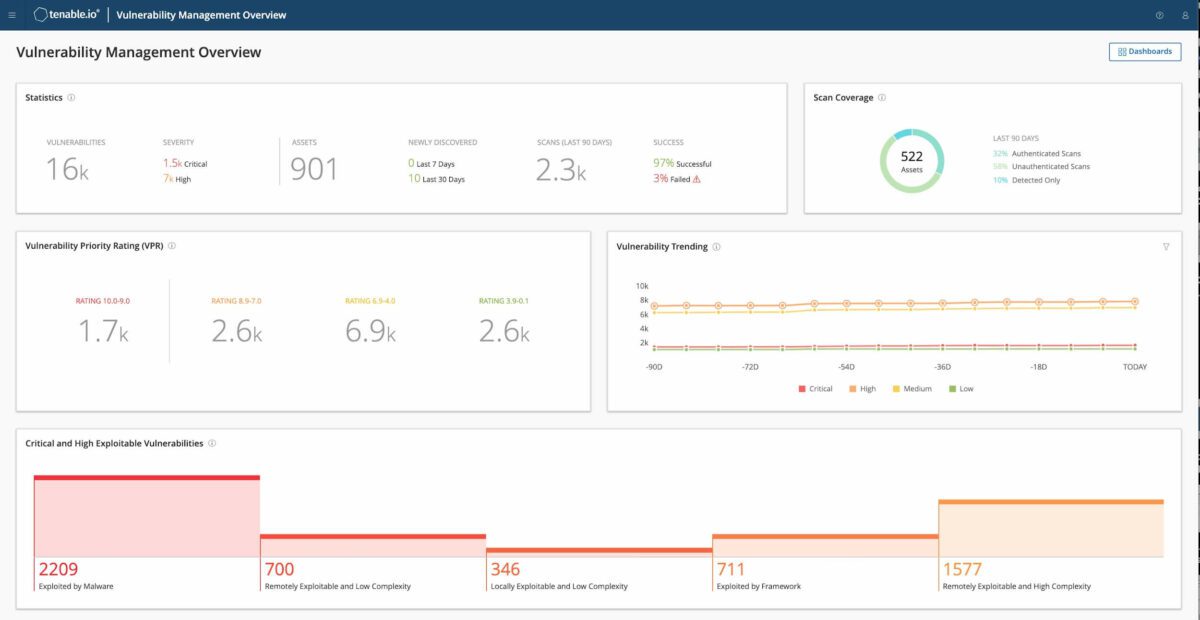

Sostenibile

Una volta che hai una visione completa dell’intera superficie di attacco, potresti chiederti: da dove comincio? Tenable.io ti aiuta in quell’area, permettendoti di indagare, identificare e dare priorità alle vulnerabilità, così saprai dove concentrare i tuoi sforzi.

Tenable trae il suo potere da Nesso tecnologia, un popolare strumento di scansione della sicurezza remota. Fornisce scansione attiva, connettori cloud, monitoraggio passivo, agenti e integrazioni CMDB per fornire una visibilità continua di asset noti e precedentemente sconosciuti.

Tenable combina la sua copertura per oltre 60.000 vulnerabilità con tecniche di data science e intelligence sulle minacce, componendo punteggi di rischio comprensibili che ti consentono di decidere quali vulnerabilità correggere per prime.

Non avrai più bisogno di scanner di rete o agenti per rilevare le tue risorse sul cloud. Con gli strumenti cloud-native e la tecnologia Frictionless Assessment, Tenable.io offre visibilità continua e quasi in tempo reale del tuo AWS o di altre infrastrutture cloud.

Il prezzo dipende dal numero di risorse che devi monitorare e proteggere. Puoi avere la soluzione installata in pochi secondi e iniziare a ottenere risultati attuabili in pochi minuti.

Una soluzione per spiacevoli sorprese

Le sorprese sono buone per feste di compleanno e regali di Natale. Ma quando si tratta di gestione delle risorse IT, è meglio evitare sorprese. Se disponi di applicazioni e dispositivi vulnerabili nel cloud, nel data center o nella rete perimetrale, prima te ne accorgi, maggiori sono le possibilità di rimediare ed evitare di essere preso di mira da attacchi informatici.