Con l’aumento costante del flusso di dati attraverso le reti e i sistemi aziendali, cresce parallelamente il pericolo di minacce informatiche. Sebbene gli attacchi informatici si manifestino in varie forme, gli attacchi DoS e DDoS rappresentano due tipologie distinte che differiscono per portata, modalità di esecuzione e conseguenze, pur condividendo obiettivi simili.

Analizzeremo le differenze chiave tra questi due tipi di attacchi informatici, al fine di fornirti gli strumenti per proteggere adeguatamente i tuoi sistemi.

Che cos’è un attacco DoS?

Un attacco Denial of Service (DoS) è un’azione ostile diretta contro un servizio, mirata a interromperne il funzionamento regolare o a negare l’accesso a tale servizio ad altri utenti. Questo può avvenire tramite l’invio di un numero di richieste al servizio superiore a quello che quest’ultimo è in grado di gestire, causandone il rallentamento o l’arresto.

In sostanza, un attacco DoS consiste nell’inondare un sistema con un volume di traffico superiore alla sua capacità di elaborazione, con l’unico scopo di renderlo inaccessibile agli utenti legittimi. Generalmente, un attacco DoS viene condotto da una singola macchina.

Che cos’è un attacco DDoS?

Anche un attacco Distributed Denial of Service (DDoS) ha una somiglianza con l’attacco DoS. La differenza sostanziale, però, risiede nel fatto che il DDoS si avvale di una rete di dispositivi online interconnessi, conosciuti anche come botnet, per sommergere un sistema con un volume eccessivo di traffico Internet, con l’obiettivo di interromperne il funzionamento.

Gli attacchi DDoS si possono paragonare ad un ingorgo stradale improvviso, che blocca l’autostrada e impedisce ai veicoli di raggiungere la loro destinazione in tempo. In modo analogo, un sistema aziendale viene bloccato o sovraccaricato, impedendo al traffico legittimo di raggiungere la sua destinazione.

Principali tipologie di attacchi DDoS

Con l’evolversi della tecnologia, si sono presentate diverse forme di attacchi DoS/DDoS. In questa sezione, esamineremo le principali categorie di attacchi esistenti, che si manifestano principalmente come attacchi di volume, di protocollo o a livello dell’applicazione.

#1. Attacchi basati sul volume

Ogni rete o servizio è in grado di gestire una determinata quantità di traffico in un intervallo di tempo specifico. Gli attacchi basati sul volume hanno l’obiettivo di sovraccaricare una rete con un volume ingente di traffico non genuino, rendendola incapace di elaborare ulteriormente o rallentandola per gli utenti reali. Esempi di questo tipo di attacco sono gli attacchi ICMP e UDP.

#2. Attacchi basati sul protocollo

Gli attacchi basati sul protocollo cercano di sopraffare le risorse del server inviando pacchetti di grandi dimensioni alle reti target e agli strumenti di gestione dell’infrastruttura, come i firewall. Questi attacchi sfruttano le debolezze presenti ai livelli 3 e 4 del modello OSI. Un esempio di attacco basato sul protocollo è l’attacco SYN flood.

#3. Attacchi a livello dell’applicazione

Il livello dell’applicazione del modello OSI genera la risposta alla richiesta HTTP di un client. Un malintenzionato attacca il livello 7 del modello OSI, incaricato della consegna delle pagine agli utenti, inviando ripetutamente richieste per la stessa pagina. Ciò sovraccarica il server con la medesima richiesta, impedendo la consegna delle pagine.

Questi attacchi sono difficili da rilevare poiché non è facile distinguere una richiesta legittima da quella di un utente malintenzionato. Tipi di attacchi di questo genere includono l’attacco slowloris e il flood HTTP.

Diverse tipologie di attacchi DDoS

#1. Attacchi UDP

Il protocollo UDP (User Datagram Protocol) è un tipo di comunicazione senza connessione, con un meccanismo di protocollo minimo, utilizzato principalmente in applicazioni in tempo reale dove i ritardi nella ricezione dei dati non sono tollerabili, ad esempio videoconferenze o giochi. Questi attacchi avvengono quando un utente malintenzionato invia un numero elevato di pacchetti UDP verso una destinazione, impedendo al server di rispondere alle richieste legittime.

#2. Attacchi flood ICMP

Gli attacchi flood ICMP (Internet Control Message Protocol) sono un tipo di attacco DoS che consiste nell’invio di un numero eccessivo di pacchetti di richiesta echo ICMP verso una rete, causando congestione e spreco di banda, con conseguente rallentamento dei tempi di risposta per altri utenti. Ciò può portare anche a un malfunzionamento totale della rete/servizio bersaglio.

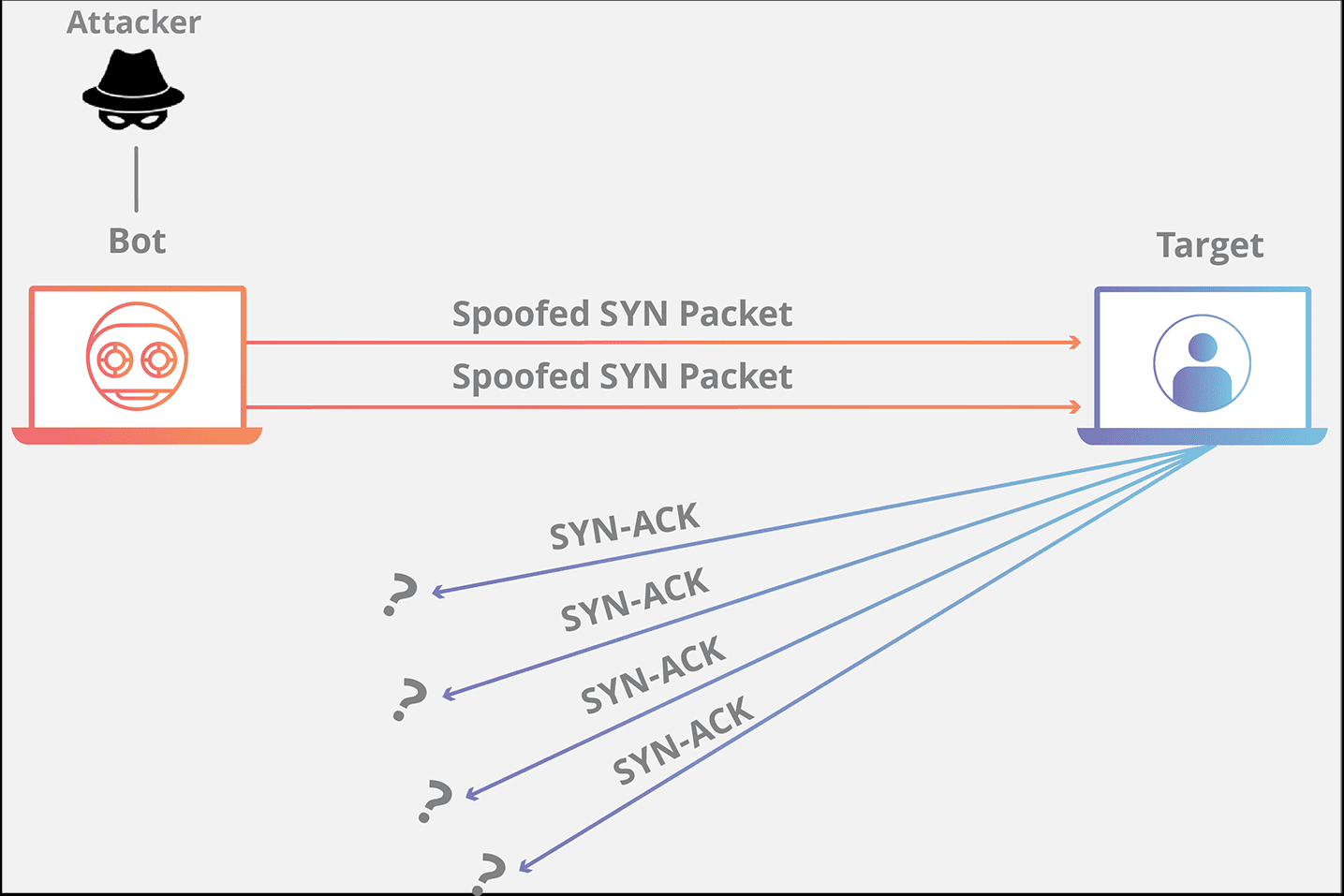

#3. Attacchi SYN flood

Fonte immagine: Cloudflare

Fonte immagine: Cloudflare

Questo tipo di attacco si può spiegare ricorrendo all’esempio di un cameriere in un ristorante. Quando un cliente ordina, il cameriere invia l’ordine alla cucina, la quale lo prepara e serve il cliente. Questo è lo scenario ideale.

In un attacco SYN flood, invece, un cliente continua a fare ordinazioni senza mai ritirare quelle precedenti, fino a quando la cucina è congestionata e incapace di evadere gli ordini degli altri. L’attacco SYN flood sfrutta le debolezze nella connessione TCP.

L’attaccante invia molte richieste SYN ma non risponde alle risposte SYN-ACK, costringendo l’host ad attendere continuamente una risposta, bloccando le risorse fino a quando non è più possibile ricevere ordini.

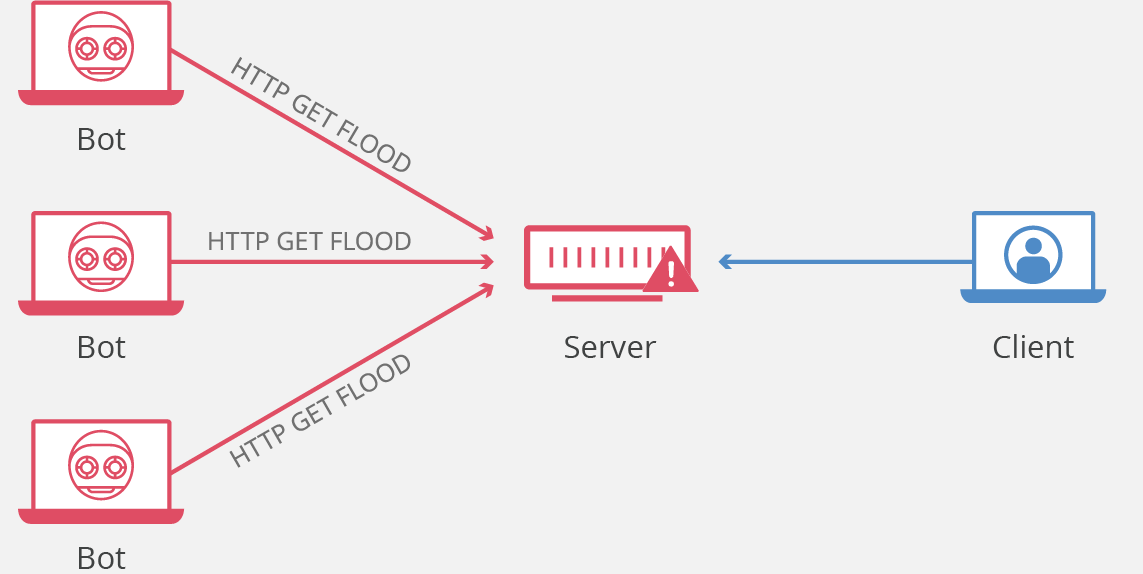

#4. Attacchi HTTP Flood

Fonte immagine: Cloudflare

Fonte immagine: Cloudflare

Uno dei metodi più comuni e semplici di questo attacco è l’attacco HTTP flood, che consiste nell’invio di un gran numero di richieste HTTP ad un server da diversi indirizzi IP. L’obiettivo è di consumare la potenza di elaborazione, la larghezza di banda e la memoria del server con richieste che sembrano legittime, rendendolo inaccessibile agli utenti reali.

#5. Attacco Slowloris

Un attacco Slowloris si realizza stabilendo un numero elevato di richieste parziali verso il bersaglio. Il server resta in attesa del completamento della richiesta che non viene mai inviata, superando il numero massimo di connessioni consentite e causando un denial of service per gli altri utenti.

Altri attacchi includono il ping of death (POD), l’amplificazione, l’attacco teardrop, l’attacco di frammentazione IP e l’attacco flooding. L’obiettivo è sempre lo stesso: sovraccaricare il servizio/server, impedendogli di elaborare le richieste legittime degli utenti.

Perché avvengono gli attacchi DoS?

Diversamente da altri attacchi, che mirano a sottrarre dati dal server, l’attaccante DoS mira a ostacolarne l’attività consumandone le risorse, rendendolo insensibile alle richieste degli utenti legittimi.

Con il progresso tecnologico, sempre più aziende offrono servizi ai clienti tramite il web e il cloud. Per rimanere competitive nel mercato attuale, una presenza web è quasi indispensabile. I concorrenti potrebbero sfruttare gli attacchi DDoS per danneggiare la reputazione della concorrenza, interrompendo i loro servizi e facendoli apparire inaffidabili.

Gli attacchi DoS possono essere anche utilizzati come ransomware dagli aggressori. Un server aziendale può essere sovraccaricato con richieste inutili, chiedendo poi un riscatto all’azienda prima di interrompere l’attacco e ripristinare l’accesso al server per gli utenti.

Alcuni gruppi prendono di mira anche piattaforme che non sono in linea con le loro ideologie per motivi politici o sociali. In generale, gli attacchi DoS non hanno il permesso di manomettere i dati sul server; tuttavia, possono causarne l’arresto e impedirne l’utilizzo.

Mitigare gli attacchi DoS/DDoS

Sapendo di essere potenziali bersagli di attacchi, le aziende dovrebbero adottare misure preventive per proteggere i loro sistemi. Ecco alcuni accorgimenti utili per aumentare la sicurezza.

Monitorare il traffico

Comprendere il traffico di rete è fondamentale per mitigare gli attacchi DoS. Ogni server ha uno schema di traffico tipico. Un picco improvviso, lontano dagli schemi abituali, indica la presenza di irregolarità, che potrebbe essere un attacco DoS. Comprendere il tuo traffico ti consente di agire rapidamente in questi casi.

Limitare la velocità

Limitare il numero di richieste che possono essere inviate a un server o a una rete in un determinato periodo di tempo aiuta a mitigare gli attacchi DoS. Gli aggressori inviano spesso molte richieste contemporaneamente per sovraccaricare il server. Con un limite di velocità impostato, una volta ricevuta la quantità di richieste consentita in un dato intervallo di tempo, il server ritarda automaticamente le richieste in eccesso, rendendo più difficile per l’attaccante sovraccaricare il server.

Server distribuiti

Disporre di un server distribuito in diverse regioni geografiche è una buona pratica a livello globale e aiuta a mitigare gli attacchi DoS. Se un malintenzionato riesce a lanciare un attacco su un server, gli altri server aziendali non ne risentiranno e saranno in grado di soddisfare le richieste legittime. L’uso di una rete di distribuzione dei contenuti per memorizzare nella cache i server in posizioni vicine agli utenti funge anche da livello di prevenzione contro gli attacchi DoS.

Preparare un piano di attacco DoS/DDoS

Essere preparati a qualsiasi forma di attacco è fondamentale per ridurre i danni che l’attacco può causare. Ogni team di sicurezza dovrebbe avere un piano attuabile passo dopo passo su come agire in caso di incidente, evitando di cercare soluzioni nel bel mezzo di un attacco. Il piano dovrebbe specificare cosa fare, a chi rivolgersi, come mantenere attive le richieste legittime, eccetera.

Monitorare il sistema

Il monitoraggio continuo del server per individuare qualsiasi anomalia è molto importante per la sicurezza a 360 gradi. Il monitoraggio in tempo reale consente di rilevare facilmente gli attacchi in tempi rapidi e di gestirli prima che si intensifichino. Aiuta anche il team a conoscere l’origine del traffico regolare e di quello anomalo. Il monitoraggio è utile per bloccare facilmente gli indirizzi IP che inviano richieste dannose.

Un altro strumento utile per mitigare gli attacchi DoS/DDoS è l’utilizzo di firewall per applicazioni web e sistemi di monitoraggio progettati per rilevare e prevenire rapidamente il verificarsi di attacchi. Questi strumenti sono automatizzati e forniscono una protezione completa in tempo reale.

Sucuri

Sucuri è un firewall per applicazioni web (WAF) e un sistema di prevenzione delle intrusioni (IPS) per i siti web. Sucuri blocca qualsiasi forma di attacco DoS diretto ai livelli 3, 4 e 7 del modello OSI. Tra le sue caratteristiche principali troviamo il servizio proxy, la protezione DDoS e la scansione rapida.

Cloudflare

Cloudflare è uno degli strumenti di mitigazione DDoS più apprezzati. Cloudflare offre anche reti di distribuzione dei contenuti (CDN) e tre livelli di protezione: protezione DDoS del sito web (L7), protezione DDoS dell’applicazione (L4) e protezione DDoS della rete (L3).

Imperva

Imperva WAF è un server proxy che filtra il traffico in entrata, assicurandosi che sia sicuro prima di indirizzarlo al server web. Il servizio proxy, le patch di sicurezza e la continuità della disponibilità del sito sono alcune delle caratteristiche chiave di Imperva WAF.

Stack WAF

Stack WAF è facile da configurare e aiuta a identificare con precisione le minacce. Stack WAF fornisce protezione per applicazioni web, API e prodotti SaaS, protezione dei contenuti e protezione dagli attacchi DDoS a livello dell’applicazione.

AWS Shield

AWS Shield monitora il traffico in tempo reale, analizzando i dati di flusso per rilevare attività sospette. Utilizza anche il filtraggio dei pacchetti e la prioritizzazione del traffico per controllare il flusso attraverso il server. È importante notare che AWS Shield è disponibile solo all’interno dell’ambiente AWS.

Abbiamo esaminato alcune pratiche che possono aiutare a mitigare un attacco DoS/DDoS andato a buon fine su un server. È importante ricordare che nessun segno di minaccia/anomalia deve essere ignorato senza una gestione adeguata.

Attacchi DoS vs. DDoS

A prima vista, DoS e DDoS sono molto simili. In questa sezione, analizzeremo le principali differenze che li distinguono.

| Parametro | DoS | DDoS |

| Traffico | Il DoS proviene da un’unica origine. Pertanto, la quantità di traffico generato è relativamente bassa rispetto a un attacco DDoS. | Il DDoS si serve di numerosi bot o sistemi, il che significa che può causare un grande volume di traffico da diverse origini contemporaneamente, sovraccaricando rapidamente un server. |

| Origine | Singolo sistema/bot | Molteplici sistemi/bot contemporaneamente |

| Mitigazione | Gli attacchi DoS sono più facili da rilevare e terminare, poiché provengono da un’unica origine. | Gli attacchi DDoS hanno origini multiple, rendendo difficile identificare l’origine e bloccare l’attacco. |

| Complessità | Più facile da eseguire | Richiede maggiori risorse e competenze tecniche. |

| Velocità | Lento rispetto agli attacchi DDoS | Gli attacchi DDoS sono molto veloci |

| Impatto | Impatto limitato | Impatto estremo sul sistema/server |

Conclusione

Le organizzazioni devono assicurarsi che la sicurezza del proprio sistema sia prioritaria; una violazione o l’interruzione dei servizi potrebbero causare una perdita di fiducia da parte degli utenti. Gli attacchi DoS e DDoS sono illegali e dannosi per il sistema bersaglio. Pertanto, tutte le misure per rilevare e gestire tali attacchi dovrebbero essere prese seriamente.

Puoi anche approfondire le soluzioni per la migliore protezione DDoS basata su cloud, adatta per aziende di piccole e grandi dimensioni.