Analisi Approfondita del Reverse Engineering: Tecniche, Scopi e Strumenti

Il Reverse Engineering si configura come un processo di disamina di un prodotto o di un sistema, con l’obiettivo di svelarne il progetto, le dinamiche interne e le funzionalità operative.

Questa pratica viene frequentemente impiegata per decifrare appieno le caratteristiche di un prodotto o sistema, con l’intento di perfezionarlo, di sviluppare alternative concorrenziali, o di individuare e sanare anomalie o vulnerabilità.

È una metodologia diffusa in ambiti come lo sviluppo di software, la manifattura e la sicurezza informatica. Tuttavia, il reverse engineering può essere sfruttato anche per intenti illeciti, come la sottrazione di segreti aziendali o la fabbricazione di prodotti contraffatti. Di conseguenza, l’attività di reverse engineering è spesso regolamentata da normative che tutelano la proprietà intellettuale e i segreti commerciali.

Un esperto di sicurezza che ambisce a padroneggiare il reverse engineering, dovrebbe possedere una solida competenza in informatica e programmazione, oltre a familiarità con gli strumenti e le tecniche più comuni nel settore, come disassemblatori e debugger.

Il Funzionamento del Reverse Engineering

Il reverse engineering si concretizza nell’analisi di un sistema per capirne i componenti, le funzioni e i meccanismi operativi, allo scopo di ricostruirne la logica o di crearne una replica o imitazione.

Il reverse engineering è uno strumento di grande utilità per molteplici finalità, tra cui la comprensione del funzionamento di un sistema, l’identificazione di debolezze o falle nel sistema, la creazione di versioni compatibili o alternative e il miglioramento del design originale.

Il processo di reverse engineering si articola solitamente nello smontaggio di un sistema o di un apparecchio per analizzarne le componenti e il loro assemblaggio. Questo può implicare lo smontaggio di dispositivi fisici o l’analisi del codice e della struttura di sistemi software.

Una volta scomposto il sistema, le singole parti vengono scrutinate e analizzate per comprenderne il ruolo e l’interazione che permette il funzionamento del sistema completo.

È fondamentale operare nel rispetto dei diritti di proprietà intellettuale altrui durante l’esecuzione di reverse engineering, limitandone l’uso a scopi leciti ed eticamente corretti.

Il Ruolo del Reverse Engineering nella Sicurezza Informatica

Nel campo della sicurezza informatica, il reverse engineering ha lo scopo di identificare e neutralizzare potenziali vulnerabilità di un prodotto o sistema. Ciò si realizza mediante l’esame del design, del codice o delle componenti del prodotto o del sistema, per comprenderne il funzionamento e individuare eventuali punti deboli.

Ad esempio, un ricercatore di sicurezza può utilizzare il reverse engineering per esaminare la progettazione di un’applicazione software, con l’obiettivo di individuare potenziali vulnerabilità che potrebbero essere sfruttate da malintenzionati. Questo può richiedere l’analisi del codice dell’applicazione, delle sue comunicazioni di rete o delle interazioni con altri sistemi o componenti.

Una volta scoperte le potenziali vulnerabilità, il ricercatore di sicurezza può lavorare per elaborare soluzioni che le mitighino, come applicare patch al codice dell’applicazione o introdurre misure di sicurezza aggiuntive. Ciò contribuisce a rafforzare la sicurezza complessiva del prodotto o sistema e a tutelarlo da possibili attacchi.

Fasi dell’Ingegneria Inversa

Il reverse engineering si articola generalmente nelle seguenti fasi:

- Identificazione del prodotto o sistema da analizzare: questa fase prevede la scelta del prodotto o del software specifico che si desidera studiare a fondo, per comprenderne il design, il funzionamento e le funzionalità.

- Raccolta di informazioni sul prodotto o sistema: questa fase implica la ricerca di informazioni sul prodotto o sistema da fonti diverse, come documenti di progettazione, codice o manuali utente.

- Analisi del prodotto o sistema: questa fase consiste nell’esaminare le informazioni raccolte per comprendere il design e le funzionalità del sistema. Può prevedere lo smontaggio del prodotto, l’analisi dei suoi componenti e delle interazioni, o l’esame di documenti o del codice di progettazione.

- Creazione di un modello del prodotto o sistema: in questa fase si crea un modello che ne rappresenti fedelmente il design, il funzionamento e le funzionalità. Questo modello può quindi essere utilizzato per studiare il prodotto o sistema in dettaglio, o per apportare modifiche o miglioramenti.

- Utilizzo delle conoscenze acquisite dal reverse engineering: una volta creato il modello, le conoscenze ottenute dal reverse engineering possono essere usate per migliorare il prodotto o sistema, sviluppare prodotti o sistemi concorrenziali, o identificare e correggere difetti o vulnerabilità. Ciò può comportare la modifica del design, del codice o delle componenti del prodotto o sistema, o la creazione di nuovi prodotti o sistemi basati sulle conoscenze acquisite.

Di seguito, presentiamo i principali strumenti per il reverse engineering.

Ghidra

Ghidra è una suite di strumenti per il reverse engineering (SRE) di tipo open source e gratuita, creata dalla National Security Agency (NSA). Il suo scopo è disassemblare, decompilare e analizzare codice binario.

Ghidra è stato pensato per essere uno strumento SRE robusto e adattabile, ed è utilizzato da enti governativi e dalla più ampia comunità SRE. Questo strumento è stato reso disponibile al pubblico nel 2019 e può essere scaricato ed utilizzato gratuitamente.

Ghidra si distingue per la sua interfaccia user-friendly e un design modulare, che permette agli utenti di personalizzare lo strumento in base alle proprie specifiche esigenze.

In aggiunta, Ghidra include un decompilatore in grado di convertire il codice assembly in un linguaggio di livello superiore, come C o Java, facilitando la comprensione del funzionamento di un file binario.

Androguard

Androguard è un toolkit open source per il reverse engineering e l’analisi di applicazioni Android. Scritto in Python, è utile per esaminare la struttura e il comportamento delle app Android.

Androguard offre una varietà di strumenti per eseguire diverse tipologie di analisi, tra cui il disassemblaggio, la decompilazione e la deoffuscazione di app Android. Può essere usato per analizzare il codice di un’app, estrarne le risorse e individuare potenziali vulnerabilità.

Androguard è ampiamente utilizzato da ricercatori e professionisti della sicurezza per analizzare la sicurezza delle app Android.

Presenta diverse funzionalità per il reverse engineering, come il supporto per vari formati di file, la capacità di eseguire analisi statiche e dinamiche e l’integrazione con altri strumenti, come IDA Pro e radare2.

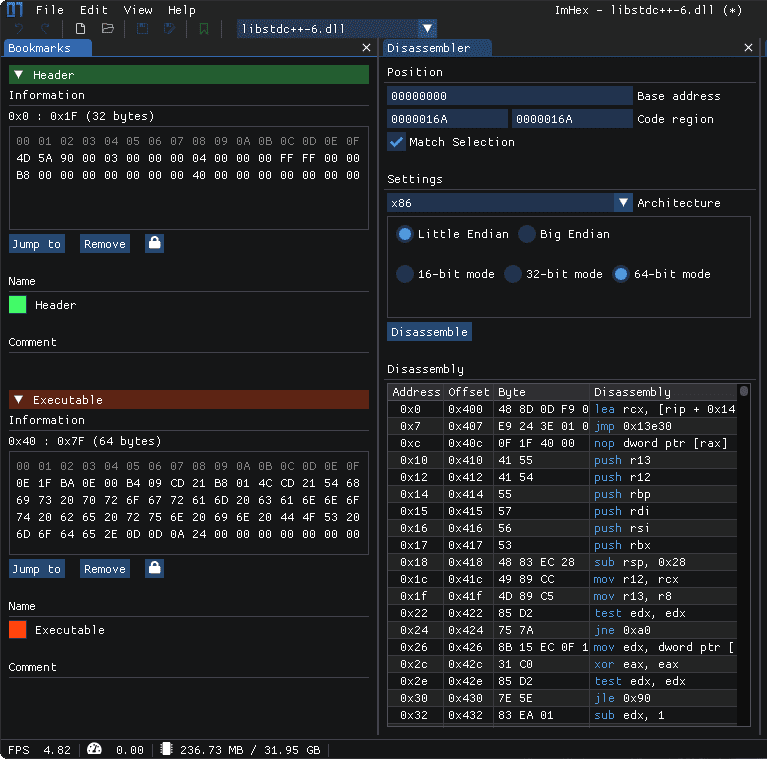

ImHex

ImHex è un editor esadecimale, un tipo di software che permette agli utenti di visualizzare e modificare i dati binari grezzi di un file. Gli editor esadecimali sono spesso utilizzati da programmatori, ricercatori di sicurezza e altri utenti tecnici per esaminare il contenuto di un file a un livello basso. Sono particolarmente utili per analizzare file in formato binario, come eseguibili o altri tipi di codice compilato.

ImHex è un editor esadecimale open source e gratuito, disponibile per Windows e Linux. Presenta un’interfaccia user-friendly e una gamma di funzioni che ne facilitano l’utilizzo.

Tra le caratteristiche principali di ImHex, spiccano il supporto per file di grandi dimensioni, una funzione flessibile di ricerca e sostituzione e la possibilità di confrontare file affiancati. ImHex permette anche di definire tipi di dati personalizzati, utili per esaminare tipi specifici di dati all’interno di un file.

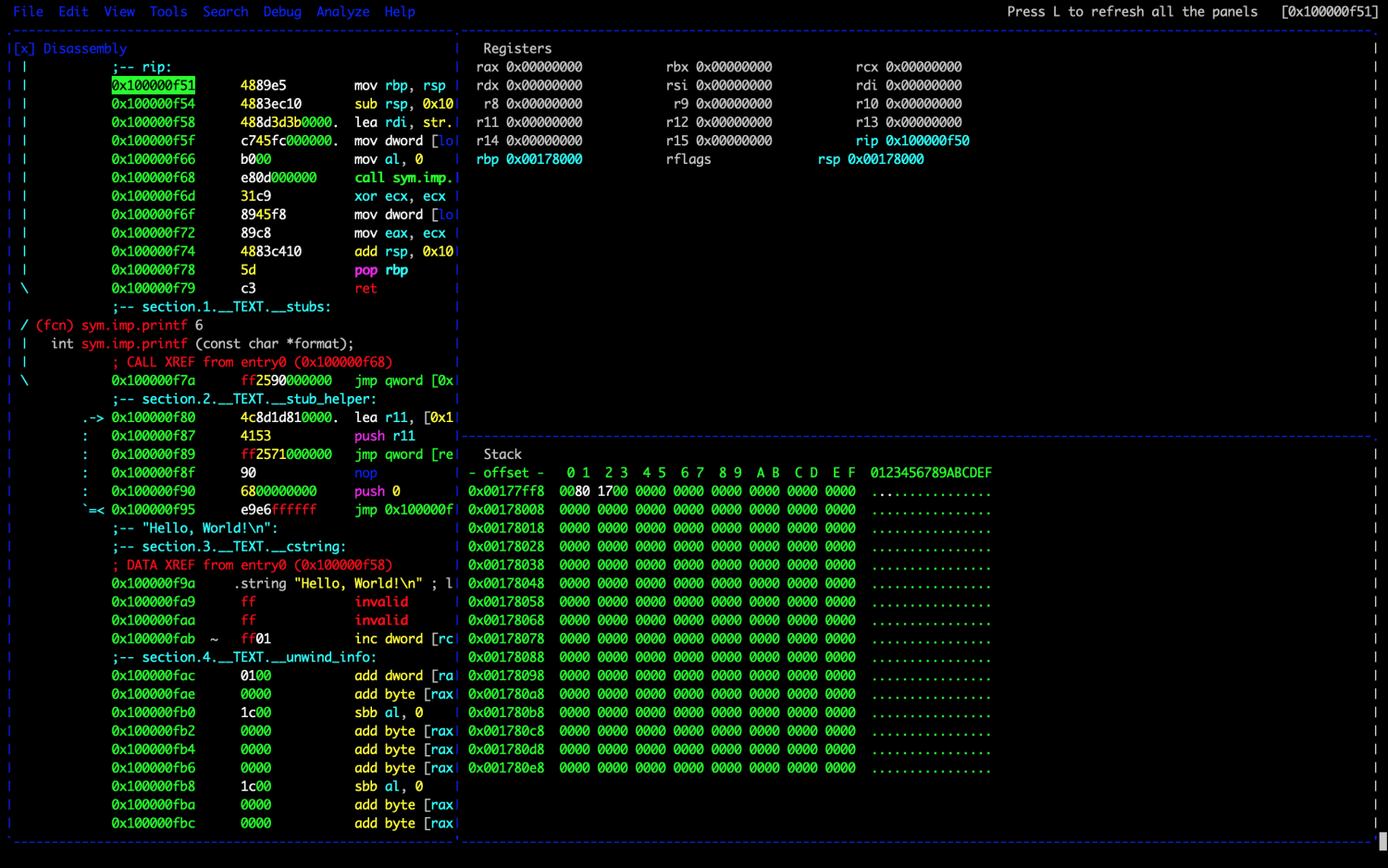

Radare2

Radare2 è un framework di reverse engineering open source utilizzato per il disassemblaggio, l’analisi e il debug di file binari. Scritto in C, è disponibile per una vasta gamma di piattaforme, tra cui Windows, Linux e macOS.

Questo strumento è molto utilizzato dai ricercatori di sicurezza per diverse attività, tra cui il reverse engineering, l’analisi delle vulnerabilità e la medicina legale informatica. Dispone di un’interfaccia a riga di comando e di un potente motore di scripting, che consente agli utenti di automatizzare compiti complessi e di estendere le capacità dello strumento.

Radare2 include anche un disassemblatore che può essere utilizzato per convertire il codice binario in istruzioni di assembly leggibili, facilitando la comprensione del funzionamento interno di un file binario.

Offre diverse funzioni per il reverse engineering, come il supporto per molteplici architetture e formati di file, la capacità di eseguire analisi statiche e dinamiche e l’integrazione con altri strumenti, come debugger e disassemblatori.

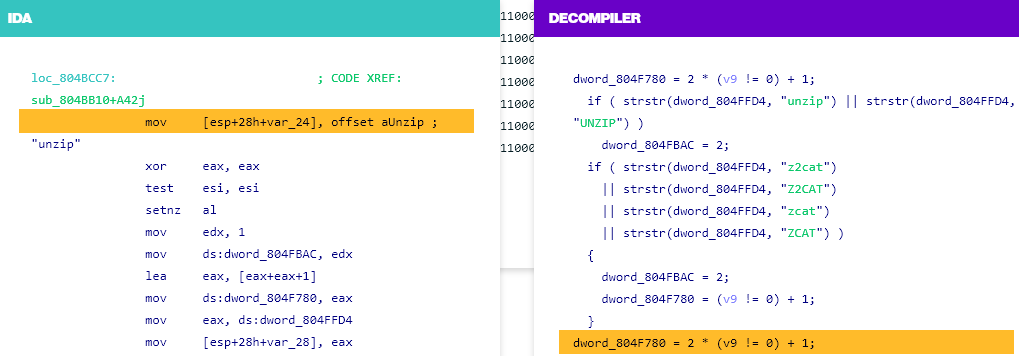

IDA Pro

IDA Pro (Interactive Disassembler Pro) è un disassemblatore e debugger commerciale ampiamente utilizzato dai ricercatori di sicurezza per analizzare il codice compilato. Viene utilizzato per effettuare il reverse engineering di eseguibili e altri file binari.

Presenta diverse funzionalità per l’analisi statica e dinamica, tra cui il supporto per varie architetture e formati di file, la possibilità di creare e modificare disassemblaggi e l’integrazione con altri strumenti, come debugger e decompilatori.

IDA Pro supporta la compatibilità multipiattaforma e offre anche un’interfaccia utente grafica e un linguaggio di scripting per l’automazione di compiti complessi. È considerato uno dei disassemblatori più potenti e ricchi di funzionalità disponibili, anche se si distingue per una curva di apprendimento ripida e un costo elevato.

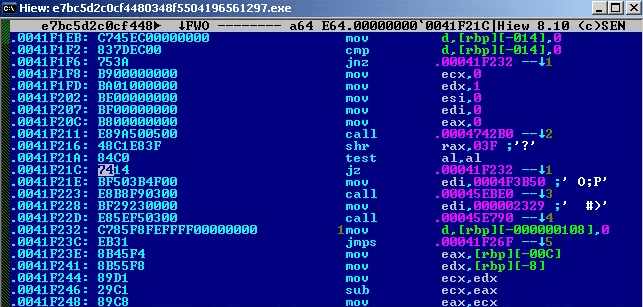

Hiew

Hiew è un visualizzatore ed editor di file binari per Microsoft Windows, uno strumento popolare tra sviluppatori software e ricercatori di sicurezza. Hiew permette di visualizzare e modificare i dati grezzi di un file binario e di disassemblare il codice macchina in linguaggio assembly.

Può essere utilizzato anche per cercare modelli o stringhe all’interno di un file binario e per confrontare due file per evidenziarne le differenze. Hiew non è open source e non è disponibile gratuitamente, ma può essere acquistato dal sito Web del suo sviluppatore.

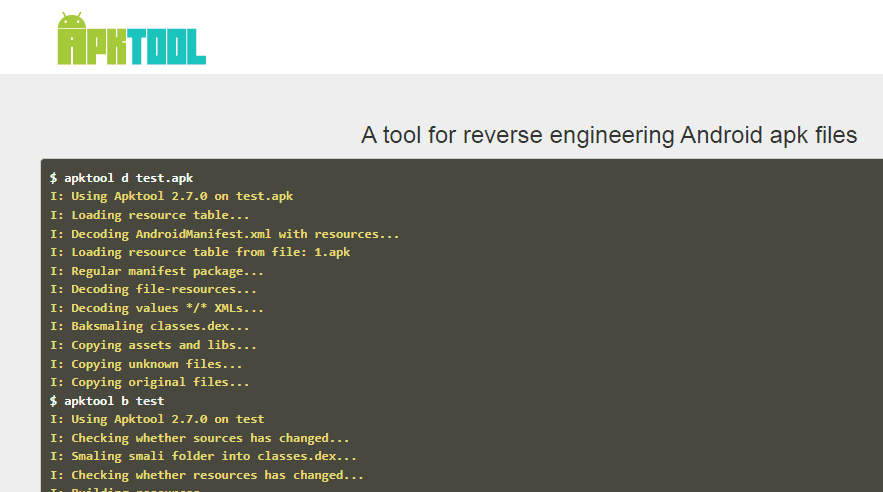

Apktool è uno strumento gratuito e open source per il reverse engineering dei file apk di Android. Scritto in Java, può essere eseguito su qualsiasi piattaforma che supporti Java. Apktool permette di decodificare le risorse in un file apk e di ricostruire l’app con alcune modifiche.

Viene comunemente usato da sviluppatori e modder Android per personalizzare le app e dai ricercatori di sicurezza per effettuare analisi statiche sulle app Android.

È in grado di decodificare le risorse in un file apk e di generare una rappresentazione leggibile del codice e dei contenuti dell’app.

Apktool può essere utilizzato anche per analisi di sicurezza di app Android, dato che permette di ispezionare il codice e le risorse dell’app. Questo consente agli utenti di modificare l’aspetto e il comportamento dell’app.

È importante che gli utenti rispettino i diritti di proprietà intellettuale degli sviluppatori di app e che utilizzino Apktool solo per scopi leciti ed etici.

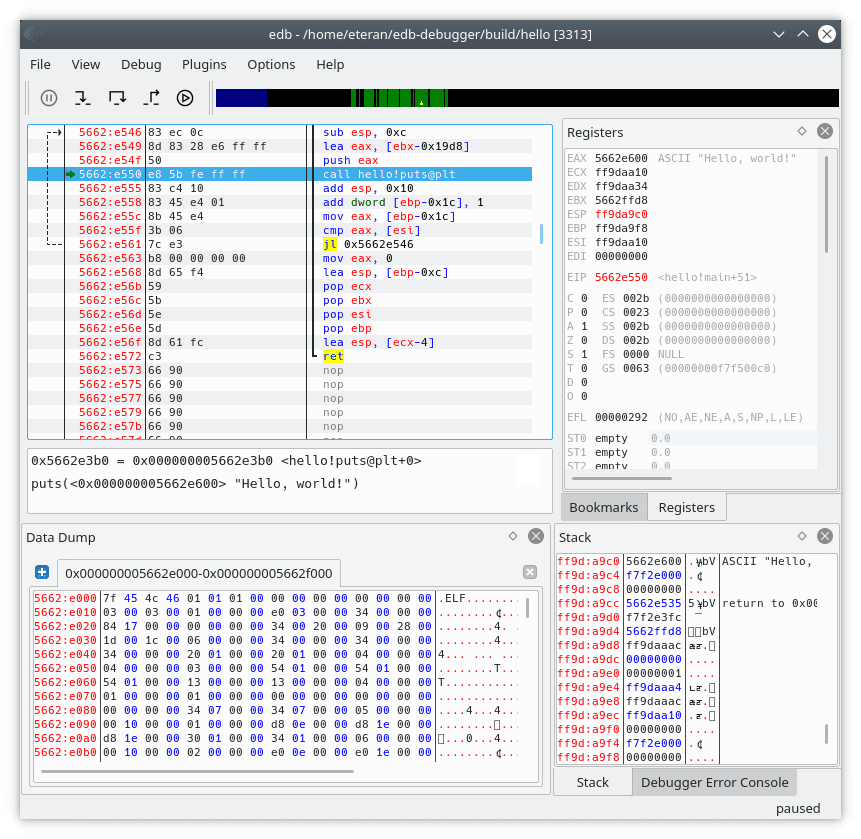

edb-debugger

EDB è un debugger gratuito e open source per Linux, Windows e macOS, un potente strumento utile per analizzare e fare il debug di una vasta gamma di eseguibili, inclusi file di classe ELF, PE, Mach-O e Java.

EDB offre diverse funzionalità che lo rendono uno strumento prezioso per lo sviluppo software e il reverse engineering.

Tra le caratteristiche principali di EDB, spicca la sua interfaccia user-friendly, che lo rende facile da usare anche per chi si avvicina al debug per la prima volta. Include diverse viste, come una vista di disassemblaggio, una mappa di memoria e una vista registro, che forniscono informazioni dettagliate sullo stato del programma sottoposto a debug.

EDB consente di impostare punti di interruzione, eseguire il codice passo-passo e analizzare i valori delle variabili, semplificando l’analisi e il debug dei programmi.

Inoltre, EDB offre supporto per una varietà di architetture di processori e sistemi operativi, rendendolo uno strumento versatile utilizzabile su molteplici piattaforme.

Java Snoop

JavaSnoop è uno strumento che permette di modificare il comportamento di applicazioni Java in fase di esecuzione, pensato per test e analisi di sicurezza. Può essere usato per individuare e sfruttare vulnerabilità in applicazioni Java.

JavaSnoop opera collegandosi a un processo Java in esecuzione e inserendo del codice, permettendo all’utente di modificare il comportamento dell’applicazione in tempo reale. Ciò è utile per individuare e testare la sicurezza di applicazioni Java.

JavaSnoop è disponibile sia come strumento indipendente che come plug-in per la nota piattaforma di test di sicurezza delle applicazioni web Burp Suite. Scritto in Java, può essere eseguito su qualsiasi piattaforma che supporti Java, inclusi Windows, Linux e macOS.

Tra le funzionalità chiave di JavaSnoop, figurano la capacità di intercettare e modificare le chiamate ai metodi, visualizzare e modificare i valori delle variabili e definire hook personalizzati per automatizzare le attività.

Conclusioni

Il reverse engineering è una competenza preziosa per i professionisti della sicurezza, perché consente di comprendere il design, il funzionamento e la funzionalità di un prodotto o sistema, al fine di individuare e neutralizzare potenziali vulnerabilità o difetti.

Ciò è particolarmente utile per individuare e neutralizzare le vulnerabilità zero-day, ovvero vulnerabilità sconosciute al produttore o allo sviluppatore e non ancora corrette.

Il reverse engineering può essere una competenza complessa e impegnativa da acquisire, ma può rivelarsi uno strumento indispensabile per i professionisti della sicurezza che intendono individuare e mitigare potenziali vulnerabilità in applicazioni e sistemi software.

Potresti trovare utile anche approfondire la conoscenza dei migliori analizzatori NetFlow e degli strumenti di raccolta per la tua rete.