Un piano di risposta agli incidenti prepara un’organizzazione delineando le misure da intraprendere in caso di attacco informatico o altra minaccia alla sicurezza.

Con una sofisticazione e una frequenza delle minacce sempre crescenti, anche le organizzazioni con le soluzioni di sicurezza più efficaci possono subire un attacco informatico.

Come garantite la continuità dopo un incidente di sicurezza che compromette i vostri sistemi e dati?

Sviluppando un piano di risposta agli incidenti efficace, consenti alla tua organizzazione di riprendersi rapidamente da minacce o attacchi alla sicurezza. Aiuta i team a gestire in modo efficace qualsiasi incidente, riducendo al minimo i tempi di inattività, le perdite finanziarie e l’impatto di una violazione.

In questo articolo imparerai a conoscere un piano di risposta agli incidenti, di cosa si tratta, i suoi obiettivi principali e perché è importante sviluppare e rivedere regolarmente il piano. Inoltre, esamineremo alcuni modelli standard che puoi utilizzare per creare un piano efficace.

Sommario:

Che cos’è un piano di risposta agli incidenti?

Fonte: cisco.com

Fonte: cisco.com

Un piano di risposta agli incidenti (IRP) è un insieme ben strutturato di procedure che delineano le azioni che un’organizzazione dovrebbe intraprendere ogni volta che si verifica un attacco o una violazione della sicurezza. L’obiettivo di un piano di risposta agli incidenti è garantire la rapida eliminazione di una minaccia con interruzioni e danni minimi o nulli.

Un piano tipico descrive le misure da intraprendere per rilevare, contenere ed eliminare una minaccia. Inoltre, specifica i ruoli e le responsabilità degli individui, dei team e delle altre parti interessate oltre a delineare come riprendersi da un attacco e riprendere le normali operazioni.

In pratica, il piano, che fornisce linee guida su cosa fare prima, durante e dopo un incidente di sicurezza, deve essere approvato dal management.

Perché è importante un piano di risposta agli incidenti?

Un piano di risposta agli incidenti rappresenta un grande passo avanti verso la riduzione degli effetti di una violazione della sicurezza. Prepara l’organizzazione e i responsabili su come rispondere rapidamente, fermare l’attacco e ripristinare i normali servizi con danni minimi, se non nulli.

Il piano definisce gli incidenti delineando le responsabilità del personale, i passaggi da seguire, i requisiti di escalation e la struttura di reporting, compreso a chi comunicare in caso di incidente. Idealmente, un piano consente alle aziende di riprendersi rapidamente da un incidente, garantendo un’interruzione minima dei servizi e prevenendo perdite finanziarie e di reputazione.

Un buon piano di risposta agli incidenti fornisce una serie completa ed efficace di passaggi che le organizzazioni possono seguire per affrontare una minaccia alla sicurezza. Include procedure su come rilevare e rispondere a una minaccia alla sicurezza, valutarne la gravità e avvisare individui specifici all’interno e talvolta all’esterno dell’organizzazione.

Il piano delinea come sradicare la minaccia e inoltrarla ad altri team o fornitori di terze parti, a seconda della gravità e della complessità. Infine, specifica le fasi di recupero da un incidente ed esamina le misure esistenti per identificare e colmare eventuali lacune.

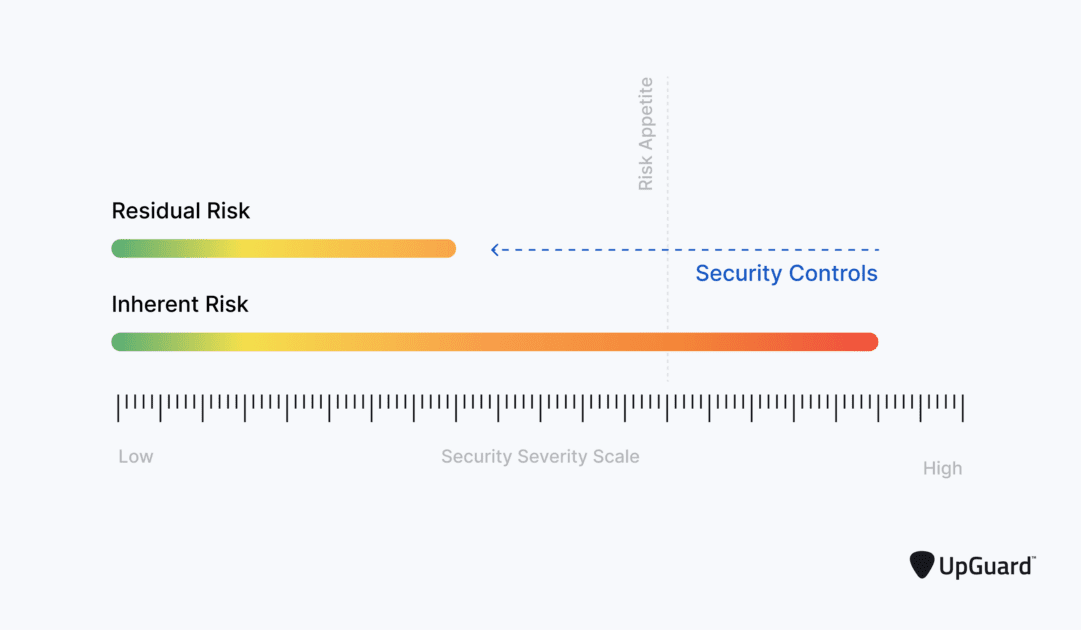

Gravità della minaccia Immagine: Alzare la guardia

Gravità della minaccia Immagine: Alzare la guardia

Vantaggi di un piano di risposta agli incidenti

Un piano di risposta agli incidenti offre un’ampia gamma di vantaggi all’organizzazione e ai suoi clienti. Alcuni dei principali vantaggi includono:

#1. Tempi di risposta più rapidi e tempi di inattività ridotti

Un piano di risposta agli incidenti prepara tutti in modo che, in caso di minaccia, i team possano rilevarla e affrontarla rapidamente prima che compromettano i sistemi. Ciò garantisce la continuità aziendale e tempi di inattività minimi.

Inoltre, impedisce il ricorso a costosi processi di disaster recovery che comporterebbero maggiori tempi di inattività e perdite finanziarie. Tuttavia, è essenziale disporre ancora di un sistema di ripristino di emergenza nel caso in cui l’attacco comprometta l’intero sistema e sia necessario ripristinare un backup completo.

#2. Garantisci la conformità agli standard legali, di settore e normativi

Un piano per gli incidenti di sicurezza aiuta un’organizzazione a conformarsi a un’ampia gamma di standard industriali e normativi. Proteggendo i dati e rispettando le norme sulla privacy e altri requisiti, l’organizzazione evita potenziali perdite finanziarie, sanzioni e danni alla reputazione.

Inoltre, facilita l’ottenimento della certificazione da parte degli organismi industriali e normativi competenti. Rispettare le normative significa anche proteggere i dati sensibili e la privacy, mantenendo quindi un buon servizio clienti, reputazione e fiducia.

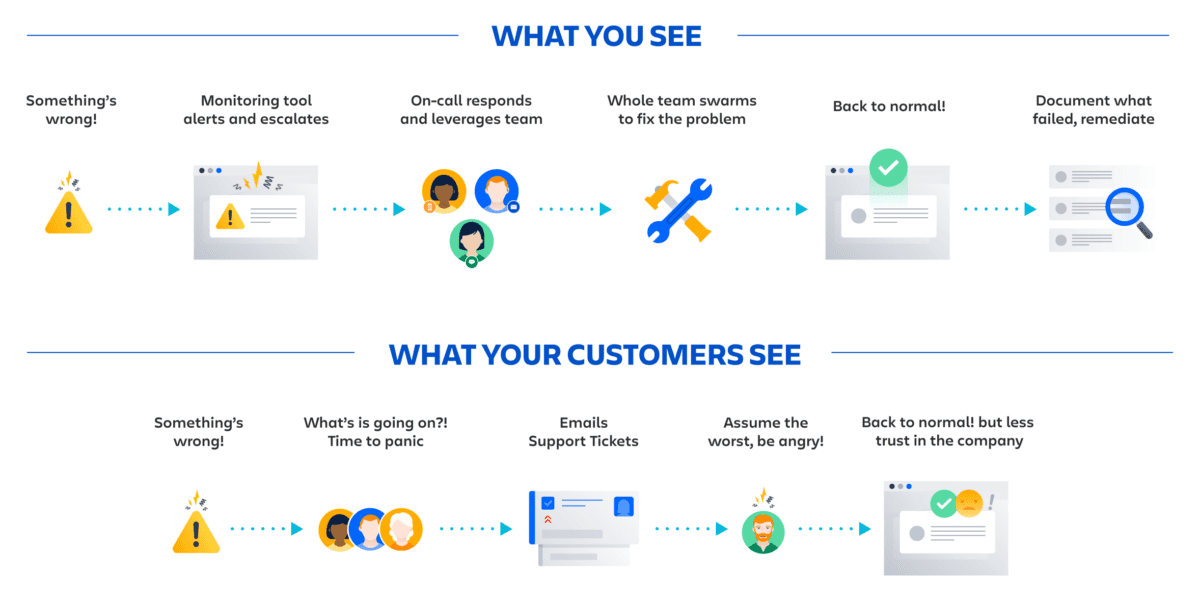

#3. Semplificare la comunicazione interna ed esterna

Una comunicazione chiara è uno dei componenti principali di un piano di risposta agli incidenti. Descrive il modo in cui fluisce la comunicazione tra i team di sicurezza, il personale IT, i dipendenti, il management e i fornitori di soluzioni di terze parti, ove applicabile. In caso di incidente, il piano garantisce che tutti siano sulla stessa lunghezza d’onda. Di conseguenza, ciò consente un recupero più rapido da un incidente riducendo al contempo la confusione e i giochi di colpa.

Oltre a migliorare la comunicazione interna, semplifica il contatto e il coinvolgimento rapidi e senza interruzioni delle parti interessate esterne, come i primi soccorritori, quando un incidente va oltre le capacità dell’organizzazione.

#4. Rafforzare la resilienza informatica

Quando un’organizzazione sviluppa un piano di risposta agli incidenti efficace, aiuta a promuovere una cultura di consapevolezza della sicurezza. In genere, dà potere ai dipendenti consentendo loro di comprendere le minacce alla sicurezza potenziali ed esistenti e cosa fare in caso di violazione. Di conseguenza, l’azienda diventa più resiliente alle minacce e alle violazioni della sicurezza.

#5. Ridurre l’impatto di un attacco informatico

Un piano di risposta agli incidenti efficace è fondamentale per ridurre al minimo gli effetti di una violazione della sicurezza. Delinea le procedure che i team di sicurezza dovrebbero seguire per fermare la violazione in modo rapido ed efficace e ridurne la diffusione e gli effetti.

Di conseguenza, aiuta l’organizzazione a ridurre i tempi di inattività, ulteriori danni ai sistemi e perdite finanziarie. Riduce inoltre al minimo i danni alla reputazione e le potenziali sanzioni.

#6. Migliorare il rilevamento degli incidenti di sicurezza

Un buon piano include il monitoraggio continuo della sicurezza dei sistemi per rilevare e affrontare qualsiasi minaccia il prima possibile. Inoltre, richiede revisioni e miglioramenti regolari per identificare e colmare eventuali lacune. In quanto tale, ciò garantisce che un’organizzazione migliori continuamente i propri sistemi di sicurezza, inclusa la capacità di rilevare e affrontare rapidamente qualsiasi minaccia alla sicurezza prima che colpisca i sistemi.

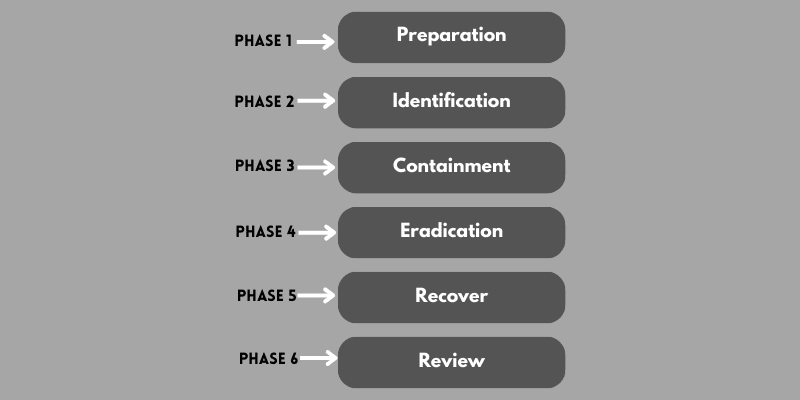

Fasi chiave di un piano di risposta agli incidenti

Un piano di risposta agli incidenti comprende una sequenza di fasi. Questi specificano i passaggi e le procedure, le azioni da intraprendere, i ruoli, le responsabilità e altro ancora.

Preparazione

La fase di preparazione è la fase più cruciale e comprende la fornitura ai dipendenti di una formazione adeguata relativa ai loro ruoli e responsabilità. Inoltre, include la garanzia anticipata dell’approvazione e della disponibilità dell’hardware, del software, della formazione e di altre risorse necessarie. Dovrai anche valutare il piano conducendo esercizi da tavolo.

Preparazione significa una valutazione approfondita del rischio di tutte le risorse, compresi i beni da proteggere, la formazione del personale, i contatti, il software, l’hardware e altri requisiti. Affronta anche la comunicazione e le alternative nel caso in cui il canale primario sia compromesso.

Identificazione

Si concentra su come individuare comportamenti insoliti come attività di rete anomale, download di grandi dimensioni o caricamenti indicativi di una minaccia. La maggior parte delle organizzazioni ha difficoltà in questa fase poiché è necessario identificare e classificare correttamente una minaccia evitando falsi positivi.

La fase richiede competenze tecniche avanzate ed esperienza. Inoltre, la fase dovrebbe delineare la gravità e il potenziale danno causato da una minaccia specifica, compreso come rispondere a tale evento. La fase dovrebbe inoltre identificare le risorse critiche, i rischi potenziali, le minacce e il loro impatto.

Contenimento

La fase di contenimento definisce le azioni da intraprendere in caso di incidente. Ma è necessario fare attenzione a evitare una reazione insufficiente o eccessiva, che sono ugualmente dannose. È essenziale determinare la potenziale azione in base alla gravità e al potenziale impatto.

Una strategia ideale, come intraprendere le azioni giuste utilizzando le persone giuste, aiuta a prevenire interruzioni non necessarie. Inoltre, dovrebbe delineare come conservare i dati forensi in modo che gli investigatori possano determinare cosa è successo e prevenire che si ripeta in futuro.

Eradicazione

Dopo il contenimento, la fase successiva consiste nell’identificare e affrontare le procedure, la tecnologia e le politiche che hanno contribuito alla violazione. Ad esempio, dovrebbe delineare come rimuovere minacce come malware e come migliorare la sicurezza per prevenire eventi futuri. Il processo dovrebbe garantire che tutti i sistemi compromessi vengano accuratamente puliti, aggiornati e rafforzati.

Recuperare

La fase si occupa di come ripristinare il normale funzionamento dei sistemi compromessi. Idealmente, ciò dovrebbe includere anche la gestione delle vulnerabilità per prevenire un attacco simile.

In genere, dopo aver identificato ed eliminato la minaccia, i team devono rafforzare, applicare patch e aggiornare i sistemi. Inoltre, è importante testare tutti i sistemi per garantire che siano puliti e sicuri prima di ricollegare il sistema precedentemente compromesso.

Revisione

Questa fase documenta gli eventi successivi a una violazione ed è utile per rivedere gli attuali piani di risposta agli incidenti e identificare i punti deboli. Di conseguenza, la fase aiuta i team a identificare e colmare le lacune, evitando che incidenti simili si ripetano in futuro.

La revisione dovrebbe essere effettuata regolarmente, seguita da formazione del personale, esercitazioni, simulazioni di attacco e altri esercizi per preparare meglio le squadre e affrontare le aree deboli.

La revisione aiuta i team a determinare cosa funziona bene e cosa no, in modo che i team possano colmare le lacune e rivedere il piano.

Come creare e implementare un piano di risposta agli incidenti

La creazione e l’implementazione di un piano di risposta agli incidenti consente alla tua organizzazione di affrontare qualsiasi minaccia in modo rapido ed efficiente, riducendone al minimo l’impatto. Di seguito sono riportate le istruzioni su come sviluppare un buon piano.

#1. Identifica e assegna priorità alle tue risorse digitali

Il primo passo è eseguire un’analisi dei rischi in cui identificare e documentare tutte le risorse di dati critici dell’organizzazione. Stabilisci i dati sensibili e più importanti che comporterebbero pesanti perdite finanziarie e di reputazione se compromessi, rubati o corrotti.

È quindi necessario dare priorità alle risorse critiche in base al loro ruolo e a quelle che corrono il rischio più elevato. Ciò rende più semplice ottenere l’approvazione e il budget del management una volta compresa l’importanza di proteggere le risorse sensibili e critiche.

#2. Identificare potenziali rischi per la sicurezza

Ogni organizzazione presenta rischi specifici che i criminali possono sfruttare e causare maggiori danni e perdite. Inoltre, le diverse minacce variano da un settore all’altro.

Alcune aree di rischio includono:

Aree di rischio Rischi potenziali Politiche relative alle password Accesso non autorizzato, pirateria informatica, violazione di password, ecc. Consapevolezza della sicurezza dei dipendenti Phishing, malware, download/upload illegali Reti wireless Accesso non autorizzato, furto d’identità, punti di accesso non autorizzati, ecc. Controllo degli accessi Accesso non autorizzato, uso improprio dei privilegi, dirottamento degli account Sistemi di rilevamento delle intrusioni esistenti e soluzioni di sicurezza come firewall, antivirus, ecc. Infezioni da malware, attacchi informatici, ransomware, download dannosi, virus, bypass delle soluzioni di sicurezza, ecc. Gestione dei dati Perdita di dati, corruzione, furto, trasmissione di virus tramite supporti rimovibili, ecc. Sicurezza e-mail Phishing, malware, download dannosi , ecc.Sicurezza fisicaFurto o smarrimento di laptop, smartphone, supporti rimovibili, ecc.

#3. Sviluppare politiche e procedure di risposta agli incidenti

Stabilire procedure facili da seguire ed efficaci per garantire che il personale responsabile della gestione dell’incidente sappia cosa fare in caso di minaccia. Senza una serie di procedure, il personale potrebbe concentrarsi altrove invece che nell’area critica. Le procedure chiave includono:

- Fornire una linea di base di come si comportano i sistemi durante le normali operazioni. Qualsiasi deviazione da questo è indicativa di un attacco o di una rottura e richiede ulteriori indagini

- Come identificare e contenere una minaccia

- Come documentare le informazioni su un attacco

- Come comunicare e informare il personale responsabile, i fornitori terzi e tutte le parti interessate

- Come difendere i sistemi dopo una violazione

- Come formare il personale di sicurezza e gli altri dipendenti

Idealmente, delinea processi facili da leggere e ben definiti che il personale IT, i membri del team di sicurezza e tutte le parti interessate possano comprendere. Le istruzioni e le procedure dovrebbero essere chiare e dirette, con passaggi facili da seguire e da implementare. In pratica, le procedure continuano a cambiare man mano che l’organizzazione ha bisogno di evolversi. Pertanto, è importante adeguare le procedure di conseguenza.

#4. Creare un team di risposta agli incidenti e definire chiaramente le responsabilità

Il passo successivo è quello di mettere insieme un team di risposta per affrontare l’incidente non appena viene rilevata una minaccia. Il team dovrebbe coordinare le operazioni di risposta per garantire tempi di inattività e impatto minimi. Le responsabilità principali includono:

- Un leader della squadra

- Responsabile delle comunicazioni

- Manager informatico

- Rappresentante dell’alta direzione

- Rappresentante legale

- Relazioni pubbliche

- Risorse umane

- L’investigatore capo

- Responsabile della documentazione

- Leader della cronologia

- Esperti in risposta a minacce o violazioni

Idealmente, il team dovrebbe coprire tutti gli aspetti della risposta all’incidente con ruoli e responsabilità chiaramente definiti. Tutte le parti interessate e gli operatori devono conoscere e comprendere i propri ruoli e responsabilità ogni volta che si verifica un incidente.

Il piano dovrebbe garantire che non vi siano conflitti e che esista una politica di escalation adeguata basata sull’incidente, sulla gravità, sui requisiti di competenze e sulle capacità individuali.

#5. Sviluppare una strategia di comunicazione adeguata

Una comunicazione chiara è essenziale per garantire che tutti siano sulla stessa lunghezza d’onda ogni volta che si verifica un problema. La strategia dovrebbe specificare i canali da utilizzare per comunicare e i membri da conoscere in merito a un incidente. Delinea chiaramente i passaggi e le procedure mantenendo il tutto il più semplice possibile.

Comunicazione dell’incidente Immagine: Atlante

Comunicazione dell’incidente Immagine: Atlante

Inoltre, sviluppare un piano con una posizione centralizzata in cui i membri del team di sicurezza e altre parti interessate possano accedere ai piani di risposta agli incidenti, rispondere agli incidenti, registrare gli incidenti e trovare informazioni utili. Evitare una situazione in cui il personale deve accedere a diversi sistemi diversi per rispondere a un incidente poiché ciò riduce la produttività e può creare confusione.

Inoltre, definire chiaramente il modo in cui i team di sicurezza comunicano con le operazioni, la direzione, i fornitori di terze parti e altre organizzazioni come la stampa e le forze dell’ordine. Inoltre, è importante stabilire un canale di comunicazione di backup nel caso in cui quello primario venga compromesso.

#6. Vendere il piano di risposta agli incidenti alla direzione

Per implementare il tuo piano hai bisogno dell’approvazione, del supporto e del budget della direzione. Una volta messo in atto il piano, è il momento di presentarlo al senior management e convincerlo della sua importanza nella salvaguardia del patrimonio dell’organizzazione.

Idealmente, indipendentemente dalle dimensioni dell’organizzazione, il senior management deve supportare il piano di risposta agli incidenti affinché tu possa andare avanti. Devono approvare le finanze e le risorse aggiuntive necessarie per affrontare le violazioni della sicurezza. Fai capire loro come l’implementazione del piano garantisce continuità, conformità e riduzione dei tempi di inattività e delle perdite.

#7. Formare il personale

Dopo aver creato il piano di risposta agli incidenti, è il momento di formare il personale IT e gli altri dipendenti per creare consapevolezza e far loro sapere cosa fare in caso di violazione.

Tutti i dipendenti, compreso il management, dovrebbero essere consapevoli dei rischi derivanti da pratiche online non sicure e dovrebbero essere formati su come identificare le e-mail di phishing e altri trucchi di ingegneria sociale sfruttati dagli aggressori. Dopo la formazione, è importante testare l’efficacia dell’IRP e della formazione.

#8. Testare il piano di risposta agli incidenti

Dopo aver sviluppato il piano di risposta agli incidenti, testalo e assicurati che funzioni come previsto. Idealmente, potresti simulare un attacco e stabilire se il piano è efficace. Ciò offre l’opportunità di colmare eventuali lacune, che si tratti di strumenti, competenze o altri requisiti. Inoltre, aiuta a verificare se i sistemi di rilevamento delle intrusioni e di sicurezza sono in grado di rilevare e inviare avvisi tempestivi ogni volta che si verifica una minaccia.

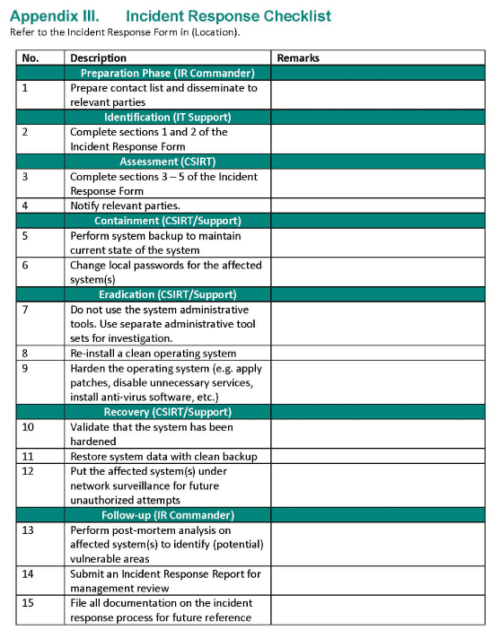

Modelli di risposta agli incidenti

Il modello del piano di risposta agli incidenti è un elenco di controllo dettagliato che descrive i passaggi, le azioni, i ruoli e le responsabilità necessari per gestire gli incidenti di sicurezza. Fornisce un quadro generale che qualsiasi organizzazione può personalizzare per soddisfare le proprie esigenze specifiche.

Invece di creare il tuo piano da zero, puoi utilizzare un modello standard per definire i passaggi esatti ed efficaci per rilevare, mitigare e ridurre al minimo l’effetto di un attacco.

Modello del piano di risposta agli incidenti Immagine: F-Secure

Modello del piano di risposta agli incidenti Immagine: F-Secure

Ti consente di personalizzare e sviluppare un piano che risponda alle esigenze specifiche della tua organizzazione. Tuttavia, affinché il piano sia efficace, è necessario testarlo e rivederlo regolarmente con tutte le parti interessate, compresi i dipartimenti interni e i team esterni come i fornitori di soluzioni.

I modelli disponibili hanno vari componenti che le organizzazioni possono personalizzare per adattarli alla loro struttura e ai loro requisiti specifici. Tuttavia, di seguito sono riportati alcuni aspetti non negoziabili che ogni piano deve includere.

- Scopo e ambito del piano

- Scenari di minaccia

- Il team di risposta agli incidenti

- Ruoli, responsabilità e contatti individuali

- Procedure di risposta agli incidenti

- Contenimento, mitigazione e ripristino delle minacce

- Notifiche

- Escalation degli incidenti

- Lezioni imparate

Di seguito sono riportati alcuni modelli popolari che puoi scaricare e personalizzare per la tua organizzazione.

Conclusione

Un piano di risposta agli incidenti efficace riduce al minimo l’impatto di violazioni della sicurezza, interruzioni, possibili sanzioni legali e industriali, perdita di reputazione e altro ancora. Ancora più importante, consente all’organizzazione di riprendersi rapidamente dagli incidenti e di conformarsi alle varie normative.

Delineare tutti i passaggi aiuta a snellire i processi e ridurre i tempi di risposta. Inoltre, consente all’organizzazione di valutare i propri sistemi, comprendere il proprio livello di sicurezza e colmare le lacune.

Successivamente, dai un’occhiata ai migliori strumenti di risposta agli incidenti di sicurezza per le piccole e grandi imprese.