Lo spear phishing è un pericoloso attacco alla sicurezza informatica che può portare un’organizzazione o un individuo a perdere informazioni e denaro sensibili e causare danni alla reputazione.

Secondo l’FBIle organizzazioni sono prese di mira dagli spear phisher e hanno perso circa 5 miliardi di dollari a causa di tali truffe.

Potresti aver trovato un’e-mail o un messaggio di testo che diceva “Hai vinto iPhone 12!” Successivamente, sarai guidato a fare clic su un collegamento per richiedere l’offerta.

Questo è il modo in cui le persone vengono ingannate in una truffa come il phishing e lo spear-phishing è un passo avanti.

Gli aggressori inviano e-mail più personalizzate che sembrano autentiche e inducono le persone a rivelare informazioni riservate e inviare denaro.

Ma come proteggersi da tali attacchi e, soprattutto, come rilevarne uno?

In questo articolo parlerò dello spear phishing e risponderò a queste domande.

Quindi, resta sintonizzato!

Sommario:

Che cos’è il phishing?

Il phishing è un attacco informatico in cui l’attaccante tenta di comunicare con il bersaglio, di solito tramite e-mail, messaggi di testo o telefono, fingendo di essere una fonte legittima. Ha lo scopo di rubare dati aziendali o individuali sensibili come dettagli di accesso, credenziali di carte di credito o di debito, password, ecc.

Lo fanno attirando il bersaglio ad aprire il collegamento dannoso, scaricando un allegato inviato tramite e-mail o messaggi di testo e installando malware sul proprio dispositivo. In questo modo, l’attaccante ottiene l’accesso ai dati personali e agli account online del bersaglio, ottiene i permessi per modificare i dati e compromette i sistemi connessi o dirotta la loro intera rete di computer.

Gli hacker possono farlo per guadagni finanziari sfruttando i dettagli della tua carta di credito e i dati personali. Potrebbero anche richiedere un riscatto per restituire i sistemi, le reti e i dati. In altri casi, l’hacker può indurre i dipendenti a rubare informazioni aziendali per prendere di mira un’azienda.

Gli elementi che costituiscono una campagna di phishing sono:

- I messaggi legittimi e allettanti sono progettati per attirare l’attenzione del destinatario, come un’e-mail che afferma: “Hai vinto una lotteria!”, “Richiedi il tuo iPhone 12” e così via.

- Creare un senso di urgenza e dirti di agire rapidamente a causa del tempo limitato per concludere un accordo, rispondere a uno scenario, aggiornare le informazioni, ecc.

- Proveniente da un mittente insolito o dall’aspetto inaspettato, fuori carattere o sospetto

- Collegamento ipertestuale che indirizza a un collegamento sospetto o con errori di ortografia a un sito popolare

- Allegati che non ti aspetti o che non hanno senso

Che cos’è lo spear phishing?

Lo spear phishing è un tipo di campagna di phishing rivolta a gruppi o individui specifici di un’organizzazione inviando loro e-mail e allegati altamente personalizzati.

Gli autori dello spear-phishing si rappresentano come entità fidate o conosciute nel tentativo di indurre le vittime a crederci e fornire loro informazioni sensibili, scaricare malware o inviare denaro.

Lo spear phishing può anche essere considerato una tattica di ingegneria sociale in cui il criminale informatico travestito da individuo noto o di fiducia inganna il bersaglio facendogli scaricare un allegato o fare clic su un’e-mail o un testo dannoso. Ciò porta l’obiettivo a esporre informazioni riservate o installare programmi dannosi inconsapevolmente sulla propria rete aziendale.

L’obiettivo dello spear phishing è accedere all’account di un individuo, impersonare qualcuno come un alto funzionario, persone con informazioni riservate, ufficiali militari, amministratori della sicurezza e così via.

Esempio: nel 2015 si credeva che Google e Facebook lo fossero perdendo circa 100 milioni di dollari a una truffa e-mail lituana.

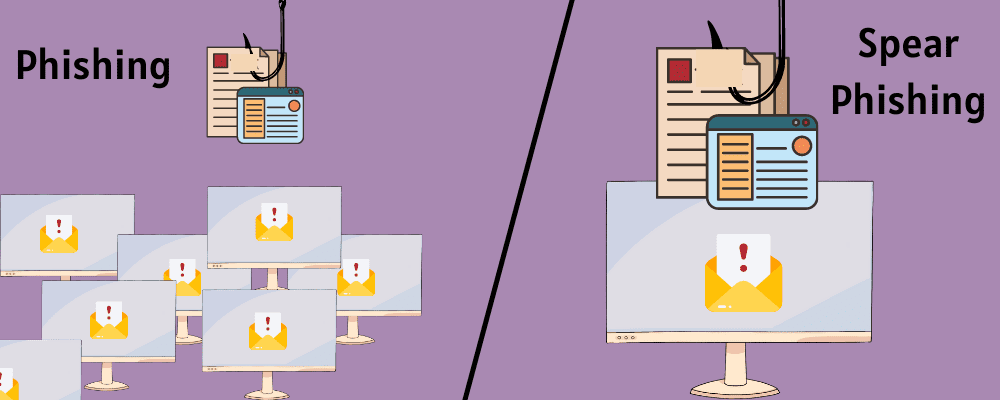

Phishing vs Spear Phishing

1. Tipo: phishing è un termine più ampio, mentre spear phishing è un tipo di phishing. Entrambi sono attacchi informatici mirati a individui o aziende specifiche per ottenere informazioni riservate tramite e-mail e messaggi.

2. Obiettivo: le truffe di phishing sono generiche in cui un’e-mail dannosa può essere inviata dall’attaccante a migliaia di persone contemporaneamente. Mirano a lanciare una rete più ampia e cercano di catturare qualsiasi vittima per ottenere informazioni o denaro.

D’altra parte, lo spear phishing è specificamente mirato a un determinato individuo o gruppo di un’organizzazione che possiede informazioni altamente sensibili relative alle loro informazioni aziendali, informazioni personali, informazioni militari, documenti relativi al denaro come dettagli di carte di credito o di debito e password bancarie, credenziali dell’account, ecc.

Phishing vs Spear Phishing

Phishing vs Spear Phishing

3. Tipo di e-mail: il phishing può contenere informazioni generali, attirare le persone e indurle a rivelare informazioni riservate o a inviare denaro.

Al contrario, lo spear-phishing utilizza e-mail personalizzate e ben congegnate per un individuo o un gruppo specifico, che diventa difficile distinguere da una fonte legittima. Può includere i loro nomi, gradi, ecc., nel tentativo di stabilire più fiducia e renderli vittime di questo tipo di attacco.

4. Esempio: un esempio di una campagna di phishing può essere qualcosa del genere: “Hai vinto un iPhone XI”. Non è rivolto a un individuo specifico, ma a chiunque faccia clic sul collegamento fornito per richiedere il “premio”. Inoltre non rivela dove e come vinci un concorso. È rivolto a un pubblico più vasto che può diventare una vittima.

Un esempio di campagna di spear-phishing può essere un’e-mail ben congegnata che sembra provenire da una fonte autentica o da qualcuno che conosci includendo il tuo nome o il tuo grado in un’organizzazione.

Tuttavia, i criminali informatici utilizzano entrambi i tipi di truffe: phishing e spear-phishing in base al loro obiettivo finale. Possono utilizzare il phishing per aumentare le loro possibilità di successo concentrandosi sulla quantità piuttosto che sulla qualità. Al contrario, possono utilizzare lo spear phishing per aumentare le loro possibilità di successo all’interno di un’organizzazione, ma concentrarsi sulla qualità piuttosto che sulla quantità.

Tipi di Spear Phishing

Lo spear phishing può essere di diversi tipi, come ad esempio:

Clonare il Phishing

Il phishing ravvicinato è un attacco in cui l’autore progetta un “aggiornamento” di un’e-mail autentica per indurre il destinatario a pensare che sia reale e in realtà un aggiornamento dell’e-mail precedente. Ma, in questa nuova email, l’attaccante inserisce un allegato o un collegamento dannoso, sostituendo quello reale.

In questo modo, il destinatario viene truffato e costretto a rivelare informazioni critiche.

Allegati dannosi

Questo tipo di spear phishing è comune. L’autore dell’attacco invia un attacco mirato a un individuo o un gruppo in un’organizzazione inviando un’e-mail con allegati e collegamenti dannosi. L’attaccante sfrutterà anche le informazioni rubate e può richiedere anche il ransomware.

Attaccamenti dannosi

Attaccamenti dannosi

Se trovi un’e-mail di questo tipo nella tua casella di posta che sembra sospetta o inaspettata, non fare clic o aprire il collegamento o l’allegato. E se ritieni ancora che l’e-mail sia legittima e dovresti aprire il link, passaci sopra con il mouse per vedere l’indirizzo completo di quel link.

Questo ti aiuterà a valutare l’indirizzo e a confermarne l’integrità. Un collegamento dannoso avrà un indirizzo con errori di ortografia e altre irregolarità che possono essere ignorati se non si presta attenzione. Quindi, controlla la fonte del collegamento prima di scaricare un allegato o fare clic su un collegamento per essere più sicuro.

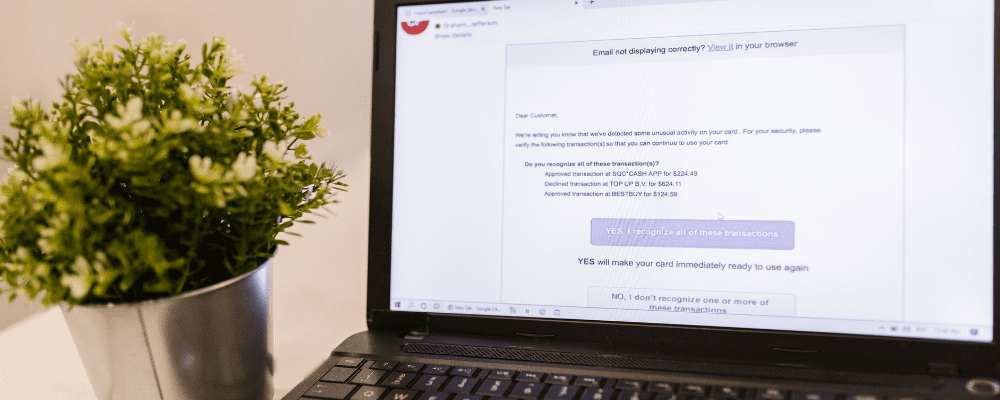

Furto d’identità

I truffatori possono impersonare marchi rinomati e famosi nelle e-mail, replicando i normali flussi di lavoro e-mail che un utente riceve realmente dai marchi. Anche in questo caso, gli aggressori sostituiscono il collegamento originale con uno dannoso come le pagine Web di accesso contraffatte per rubare i dettagli dell’account e altre informazioni. Banche, servizi di streaming video, ecc. sono spesso impersonati.

truffe CEO e BEC

I criminali informatici possono prendere di mira i dipendenti dei dipartimenti finanziari o contabili di un’organizzazione spacciandosi per l’amministratore delegato o un altro funzionario di alto rango. I dipendenti si sono classificati in posizioni molto inferiori rispetto a quanto trovano difficile o quasi impossibile dire di no a determinate istruzioni di funzionari di grado superiore.

Attraverso le frodi Business Email Compromise (BEC) e le truffe e-mail del CEO, gli aggressori possono sfruttare l’influenza di funzionari di alto rango per indurre i dipendenti a fornire dati riservati, trasferire denaro e così via.

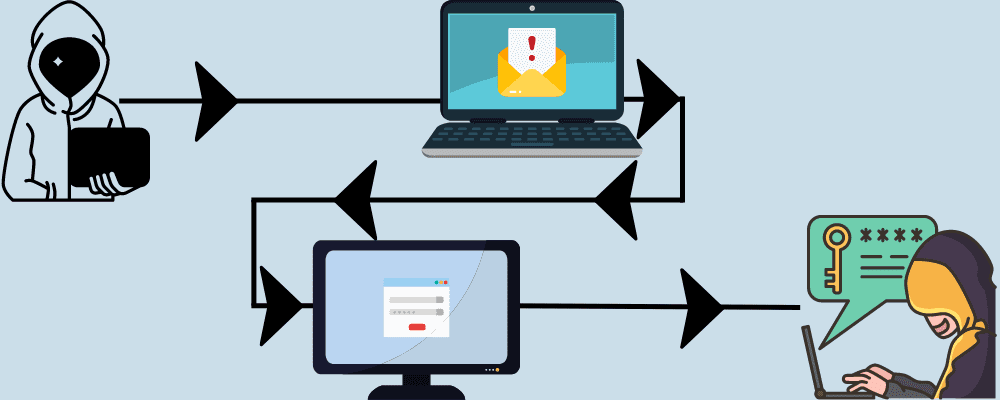

Come funziona lo Spear Phishing?

Gli attacchi di spear phishing sono specifici per un obiettivo e sono progettati con cura in base alle informazioni raccolte sull’obiettivo.

La scelta dell’obiettivo

Gli aggressori scelgono prima un individuo o un gruppo da un’organizzazione da prendere di mira, quindi continuano a fare ricerche su di loro e a raccogliere informazioni.

Ora, i truffatori prendono anche considerazioni specifiche per scegliere un obiettivo. Viene fatto in base al tipo di informazioni a cui un individuo ha accesso e ai dati che gli aggressori possono raccogliere sull’obiettivo. Di solito scelgono persone i cui dati possono ricercare facilmente.

Lo spear phishing non è generalmente mirato a funzionari o dirigenti di alto livello. Possono invece scegliere qualcuno che non ha esperienza o conoscenza poiché è facile manipolarlo. Inoltre, i dipendenti nuovi o di livello inferiore potrebbero non essere a conoscenza delle politiche e delle misure di sicurezza dell’organizzazione; quindi, possono commettere errori, portando a compromessi di sicurezza.

Raccolta di informazioni sull’obiettivo

Gli aggressori quindi cercano i dati pubblicamente disponibili dell’obiettivo da fonti come i social media, inclusi LinkedIn, Facebook, Twitter, ecc. e altri profili. Possono anche raccogliere informazioni sulla loro posizione geografica, contatti social, indirizzo e-mail, ecc.

Creazione di email dannose

Dopo aver accumulato i dettagli dell’obiettivo, l’attaccante li utilizza per creare e-mail che sembrano credibili e personalizzate in base al nome dell’obiettivo, al grado in un’organizzazione, alle preferenze e altro ancora. Inseriscono un allegato o un collegamento dannoso nell’e-mail e lo inviano alla destinazione.

Non solo le e-mail, ma le campagne di spear-phishing possono farsi strada nei dispositivi del target tramite social media e messaggi di testo. Provengono da un individuo sconosciuto che ti fa un’offerta generosa e accattivante o dà un senso di urgenza per completare immediatamente un’attività, come fornire i dettagli della carta di debito/credito, OTP, ecc.

La truffa

Una volta che il target ritiene che l’e-mail o il messaggio di testo sia legittimo e fa ciò che gli viene chiesto, viene truffato. Possono fare clic sul collegamento o sull’allegato dannoso inviato dall’attaccante per rivelare informazioni riservate, effettuare pagamenti o installare malware per compromettere ulteriormente i sistemi, i dispositivi e la rete.

Questo è devastante per qualsiasi individuo o organizzazione, che li fa soffrire in termini di denaro, reputazione e dati. Tali organizzazioni possono anche essere penalizzate per non proteggere i dati dei clienti. A volte, l’attaccante può anche richiedere al ransomware di restituire le informazioni rubate.

Come rilevare lo Spear Phishing?

Sebbene gli attacchi di spear-phishing siano sofisticati, ci sono modi per identificarli e stare all’erta.

Identifica il mittente

L’invio di e-mail da un nome di dominio simile a quello di un marchio famoso è una tecnica comune utilizzata nello spear phishing.

Ad esempio, un’e-mail potrebbe provenire da “arnazon” e non da amazon (Amazon) che tutti conosciamo. Le lettere “r” e “n” sono usate al posto di “m”, che può sembrare identica se non ci presti molta attenzione.

Quindi, quando ricevi un’e-mail che non ti aspetti, controlla il suo mittente. Scrivi attentamente il nome di dominio e, se sembra sospetto, non interagisci con esso.

Valuta la riga dell’oggetto

Valuta la riga dell’oggetto

Valuta la riga dell’oggetto

La riga dell’oggetto di un’e-mail di spear-phishing può dare un senso di paura o urgenza per spingerti ad agire immediatamente. Può contenere parole chiave come “Urgente”, “Importante”, ecc. Inoltre, possono anche cercare di stabilire un rapporto di fiducia con te utilizzando “Inoltra”, “Richiesta”, ecc. e attirare l’attenzione mentre lo fanno.

Inoltre, le tattiche avanzate di spear-phishing possono implicare strategie a lungo termine per costruire una connessione con te e rubare informazioni o ingannarti con i soldi.

Quindi, controlla la presenza di tali bandiere rosse nella riga dell’oggetto e leggi attentamente l’intero messaggio. Non seguire se l’e-mail sembra sospetta.

Ispeziona il contenuto, gli allegati e i collegamenti

Ispeziona attentamente il contenuto completo dell’e-mail o del messaggio di testo, inclusi i collegamenti e gli allegati che ne derivano. Se hai fornito alcune informazioni personali sui tuoi account social, è possibile che l’attaccante le abbia sfruttate e utilizzate nella posta. Quindi, quando vedi il tuo nome e altre informazioni personalizzate, non dare per scontato che ci si possa fidare.

Verifica la richiesta

Se non riesci a individuare alcuna cosa sospetta in un’e-mail dopo averla verificata per i fattori sopra menzionati, non trarre ancora conclusioni. Se conosci la persona che invia l’e-mail e chiede determinati dati o denaro, è meglio verificarlo chiamandolo o collegandosi con lei in tempo reale.

Esempio: supponiamo che tu riceva un’e-mail che ti dice che il tuo conto bancario ha un problema particolare che deve essere affrontato e, per questo, hanno bisogno dei dettagli della tua carta di debito o OTP immediatamente. Invece di rivelare le informazioni, chiama la tua filiale bancaria e chiedi se hanno davvero bisogno di tutto questo. La risposta sarebbe no perché queste informazioni cruciali non vengono fornite tramite e-mail o chiamata.

Come proteggersi dallo Spear Phishing?

Potresti non evitare del tutto gli incidenti di sicurezza, ma utilizzare strategie specifiche per essere al sicuro. Ecco alcuni metodi di prevenzione dello spear phishing che puoi seguire:

Applicare una politica di sicurezza rigorosa

L’applicazione di una rigorosa politica di sicurezza in tutta l’organizzazione è il primo passo per mitigare qualsiasi tipo di rischio per la sicurezza informatica, incluso lo spear phishing. Tutti i dipendenti devono essere vincolati alla politica durante la condivisione di dati, l’esecuzione di pagamenti, la memorizzazione dei dettagli dei clienti e dell’azienda, ecc. È inoltre necessario rafforzare la politica della password dicendo a tutti di:

- Usa password uniche, complesse e complesse

- Non utilizzare mai una password per molti account, applicazioni o dispositivi

- Proibire la condivisione di password con chiunque

- Gestisci le password con attenzione

Usa l’AMF

L’autenticazione a più fattori (MFA) è una tecnica di sicurezza per ridurre i rischi. È necessario che l’utente produca più di una prova di identità per la verifica durante l’accesso a un account oa un’applicazione. Crea livelli di sicurezza aggiuntivi e riduce la probabilità di un attacco.

Quindi, anche se una password è compromessa, ci saranno altri livelli per estendere la sicurezza e aumentare la difficoltà dell’attaccante. Ti dà anche il tempo di buffer per individuare le anomalie e risolverle prima che l’account venga dirottato.

Creare consapevolezza sulla sicurezza

La tecnologia si sta evolvendo, così come gli attacchi informatici e le tecniche. Pertanto, è necessario stare al passo con i rischi più recenti e sapere come rilevarli e prevenirli. Quindi, addestra i tuoi dipendenti e rendili consapevoli dello scenario attuale in modo che non commettano un errore che potrebbe trasformarsi in un attacco.

Usa i sistemi di sicurezza della posta elettronica

La maggior parte delle truffe di spear phishing arriva tramite e-mail. Pertanto, può essere utile proteggere le tue e-mail con l’aiuto di un sistema o software di sicurezza e-mail. È progettato per individuare e-mail sospette e bloccarle o per rimediare alle minacce in modo da poter avere un elenco chiaro e legittimo di e-mail nella posta in arrivo. È possibile utilizzare software di sicurezza e-mail come Proofpoint, Mimecast, Avanan, ecc.

Patch e backup

È necessario applicare patch e aggiornare regolarmente tutti i sistemi, i software e le applicazioni per mantenerli in esecuzione in modo ottimale, assicurandosi che non vi siano vulnerabilità per sfruttarli. Inoltre, la creazione periodica di backup dei dati ti aiuta a mantenere i tuoi dati al sicuro. Quindi, anche se si verifica un attacco o una calamità naturale, i tuoi dati persi non andranno veramente persi.

Tuttavia, se hai già fatto clic su un collegamento dannoso o scaricato un allegato dannoso, procedi nel seguente modo:

- Non fornire alcun dato

- Cambia rapidamente le password

- Informa il tuo dipartimento di sicurezza informatica

- Disconnettiti dal web

- Scansiona a fondo il tuo sistema con un software antivirus

Conclusione

Gli attacchi alla sicurezza informatica si stanno evolvendo e stanno diventando più avanzati. Lo spear phishing è uno di questi attacchi che danneggia gli individui e le aziende allo stesso modo in termini di dati, denaro e reputazione.

Pertanto, la conoscenza dei crimini informatici come lo spear phishing è importante da comprendere e rilevare per proteggere te stesso e la tua organizzazione.