Il Confidential Computing è una tecnologia emergente. È stato sviluppato in risposta alla crescente esigenza di un trattamento sicuro e affidabile dei dati sensibili.

Poiché le organizzazioni fanno sempre più affidamento sui servizi cloud per archiviare ed elaborare i dati, sono sorte preoccupazioni in merito alla sicurezza e alla privacy di tali dati, in particolare quando si tratta di informazioni riservate.

Il cloud computing tradizionale si basa su vari meccanismi di sicurezza, come la crittografia e il controllo degli accessi, per proteggere i dati.

Tuttavia, questi meccanismi potrebbero non fornire una protezione sufficiente per i dati sensibili elaborati nel cloud poiché si basano sulla fiducia nel fornitore del cloud e nell’hardware sottostante.

Il calcolo confidenziale è stato sviluppato come mezzo per colmare questa lacuna di fiducia fornendo un modo per elaborare i dati sensibili in un ambiente sicuro e affidabile, anche in presenza di fornitori di servizi cloud o hardware potenzialmente compromessi.

Vediamo in cosa consiste questo calcolo riservato e come funziona.

Sommario:

Che cos’è il calcolo riservato?

Il Confidential Computing è un approccio alla sicurezza dei dati che consente l’elaborazione e l’archiviazione di informazioni sensibili in un ambiente sicuro e affidabile. Protegge i dati inattivi, in uso e in transito crittografando e mantenendo riservati i dati anche dall’infrastruttura in cui vengono elaborati.

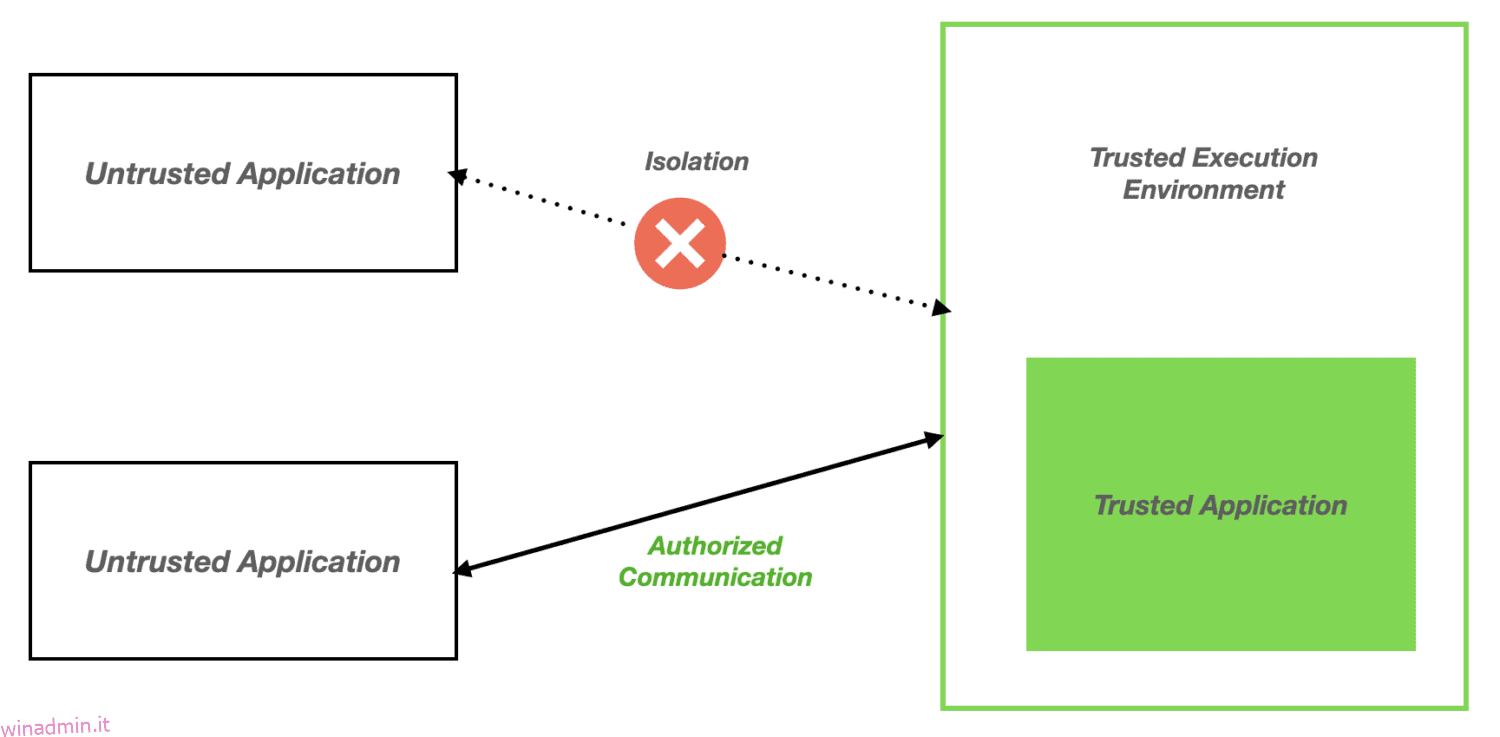

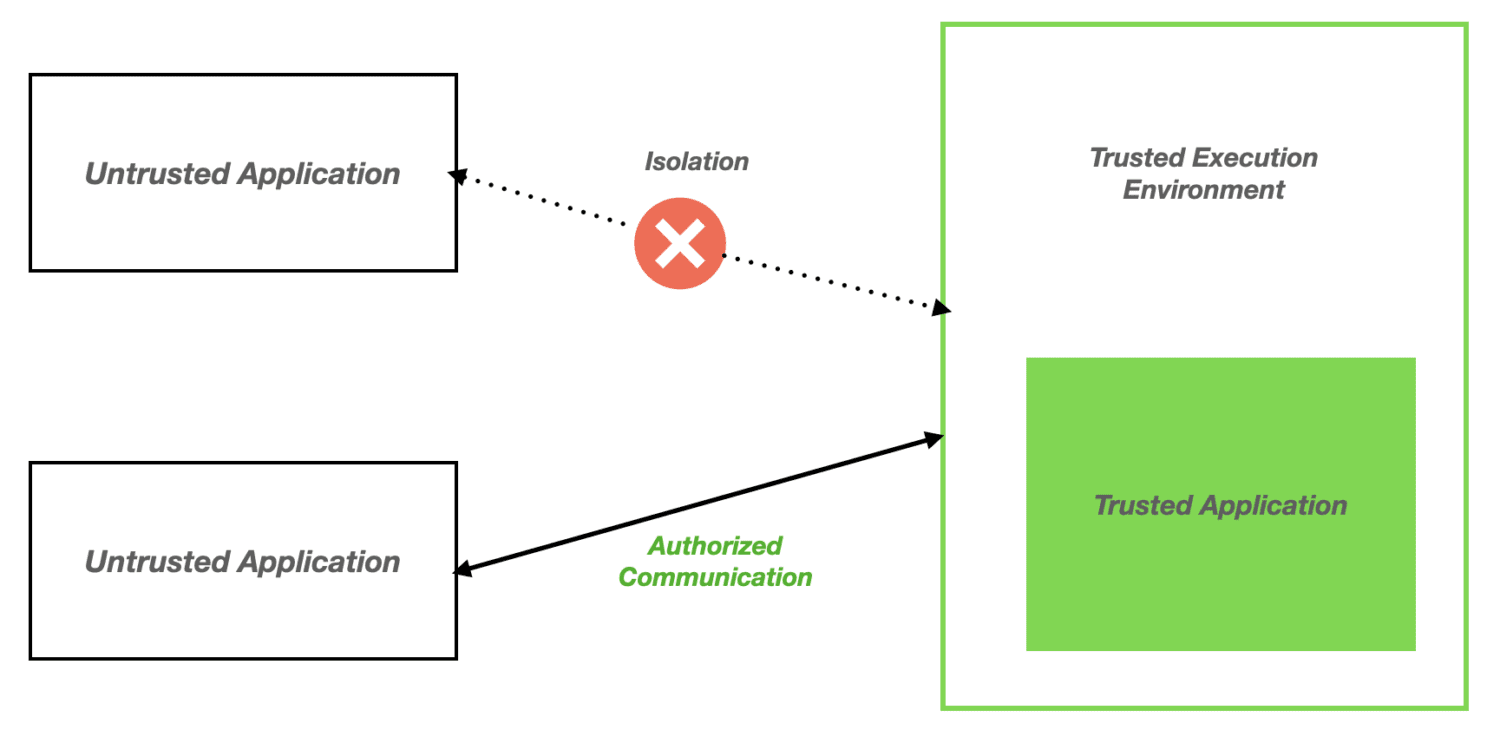

L’obiettivo principale dell’informatica confidenziale è fornire un ambiente di esecuzione attendibile (TEE) che garantisca la privacy e la sicurezza dei dati durante l’intero ciclo di vita dell’elaborazione.

I TEE utilizzano meccanismi di sicurezza basati su hardware come TPM (Trusted Platform Module) ed enclave sicure per proteggere i dati da accessi non autorizzati e persino da parte di utenti privilegiati.

Le enclavi sicure non sono altro che componenti hardware isolati che creano un ambiente di esecuzione sicuro all’interno di un processore. Possono eseguire codice e processi in modo isolato dal resto del sistema, il che garantisce la riservatezza e l’integrità dei dati elaborati.

Intel SGX e ARM TrustZone sono due esempi di tecnologie informatiche riservate che utilizzano enclavi sicure.

Come funziona il Confidential Computing?

Il Confidential Computing è un insieme di tecnologie e tecniche che mirano a proteggere i dati e le applicazioni durante l’elaborazione, che è un momento in cui le informazioni sensibili possono essere vulnerabili ad accessi non autorizzati o manomissioni.

In genere, i dati non vengono crittografati in memoria prima di essere elaborati. Porta a compromessi sulla sicurezza.

Confidential Computing risolve questo problema sfruttando un Trusted Execution Environment (TEE), che è un’enclave sicura all’interno di una CPU protetta da chiavi di crittografia e meccanismi di autenticazione incorporati.

Quando i dati vengono elaborati in un TEE, rimangono crittografati in memoria finché l’applicazione non indica al TEE di decrittografarli per l’elaborazione.

Il TEE fornisce un ambiente isolato per l’elaborazione dei dati e impedisce l’accesso non autorizzato ai dati o alle chiavi di crittografia. Anche se l’ambiente host sottostante è compromesso, il TEE può impedire l’accesso ai dati, garantendone la riservatezza e l’integrità.

Durante l’elaborazione dei dati in un TEE, i dati sono invisibili al sistema operativo, all’hypervisor e ad altre risorse dello stack di calcolo.

Ciò significa che i fornitori di servizi cloud e i loro dipendenti non possono accedere ai dati, fornendo un ulteriore livello di sicurezza.

Utilizzando TEE e altre tecnologie informatiche riservate, le organizzazioni possono proteggere i dati e le applicazioni sensibili da una serie di minacce alla sicurezza, tra cui malware, exploit degli utenti root e altri tipi di attacchi.

Motivi per adottare il Confidential Computing

Ecco alcuni motivi per cui le organizzazioni dovrebbero utilizzare il computing riservato.

#1. Proteggi i dati sensibili

Il Confidential Computing aiuta a proteggere i dati sensibili, come le cartelle cliniche e le informazioni personali. Garantisce che questi dati siano mantenuti riservati anche durante l’elaborazione utilizzando la crittografia e altre misure di sicurezza.

#2. Soddisfa i requisiti di conformità

Molti settori hanno rigide normative di conformità come GDPR e HIPAA. Il Confidential Computing può aiutare le organizzazioni a soddisfare queste normative garantendo che i dati sensibili siano protetti durante l’intero ciclo di vita dell’elaborazione.

#3. Abilita collaborazioni sicure

Alcune organizzazioni devono collaborare con fornitori e altre terze parti, ma la condivisione di dati sensibili può essere rischiosa. Il Confidential Computing può aiutare a facilitare collaborazioni sicure consentendo alle organizzazioni di condividere i dati in un ambiente sicuro mantenendoli riservati e protetti da attacchi esterni.

#4. Maggiore fiducia

Garantendo che i dati sensibili vengano gestiti in modo sicuro e trasparente, l’elaborazione riservata può aumentare la fiducia tra i partecipanti. Ciò può essere particolarmente cruciale in scenari che coinvolgono più parti, come la gestione della catena di approvvigionamento o le transazioni finanziarie.

#5. Risparmi

Il Confidential Computing può anche ridurre i costi associati alle violazioni dei dati e alle violazioni della conformità. Prevenendo questi incidenti, le aziende possono risparmiare denaro su spese legali, multe e altre spese.

Cos’è il Confidential Computing Consortium?

Il Confidential Computing Consortium (CCC) è un gruppo collaborativo di aziende e organizzazioni tecnologiche che lavorano per promuovere l’adozione e lo sviluppo di ambienti di esecuzione attendibili.

Mira a sviluppare standard e framework aperti che consentano agli sviluppatori di creare e distribuire applicazioni e servizi sicuri in diversi ambienti informatici, come cloud pubblici e privati, dispositivi edge e data center locali.

Il CCC mira a raggiungere i suoi obiettivi attraverso una governance aperta e la collaborazione tra i suoi membri, che includono aziende e organizzazioni tecnologiche leader come Google, IBM/Red Hat, Intel, AMD, Microsoft, Alibaba, Oracle, VMware e molti altri.

Le principali attività del consorzio includono la definizione di standard a livello di settore, la promozione dello sviluppo di strumenti open-source e delle migliori pratiche e il sostegno alla ricerca e all’istruzione nell’informatica riservata.

Puoi trovare maggiori informazioni su questo consorzio sul sito web del CCC. Sentiti libero di visitare se vuoi guardare i webinar informatici riservati.

Casi d’uso

E qui ci sono alcuni dei casi d’uso per l’informatica riservata:

Sanità e Ricerca

La tecnologia informatica riservata può anche essere utilizzata per consentire un addestramento multilaterale sicuro degli algoritmi di intelligenza artificiale per il rilevamento delle malattie e altri scopi. Ciò può aiutare gli ospedali e gli istituti di ricerca a collaborare e condividere i dati mantenendo la privacy e la riservatezza dei dati dei pazienti.

Catena di fornitura

La condivisione sicura dei dati può essere resa possibile con l’uso di elaborazione riservata tra i vari partecipanti alla catena di fornitura, inclusi fornitori, produttori e rivenditori. Ciò può supportare la collaborazione e migliorare le prestazioni logistiche.

Le informazioni sulle rotte di spedizione, gli orari di consegna e il monitoraggio dei veicoli possono essere utilizzati per garantire la sicurezza dei dati logistici e di trasporto.

Servizi finanziari

Il Confidential Computing sta diventando sempre più importante nel settore finanziario a causa della natura sensibile dei dati finanziari, comprese le informazioni personali e i dati delle transazioni.

Viene utilizzato per gestire le transazioni finanziarie in modo sicuro, garantendo che i dati siano crittografati e protetti da accessi non autorizzati. Questo aiuta a prevenire frodi e violazioni dei dati e migliora la sicurezza complessiva dei sistemi finanziari.

Internet delle cose

Può anche essere utilizzato nei dispositivi IoT per elaborare in modo sicuro dati personali come dati biometrici, posizione e dettagli personali. Ciò può migliorare la sicurezza complessiva dei sistemi IoT e aiutare a prevenire l’accesso non autorizzato.

Man mano che sempre più organizzazioni passano al cloud e si affidano all’infrastruttura digitale per condurre le proprie operazioni aziendali, la necessità di soluzioni informatiche sicure continuerà a crescere.

Confidential Computing fornisce una soluzione versatile e importante a questa sfida che aiuta le organizzazioni a proteggere i propri dati, creare fiducia con i propri clienti e mantenere la conformità ai requisiti normativi.

Nota dell’autore

L’obiettivo dell’elaborazione riservata è garantire che i dati sensibili siano sempre mantenuti crittografati ed elaborati all’interno di un ambiente sicuro. In questo modo, anche se un utente malintenzionato ottiene l’accesso all’hardware o al provider cloud sottostante, non sarà in grado di accedere ai dati sensibili.

Ciò si ottiene attraverso l’uso di hardware e software specializzati come Trusted Execution Environment e memoria e archiviazione crittografate.

Potresti anche essere interessato a imparare modi pratici per proteggere i dati sensibili.