NAC è diventato un potente strumento per aiutare le aziende a proteggere le proprie reti controllando l’accesso di utenti e dispositivi.

Poiché le organizzazioni continuano ad adottare i moderni progressi tecnologici per gestire la propria infrastruttura di rete, la necessità di proteggere l’accesso alla rete diventa una preoccupazione fondamentale.

Con NAC, le organizzazioni possono impedire l’accesso non autorizzato e proteggersi da minacce come malware e virus.

In questo articolo, ci immergeremo nel mondo di NAC ed esploreremo i suoi vantaggi, tipi e come scegliere la giusta soluzione NAC per la tua organizzazione.

Iniziamo!

Sommario:

Che cos’è il controllo dell’accesso alla rete?

Network Access Control (NAC) è un meccanismo di sicurezza che le organizzazioni utilizzano per proteggere la propria infrastruttura di rete. Garantisce che solo i dispositivi autorizzati e conformi possano accedere alla rete.

È come lo scudo protettivo che protegge il tuo castello dagli intrusi!

L’obiettivo principale di NAC è impedire l’accesso non autorizzato alla rete, che può causare violazioni della sicurezza, tempi di inattività e altri incidenti dannosi.

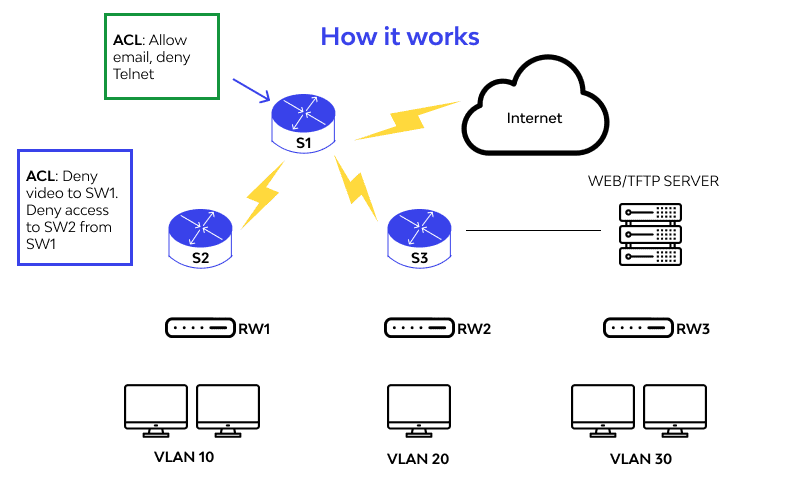

Come funziona NAC?

Network Access Control (NAC) è una soluzione di sicurezza avanzata che aiuta a controllare l’accesso alle reti applicando criteri che determinano quali utenti e dispositivi sono autorizzati a connettersi e quale livello di accesso è concesso.

Il modo in cui funziona NAC può essere piuttosto complesso e coinvolge una varietà di componenti diversi.

Identificazione del dispositivo

Per essere più specifici, quando un dispositivo tenta di connettersi alla rete, viene prima identificato attraverso vari mezzi come indirizzo MAC, indirizzo IP o nome host.

Autenticazione

Il dispositivo viene quindi autenticato dal sistema NAC per garantire che sia autorizzato a connettersi alla rete. L’autenticazione può essere eseguita utilizzando vari metodi come nome utente e password, certificati digitali, autenticazione biometrica o smart card.

Conformità dell’endpoint

Una volta che il dispositivo è stato autenticato, il sistema NAC controlla se il dispositivo soddisfa le politiche di sicurezza ei requisiti di conformità dell’organizzazione. Ciò include la verifica che il dispositivo disponga di software antivirus aggiornato, protezione firewall e patch del sistema operativo più recenti.

Accesso alla rete

Se il dispositivo è conforme alle politiche di sicurezza dell’organizzazione, gli viene concesso l’accesso alla rete. Tuttavia, se il dispositivo non è conforme, il sistema NAC può negare l’accesso o mettere in quarantena il dispositivo in una rete con restrizioni in cui è possibile eseguire la correzione.

Monitoraggio continuo

Dopo che al dispositivo è stato concesso l’accesso alla rete, il sistema NAC continua a monitorare il dispositivo per verificarne la conformità alle politiche di sicurezza. Se il dispositivo non risulta conforme, il sistema NAC può intervenire, ad esempio revocando l’accesso alla rete o rimettendo in quarantena il dispositivo.

Importanza del NAC

L’importanza del Network Access Control (NAC) non può essere sottovalutata nel mondo iperconnesso di oggi, dove gli attacchi informatici e le violazioni dei dati sono comuni.

Ci sono diversi motivi chiave per cui NAC è essenziale nel panorama della sicurezza informatica di oggi.

NAC migliora le prestazioni della rete controllando il numero e i tipi di dispositivi a cui è consentito connettersi. Ciò riduce il rischio di congestione della rete e potenziali tempi di inattività, che possono essere una delle principali fonti di frustrazione per gli amministratori di rete.

Semplifica la gestione dei dispositivi fornendo una gestione centralizzata dei dispositivi di rete. Ciò semplifica il monitoraggio e la gestione dell’accesso alla rete, riducendo il carico di lavoro degli amministratori IT e garantendo che i dispositivi siano configurati correttamente.

Infine, NAC aiuta a ridurre il rischio di minacce interne assicurandosi che solo gli utenti e i dispositivi autorizzati possano connettersi alla rete. Questo aiuta a prevenire violazioni dei dati e altri incidenti di sicurezza causati da accessi non autorizzati, fornendo un ulteriore livello di protezione per le reti delle organizzazioni.

Passaggi per implementare NAC

L’implementazione di NAC può essere un’attività complessa e impegnativa che richiede una serie di passaggi per garantire che la soluzione sia correttamente configurata e integrata con l’infrastruttura di rete esistente dell’organizzazione.

#1. Definire la politica di sicurezza

In primo luogo, l’organizzazione deve creare una policy di sicurezza completa che definisca i requisiti per consentire ai dispositivi di accedere alla rete. Questa politica dovrebbe coprire misure di sicurezza chiave come software antivirus, firewall e aggiornamenti del sistema operativo.

#2. Scegli una soluzione NAC

L’organizzazione deve scegliere una soluzione NAC adatta che soddisfi i suoi requisiti specifici. Ciò potrebbe comportare la selezione di una soluzione basata su hardware o software o una combinazione di entrambi.

#3. Configurazione

In questa fase, la soluzione NAC selezionata deve essere configurata in modo che corrisponda alla politica di sicurezza dell’organizzazione. Ciò include l’impostazione dei criteri di autenticazione e autorizzazione, la configurazione degli elenchi di controllo dell’accesso alla rete (ACL) e la definizione dei criteri di correzione per i dispositivi non conformi.

#4. Test

La soluzione NAC deve essere testata in un ambiente controllato per garantire che funzioni come previsto e che tutti i dispositivi siano correttamente autenticati e autorizzati. Questo test prevede la simulazione di diversi scenari per convalidare la funzionalità della soluzione.

#5. Distribuzione

Una volta che la soluzione NAC è stata convalidata, può essere distribuita all’interno dell’organizzazione. Ciò potrebbe comportare l’installazione di dispositivi NAC basati su hardware, la distribuzione di agenti software sui dispositivi o l’integrazione della soluzione NAC con l’infrastruttura di rete esistente.

#6. Monitoraggio in tempo reale

Infine, il monitoraggio e la manutenzione continui della soluzione NAC sono essenziali per garantire che continui a funzionare correttamente. Ciò include aggiornamenti regolari del software e controlli di sicurezza periodici.

Tipi di NAC

#1. Pre ammissione

Questo tipo di soluzione NAC consiste nel verificare se i dispositivi sono conformi alle politiche di sicurezza di un’organizzazione prima che sia loro consentito di connettersi alla rete.

Per raggiungere questo obiettivo, il NAC pre-ammissione comporta la valutazione della posizione di sicurezza di un dispositivo, che in genere include la verifica che tutti gli aggiornamenti software e le misure di sicurezza necessari siano in atto.

#2. Post-ricovero

A differenza del NAC pre-ammissione, questo si concentra sul monitoraggio dei dispositivi dopo che si sono già connessi alla rete. Questo per garantire che rimangano conformi alle politiche di sicurezza dell’organizzazione.

Implica il monitoraggio e la valutazione costanti della posizione di sicurezza del dispositivo e l’applicazione di politiche correttive nel caso in cui vengano identificati dispositivi non conformi.

#3. In linea

Le soluzioni NAC in linea basate su hardware sono posizionate in linea con la rete, il che consente loro di monitorare tutto il traffico in transito. Questo tipo di soluzione NAC è perfetta per applicare le policy di controllo degli accessi e rilevare e rispondere a potenziali minacce alla sicurezza in tempo reale.

#4. Fuori banda

Le soluzioni NAC fuori banda sono basate su software e operano in parallelo alla rete. Monitorano e controllano l’accesso alla rete attraverso canali separati, il che consente loro di autenticare e autorizzare i dispositivi prima che possano connettersi alla rete.

Come scegliere una soluzione NAC?

Ci sono vari fattori da prendere in considerazione quando si sceglie una soluzione NAC per la propria infrastruttura. Alcuni di loro sono:

Topologia di rete

La struttura della rete di un’organizzazione può influenzare in modo significativo il tipo di soluzione NAC più adatta. Ad esempio, le organizzazioni con una rete altamente distribuita possono richiedere una soluzione NAC basata su cloud, mentre quelle con una rete più centralizzata possono trarre vantaggio da una soluzione NAC on-premise.

Modello di distribuzione

Le soluzioni NAC possono essere implementate in vari modi, tra cui hardware, software e soluzioni basate su cloud. Il modello di implementazione selezionato dipenderà dai requisiti specifici dell’organizzazione, dal budget e da altri fattori.

Integrazione con le soluzioni di sicurezza esistenti

È importante selezionare una soluzione NAC che si integri perfettamente con le soluzioni di sicurezza esistenti dell’organizzazione, come firewall e sistemi di prevenzione delle intrusioni. Questa integrazione garantirà l’applicazione delle policy di sicurezza in tutta la rete.

Scalabilità

La soluzione NAC scelta deve essere scalabile per soddisfare i requisiti di un’organizzazione man mano che la rete cresce. Dovrebbe essere in grado di aggiungere nuovi utenti e dispositivi alla rete senza compromettere la sicurezza.

Usabilità

La facilità d’uso di un modello scelto influisce sia sugli utenti finali che sugli amministratori, il che riduce il carico di lavoro del personale IT e garantisce che gli utenti finali possano accedere alla rete in modo rapido ed efficiente.

Conformità

La conformità è una considerazione fondamentale quando si seleziona una soluzione NAC. La soluzione deve essere in grado di applicare policy e regolamenti di conformità come HIPAA e PCI-DSS.

Bilancio

Il costo può variare a seconda del modello di distribuzione, delle funzionalità e del livello di supporto richiesto. Le organizzazioni devono selezionare una soluzione che sia in linea con il loro budget pur soddisfacendo i loro requisiti.

Cos’è il NACL?

Fonte immagine – wallarm.com

Fonte immagine – wallarm.com

Un Network Access Control List (NACL) è una funzione di sicurezza utilizzata per controllare il traffico in entrata e in uscita in una rete.

È un insieme di regole che determinano quale traffico può entrare o uscire da una rete in base a criteri quali indirizzi IP di origine e destinazione, numeri di porta e protocolli.

NACL può essere utilizzato per bloccare specifici tipi di traffico, come malware o tentativi di accesso non autorizzati, consentendo il passaggio di traffico legittimo.

Sono comunemente usati in router, firewall e altri dispositivi di rete per migliorare il livello di sicurezza di una rete.

Come creare NACL?

Determinare l’obiettivo:

Identifica gli obiettivi e i requisiti specifici per la NACL, ad esempio i tipi di traffico da consentire o bloccare e i criteri per filtrare il traffico.

Identificare le risorse di rete:

Determina i dispositivi e i sistemi che richiedono protezione tramite il NACL e i relativi indirizzi di rete associati.

Definisci le regole:

Stabilire una serie di regole per il NACL che descrivono in dettaglio i tipi di traffico da consentire o negare in base a criteri predefiniti come indirizzi IP e protocolli di origine e destinazione.

Applicare le regole:

Applicare le regole NACL ai dispositivi di rete pertinenti, come router e firewall

Eseguire il test:

Verifica che il NACL funzioni correttamente testando i flussi di traffico e assicurandoti che le regole siano applicate correttamente.

Monitorare e mantenere:

Monitorare e aggiornare regolarmente la NACL per garantire che soddisfi i requisiti di sicurezza dell’organizzazione.

È importante notare che i passaggi coinvolti nella creazione di un NACL possono variare a seconda dell’ambiente di rete e delle politiche di sicurezza dell’organizzazione. Pertanto, si consiglia vivamente di consultare i professionisti della sicurezza di rete per garantire una configurazione NACL ottimale e un’efficace protezione della rete.

Capacità del NAC

- Identificazione e profilazione del dispositivo

- Applicazione delle policy per l’accesso alla rete

- Segmentazione dinamica della rete basata sull’identità dell’utente e del dispositivo.

- Azioni di riparazione automatizzate per dispositivi non conformi

- Integrazione con altre tecnologie di sicurezza, come firewall e sistemi di prevenzione delle intrusioni

- Monitoraggio e visibilità in tempo reale dell’attività di rete

- Gestione centralizzata e reporting degli accessi alla rete.

Limitazioni del NAC

- L’implementazione può essere complessa e richiedere molto tempo

- Potrebbero essere necessari ulteriori investimenti hardware o software

- Può essere costoso, in particolare per le organizzazioni più grandi

- Le prestazioni della rete potrebbero risentirne se non configurate correttamente.

- Richiede manutenzione e aggiornamenti regolari per rimanere efficace

- Potrebbero essere necessarie modifiche all’infrastruttura di rete esistente.

Risorse di apprendimento

Ci sono molte risorse disponibili su NAC che forniscono una comprensione dettagliata dei suoi concetti chiave, protocolli, architetture e scenari di implementazione. Abbiamo selezionato alcune di queste risorse per tua comodità.

#1. Controllo dell’accesso alla rete Una guida completa

Questo libro è davvero notevole per il suo approccio unico di concentrarsi sull’arte dell’interrogatorio. L’autore ritiene che porre le domande giuste sia la chiave per comprendere le sfide e le opportunità associate alla NAC e fornisce ai lettori una serie di domande che possono utilizzare per scoprire le sfide della NAC che devono affrontare e generare soluzioni migliori per risolvere tali problemi.

Oltre al libro stesso, i lettori hanno anche accesso a componenti digitali che migliorano la loro esperienza di apprendimento. Questi componenti includono uno strumento di autovalutazione online che consente ai lettori di diagnosticare progetti, iniziative, organizzazioni e processi NAC utilizzando standard e pratiche diagnostiche accettate.

Lo strumento fornisce anche una scorecard NAC che consente ai lettori di sviluppare un quadro chiaro di quali aree NAC richiedono attenzione.

#2. ForeScout Network Access Control – Formazione per amministratori

Questo corso Udemy è un’esperienza di apprendimento completa e istruttiva progettata sia per i principianti che per gli studenti intermedi nel campo della NAC. È un must per coloro che cercano di acquisire una profonda conoscenza della soluzione ForeScout NAC, una delle principali soluzioni NAC oggi disponibili.

Durante il corso, gli studenti installeranno il sistema operativo ForeScout in un ambiente virtuale con la procedura guidata di configurazione iniziale che li aiuterà a configurare la comunicazione con switch, server di dominio e altre impostazioni pertinenti. Il corso presenta varie configurazioni di ForeScout come segmenti e criteri per la classificazione, la valutazione e il controllo con laboratori di accompagnamento.

Durante il corso, gli studenti avranno accesso a una serie di risorse di apprendimento, tra cui lezioni video, quiz ed esercizi pratici che forniscono agli studenti un’esperienza pratica nella configurazione e nella gestione delle distribuzioni di Forescout NAC.

#3. Sicurezza di rete: implementa la tabella di routing L3 e l’ACL in C/C++

Questo corso Udemy è una risorsa eccellente per chiunque desideri acquisire una comprensione più approfondita delle strutture di dati utilizzate nelle tabelle di routing IPV4 e nelle liste di controllo degli accessi (ACL). Offre una panoramica completa di questi concetti chiave di rete e fornisce spiegazioni chiare sulla loro progettazione interna e implementazione.

Questo corso rappresenta un’ottima risorsa per chiunque desideri acquisire una comprensione più approfondita degli elenchi di controllo degli accessi e delle tabelle di instradamento IPV4 e del loro ruolo essenziale nella sicurezza della rete. Che tu sia un principiante o un esperto, le lezioni e gli esercizi pratici lo rendono un’esperienza di apprendimento ideale per tutti.

#4. Padroneggiare gli elenchi di controllo degli accessi (ACL)

ACL è uno strumento fondamentale per gli amministratori di rete che desiderano controllare il flusso del traffico e limitare l’accesso degli utenti. In questo corso, gli studenti acquisiranno una conoscenza approfondita della tecnologia ACL, inclusa la sintassi e altre applicazioni. Con le implementazioni di esempio di Cisco ACL, gli studenti acquisiranno familiarità con la sintassi di configurazione e vedranno la tecnologia in azione nelle impostazioni di rete in tempo reale.

Gli elenchi di accesso IPv4 standard ed estesi vengono esaminati in dettaglio e gli studenti impareranno come implementare ciascun tipo su un router. Vengono trattati anche la risoluzione dei problemi degli ACL e la risoluzione degli errori comuni.

Pensieri finali

Al termine di questi tre corsi Udemy, gli studenti riceveranno un certificato di completamento che convalida la loro esperienza nell’amministrazione NAC. Questo certificato può fungere da preziosa credenziale per gli studenti che desiderano avanzare nella propria carriera nel campo della sicurezza della rete.

Spero che tu abbia trovato questo articolo utile per conoscere NAC e come implementarlo. Potresti anche essere interessato a conoscere lo Snooping IGMP per ridurre la congestione della rete.