Puoi fare cose di hacking pazzesche semplicemente cercando su Google! 🤯

Sì, hai sentito bene. Si chiama Google Hacking o Google Dorking.

Come scrittore di contenuti, ho utilizzato più volte Google Dorks per scopi SEO e di ricerca. Mi aiuta a trovare post specifici dei miei concorrenti e a bloccare argomenti poco serviti per la mia strategia di contenuti.

Allo stesso modo, puoi utilizzare i comandi Google Dorking secondo le tue esigenze.

Tuttavia, prima di immergerti in Google Dorking, devi comprendere varie terminologie come Dorks, Recon e molto altro. Inoltre, devi sapere dove tracciare la linea.

Google Dorking non è illegale fintanto che le informazioni raccolte vengono utilizzate per scopi di ricerca. Se utilizzi le informazioni raccolte per ricattare il “bersaglio”, Google Dorking può rapidamente entrare nel regno delle attività illegali⚠️.

E a Google questo non piace. Penalizza addirittura l’indirizzo IP da cui provengono i comandi Dorking. E potresti anche affrontare un’accusa penale, quindi fai attenzione.

Quindi, in questa guida Google Dorking, ovvero la guida Google Hacking, condividerò tutto ciò che devi sapere su questa straordinaria tecnica di hacking etico e su come utilizzarla a tuo vantaggio.

Sommario:

Cos’è Google Dorking?

Google Dorking è una tecnica di ricerca per trovare informazioni generalmente non mostrate nei risultati di ricerca di Google. Viene fatto utilizzando operatori di ricerca avanzati e stringhe chiamate dork.

In altre parole, Google Dorking è una backdoor per aggirare l’algoritmo di Google e trovare informazioni non visualizzate nei risultati del motore di ricerca di Google, ad esempio la pagina di amministrazione di una determinata azienda o una pagina di accesso.

Puoi anche trovare documenti riservati, come PDF, fogli Excel, ecc., utilizzando gli appositi comandi Google Dorking.

Se utilizzato in buona fede, Google Dorking può aiutarti a trovare documenti o pagine web specifici, filtrando risultati di ricerca irrilevanti e risparmiando tempo.

Tuttavia, se utilizzato in malafede, può aiutare gli hacker ad accedere a dati e file di una determinata azienda o individuo che non sono protetti o caricati accidentalmente su Internet.

Quindi, stupidare o non stupidare dipende da quanto puoi essere responsabile anche tu!

Come funziona Google Dorking?

Individui come te e me possono utilizzare Google Dorking per scopi di ricerca. Tuttavia, viene utilizzato principalmente dagli esperti di sicurezza informatica per comprendere le lacune del sistema. Si tratta per lo più di hacker etici, noti anche come hacker white-hat.

Anche gli hacker black-hat utilizzano Google Dorking per identificare i siti Web con vulnerabilità di sicurezza. Trovano dati e file sensibili sui loro “obiettivi” e li usano in modo dannoso.

(Qualcuno è fan di Mr. Robot? 😃)

Dall’inizio degli anni 2000, i motori di ricerca sono stati utilizzati come strumento per Google Dorking. E le diffuse funzionalità di scansione web di Google facilitano Dorking.

Con la giusta query Google Dork, gli aggressori possono accedere a molte informazioni che non potrebbero ottenere con semplici ricerche su Google. Queste informazioni includono quanto segue:

- Password e nomi utente

- Elenchi di indirizzi e-mail

- Documenti riservati

- Informazioni di identificazione personale: finanziarie, demografiche, di posizione, ecc.

- Vulnerabilità del sito web

Secondo Statistiche Norton, quasi l’88% delle aziende è testimone di un attacco alla sicurezza informatica entro un anno. Ciò significa che le aziende vengono prese di mira quasi ogni giorno.

Gli hacker etici utilizzano le informazioni raccolte per correggere le vulnerabilità nei loro sistemi, ma gli hacker non etici le utilizzano per attività illegali, come criminalità informatica, terrorismo informatico, spionaggio industriale, furto di identità e stalking informatico.

Gli hacker possono anche vendere questi dati ad altri criminali nel dark web per ingenti somme di denaro. Ecco le fasi in cui un hacker utilizza i metodi Google Dorking per rubare informazioni personali:

#1. Ricognizione

La prima fase dell’hacking è raccogliere quante più informazioni possibili sull’obiettivo. Dai documenti riservati ai nomi utente e alle password, tutti gli hacker possono trovarli. Questa fase è nota anche come ricognizione, impronta o anche rilevamento delle impronte digitali.

Google Dorking è un metodo di ricognizione passiva, il che significa che gli hacker accedono online ai file disponibili pubblicamente.

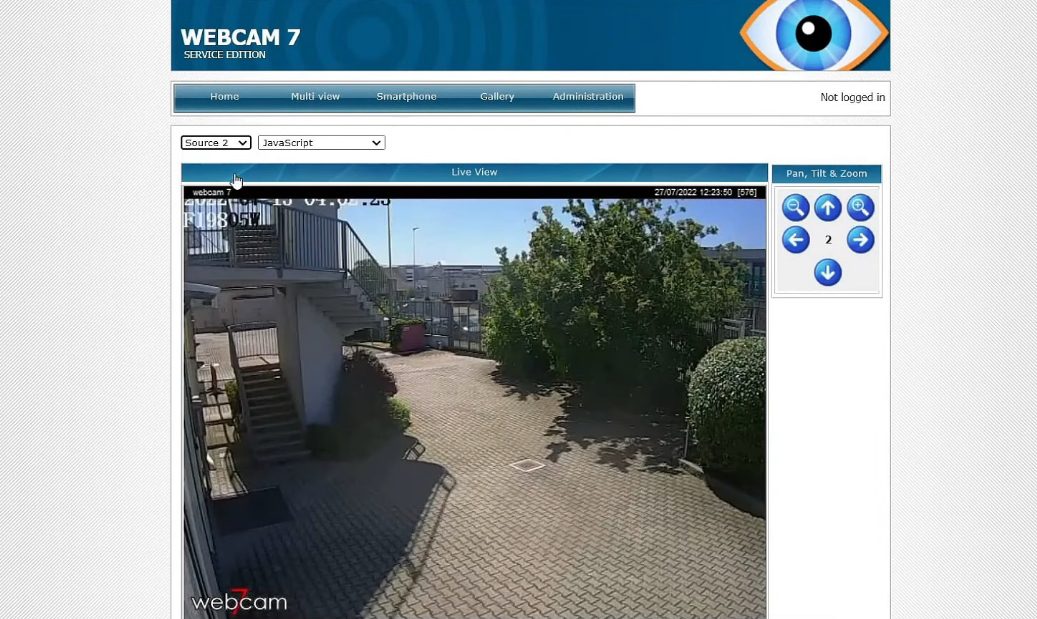

I file disponibili pubblicamente potrebbero essere accidentalmente resi online. Ad esempio, hanno caricato accidentalmente un file PDF contenente nomi utente e password o hanno lasciato le loro webcam aperte su Internet.

#2. Scansione

In questa fase, l’hacker ha raccolto i dati: URL di pagine Web, PDF, fogli Excel, elenchi di posta elettronica, ecc. L’hacker li scansionerà aprendo e leggendo i file, pulendo i collegamenti o utilizzando uno strumento di scansione per trovare le informazioni ricercato.

#3. Ottenere accesso

In questa fase, l’hacker utilizza le informazioni raccolte e ottiene l’accesso al sistema/database.

#4. Mantenimento dell’accesso

L’hacker stabilisce una connessione (temporanea o permanente) con il sistema/database per riconnettersi al bersaglio, se e quando necessario, facilmente.

Se la connessione si interrompe o l’hacker desidera tornare al sistema/database in un secondo momento, può farlo utilizzando questa connessione.

#5. Uscita

In questa fase, l’hacker cancella le proprie tracce ed esce dal sistema/database senza lasciare traccia. L’hacker rimuove tutti gli exploit e le backdoor e cancella i registri.

Legalità di Google Dorking

Come ho già detto, Google Dorking non è illegale se utilizzato solo a fini di ricerca.

Infatti solo la fase 1 (ricognizione) rientra nella definizione di Google Dorking, cioè la ricerca di informazioni tramite stringhe e operatori di ricerca avanzata.

Nel momento in cui fai clic sui risultati della ricerca, accedi a un URL, scarichi un documento o accedi a collegamenti senza la dovuta autorizzazione, entri nella fase 2.

Oltre questa fase potresti essere responsabile di reati informatici punibili dalla legge.

Quindi, clicca con cautela e buona fede👍.

Inoltre, su Google Dork, utilizzi query Dork avanzate e stringhe di ricerca per filtrare i risultati irrilevanti e trovare esattamente ciò che desideri.

Query Google Dork: significato ed esempi

Alcune operazioni di query comuni in Google Dorking possono aiutarti a trovare informazioni specifiche filtrando risultati non pertinenti.

Utilizzo alcune di queste query di Google Dork – come allintitle, inurl, filetype, ecc. – continuamente quando eseguo l’analisi SERP per un argomento. Questo mi aiuta a definire l’esatta strategia di contenuto per quel particolare argomento.

Condividerò alcune delle query Google Dork più comuni e utili. Condividerò la funzione della query, i risultati e come utilizzare i risultati a tuo vantaggio. Ecco alcuni degli operatori più comuni utilizzati in Google Dorking.

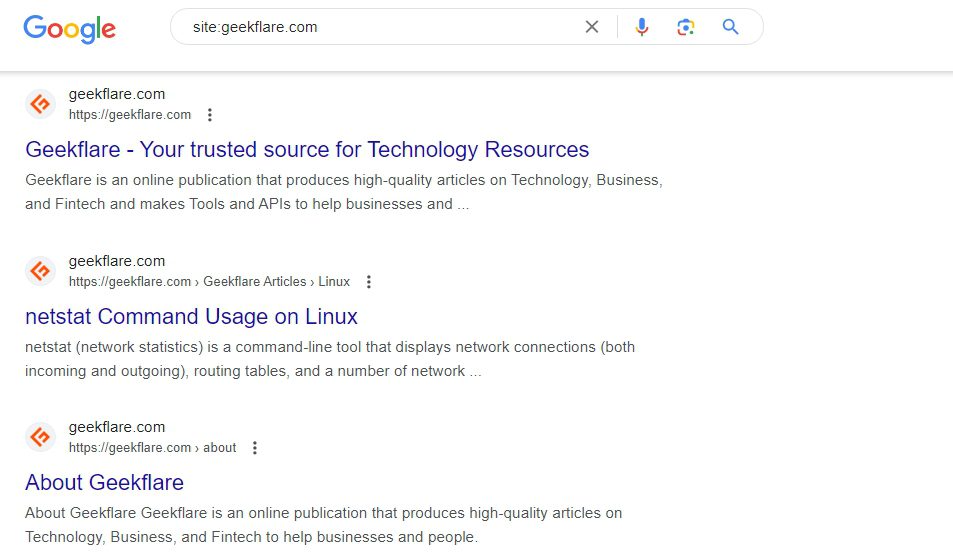

#1. Luogo

Se desideri cercare le pagine Web solo di un determinato sito Web, puoi utilizzare l’operatore di query sito:. Questa query limita la ricerca a un particolare sito web, dominio di primo livello o sottodominio.

Questa query ti mostrerà le pagine web pubbliche di quel particolare sito web, dominio di primo livello o sottodominio. Puoi anche combinare questa query con altre query per ottenere risultati di ricerca ancora più specifici.

#2. Titolo/Tutti i titoli

Inserire la parola chiave principale nel titolo SEO (noto anche come meta titolo) è una delle pratiche SEO più antiche ed efficaci. Quindi, utilizzando la query intitle: dork, puoi trovare particolari pagine web con parole chiave nei loro titoli SEO.

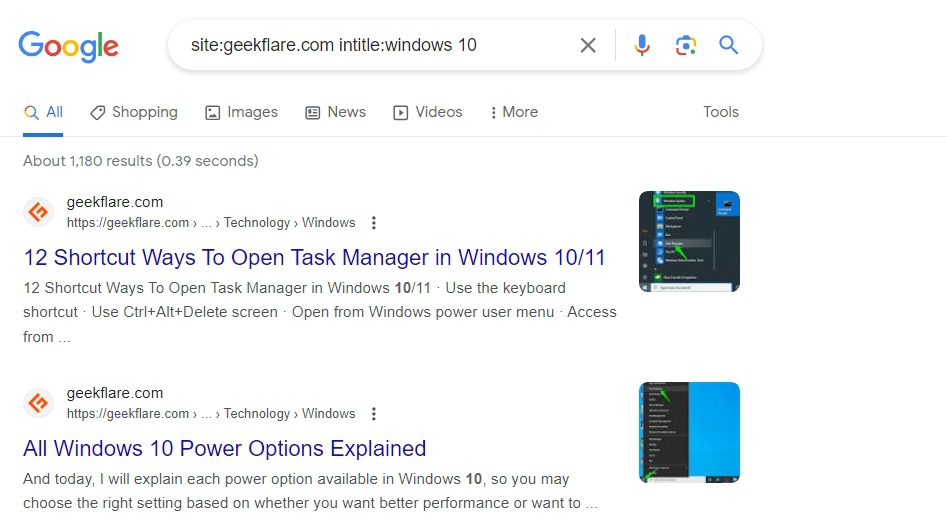

Puoi anche combinarlo con site: query per ottenere risultati anche specifici. Ad esempio, se desideri trovare articoli su winadmin.it ma solo su Windows 10, puoi inserire questa query dork.

Questo metodo di Google Dorking è davvero utile quando desideri trovare risultati attorno a un termine di ricerca specifico. Se lo combini con altre query, puoi migliorare drasticamente la tua analisi SERP.

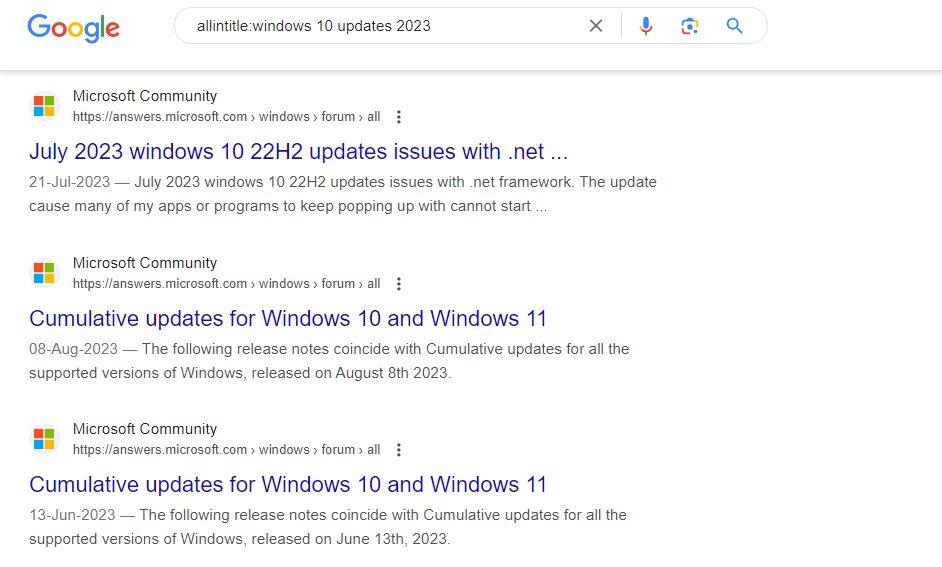

In alternativa, puoi anche utilizzare la query dork allintitle: se hai più termini di ricerca e li desideri tutti nel titolo dei risultati. Quindi, puoi utilizzare allintitle: query invece di intitle:.

#3. Inurl/Allinurl

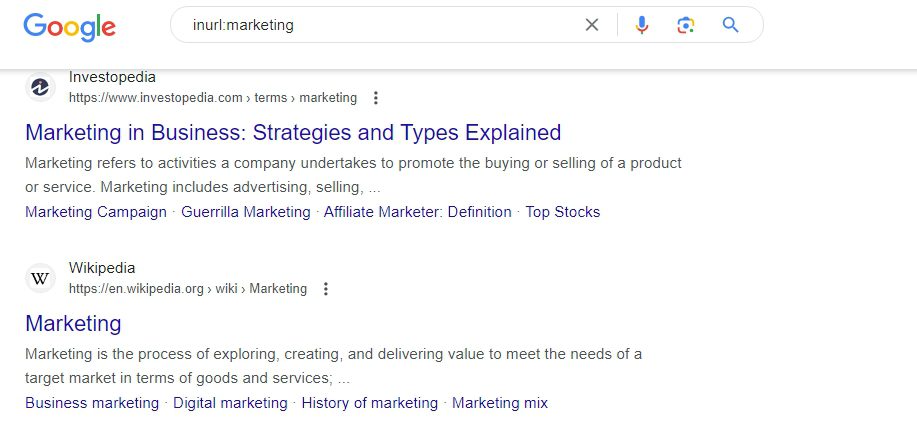

Il comando inurl: dork è molto simile a intitle: comando. L’unica differenza è che questa query cerca un particolare termine di ricerca negli URL dei siti web.

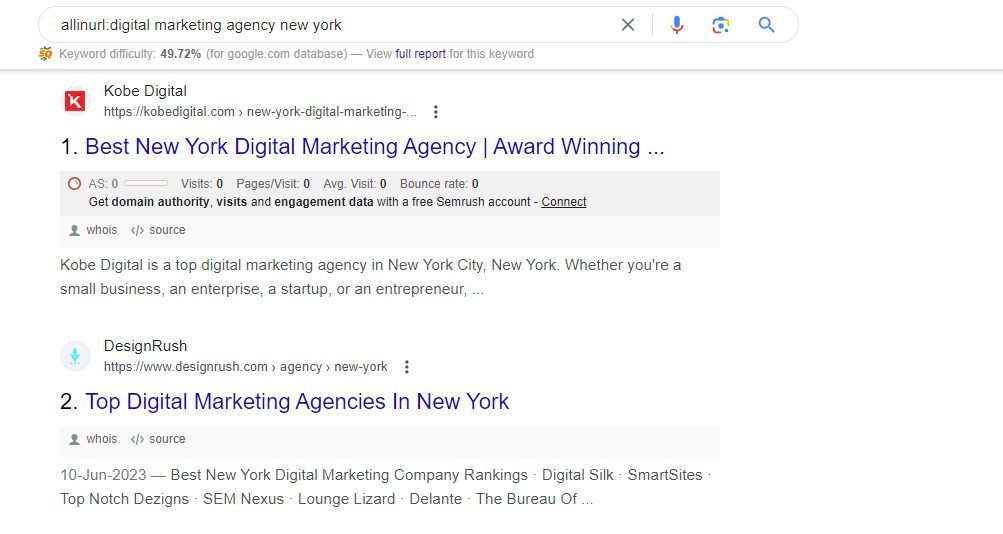

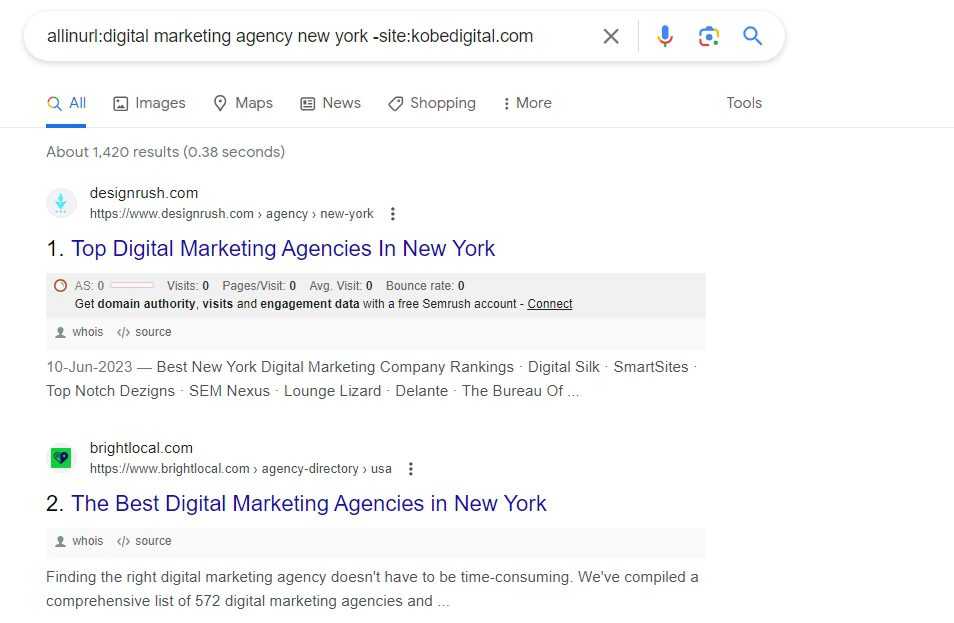

In alternativa, puoi anche utilizzare allinurl: Dorking query per trovare URL con più termini di ricerca. Questa query ti fornirà gli URL con tutti i termini di ricerca presenti al suo interno.

Ad esempio, la parola chiave principale nell’URL e una struttura URL ottimizzata sono essenziali per il posizionamento su Google. Quindi, se ho una nuova agenzia di marketing digitale a New York e voglio vedere la mia concorrenza locale, posso farlo facilmente utilizzando il comando allinurl:.

Puoi anche includere un operatore aggiuntivo come “- (meno)” per escludere risultati da una particolare fonte. Puoi fare lo stesso con allintitle: query. Ecco un esempio:

La query inurl:/allinurl: dork può essere davvero utile per stimare quante pagine web dovrai lottare per classificare per quel particolare termine di ricerca e, soprattutto, l’autorità di dominio che devi classificare per quel termine di ricerca.

#4. Nel testo

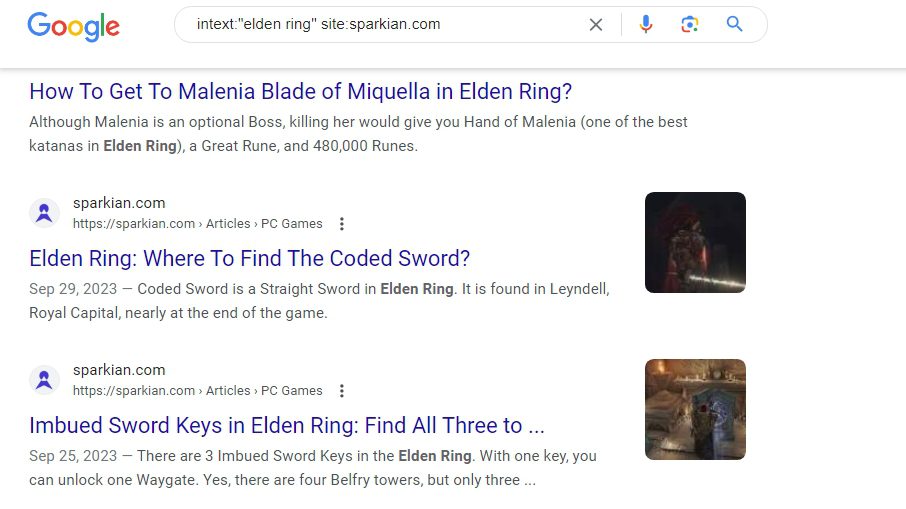

Il testo: la query Dork trova siti Web/pagine Web con il termine di ricerca nei relativi testi. È davvero utile per gli esperti SEO trovare le pagine web dei concorrenti con il termine di ricerca – una determinata parola chiave.

Puoi anche utilizzare un operatore aggiuntivo come le virgolette (“”) per trovare le pagine web con il termine di ricerca esatto nel corpo del testo. Puoi combinarlo con il sito: query per trovare risultati di un particolare sito web.

È uno dei trucchi di ricerca di Google utilizzato dalla maggior parte degli esperti SEO. 😉

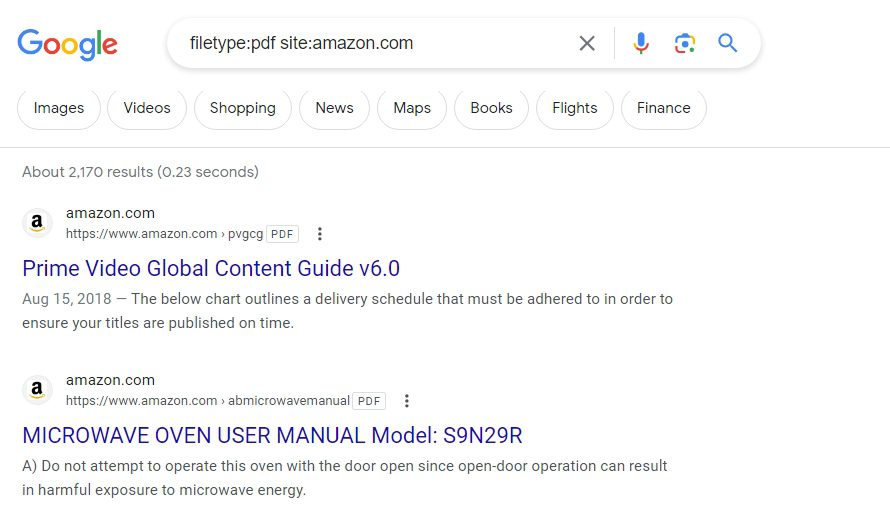

#5. Tipo di file

Utilizzando l’operatore filetype: search, puoi trovare file come PDF, XLS, Doc, ecc. Questa query di ricerca è estremamente utile se stai cercando report, manuali o studi specifici.

In Google Dorking, filetype: command è uno dei comandi più utilizzati dagli hacker per trovare documenti riservati trapelati accidentalmente. Questi documenti potrebbero contenere informazioni sensibili come indirizzi IP, password, ecc.

Gli hacker utilizzano queste informazioni per eseguire test di penetrazione (pentesting) e per aggirare i paywall per accedere alle risorse.

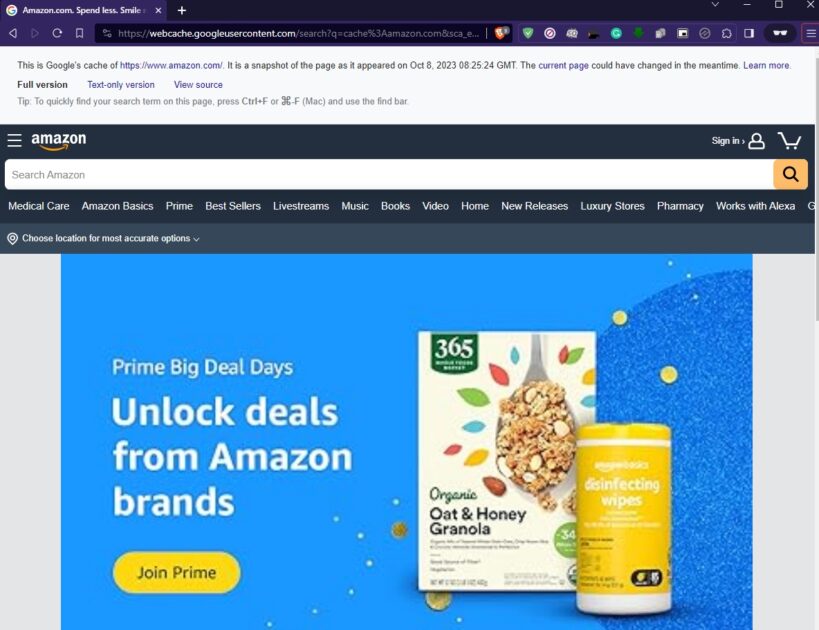

#6. Cache

Utilizzando il comando Cache:, Ricerca Google recupererà l’ultima copia salvata di un particolare sito Web (cache di Google), se esistente. È utile per riscoprire un sito Web prima del suo periodo di inattività o dell’ultimo aggiornamento.

Ogni volta che un utente accede a un sito Web utilizzando Google, nel sistema di Google viene creata una versione memorizzata nella cache di quella pagina. Puoi accedere a questa versione memorizzata nella cache utilizzando il comando cache: se il sito Web originale è temporaneamente inattivo o desideri visualizzare una versione precedente del sito Web.

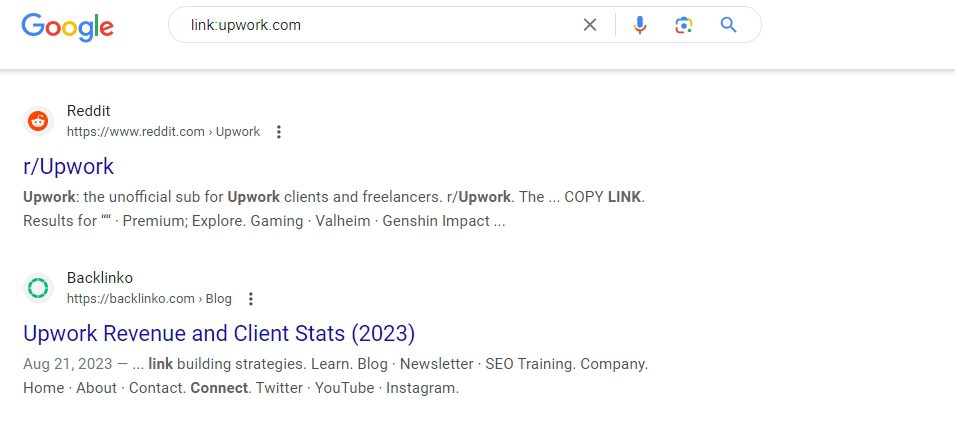

#7. Collegamento

Il collegamento: la query di Google Dork è utile se desideri trovare quali pagine Web si collegano a un URL specifico.

Se vuoi analizzare i backlink che puntano al tuo sito web, puoi utilizzare strumenti come Semrush o Ahrefs.

Tuttavia, se non vuoi investire in uno strumento di analisi dei backlink, allora questo metodo Google Dorking è un modo utile e gratuito per analizzare da dove provengono i tuoi backlink.

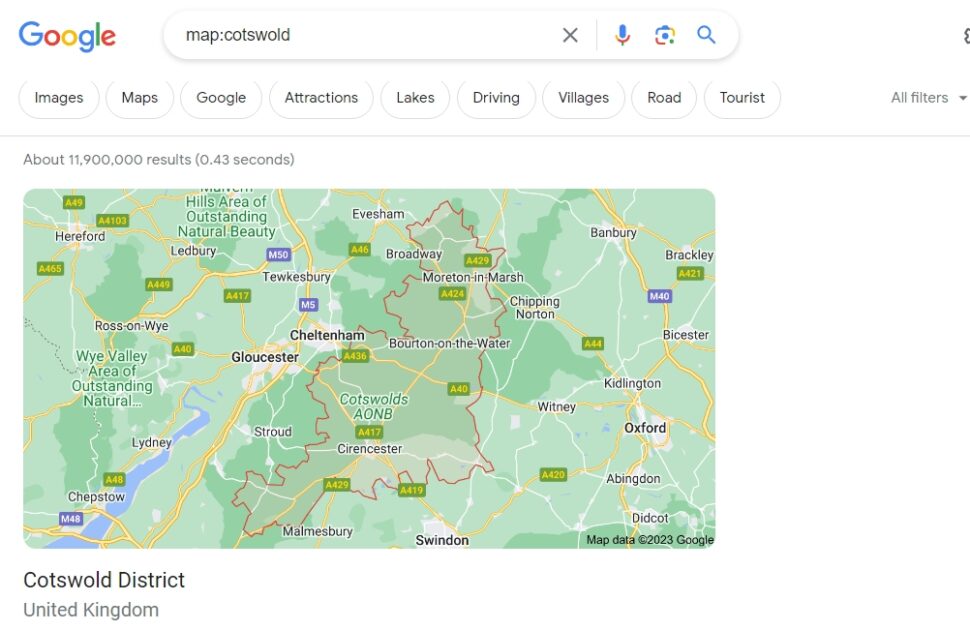

#8. Carta geografica

Utilizzo della mappa: il comando Dorking ti consente di trovare una mappa della posizione specificata. Ricerca Google ti mostrerà direttamente la mappa invece delle pagine web.

Su macOS, potresti visualizzare una richiesta per aprire l’applicazione Mappe. Questa query è utile per trovare rapidamente la mappa di una determinata posizione.

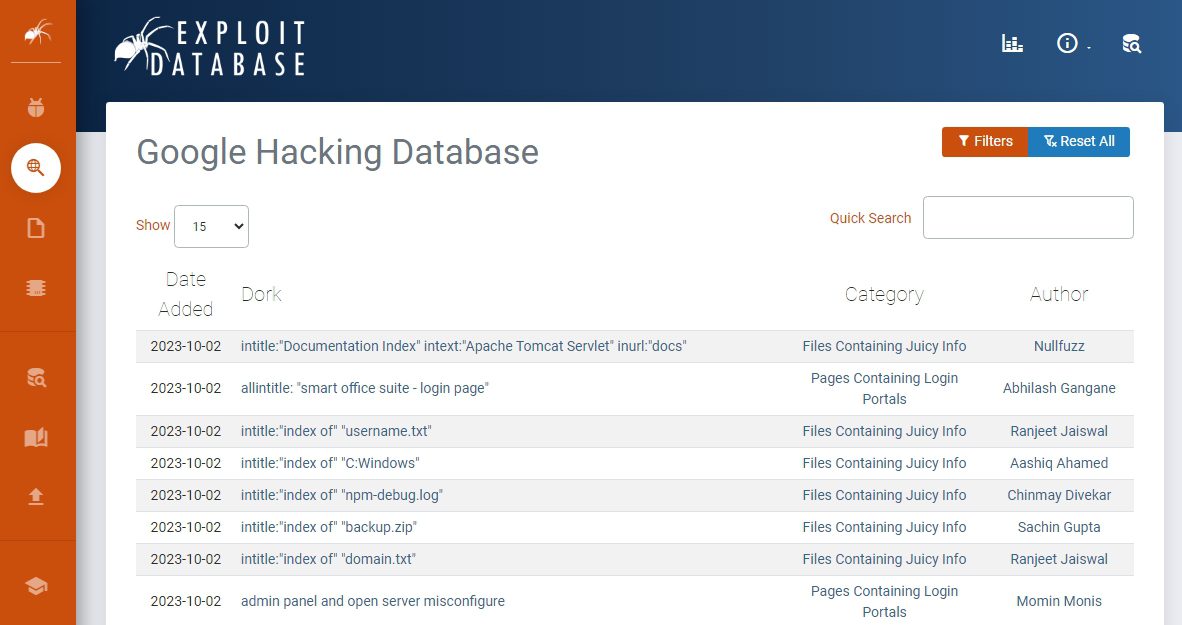

Database degli hacker di Google è un repository in cui gli utenti pubblicano varie stringhe di operatori di ricerca che puoi utilizzare per iniziare con Google Dorking.

Tuttavia, ti consiglio di utilizzare queste stringhe di ricerca con cautela perché alcune di queste stringhe portano a webcam e pagine di accesso di aziende aziendali.

Come proteggersi da Google Dorking?

Che tu sia un privato o un’azienda, devi proteggerti da Google Dorking. Puoi adottare le seguenti misure per garantire che i tuoi dati su Internet siano al sicuro.

- Assicurati che le pagine e i documenti privati siano protetti da password.

- Implementare restrizioni basate su IP.

- Crittografa le informazioni sensibili: nomi utente, password, ID e-mail, numeri di telefono, ecc.

- Trova e disattiva Google Dorks utilizzando gli strumenti di scansione delle vulnerabilità.

- Esegui regolarmente domande stupide sui tuoi siti Web per trovare e correggere le lacune prima che gli aggressori le trovino.

- Utilizza Google Search Console per rimuovere contenuti sensibili dal tuo sito web

- Utilizza il file robots.txt per nascondere e bloccare l’accesso dei bot ai file sensibili.

Sebbene la sicurezza Internet al 100% sia un mito, è possibile implementare alcuni passaggi per ridurre al minimo le possibilità di cadere preda di attacchi informatici non etici.

Sanzioni per Dorking di Google da parte di Google

Google Dorking può fornirti tantissime informazioni filtrando i risultati di ricerca non necessari o non correlati. Tuttavia, se utilizzato in modo non etico, può attirare l’attenzione delle autorità preposte all’applicazione della legge.

La maggior parte delle volte, Google ti avviserà quando esageri con il Dorking. Inizierà a verificare le tue query di ricerca. Se esageri ancora, Google può persino vietare il tuo indirizzo IP.

A Dork o non a Dork?

In questa guida di Google Dorking abbiamo discusso tutto su questa potente tecnica di ricerca che consente di trovare informazioni specifiche e vulnerabilità esposte pubblicamente. Per i penetration tester, è il loro lavoro quotidiano.

Inoltre, con Google Hacking Database, ottieni una raccolta di Google Dorks predefiniti. Tuttavia, vorrei ricordarti ancora una volta di utilizzare Dorking in modo etico e con il permesso.

Seguire le linee guida etiche e richiedere l’autorizzazione quando si utilizza Dorking per controlli di sicurezza.

Se l’hacking etico fa per te, dovresti anche scoprire come diventare un cacciatore di taglie nel 2023?