Sommario:

Link veloci

Punti chiave

- Le chiavi di crittografia di BitLocker possono essere rubate con un Raspberry Pi Pico, ma l’exploit funziona solo con TPM esterni che utilizzano il bus LPC.

- L’hardware più moderno integra il TPM, rendendo più difficile l’estrazione delle chiavi BitLocker. Le CPU AMD e Intel sono probabilmente sicure.

- Nonostante l’exploit, la crittografia AES-128 o AES-256 di BitLocker è ancora sicura, quindi non è necessario abbandonarla.

BitLocker di Microsoft è uno degli strumenti di crittografia dell’intero disco più popolari ed è integrato in Windows 10 e 11 Pro fornendo un’opzione di crittografia semplice per milioni di utenti Windows in tutto il mondo. Ma la reputazione di BitLocker come strumento di crittografia leader potrebbe essere minacciata dopo che uno YouTuber è riuscito a rubare chiavi di crittografia e decrittografare dati privati in soli 43 secondi, utilizzando un Raspberry Pi Pico che costa 6 dollari.

Come è stata interrotta la crittografia di BitLocker?

La crittografia di BitLocker è stata violata dallo YouTuber Stacksmashing, che ha pubblicato un video che descrive in dettaglio come ha intercettato i dati di BitLocker, estratto le chiavi di decrittazione e sfruttato con successo il processo di crittografia di BitLocker.

L’exploit di Stacksmashing coinvolge il Trusted Platform Module (TPM) esterno, lo stesso chip TPM che blocca gli aggiornamenti di Windows 11, presente su alcuni laptop e computer. Mentre molte schede madri integrano il chip TPM e le moderne CPU integrano il TPM nel loro design, altre macchine utilizzano ancora un TPM esterno.

Ora, ecco il problema e l’exploit scoperto da Stacksmashing. I TPM esterni comunicano con la CPU utilizzando il cosiddetto bus LPC (Low Pin Count), che è un modo per i dispositivi a larghezza di banda ridotta di mantenere la comunicazione con altro hardware senza creare un sovraccarico delle prestazioni.

Tuttavia, Stacksmashing ha scoperto che mentre i dati sul TPM sono sicuri, durante il processo di avvio, i canali di comunicazione (il bus LPC) tra il TPM e la CPU sono completamente non crittografati. Con gli strumenti giusti, un utente malintenzionato può intercettare i dati inviati tra il TPM e la CPU contenenti chiavi di crittografia non sicure.

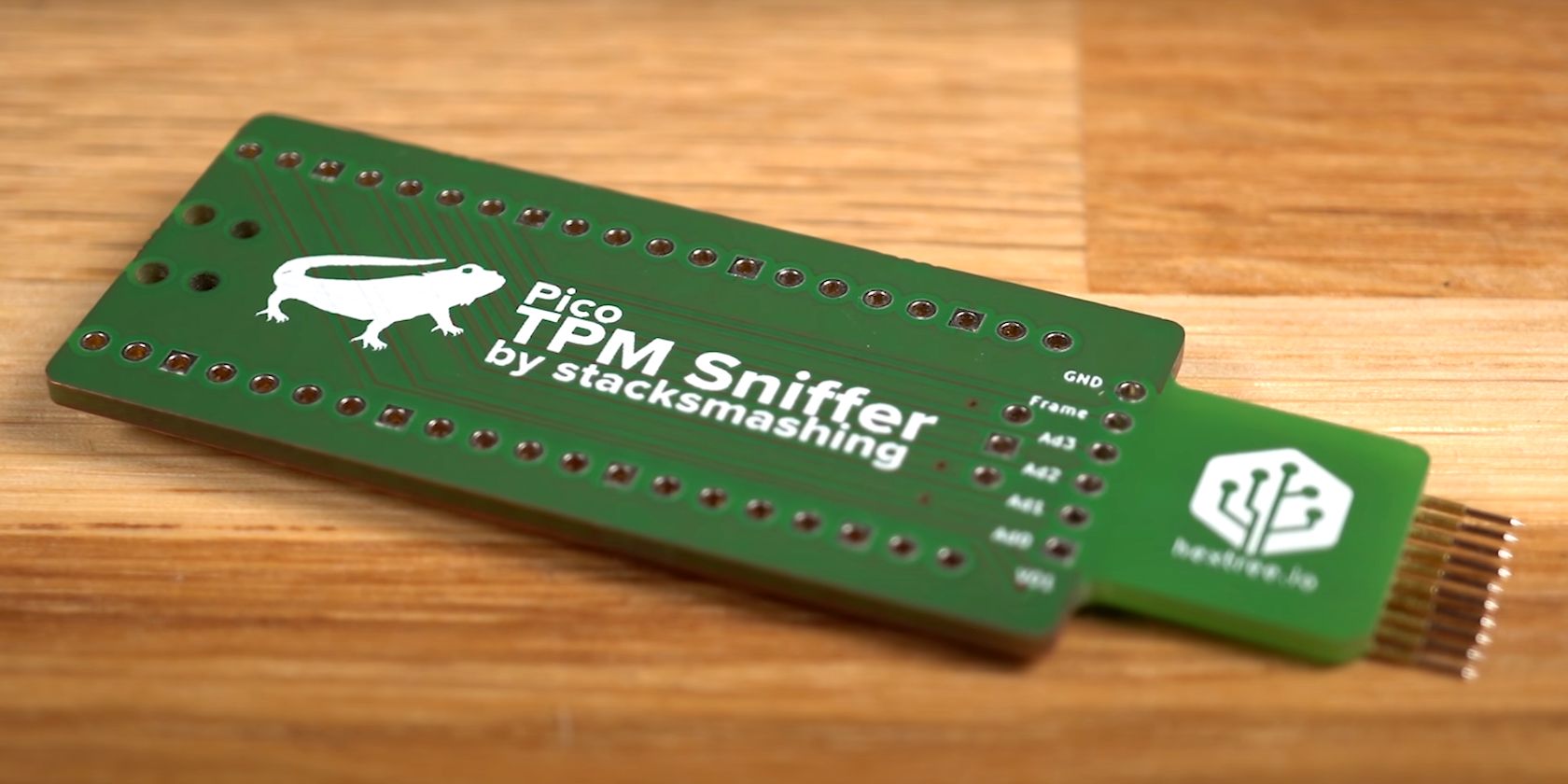

Strumenti come il Raspberry Pi Pico, il minuscolo computer a scheda singola da $ 6 che ha moltissimi usi. In questo caso, Stacksmashing ha collegato un Raspberry Pi Pico ai connettori inutilizzati di un laptop di prova ed è riuscito a leggere i dati binari all’avvio della macchina. I dati risultanti contenevano la chiave master del volume memorizzata sul TPM, che poteva quindi utilizzare per decrittografare altri dati.

È ora di abbandonare BitLocker?

È interessante notare che Microsoft era già a conoscenza del potenziale di questo attacco. Tuttavia, questa è la prima volta che un attacco pratico emerge su larga scala, dimostrando quanto velocemente possano essere rubate le chiavi di crittografia di BitLocker.

Solleva la questione vitale se dovresti prendere in considerazione il passaggio a un’alternativa a BitLocker, come VeraCrypt gratuito e open source. La buona notizia è che non è necessario abbandonare la nave per alcuni motivi.

Innanzitutto l’exploit funziona solo con TPM esterni che richiedono dati dal modulo utilizzando il bus LPC. L’hardware più moderno integra il TPM. Anche se teoricamente un TPM basato su scheda madre potrebbe essere sfruttato, richiederebbe più tempo, impegno e un lungo periodo con il dispositivo di destinazione. L’estrazione dei dati della chiave master del volume BitLocker da un TPM diventa ancora più difficile se il modulo è integrato nella CPU.

Le CPU AMD hanno integrato TPM 2.0 dal 2016 (con il lancio di AM4, noto come fTPM), mentre le CPU Intel hanno integrato TPM 2.0 con il lancio delle CPU Coffee Lake di ottava generazione nel 2017 (note come PTT). Basti dire che se utilizzi una macchina con un produttore di CPU AMD o Intel dopo tali date, molto probabilmente sei al sicuro.

Vale anche la pena notare che, nonostante questo exploit, BitLocker rimane sicuro e la crittografia effettiva su cui si basa, AES-128 o AES-256, è ancora sicura.