Deep Packet Inspection è un metodo di analisi del traffico di rete che va oltre le semplici informazioni di intestazione e esamina i dati effettivi inviati e ricevuti.

Il monitoraggio della rete è un compito impegnativo. È impossibile vedere il traffico di rete che avviene all’interno dei cavi in rame o delle fibre ottiche.

Ciò rende difficile per gli amministratori di rete ottenere un quadro chiaro dell’attività e dello stato delle loro reti, motivo per cui sono necessari strumenti di monitoraggio della rete per aiutarli a gestire e monitorare la rete in modo efficace.

L’ispezione approfondita dei pacchetti è un aspetto del monitoraggio della rete che fornisce informazioni dettagliate sul traffico di rete.

Iniziamo!

Sommario:

Cos’è la Deep Packet Inspection?

Deep Packet Inspection (DPI) è una tecnologia utilizzata nella sicurezza della rete per ispezionare e analizzare i singoli pacchetti di dati in tempo reale mentre viaggiano attraverso una rete.

Lo scopo di DPI è fornire agli amministratori di rete visibilità sul traffico di rete e identificare e prevenire attività dannose o non autorizzate.

DPI opera a livello di pacchetto e analizza il traffico di rete esaminando ogni pacchetto di dati e il suo contenuto oltre alle sole informazioni di intestazione.

Fornisce informazioni sul tipo di dati, sul contenuto e sulla destinazione dei pacchetti di dati. Tipicamente è usato per:

- Reti sicure: l’ispezione dei pacchetti può aiutare a identificare e bloccare malware, tentativi di hacking e altre minacce alla sicurezza.

- Migliora le prestazioni della rete: ispezionando il traffico di rete, DPI può aiutare gli amministratori a identificare e risolvere congestioni di rete, colli di bottiglia e altri problemi di prestazioni.

E può anche essere utilizzato per garantire che il traffico di rete sia conforme ai requisiti normativi come le leggi sulla privacy dei dati.

Come funziona DPI?

DPI è in genere implementato come un dispositivo che si trova nel percorso di rete e ispeziona ogni pacchetto di dati in tempo reale. Il processo consiste in genere nei seguenti passaggi.

#1. Raccolta dati

Il dispositivo DPI o il componente software acquisisce ogni pacchetto di dati nella rete durante la trasmissione dall’origine alla destinazione.

#2. Decodifica dei dati

Il pacchetto di dati viene decodificato e il suo contenuto viene analizzato, inclusi l’intestazione e i dati del payload.

#3. Classificazione del traffico

Il sistema DPI classifica il pacchetto di dati in una o più categorie di traffico predefinite, come e-mail, traffico web o traffico peer-to-peer.

#4. Analisi del contenuto

Il contenuto del pacchetto di dati, inclusi i dati del payload, viene analizzato per identificare schemi, parole chiave o altri indicatori che potrebbero suggerire la presenza di attività dannose.

#5. Rilevamento delle minacce

Il sistema DPI utilizza queste informazioni per identificare e rilevare potenziali minacce alla sicurezza come malware, tentativi di hacking o accessi non autorizzati.

#6.Applicazione della politica

In base alle regole e alle politiche definite dall’amministratore di rete, il sistema DPI inoltra o blocca il pacchetto di dati. Può anche intraprendere altre azioni, come la registrazione dell’evento, la generazione di un avviso o il reindirizzamento del traffico a una rete di quarantena per ulteriori analisi.

La velocità e la precisione dell’ispezione dei pacchetti dipendono dalle capacità del dispositivo DPI e dal volume del traffico di rete. Nelle reti ad alta velocità, vengono in genere utilizzati dispositivi DPI specializzati basati su hardware per garantire che i pacchetti di dati possano essere analizzati in tempo reale.

Tecniche di DPI

Alcune delle tecniche DPI comunemente utilizzate includono:

#1. Analisi basata sulla firma

Questo metodo confronta i pacchetti di dati con un database di minacce alla sicurezza note, come firme di malware o modelli di attacco. Questo tipo di analisi è utile per rilevare minacce note o identificate in precedenza.

#2. Analisi comportamentale

L’analisi basata sul comportamento è una tecnica utilizzata in DPI che prevede l’analisi del traffico di rete per identificare attività insolite o sospette. Ciò può includere l’analisi dell’origine e della destinazione dei pacchetti di dati, la frequenza e il volume dei trasferimenti di dati e altri parametri per identificare anomalie e potenziali minacce alla sicurezza.

#3. Analisi del protocollo

Questa tecnica analizza la struttura e il formato dei pacchetti di dati per identificare il tipo di protocollo di rete utilizzato e per determinare se il pacchetto di dati segue le regole del protocollo.

#4. Analisi del carico utile

Questo metodo esamina i dati del payload nei pacchetti di dati per trovare informazioni riservate, come numeri di carte di credito, numeri di previdenza sociale o altri dettagli privati.

#5. Analisi delle parole chiave

Questo metodo prevede la ricerca di parole o frasi specifiche all’interno di pacchetti di dati per trovare informazioni sensibili o dannose.

#6. Filtraggio dei contenuti

Questa tecnica comporta il blocco o il filtraggio del traffico di rete in base al tipo o al contenuto dei pacchetti di dati. Ad esempio, il filtro dei contenuti potrebbe bloccare gli allegati di posta elettronica o l’accesso a siti Web con contenuti dannosi o inappropriati.

Queste tecniche vengono spesso utilizzate in combinazione per fornire un’analisi completa e accurata del traffico di rete e per identificare e prevenire attività dannose o non autorizzate.

Sfide di DPI

Deep Packet Inspection è un potente strumento per la sicurezza della rete e la gestione del traffico, ma pone anche alcune sfide e limitazioni. Alcuni di loro sono:

Prestazione

DPI può consumare una quantità significativa di potenza di elaborazione e larghezza di banda, il che può influire sulle prestazioni della rete e rallentare i trasferimenti di dati.

Riservatezza

Può anche sollevare problemi di privacy, in quanto comporta l’analisi e potenzialmente l’archiviazione del contenuto dei pacchetti di dati, comprese le informazioni sensibili o personali.

Falsi positivi

I sistemi DPI possono generare falsi positivi in cui la normale attività di rete viene erroneamente identificata come una minaccia alla sicurezza.

Falsi negativi

Possono anche perdere minacce alla sicurezza reali perché il sistema DPI non è configurato correttamente o perché la minaccia non è inclusa nel database delle minacce alla sicurezza note.

Complessità

I sistemi DPI possono essere complessi e difficili da configurare e richiedono conoscenze e competenze specialistiche per essere configurati e gestiti in modo efficace.

Evasione

Minacce avanzate come malware e hacker possono tentare di eludere questi sistemi utilizzando pacchetti di dati crittografati o frammentati o utilizzando altri metodi per nascondere le proprie attività al rilevamento.

Costo

I sistemi DPI possono essere costosi da acquistare e mantenere, in particolare per reti di grandi dimensioni o ad alta velocità.

Casi d’uso

DPI ha una varietà di casi d’uso, alcuni dei quali sono:

- Sicurezza della rete

- Gestione del traffico

- Qualità del servizio (QOS) per dare priorità al traffico di rete

- Controllo dell’applicazione

- Ottimizzazione della rete per instradare il traffico verso percorsi più efficienti.

Questi casi d’uso dimostrano la versatilità e l’importanza di DPI nelle reti moderne e il suo ruolo nel garantire la sicurezza della rete, la gestione del traffico e la conformità agli standard del settore.

Esistono numerosi strumenti DPI disponibili sul mercato, ciascuno con le proprie caratteristiche e capacità uniche. Qui, abbiamo compilato un elenco dei migliori strumenti di ispezione approfondita dei pacchetti per aiutarti ad analizzare la rete in modo efficace.

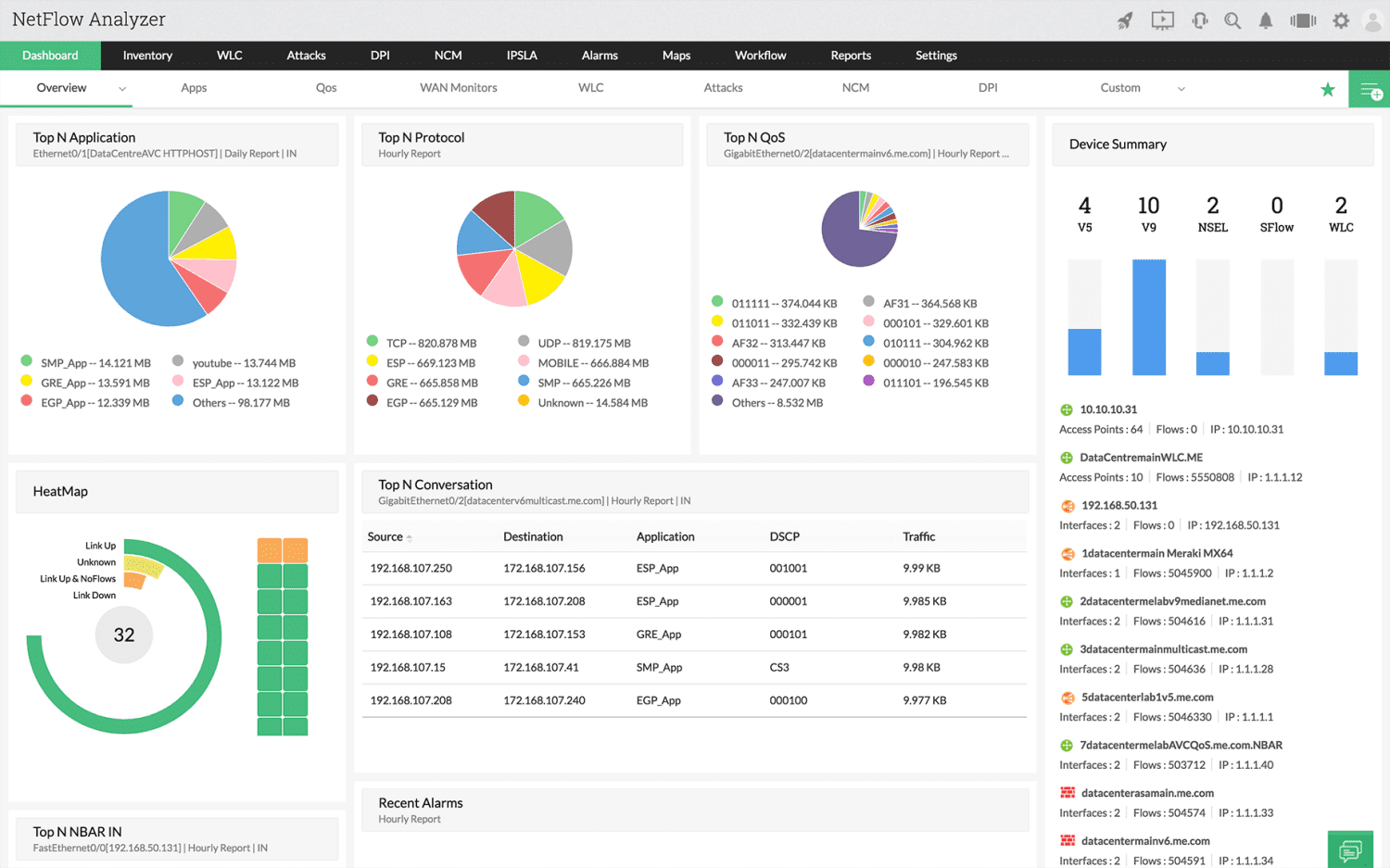

Gestisci motore

ManageEngine NetFlow Analyzer è uno strumento di analisi del traffico di rete che fornisce alle organizzazioni funzionalità di ispezione dei pacchetti. Lo strumento utilizza i protocolli NetFlow, sFlow, J-Flow e IPFIX per raccogliere e analizzare i dati sul traffico di rete.

Questo strumento offre alle organizzazioni visibilità in tempo reale sul traffico di rete e consente loro di monitorare, analizzare e gestire l’attività di rete.

I prodotti ManageEngine sono progettati per aiutare le organizzazioni a semplificare e ottimizzare i processi di gestione IT. Forniscono una visione unificata dell’infrastruttura IT che consente alle organizzazioni di identificare e risolvere rapidamente i problemi, ottimizzare le prestazioni e garantire la sicurezza dei propri sistemi IT.

Paessler

Paessler PRTG è uno strumento completo di monitoraggio della rete che fornisce visibilità in tempo reale sullo stato e sulle prestazioni delle infrastrutture IT.

Include varie funzionalità come il monitoraggio di vari dispositivi di rete, l’utilizzo della larghezza di banda, i servizi cloud, gli ambienti virtuali, le applicazioni e altro ancora.

PRTG utilizza lo sniffing dei pacchetti per eseguire l’analisi approfondita dei pacchetti e il reporting. Supporta inoltre varie opzioni di notifica, rapporti e funzioni di avviso per mantenere gli amministratori informati sullo stato della rete e sui potenziali problemi.

Wireshark

Wireshark è uno strumento software di analisi del protocollo di rete open source utilizzato per monitorare, risolvere i problemi e analizzare il traffico di rete. Fornisce una vista dettagliata dei pacchetti di rete, incluse le loro intestazioni e payload, che consente agli utenti di vedere cosa sta succedendo sulla loro rete.

Wireshark utilizza un’interfaccia utente grafica che consente una facile navigazione e filtraggio dei pacchetti acquisiti, rendendola accessibile agli utenti con vari livelli di abilità tecnica. Inoltre supporta un’ampia gamma di protocolli e ha la capacità di decodificare e ispezionare numerosi tipi di dati.

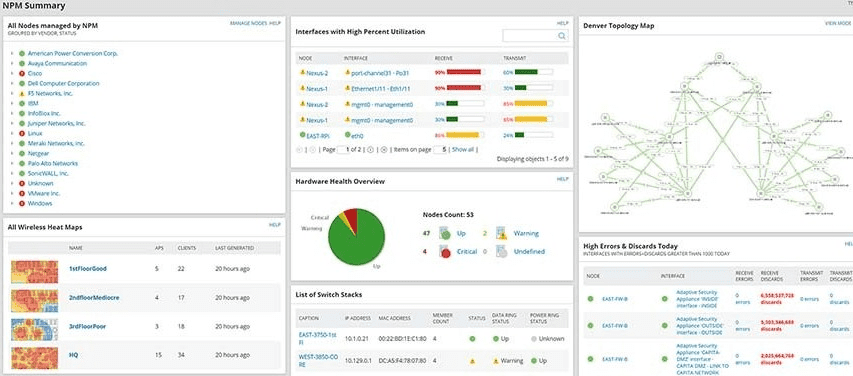

SolarWinds

SolarWinds Network Performance Monitor (NPM) offre funzionalità di ispezione e analisi approfondite dei pacchetti per il monitoraggio e la risoluzione dei problemi delle prestazioni della rete.

NPM utilizza algoritmi e protocolli avanzati per acquisire, decodificare e analizzare i pacchetti di rete in tempo reale, fornendo informazioni sui modelli di traffico di rete, sull’utilizzo della larghezza di banda e sulle prestazioni delle applicazioni.

NPM è una soluzione completa per amministratori di rete e professionisti IT che desiderano ottenere una comprensione più approfondita del comportamento e delle prestazioni della propria rete.

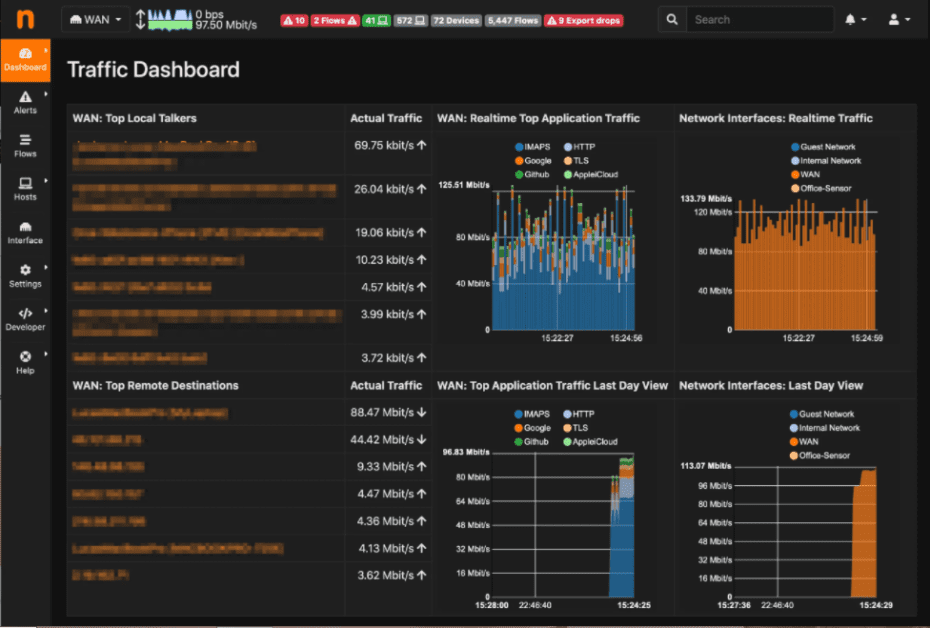

nDPI

NTop fornisce agli amministratori di rete strumenti per monitorare il traffico e le prestazioni della rete, tra cui acquisizione di pacchetti, registrazione del traffico, sonde di rete, analisi del traffico e ispezione dei pacchetti. Le funzionalità DPI di NTop sono alimentate da nDPI, una libreria open source ed estendibile.

nDPI supporta il rilevamento di oltre 500 diversi protocolli e servizi e la sua architettura è progettata per essere facilmente estendibile, consentendo agli utenti di aggiungere il supporto per nuovi protocolli e servizi.

Tuttavia, nDPI è solo una libreria e deve essere utilizzata insieme ad altre applicazioni come nTopng e nProbe Cento per creare regole e intervenire sul traffico di rete.

Netifica

Netify DPI è una tecnologia di ispezione dei pacchetti progettata per la sicurezza e l’ottimizzazione della rete. Lo strumento è open source e può essere implementato su vari dispositivi, dai piccoli sistemi embedded alla grande infrastruttura di rete back-end.

Ispeziona i pacchetti di rete a livello di applicazione per fornire visibilità sul traffico di rete e sui modelli di utilizzo. Questo aiuta le organizzazioni a identificare le minacce alla sicurezza, monitorare le prestazioni della rete e applicare le policy di rete.

Nota dell’autore

Quando selezionano uno strumento DPI, le organizzazioni dovrebbero considerare fattori come le loro esigenze specifiche, le dimensioni e la complessità della loro rete e il loro budget per assicurarsi di scegliere lo strumento giusto per le loro esigenze.

Potresti anche essere interessato a conoscere i migliori strumenti di analisi NetFlow per la tua rete.