Poiché i dati fluiscono incessantemente attraverso reti e sistemi aziendali, aumenta anche il rischio di minacce informatiche. Sebbene esistano molte forme di attacchi informatici, DoS e DDoS sono due tipi di attacchi che funzionano in modo diverso in termini di scala, esecuzione e impatto, ma condividono obiettivi simili.

Faremo luce sulle distinzioni tra questi due tipi di attacchi informatici per aiutarti a salvaguardare i tuoi sistemi.

Sommario:

Cos’è un attacco DoS?

Un attacco Denial of Service DoS è un attacco che viene effettuato su un servizio volto a causare un’interruzione del normale funzionamento o negare ad altri utenti l’accesso a quel servizio. Ciò potrebbe avvenire inviando più richieste a un servizio di quante ne possa gestire, rendendolo lento o interrotto.

L’essenza del DoS è inondare un sistema bersaglio con più traffico di quello che può gestire, con l’unico scopo di renderlo inaccessibile agli utenti previsti. Un attacco DoS viene solitamente eseguito su una singola macchina.

Cos’è un attacco DDoS?

Anche un DDoS Distributed Denial of Service è simile a un attacco DoS. La differenza, tuttavia, è che DDoS utilizza una raccolta di più dispositivi online connessi, noti anche come botnet, per inondare un sistema bersaglio con un traffico Internet eccessivo per interromperne il normale funzionamento.

Gli attacchi DDoS funzionano come un ingorgo inaspettato che intasa l’autostrada, impedendo ad altri veicoli di raggiungere la loro destinazione in tempo. Un sistema aziendale impedisce al traffico legittimo di raggiungere la sua destinazione bloccando il sistema o sovraccaricandolo.

Principali tipi di attacchi DDoS

Varie forme di attacchi DoS/DDoS si presentano insieme al progresso della tecnologia, ma in questa sezione esamineremo le principali forme di attacchi esistenti. In gran parte questi attacchi si presentano sotto forma di attacco al volume, al protocollo o al livello dell’applicazione di una rete.

#1. Attacchi basati sul volume

Ogni rete/servizio ha una quantità di traffico che può gestire in un dato periodo. Gli attacchi basati sul volume mirano a sovraccaricare una rete con una quantità fasulla di traffico, rendendo la rete incapace di elaborare altro traffico o rallentandola per altri utenti. Esempi di questo tipo di attacco sono ICMP e UDP.

#2. Attacchi basati su protocollo

Gli attacchi basati su protocollo mirano a sopraffare le risorse del server inviando pacchetti di grandi dimensioni alle reti bersaglio e agli strumenti di gestione dell’infrastruttura come i firewall. Questi attacchi mirano alla debolezza nei livelli 3 e 4 del modello OSI. SYN flood è un tipo di attacco basato sul protocollo.

#3. Attacchi a livello di applicazione

Il livello dell’applicazione del modello OSI genera la risposta alla richiesta HTTP di un client. Un utente malintenzionato prende di mira il livello 7 del modello OSI responsabile della consegna di queste pagine a un utente inviando più richieste per una singola pagina, occupando il server con la stessa richiesta e rendendo impossibile la consegna delle pagine.

Questi attacchi sono difficili da rilevare perché una richiesta legittima non può essere facilmente differenziata dalla richiesta di un utente malintenzionato. Il tipo di questo attacco include l’attacco slowloris e un flusso HTTP.

Diversi tipi di attacchi DDoS

#1. Attacchi UDP

Il protocollo UDP (User Datagram Protocol) è un tipo di comunicazione senza connessione con un meccanismo di protocollo minimo utilizzato principalmente su applicazioni in tempo reale in cui non è possibile tollerare un ritardo nella ricezione dei dati, ad esempio videoconferenze o giochi. Questi attacchi si verificano quando un utente malintenzionato invia un numero elevato di pacchetti UDP a una destinazione, impedendo al server di rispondere a richieste legittime.

#2. Attacchi alluvionali dell’ICMP

Gli attacchi flood ICMP (Internet Control Message Protocol) sono un tipo di attacco DoS che invia un numero eccessivo di pacchetti di richiesta echo ICMP a una rete, causando congestione della rete e spreco della larghezza di banda della rete con conseguente ritardo nei tempi di risposta per altri utenti. Potrebbe anche portare a un guasto completo della rete/servizio attaccato.

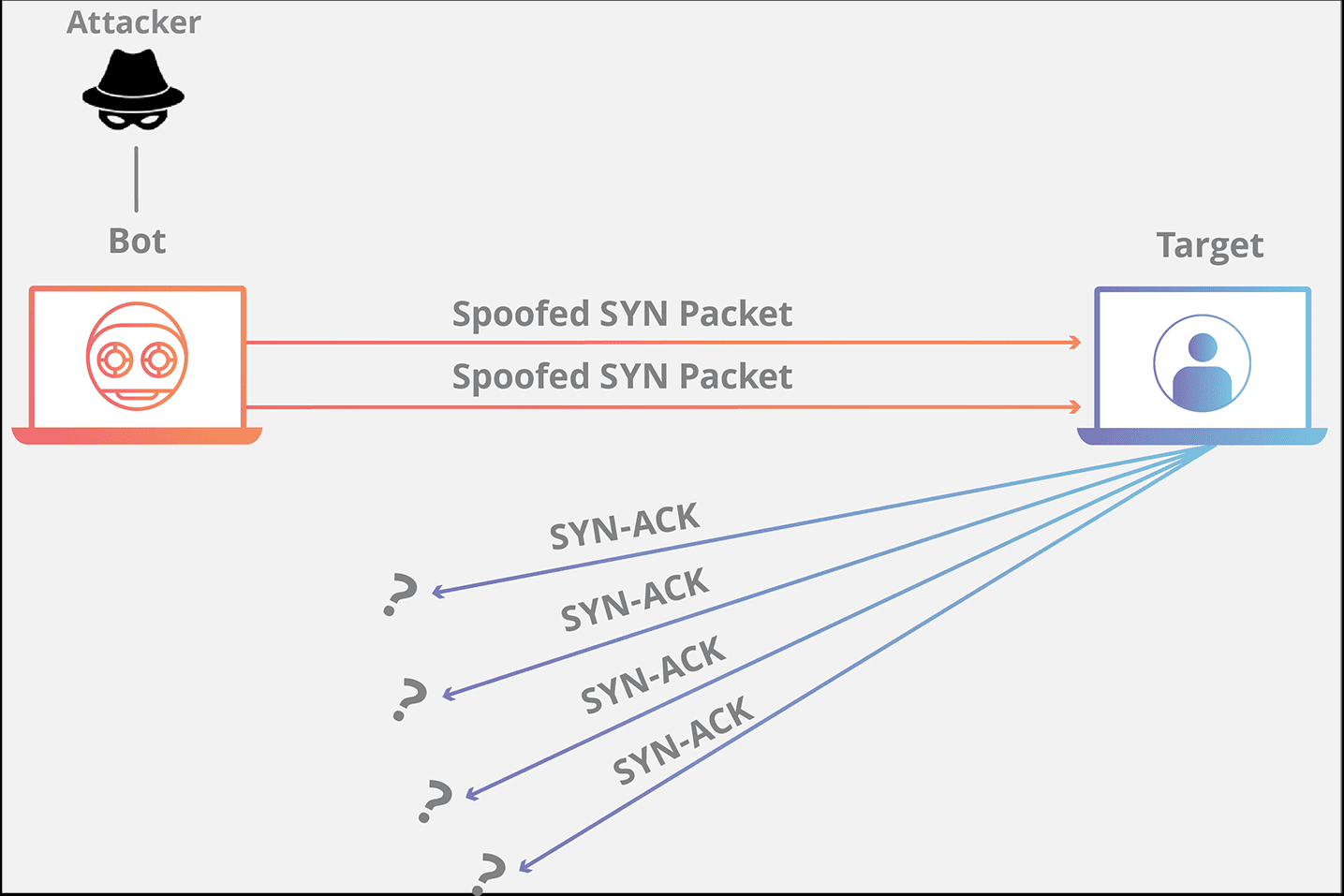

#3. SYN attacchi alluvionali

Fonte immagine: Cloudflare

Fonte immagine: Cloudflare

Questo tipo di attacco può essere spiegato da un cameriere in un ristorante. Quando un cliente effettua un ordine, il cameriere consegna l’ordine alla cucina, quindi la cucina evade l’ordine del cliente e il cliente viene servito in uno scenario ideale.

In un attacco alluvione SYN, un singolo cliente continua a effettuare ordini su ordini solo dopo aver ricevuto uno qualsiasi dei loro ordini precedenti fino a quando la cucina è troppo congestionata da così tanti ordini e non è in grado di evadere gli ordini di nessun altro. L’attacco SYN flood sfrutta i punti deboli nella connessione TCP.

L’attaccante invia più richieste SYN ma non risponde a nessuna delle risposte SYN-ACK, costringendo l’host ad attendere continuamente una risposta dalla richiesta, bloccando le risorse fino a quando non è possibile effettuare alcuna richiesta di ordine all’host.

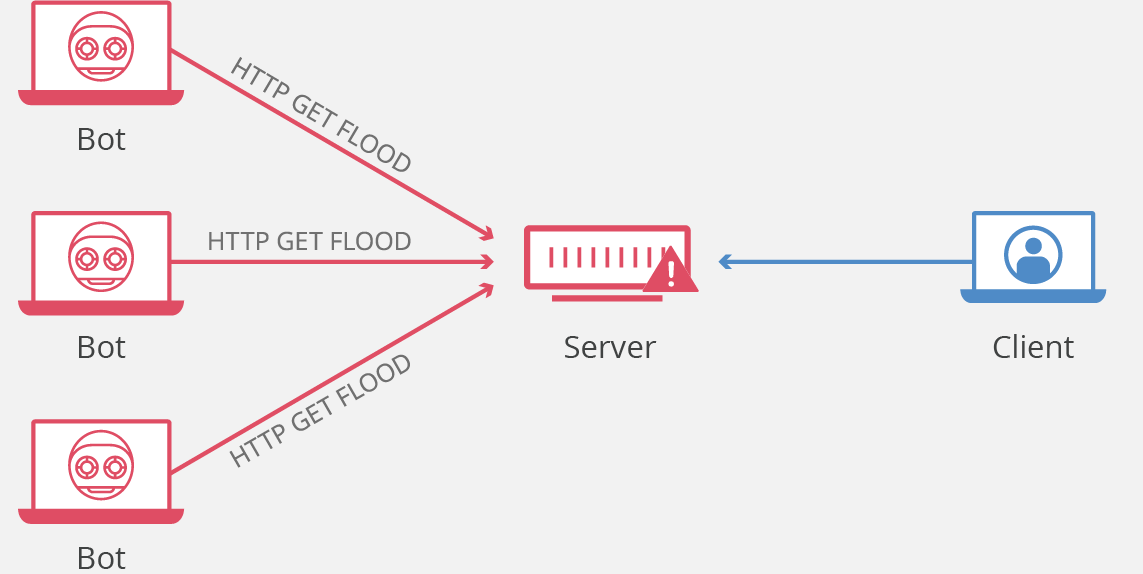

#4. Attacchi HTTP Flood

Fonte immagine: Cloudflare

Fonte immagine: Cloudflare

Uno dei metodi più comuni e più semplici di questo attacco è l’attacco HTTP flood, che viene eseguito inviando più richieste HTTP a un server da un indirizzo IP diverso. Lo scopo di questi attacchi è consumare la potenza, la larghezza di banda della rete e la memoria del server con richieste apparentemente legittime, rendendolo inaccessibile al traffico effettivo degli utenti.

#5. Attacco Slowloris

Un attacco slowloris viene eseguito stabilendo più richieste parziali a un bersaglio, mantenendo il server aperto alla connessione, attendendo la richiesta completa che non viene mai inviata, superando la connessione massima consentita consentita e portando a un denial of service per altri utenti .

Altri attacchi includono ping of death POD, amplificazione, attacco teardrop, attacco frammentazione IP e attacco flooding, tra gli altri. L’obiettivo di questo attacco è sovraccaricare il servizio/server, impedendogli di elaborare richieste legittime provenienti da utenti legittimi.

Perché si verificano gli attacchi DoS?

A differenza di altri attacchi che si concentrano sull’acquisizione di dati dal server, l’attaccante DoS mira a ostacolare il server utilizzandone le risorse, rendendolo insensibile alle richieste degli utenti legittimi.

Con più progressi tecnologici, più aziende servono i clienti che utilizzano il cloud tramite il web. Affinché le aziende mantengano un vantaggio nello spazio di mercato odierno, è quasi indispensabile per loro avere una presenza sul web. D’altra parte, i concorrenti potrebbero sfruttare gli attacchi DDoS per screditare la concorrenza chiudendo i loro servizi, facendoli sembrare inaffidabili.

Gli attacchi DoS potrebbero anche essere utilizzati come ransomware dagli aggressori. Sovraccaricare un server aziendale con richieste irrilevanti e chiedere all’azienda di pagare un riscatto prima di annullare gli attacchi e rendere il server accessibile agli utenti legittimi.

Alcuni gruppi hanno anche preso di mira piattaforme che non sono d’accordo con le loro ideologie per motivi politici o sociali. Nel complesso, gli attacchi DoS non hanno il permesso di manomettere i dati sul server; piuttosto, possono solo arrestare il server in modo che non venga utilizzato da altri utenti.

Attenuazione degli attacchi DoS/DDoS

Sapendo che esiste la possibilità di essere attaccati, le aziende dovrebbero assicurarsi di adottare misure per garantire che i loro sistemi/server non siano facilmente vulnerabili a questo attacco senza combattere. Ecco alcune misure che le aziende possono adottare per garantire la loro sicurezza.

Monitora il tuo traffico

Comprendere il traffico di rete può svolgere un ruolo enorme nel mitigare gli attacchi DoS. Ogni server ha uno schema di traffico che riceve. Un picco improvviso sul lato alto, lontano dai normali schemi di traffico, indica la presenza di irregolarità, che potrebbe anche essere un attacco DoS. Comprendere il tuo traffico potrebbe aiutarti ad agire velocemente in casi come questo.

Limitazione della velocità

Limitando il numero di richieste che possono essere inviate a un server/rete in un determinato periodo di tempo, è possibile mitigare gli attacchi DoS. Gli aggressori di solito inviano più richieste contemporaneamente per sovraccaricare il server. Con un limite di velocità in atto, quando la quantità consentita di richieste viene ricevuta entro un determinato intervallo di tempo, il server ritarderà automaticamente la richiesta in eccesso rendendo difficile per l’attaccante DoS sovraccaricare il server.

Server distribuito

Avere un server distribuito in una regione diversa è una best practice globale. Aiuta anche a mitigare gli attacchi DoS. Se un utente malintenzionato lancia un attacco riuscito su un server, gli altri server aziendali non saranno interessati e potranno comunque soddisfare le richieste legittime. L’utilizzo di una rete di distribuzione dei contenuti per memorizzare nella cache i server in posizioni diverse vicino agli utenti funge anche da livello di prevenzione contro gli attacchi DoS.

Preparare un piano di attacco DoS/DDoS

Essere preparati a qualsiasi forma di attacco è la chiave per ridurre la quantità di danni che l’attacco può causare. Ogni team di sicurezza dovrebbe avere un piano attuabile passo dopo passo su cosa fare quando si verifica un incidente per evitare di cercare soluzioni all’interno di un attacco. Il piano dovrebbe includere cosa fare, a chi rivolgersi, come mantenere le richieste legittime, ecc.

Monitoraggio del tuo sistema

Il monitoraggio continuo del server per qualsiasi anomalia è molto importante per la sicurezza a 360 gradi. Il monitoraggio in tempo reale aiuta a rilevare facilmente gli attacchi in tempo e ad affrontarli prima che si intensifichino. Aiuta anche il team a sapere da dove proviene il traffico regolare e anomalo. Il monitoraggio aiuta anche a bloccare facilmente gli indirizzi IP che inviano richieste dannose.

Un altro mezzo per mitigare gli attacchi DoS/DDoS consiste nell’utilizzare strumenti firewall per applicazioni Web e sistemi di monitoraggio creati per rilevare e prevenire rapidamente il verificarsi di un attacco riuscito. Questi strumenti sono automatizzati per svolgere questa funzione e possono fornire una sicurezza completa in tempo reale.

Sucuri

Sucuri è un web application firewall (WAF) e un sistema di prevenzione delle intrusioni (IPS) per i siti web. Sucuri blocca qualsiasi forma di attacco DoS mirato ai livelli 3, 4 e 7 del modello OSI. Alcune delle sue caratteristiche principali includono il servizio proxy, la protezione DDoS e la scansione rapida.

Cloudflare

Cloudflare è uno degli strumenti di mitigazione DDoS più apprezzati. Cloudflare offre anche reti di distribuzione di contenuti CDN e tre livelli di protezione, protezione DDoS del sito Web (L7), protezione DDoS dell’applicazione (L4) e protezione DDoS della rete (L3).

Impera

Impera WAF è un server proxy che filtra tutti gli invii di traffico in entrata e garantisce che siano sicuri prima di passarli al server web. Il servizio proxy, le patch di sicurezza e la continuità della disponibilità del sito sono alcune delle caratteristiche chiave di Imperva WAF.

Impila WAF

Impila WAF è facile da configurare e aiuta a identificare con precisione le minacce. Stack WAF fornisce protezione delle applicazioni, inclusi siti Web, API e prodotti SaaS, protezione dei contenuti e protezione dagli attacchi DDoS a livello di applicazione.

Scudo AWS

Scudo AWS monitora il traffico in tempo reale esaminando i dati di flusso per rilevare il traffico sospetto. Utilizza inoltre il filtraggio dei pacchetti e la prioritizzazione del traffico per aiutare a controllare il traffico attraverso il server. Vale la pena notare che lo scudo AWS è disponibile solo all’interno dell’ambiente AWS.

Abbiamo esaminato alcune pratiche che potrebbero aiutare a mitigare un attacco DoD/DDoS riuscito su un server. È importante notare che nessun segno di minacce/anomalie deve essere ignorato senza essere gestito adeguatamente

Attacchi DoS vs. DDoS

DoS e DDoS a livello superficiale sono molto simili. In questa sezione tratteremo alcune delle notevoli differenze che li distinguono l’uno dall’altro.

ParameterDoSDDoSTrafficDoS proviene da un’unica origine. Quindi la quantità di traffico che può generare è relativamente bassa rispetto all’attacco DDoSDDoS impiega più bot/sistemi, il che significa che può causare una grande quantità di traffico da diverse origini contemporaneamente e sovraccaricare rapidamente un server Sorgente Singolo sistema/botPiù sistemi/bot contemporaneamente timeMitigationGli attacchi DoS sono più facili da rilevare e terminare poiché provengono da un’unica origine.Gli attacchi DDoS hanno origini multiple, rendendo difficile identificare l’origine di tutti gli obiettivi e terminare l’attaccoComplessitàPiù facile da eseguireRichiede grandi risorse e un po’ di know-how tecnicoVelocitàLento rispetto Gli attacchi DDoSDDoS sono molto velociImpattoImpatto limitatoImpatto estremo sul sistema/server

Linea di fondo

Le organizzazioni dovrebbero garantire che la sicurezza del proprio sistema abbia la priorità in ogni caso; una violazione/interruzione dei servizi potrebbe portare a una potenziale perdita di fiducia da parte degli utenti. Gli attacchi DoS e DDoS sono tutti illegali e dannosi per il sistema bersaglio. Pertanto, tutte le misure per garantire che questi attacchi possano essere rilevati e gestiti dovrebbero essere prese sul serio.

Puoi anche esplorare la migliore protezione DDoS basata su cloud per siti Web di piccole e grandi imprese.