Full Disk Encryption è eccellente per impedire l’accesso in caso di furto del dispositivo. Controlliamo BitLocker nativo di Windows e le sue alternative.

Sai cosa fa paura al laptop rubato della Coplin Health Systems con sede nel West Virginia che contiene i dati di 43.000 pazienti?

O cosa c’è di male in un appaltatore in Giappone che perde un’unità USB con le informazioni personali di 460.000 residenti?

I dati non sono stati crittografati.

Quindi, un cattivo attore potrebbe facilmente accedere e vendere dati personali sul dark web.

Hanno imparato la lezione nel modo più duro. Ma non dovrebbe essere il caso sapendo quanto sia facile crittografare i dati.

Le sezioni seguenti illustrano la crittografia del disco, come eseguirla con BitLocker e alcune alternative a BitLocker.

Sommario:

Crittografia completa del disco

Full Disk Encryption (FDE) si riferisce al blocco delle unità nel sistema. Impedisce l’accesso ai dati sui dispositivi compromessi e può consentire un controllo all’avvio per una maggiore sicurezza se applicato alle unità di sistema.

BitLocker

Le versioni di Windows Professional, Enterprise e Education sono precaricate con la crittografia del dispositivo BitLocker.

Usando BitLocker, è possibile proteggere con password le unità, che funzionano normalmente una volta dentro. C’è anche una chiave di ripristino per reimpostare la password, senza la quale il contenuto del disco sarà illeggibile.

Inoltre, questo funziona su più piattaforme. Ad esempio, un’unità crittografata su Windows rimarrà al sicuro su Linux.

In particolare, questo non ti proteggerà una volta sbloccato il sistema. Questi meccanismi di crittografia saranno inutili, ad esempio, per lo spyware che ruba le tue informazioni personali, che potresti aver installato inconsapevolmente. Ergo, non sostituiscono gli strumenti antivirus o anti-spyware.

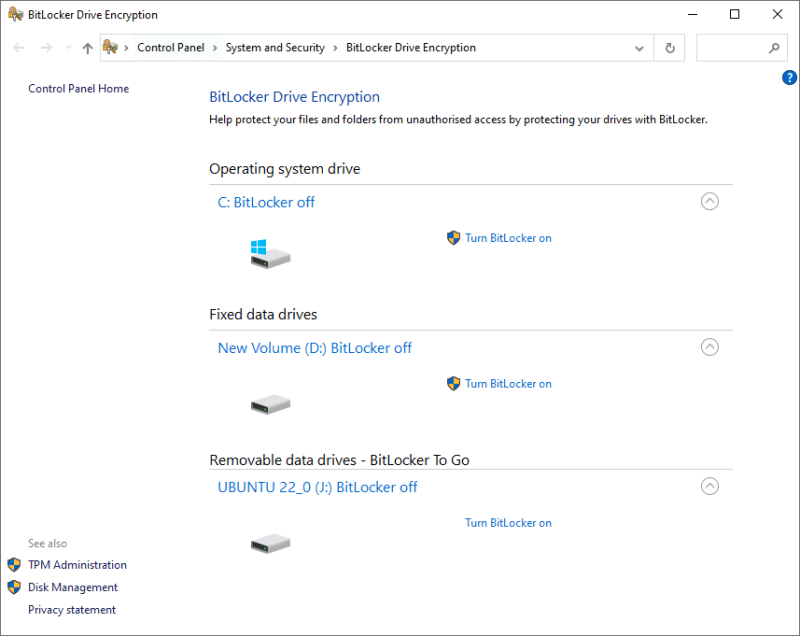

Per iniziare, digita BitLocker nella ricerca sulla barra delle applicazioni e apri Gestisci BitLocker.

Ora scegli il disco dell’oggetto e fai clic su Attiva BitLocker.

Il processo successivo è diverso per l’unità del sistema operativo e le partizioni non di sistema, inclusi i dischi portatili.

BitLocker su unità di sistema

Questo, per impostazione predefinita, utilizza il chip di sicurezza TPM (versione 1.2 o successiva) per l’autenticazione. E la macchina si avvia una volta che il TPM restituisce la chiave.

Un Trusted Platform Module (TPM) è un chip con cui i moderni PC vengono forniti. Questo è un chip separato che garantisce l’integrità generale del dispositivo. Ma potrebbe essere necessario attivarlo se il tuo sistema non rileva il TPM anche dopo averne uno.

In questi casi, non c’è autenticazione pre-avvio e chiunque abbia il tuo PC può accenderlo tramite la forza bruta tramite la password di accesso di Windows.

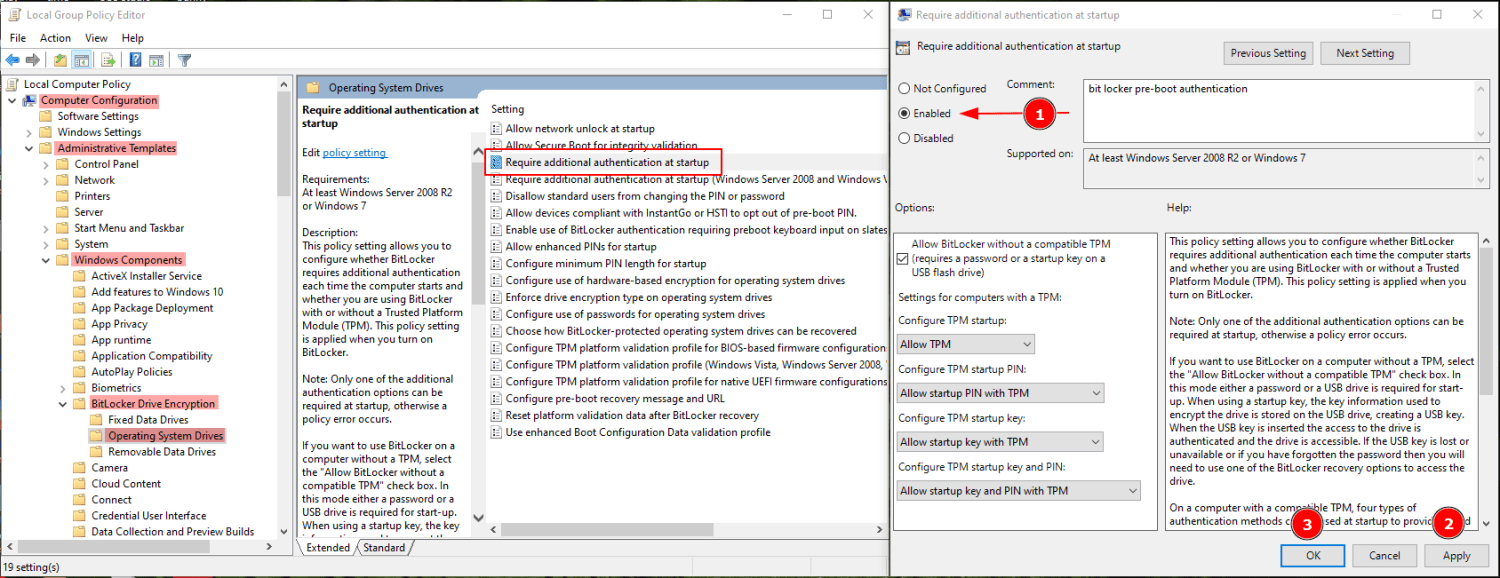

Tuttavia, è possibile attivare il PIN di pre-avvio dall’editor dei criteri di gruppo locale per godere della massima sicurezza. Successivamente, il chip TPM chiederà la chiave di ripristino e il pin prima di avviare la macchina.

Il fattore di differenziazione qui è che questi chip sono dotati di protezioni a forza bruta. Quindi, l’attaccante avrà solo una manciata di tentativi prima di arrendersi.

Ricorda solo di configurarlo prima di avviare la crittografia.

Il processo è abbastanza semplice. Innanzitutto, apri Windows Run premendo ⊞+R, digita gpedit.msc e premi invio.

Quindi vai a Configurazione computer > Modelli amministrativi > Componenti di Windows > Crittografia dispositivo BitLocker > Unità del sistema operativo:

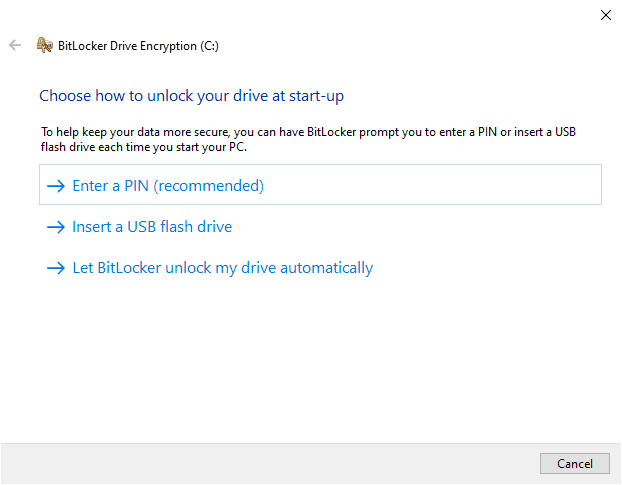

Ora la crittografia BitLocker avrà bisogno di un PIN o di un’unità USB preimpostata come autenticazione fisica prima dell’avvio.

Successivamente, si passa a Crittografare l’intera unità o solo lo spazio su disco utilizzato.

La crittografia di tutto è generalmente l’idea migliore per i computer meno recenti poiché potresti avere dati che possono essere recuperati dai settori vuoti utilizzando gli strumenti di recupero dati di Windows.

Successivamente, decidi se utilizzare Nuova crittografia o una modalità compatibile. È possibile scegliere la nuova modalità di crittografia poiché si tratta di un’unità del sistema operativo. La modalità compatibile sarebbe più adatta per le unità portatili.

Infine, si consiglia di eseguire il controllo del sistema BitLocker nella finestra seguente per vedere se tutto funziona perfettamente.

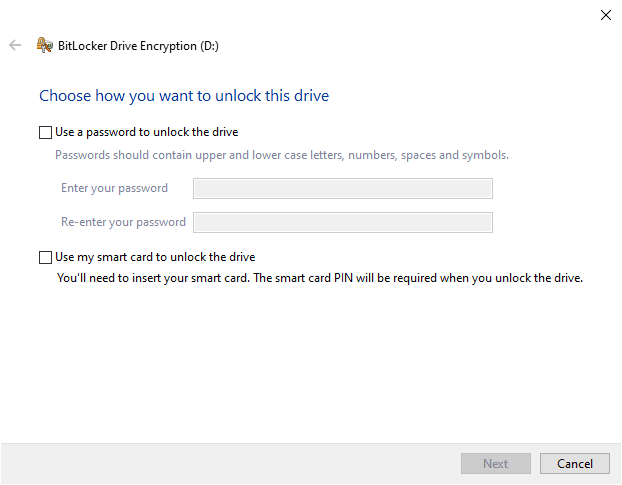

BitLocker su unità dati fisse

La crittografia di queste partizioni e unità è più semplice. Questo ti chiederà di impostare una password in anticipo.

Una volta superato questo, il processo è simile alla crittografia delle unità del sistema operativo che escludono i controlli di sistema di BitLocker.

Sebbene BitLocker sia utile, non è disponibile per le persone che usano le varianti di Windows Home. La seconda migliore opzione gratuita è Windows Device Encryption, se il tuo dispositivo lo supporta.

Questo è diverso da BitLocker in quanto impone i requisiti TPM. Inoltre, non esiste alcun mezzo di autenticazione pre-avvio.

È possibile verificare la disponibilità con Informazioni di sistema. Apri Windows Run, digita msinfo32 e premi invio. Scorri verso il basso e verifica se i prerequisiti di Meet sono menzionati rispetto al supporto per la crittografia dei dispositivi.

In caso contrario, molto probabilmente il tuo dispositivo non supporterà la crittografia del dispositivo. Tuttavia, puoi contattare l’assistenza del produttore per vedere una possibile risoluzione.

In alternativa, ci sono alcuni strumenti di crittografia del disco completo, gratuiti ea pagamento, che puoi utilizzare.

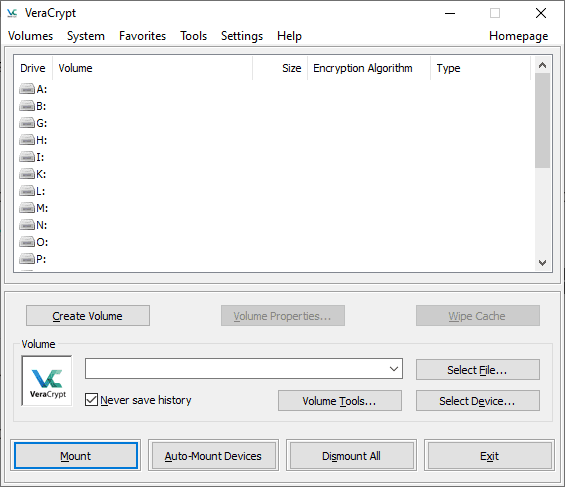

VeraCrypt

VeraCrypt è un software di crittografia open source gratuito per Windows, Mac e Linux. Simile a BitLocker, puoi crittografare unità di sistema, unità dati fisse e unità portatili.

Questo è più flessibile e offre molte opzioni per gli algoritmi di crittografia. Inoltre, può anche crittografare al volo. Quindi, crea un contenitore crittografato e trasferisci i tuoi file per crittografarli.

Inoltre, VeraCrypt può creare volumi nascosti crittografati e supporta l’autenticazione di pre-avvio come BitLocker.

Tuttavia, l’interfaccia utente potrebbe essere opprimente, ma nulla che un tutorial di YouTube non possa risolvere.

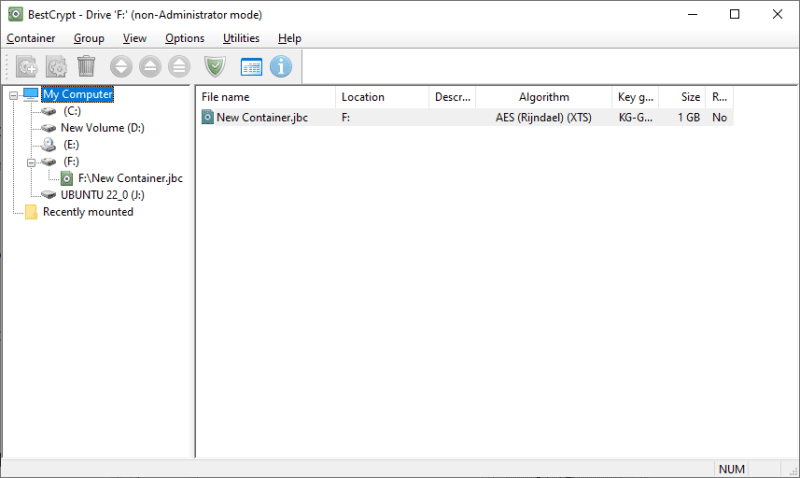

BestCrypt

Puoi chiamare BestCrypt una versione intuitiva e a pagamento di Veracrypt.

Ciò ti dà accesso a vari algoritmi e una serie di opzioni per ottenere la crittografia completa del disco. Supporta la creazione di contenitori di crittografia e unità di sistema.

Inoltre, puoi distribuire un avvio approvato da password.

BestCrypt è uno strumento di crittografia multipiattaforma e viene fornito con una prova gratuita di 21 giorni.

Alternative commerciali a BitLocker

Si tratta di soluzioni pronte per l’impresa basate su contratti multilicenza.

ESET

La crittografia dell’intero disco ESET è eccellente per la gestione remota. Ti offre flessibilità con soluzioni di crittografia on-premise e cloud.

Ciò garantisce la protezione di dischi rigidi, unità portatili, e-mail, ecc., con la crittografia AES a 256 bit standard del settore.

Inoltre, ciò ti consente di crittografare singoli file utilizzando File Level Encryption (FLE).

Puoi verificarlo con la demo interattiva o una prova gratuita di 30 giorni per una pratica in piena regola.

Symantec

Symantec, di Broadcom, è un altro attore leader nella fornitura di funzionalità di crittografia di livello aziendale. Questa crittografia dell’intero disco supporta il TPM garantendo lo stato esente da manomissioni dei dispositivi istituzionali.

Inoltre, ottieni controlli pre-avvio, e-mail e crittografia del disco rimovibile.

Symantec ti aiuta a impostare il Single Sign-On e può anche proteggere le applicazioni basate su cloud. Questo supporta le smart card e ha vari metodi di ripristino se l’utente dimentica il passcode.

Inoltre, Symantec è dotato di crittografia a livello di file, monitoraggio dei file sensibili e varie altre funzionalità che lo rendono una soluzione di crittografia end-to-end irresistibile.

ZENworks

ZENworks di Microfocus è il modo più semplice per gestire la crittografia AES-256 in qualsiasi organizzazione.

Ciò supporta un’autenticazione di pre-avvio opzionale con nome utente e password o una smart card con un PIN. ZENworks offre una gestione centralizzata delle chiavi per aiutare gli utenti bloccati agli accessi di avvio.

È possibile definire criteri di crittografia per i dispositivi e applicarli tramite una connessione Web HTTP standard.

Infine, puoi usufruire della sua prova gratuita senza carta di credito per vederlo in prima persona.

FDE contro FLE

A volte non vale la pena crittografare un intero disco. In questi casi, è consigliabile proteggere un file specifico dando vita alla crittografia a livello di file o alla crittografia basata su file (FBE).

FLE è più comune e spesso lo usiamo senza riconoscerne la presenza.

Ad esempio, le conversazioni di WhatsApp sono crittografate end-to-end. Allo stesso modo, anche le e-mail inviate tramite posta Proton vengono crittografate automaticamente e solo il destinatario può accedere ai contenuti.

In modo simile, è possibile proteggere un file con FLE con strumenti come AxCrypt o FolderLock.

Un netto vantaggio di FBE rispetto a FDE è che tutti i file possono avere chiavi di crittografia diverse. Ergo, se uno viene compromesso, gli altri rimarranno al sicuro.

Tuttavia, questo comporta l’ulteriore seccatura di gestire tali chiavi.

Conclusione

Full Disk Encryption è fondamentale quando si perde un dispositivo contenente informazioni riservate.

Sebbene ogni utente abbia a bordo alcuni dati cruciali, sono le aziende che hanno bisogno della crittografia del disco più di chiunque altro.

Personalmente, BitLocker è il miglior strumento di crittografia per gli utenti Windows. VeraCrypt è un’altra opzione per qualcuno che può sopportare un’interfaccia datata.

E le organizzazioni non dovrebbero fare affidamento sul verdetto di qualcuno, ma intraprendere le prove per scegliere il meglio per il loro caso d’uso. L’unica cosa che un imprenditore dovrebbe evitare sono i blocchi del fornitore.

PS: dai un’occhiata al nostro software di crittografia e autenticazione per rispolverare le basi.