Oggi, le imprese sono sottoposte a un’enorme pressione per mantenere le loro attività operative. Se la tua azienda è impostata per funzionare senza problemi, il tuo team di sicurezza deve salvaguardare la tua attività da tutte le minacce che potrebbero interferire con le tue operazioni.

Il fatto è che ciò che è sicuro oggi potrebbe essere all’interno di un ambito di insicurezza domani. Questo fenomeno è causato dal fatto che man mano che gli algoritmi si evolvono, emergono nuove vulnerabilità e gli aggressori informatici sviluppano nuovi modi per violare la crittografia su cui fa affidamento la maggior parte delle aziende.

La crittoanalisi, nota come tracciamento del codice, è una comprensione approfondita delle tecniche utilizzate per decrittografare e indagare su codice, cifre o testo crittografato. La crittoanalisi utilizza regole numeriche per cercare la suscettibilità di un algoritmo e ramifica ulteriormente la crittografia nei sistemi di sicurezza delle informazioni.

Questa guida ti insegna tutto ciò che devi sapere sulla crittoanalisi. Avrai una comprensione dettagliata dell’argomento e imparerai come rendere la tua organizzazione immune dalla crittoanalisi.

Sommario:

Che cos’è la crittoanalisi?

Il processo di crittoanalisi mira a studiare i sistemi crittografici per identificare i punti deboli e le fughe di informazioni. Puoi considerarlo come esplorare i difetti nell’architettura matematica sottostante di un sistema crittografico, comprese le vulnerabilità di implementazione come gli attacchi del canale laterale e gli input di entropia deboli.

I sistemi crittografici si riferiscono a un sistema informatico che utilizza la crittografia, un metodo per proteggere le informazioni e la comunicazione attraverso il codice in modo che solo coloro a cui è destinato possano elaborarlo.

Crittoanalisi vs. Crittografia

Fin dalla definizione, in crittografia, ti preoccupi di nascondere un messaggio convertendolo in testo nascosto prima di trasmetterlo su canali non sicuri. D’altra parte, la crittoanalisi implica l’ottenimento di testo in chiaro da messaggi nascosti su un canale non sicuro.

La crittografia ha dimostrato di essere una risorsa durante la trasmissione delle informazioni. Un ottimo esempio per mostrare i suoi casi d’uso è nelle transazioni bancarie e nei messaggi di posta elettronica in cui è necessario proteggere le informazioni. Gli schemi di crittografia includono chiavi segrete, chiavi pubbliche e funzioni hash.

La crittoanalisi è un’arte legata alla decrittazione del testo cifrato in uno semplice. In questo caso, una persona autorizzata tenta di decifrare il tuo messaggio intercettando il canale.

Chi utilizza la crittoanalisi?

Numerose organizzazioni utilizzano la crittoanalisi, inclusi governi che desiderano decrittografare le comunicazioni private di altre nazioni, aziende che testano le funzionalità di sicurezza per i loro prodotti di sicurezza, hacker, cracker, ricercatori indipendenti e professionisti accademici che cercano di identificare le vulnerabilità nei protocolli e negli algoritmi crittografici.

Il progresso della crittografia è propagato dalla battaglia senza fine tra i crittografi che vogliono proteggere i dati e gli analisti di crittografia che lavorano per violare i sistemi crittografici.

Gli obiettivi di un utente malintenzionato sono legati alle sue esigenze specifiche per l’esecuzione di crittoanalisi. Una crittoanalisi di successo di solito non va oltre la deduzione di informazioni dal testo nascosto. Tuttavia, è sufficiente in base alle esigenze degli attaccanti, i cui obiettivi variano da un attaccante all’altro ma non si limitano a:

- Interruzione totale – Trovare chiavi segrete.

- Deduzione globale: ricerca di algoritmi funzionali equivalenti per la crittografia e la decrittografia senza la conoscenza delle chiavi segrete.

- Deduzione delle informazioni: ottenere informazioni su testi cifrati e testi in chiaro.

- Algoritmo di distinzione: distinzione dell’output di crittografia dalla permutazione di bit casuali.

Vediamo un esempio pratico di facile comprensione. Tuttavia, dovresti sapere che questo esempio non si applica ai moderni cifrari crittografici, ma è buono per costruire la tua comprensione.

La tecnica di analisi della frequenza può essere utilizzata su algoritmi di crittografia di base. Gli algoritmi di crittografia delle classi di base eseguono sostituzioni monoalfabetiche sostituendo ogni lettera con una lettera mappata predeterminata dello stesso alfabeto.

Questo modello è un miglioramento rispetto a tecniche più basilari che spostavano le lettere di un numero costante di posizioni e sostituivano le vecchie lettere con quelle nuove dalla posizione alfabetica risultante.

Sebbene i cifrari a sostituzione monoalfabetica siano resistenti alle ricerche alla cieca, non sono immuni e possono essere facilmente scomposti con carta e penna. Così come? L’analisi della frequenza utilizza la caratteristica che il linguaggio naturale non è casuale e la sostituzione monoalfabetica non nasconde le proprietà statistiche del linguaggio.

Diamo un’occhiata più da vicino e restringiamo il campo a un alfabeto specifico come “E” con una frequenza particolare, diciamo 12,7%. Quando sostituisci E per ottenere un testo cifrato, il suo testo risultante mantiene la sua frequenza originale. Se questa frequenza è nota al crittoanalista, può determinare rapidamente le sostituzioni per decifrare il testo cifrato.

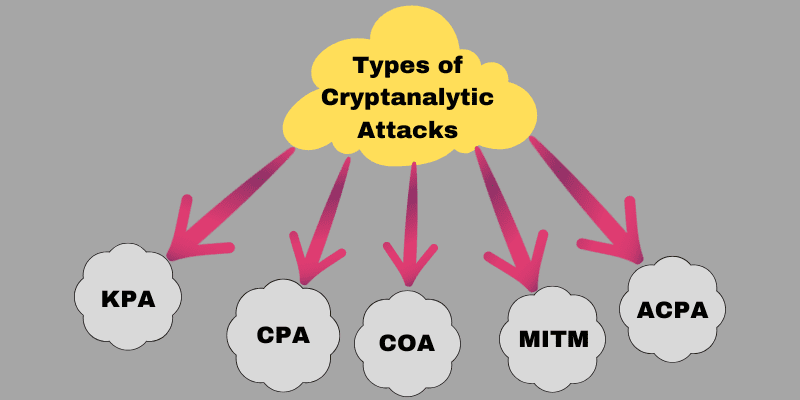

Tipi di attacchi crittoanalitici

Gli attacchi crittoanalitici sfruttano le falle del tuo sistema, decifrandone la crittografia. Per lanciare un attacco di crittoanalisi, è necessario conoscere la natura dei metodi e le proprietà generali del testo in chiaro. Un semplice può essere in qualsiasi lingua, incluso il codice inglese o Java.

Ecco un elenco dei tipi di attacchi. I primi cinque sono i più comuni; gli altri sono rari e occasionalmente tralasciati; è bello conoscerli.

Come funziona la crittoanalisi?

L’obiettivo principale che guida la crittoanalisi è esporre i difetti o eludere gli algoritmi crittografici. I crittografi utilizzano la ricerca dei crittoanalisti per far progredire algoritmi esistenti o aggiornare metodi scadenti.

Con la crittografia che crea e migliora cifrari di crittografia e altre tecniche, la crittoanalisi, d’altra parte, si concentra sulla decifrazione dei dati crittografati. Le due operazioni dialogano e sono confinate sotto il dominio della crittologia, lo studio matematico di codici, cifrari e relativi algoritmi.

I ricercatori prestano molta attenzione allo sviluppo di strategie di attacco che superano gli schemi di crittografia, avviando la decrittazione di algoritmi crittografati di testo cifrato senza bisogno di chiavi di crittografia. Spesso si utilizza la crittoanalisi per esporre difetti nella concezione e nei metodi di esecuzione.

Come proteggersi dagli attacchi crittoanalitici

Sfortunatamente, non c’è molto che puoi fare per stabilire l’immunità contro la crittoanalisi oltre a utilizzare uno schema di crittografia sicuro, cifrature nell’intera infrastruttura digitale e mantenere aggiornato il tuo software. Tuttavia, ecco alcuni suggerimenti che puoi utilizzare per migliorare la sicurezza.

- Utilizza algoritmi di hashing e crittografia aggiornati. Un buon scenario sarebbe evitare strumenti come SHA1 e MD5, che non sono più considerati sicuri.

- Usa chiavi di crittografia lunghe. Ad esempio, le tue chiavi RSA dovrebbero essere lunghe almeno 2048 bit per gli handshake VPN.

- Richiama la distruzione delle chiavi sostituite.

- Usa password complesse e implementa un generatore di numeri casuali testato per curare le tue chiavi.

- Sala i tuoi hashish. Qui stai aggiungendo rumore casuale ai tuoi hash. Dovresti mantenere il tuo salt lungo e randomizzato, proprio come quando lavori con le password.

- Impiega il perfetto segreto in avanti (PFS) per impedire la decrittazione delle sessioni passate e future se le tue chiavi sono compromesse. Questo è spesso utilizzato nelle reti private virtuali (VPN).

- Offusca il traffico crittografato: stai assicurando che il tuo traffico sembri regolare e non esponi il fatto che è crittografato. Software come Obfsproxy è un buon esempio di strumento che funziona bene con la rete Tor.

- Integra un sistema di rilevamento delle intrusioni (IDS) nella tua infrastruttura: questo sistema ti avviserà di una violazione o di un attacco. Tuttavia, ciò non interrompe la violazione. Tuttavia, riduce i tempi di risposta, salvando il sistema da gravi danni. Sarebbe meglio avere un buon IDS integrato nel tuo sistema.

Applicazioni della crittoanalisi

La crittoanalisi ha diverse applicazioni nella vita reale. A volte può essere combinato con la crittografia per raggiungere il suo pieno potenziale. Ecco alcune applicazioni:

#1. Integrità nello stoccaggio

È possibile utilizzare la crittoanalisi per mantenere l’integrità nell’archiviazione. In questo caso, utilizzi serrature e chiavi nel tuo sistema di controllo degli accessi per proteggere i dati da accessi indesiderati. È inoltre possibile creare checksum crittografici per determinare l’autenticità dei dati archiviati in ambienti dinamici in cui i virus sono soggetti a approcci di dati modificati.

Il checksum viene sviluppato e confrontato con un valore previsto durante la trasmissione dei dati. La crittoanalisi aiuta a proteggere i supporti di archiviazione che sono vulnerabili agli attacchi a causa dei suoi elevati volumi di dati o quelli che sono stati esposti per lunghi periodi.

#2. Autenticazione dell’identità

Nell’autenticazione dell’identità, il tuo obiettivo principale è confermare l’autorità di un utente per accedere ai dati. La crittoanalisi facilita questo processo durante lo scambio di password. I sistemi moderni combinano le trasformazioni crittografiche con gli attributi di una persona per identificare gli utenti in modo affidabile ed efficiente.

Le password vengono archiviate in formati crittografati in cui le applicazioni con accesso possono utilizzarle. Poiché le password sono memorizzate in testo semplice, la sicurezza dei tuoi sistemi non è compromessa.

#3. Credenziali di sistema

È possibile utilizzare la crittoanalisi e la crittografia per creare le credenziali di un sistema. Quando gli utenti accedono al tuo sistema, dovranno sempre produrre una prova delle credenziali personali prima di essere ammessi.

Le credenziali elettroniche vengono ora create per facilitare le verifiche elettroniche. Questa tecnica viene spesso applicata nelle smart card per eseguire operazioni crittografiche, inclusa la memorizzazione dei dati.

#4. Firme digitali

Le firme digitali vengono spesso utilizzate nelle comunicazioni per autenticare che i messaggi provengono da un mittente noto. Questo è simile alla firma di documenti su carta e penna. Naturalmente, se le firme digitali devono sostituire le firme analogiche, vengono fabbricate utilizzando la tecnologia di crittoanalisi.

Ciò è sembrato utile nei casi in cui le organizzazioni hanno team distribuiti in molte località e devono ancora incontrarsi di persona per eseguire alcune pratiche burocratiche collaborative. Con i formati di firma digitale, chiunque possieda la chiave pubblica può verificare un documento, come ampiamente adottato nel dominio delle criptovalute.

#5. Trasferimenti elettronici di fondi (ETF)

Di recente, hai visto la moneta elettronica sostituire le transazioni in contanti. Trasferimenti elettronici di fondi, valute virtuali, moneta d’oro digitale, criptovalute e depositi diretti sono tutti asset basati sulla crittografia. Considera che i prelievi bancomat, i pagamenti con carta di debito e i bonifici bancari sono esempi di operazioni di moneta elettronica.

Come diventare un crittoanalista

Potresti considerare di diventare un crittoanalista dopo aver visto l’ampia gamma di applicazioni di crittoanalisi. Se lo fai, probabilmente lavorerai allo sviluppo di algoritmi, cifrari e sistemi di sicurezza per crittografare i dati. Dovresti anche aspettarti di analizzare e decrittografare le informazioni in metodi crittografici e protocolli di telecomunicazione.

Puoi anche attendere di svolgere ruoli come la progettazione di sistemi di sicurezza, la protezione delle informazioni critiche dall’intercettazione, il test dell’affidabilità dei modelli di calcolo, la crittografia dei dati finanziari, lo sviluppo di modelli statistici e matematici per l’analisi dei dati, la risoluzione dei problemi di sicurezza. Se è abbastanza eccitante, continua a leggere e scopri come diventarlo.

Puoi conseguire una laurea in informatica, ingegneria, matematica o un campo correlato come l’ingegneria elettrica ed elettronica. Tuttavia, alcune organizzazioni possono ancora assumerti sulla base di un’intensa formazione ed esperienza pratica senza una laurea tecnica. Avere alcune certificazioni di sicurezza informatica è un ulteriore vantaggio.

Parole finali

La crittoanalisi è più un mezzo per un attacco informatico che un attacco stesso. E con la maggior parte dei sistemi di crittografia resistenti ai tentativi di crittoanalisi, comprendere coloro che rimangono vulnerabili richiede abilità matematiche sofisticate, che non sono uno scherzo da acquisire.

Se stai pensando di imparare la crittoanalisi, è un campo entusiasmante in cui lavorare su un’ampia gamma di prodotti, come nei settori finanziario, di archiviazione e identità.

Hai visto quanto è potente la crittoanalisi e quanto può aiutare a creare applicazioni del mondo reale. Andrebbe bene perseguire la crittoanalisi e sarebbe ancora meglio usare le tue capacità, come costruire utility più sicure.

Successivamente, puoi controllare la crittografia dei dati: terminologia critica.