Il ransomware è tutto il male dell’umanità distillato in malware: malizia, avidità e incompetenza casuale. Crittografa i tuoi file e richiede il pagamento di una chiave che potrebbe non funzionare nemmeno. Ma con la giusta strategia di backup, i tuoi file possono sopravvivere a un’infezione.

Ti consigliamo di farlo oggi ed evitare il dibattito sull’opportunità di pagare il riscatto.

Sommario:

Cosa devi sapere sul ransomware

Il ransomware è un tipo di malware progettato per bloccarti fuori dal tuo computer a meno che tu non paghi un riscatto. Di solito crittografa i tuoi file per bloccarti e il riscatto è in genere in criptovaluta. Il ransomware di solito prende di mira entità aziendali, aziendali e governative, ma gli individui possono e vengono trascinati nella mischia.

Il software è sempre più sofisticato con nuove varianti che arrivano continuamente. Mentre la maggior parte dei criminali considera un attacco come una transazione, alcuni autori di ransomware sembrano divertirsi a scopare con le vittime. L’anno scorso ne abbiamo saputo ZENIS, ransomware che elimina intenzionalmente i backup. E più recentemente GermanWiper, che non crittografa affatto i tuoi file, semplicemente li elimina e richiede comunque un riscatto. Le vittime sfortunate che pagano non hanno nulla da decriptare perché i loro file erano spariti dall’inizio.

E ci sono più vettori di attacco che mai.

“Il ransomware viene ora trasmesso in una varietà di meccanismi che rendono sempre più difficile la protezione degli utenti finali”, ha affermato Victor Congionti, chief information officer presso la società di sicurezza informatica Proven Data. “Tradizionalmente, il ransomware è stato distribuito tramite campagne e-mail che si affidano a utenti creduloni per scaricare collegamenti dannosi”. Ma ha anche affermato: “Il ransomware è sempre più distribuito in modi non tradizionali”.

I criminali ora lo mascherano con app e software non controllati. Oppure la trasmettono tramite attacchi di spear phishing, in cui prendono di mira le persone all’interno di un’organizzazione che hanno maggiori probabilità di fare clic su collegamenti sospetti.

È una giungla là fuori!

Come proteggere i backup dai ransomware

Se il tuo sistema è stato infettato da ransomware, puoi pagare il riscatto e sperare di riavere i tuoi file, oppure non pagare e provare a ricostruire il tuo PC dai backup. La prima opzione è problematica per ragioni morali, etiche, finanziarie e logistiche. Quindi, puoi adottare subito misure per assicurarti di poter recuperare senza dolore da un attacco ransomware.

Inizia con questi tre principi guida per i backup:

Supponiamo che il ransomware crittografi o elimini tutto ciò a cui puoi accedere dal tuo PC. Se esegui il backup su un disco rigido interno o esterno costantemente connesso al tuo PC o al cloud, considera quei file già morti. Sono utili solo per un disastro più vecchio stile e convenzionale, come un guasto del disco rigido. Non c’è niente di sbagliato in questo tipo di backup per le minacce tradizionali, ma non dovrebbe essere l’unica linea di difesa per proteggere i tuoi dati.

Disconnetti il backup dalla rete. Un’arma solida contro il ransomware è quella di utilizzare un supporto di backup che puoi intercettare, il che significa che è completamente disconnesso dal tuo computer e da Internet. Ad esempio, se si esegue il backup su un disco rigido esterno, collegarlo solo durante il backup pianificato regolarmente, quindi scollegarlo di nuovo subito dopo. “È fondamentale che l’unità di archiviazione locale non venga tenuta collegata alla rete”, ha affermato Congionti. “Ciò impedirà la crittografia dei backup se l’eseguibile del ransomware viene caricato sulla rete e il dispositivo di archiviazione è offline al di fuori del processo di crittografia. Se l’unità è collegata, il ransomware può ora avere accesso a questi backup che li renderanno inutilizzabili, poiché sono stati crittografati insieme ad altri file “. Sì, questo è scomodo e richiede disciplina per collegare manualmente un’unità e attivare un backup. Ma è una strategia particolarmente sicura.

Affidati al controllo delle versioni. Anche se scolleghi l’unità esterna, non è garantito che rimarrà protetta. Questo perché il tuo sistema potrebbe essere già infettato da malware quando esegui un backup. “Il controllo delle versioni è una strategia chiave per garantire il ripristino da un attacco ransomware”, ha affermato Dror Liwer, fondatore della società di sicurezza Coronet. Utilizza uno strumento di backup che salva più versioni con data e ora dei tuoi file. Quindi, quando ripristini il computer, dovresti avere la possibilità di tornare indietro abbastanza da fare in modo che il backup preceda l’infezione.

Implementare una pratica strategia di backup

Ovviamente, le soluzioni di backup comuni semplicemente non sono abbastanza robuste da proteggerti da un attacco ransomware. L’archiviazione nel cloud non è la stessa cosa del backup nel cloud e, di conseguenza, tutto ciò che sincronizza o rispecchia i tuoi dati è toast. Se vuoi recuperare qualsiasi file, non puoi fare affidamento sulle versioni gratuite di Dropbox, OneDrive o Google Drive, ad esempio.

Ma se paghi per l’archiviazione, la storia potrebbe essere leggermente diversa. Dropbox include la funzione Dropbox Rewind nei livelli a pagamento. Dropbox Plus (2 TB di spazio di archiviazione) ti offre una cronologia di 30 giorni dei tuoi file, a cui puoi eseguire il rollback in qualsiasi momento. Dropbox Professional (3 TB) ha una cronologia delle versioni di 180 giorni.

OneDrive ha una propria protezione da ransomware. Se OneDrive rileva una possibile attività ransomware, ti avvisa e ti chiede di verificare se hai apportato le modifiche recenti ai tuoi file. In caso contrario, Microsoft cerca di aiutarti a ripulire il tuo disco rigido e ripristinare i file danneggiati.

Poiché Google Drive e iCloud non dispongono di tale protezione integrata, non ti consigliamo di fare affidamento su di loro quando il ransomware è un rischio così serio.

Inoltre, la maggior parte delle soluzioni di backup online utilizza il controllo delle versioni, quindi con servizi come Acronis, Carbonite e iDrive (tra gli altri), puoi eseguire il rollback a un’istantanea del tuo disco rigido prima che fosse infettato.

“Carbonite ha recuperato con successo oltre 12.600 clienti da un attacco ransomware dopo aver chiamato la nostra linea di assistenza clienti”, ha affermato Norman Guadagno, vicepresidente senior del marketing di Carbonite.

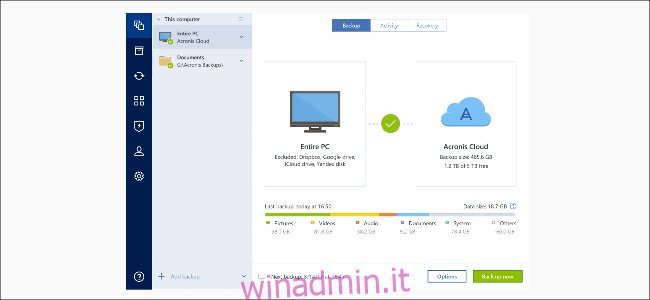

Alcuni servizi online integrano persino strumenti anti-ransomware. Acronis, ad esempio, ha uno strumento chiamato Active Protection che cerca comportamenti dannosi.

“Quando Active Protection rileva qualcosa di strano”, ha affermato James Slaby, direttore della protezione informatica di Acronis, “Come un processo che rinomina e quindi crittografa un gruppo di file, interrompe immediatamente il processo”.

Allo stesso modo la navicella Apollo aveva due computer di guida indipendenti, ti consigliamo di avere almeno due modi per eseguire il backup dei tuoi dati. È possibile combinare una soluzione basata sulla sincronizzazione semplice e di facile accesso con una abbastanza robusta da poter essere ripristinata da un attacco ransomware.

Ad esempio, puoi utilizzare una tradizionale soluzione di backup su cloud, come Dropbox o OneDrive, per assicurarti che i tuoi file siano sempre disponibili se accedi da un PC diverso o subisci un guasto irreversibile del computer. Se hai un abbonamento e puoi usufruire della protezione ransomware integrata, è ancora meglio!

Allo stesso tempo, implementa una soluzione di backup sicura con controllo delle versioni. È possibile utilizzare un’app di backup locale che scrive su un’unità esterna o un servizio di backup online che archivia i file nel cloud. Sì, è più difficile accedere ai file quando si utilizzano questi tipi di backup, ma possono resistere a un attacco ransomware, cosa che la sincronizzazione dei file quotidiana non può fare.

Come evitare un’infezione

Sebbene sia uno dei tipi più preoccupanti, il ransomware è solo un altro tipo di malware di cui dovresti essere a conoscenza e preparato.

Dopo aver installato una soluzione di backup sicura e multilivello, segui queste regole di buon senso per ridurre al minimo l’esposizione al ransomware:

Usa un potente prodotto antivirus con protezione ransomware. Ovviamente nessuna app antivirus è perfetta, ma qualsiasi strategia di sicurezza che non ne includa una è fondamentalmente rotta.

Non fare clic su nulla di cui non ti fidi. Conosci il trapano. Non fare clic su collegamenti strani su siti Web, in e-mail o messaggi di testo o recapitati tramite piccione viaggiatore. Inoltre, non utilizzare software piratato o visitare siti Web illeciti. E rimani in vetrine sanzionate sul tuo telefono, come Google Play e gli App Store di Apple.

Mantieni il tuo computer dotato degli ultimi aggiornamenti di sistema.

Se vieni colpito

Infine, se mai dovessi avere la sfortuna di essere infettato da ransomware, ogni speranza non è persa. Esistono due strumenti gratuiti che puoi utilizzare per decrittografare i tuoi file senza pagare un centesimo in riscatto:

Niente più riscatto: Questo è un progetto congiunto tra McAfee e una manciata di organizzazioni di polizia europee che ora vanta circa 100 partner aziendali e governativi. Se il tuo sistema è infetto, puoi andare al sito No More Ransom e caricare alcuni file crittografati di esempio dal tuo computer. Se quella famiglia di ransomware è stata risolta, puoi sbloccare il tuo PC gratuitamente.

ID ransomware: Simile a No More Ransom, società di sicurezza Emsisoft ha creato questo progetto. Puoi anche richiedere che l’ID ti informi se un attacco non decodificabile diventa decifrabile in futuro.