I problemi di sicurezza informatica stanno crescendo e diventando più complicati man mano che la tecnologia avanza.

Sebbene non sia possibile impedire ai criminali informatici di diventare più intelligenti, è possibile utilizzare sistemi di sicurezza come IDS e IPS per ridurre la superficie di attacco o addirittura bloccarli. Questo ci porta alla battaglia: IDS contro IPS per scegliere cosa è meglio per una rete.

E se vuoi la risposta a questo, devi capire quali sono queste tecnologie nella loro essenza, come funzionano e quali sono i loro tipi. Ti aiuterà a scegliere l’opzione migliore per la tua rete.

Detto questo, sia IDS che IPS sono sicuri ed efficaci, ognuno con i suoi pro e contro, ma non puoi correre rischi quando si tratta di sicurezza.

Questo è il motivo per cui ho ideato questo confronto: IDS vs. IPS per aiutarti a comprenderne le capacità e trovare la soluzione migliore per salvaguardare la tua rete.

Che la battaglia abbia inizio!

Sommario:

IDS contro IPS: cosa sono?

Prima di iniziare a confrontare IDS e IPS, scopriamo innanzitutto quali sono, a partire da IDS.

Cos’è un IDS?

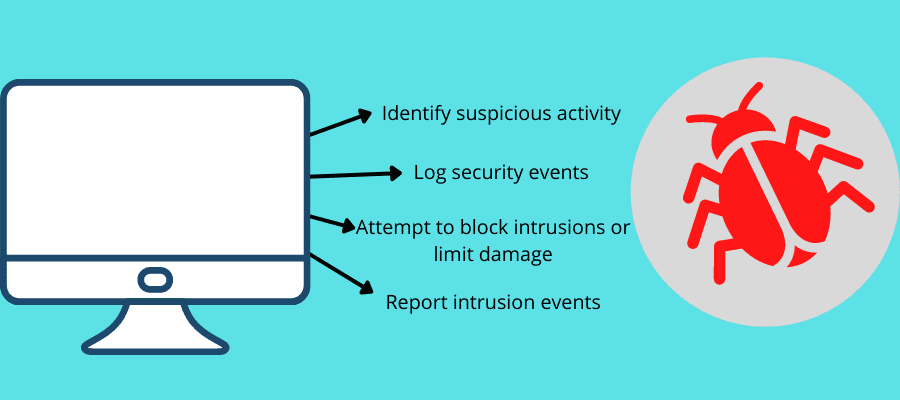

Un sistema di rilevamento delle intrusioni (IDS) è una soluzione software che monitora un sistema o una rete alla ricerca di intrusioni, violazioni delle policy o attività dannose. E quando rileva un’intrusione o una violazione, il software lo segnala all’amministratore o al personale di sicurezza. Li aiuta a indagare sull’incidente segnalato e ad adottare i rimedi adeguati.

Questa soluzione di monitoraggio passivo può avvisarti di rilevare una minaccia, ma non può prendere misure dirette contro di essa. È come un sistema di sicurezza installato in un edificio che può notificare alla guardia di sicurezza una minaccia in arrivo.

Un sistema IDS mira a rilevare una minaccia prima che si infiltri in una rete. Ti dà il potere di dare un’occhiata alla tua rete senza ostacolare il flusso del traffico di rete. Oltre a rilevare le violazioni delle policy, può proteggersi da minacce come fughe di informazioni, accessi non autorizzati, errori di configurazione, cavalli di Troia e virus.

Funziona meglio quando non si desidera ostacolare o rallentare il flusso del traffico anche quando si presenta un problema, ma per salvaguardare le risorse di rete.

Cos’è un IPS?

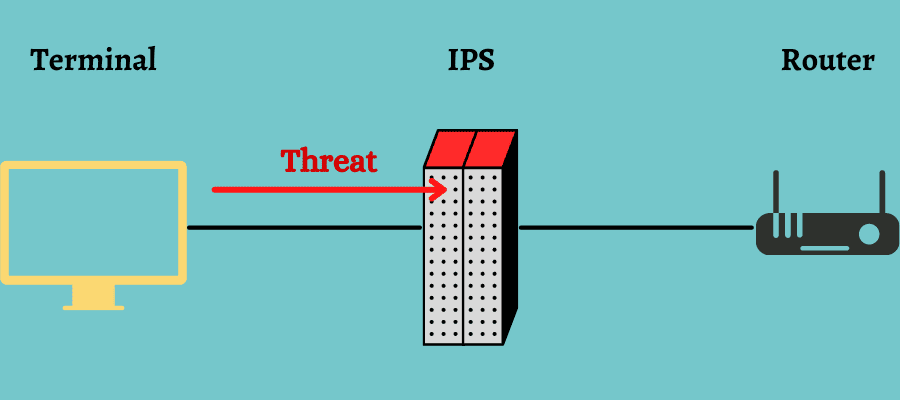

Il sistema di prevenzione delle intrusioni (IPS) è anche chiamato sistema di rilevamento e prevenzione delle intrusioni (IDPS). È una soluzione software che monitora un sistema o attività di rete per incidenti dannosi, registra informazioni su queste attività, le segnala all’amministratore o al personale di sicurezza e tenta di arrestarle o bloccarle.

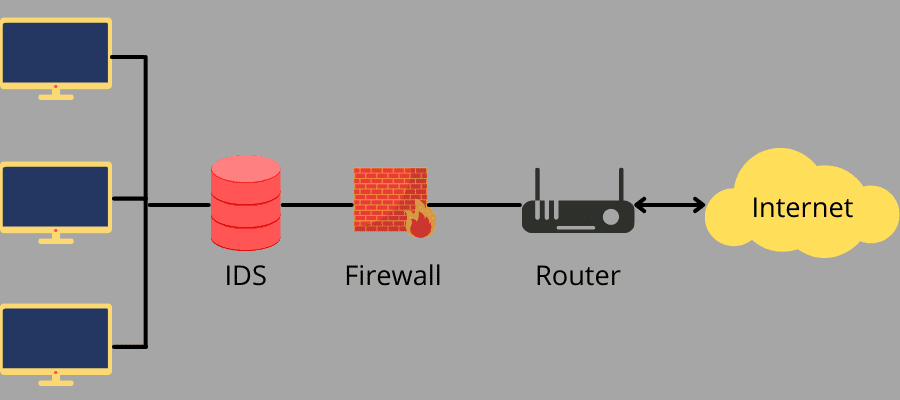

Si tratta di un sistema attivo di monitoraggio e prevenzione. Puoi considerarlo come un’estensione di IDS perché entrambi i metodi monitorano le attività dannose. Tuttavia, a differenza di IDS, il software IPS è posizionato dietro il firewall di rete comunicando in linea con il traffico in entrata e bloccando o prevenendo le intrusioni rilevate. Pensalo come la guardia di sicurezza (informatica) per la tua rete.

Al rilevamento di una minaccia, l’IPS può intraprendere varie azioni come l’invio di allarmi, l’eliminazione di pacchetti dannosi identificati, il blocco dell’indirizzo IP dannoso dall’accesso alla rete e il ripristino delle connessioni. Inoltre, può anche correggere errori relativi al controllo di ridondanza ciclico (CRC), flussi di pacchetti deframmentati, ripulire livelli di rete aggiuntivi e opzioni di trasporto e mitigare gli errori associati alla sequenza TCP.

IPS è l’opzione migliore per te se vuoi bloccare gli attacchi non appena il sistema li rileva, anche se devi chiudere tutto il traffico, compresi quelli legittimi, per motivi di sicurezza. Il suo obiettivo è mitigare i danni causati da minacce sia esterne che interne alla rete.

IDS contro IPS: tipi

Tipi di IDS

IDS è suddiviso in base a dove avviene il rilevamento della minaccia o al metodo di rilevamento utilizzato. I tipi di IDS basati sul luogo di rilevamento, ovvero rete o host, sono:

#1. Sistemi di rilevamento delle intrusioni di rete (NIDS)

NIDS fa parte dell’infrastruttura di rete e monitora i pacchetti che la attraversano. Coesiste con i dispositivi con capacità di tocco, estensione o mirroring come gli interruttori. NIDS è posizionato in uno o più punti strategici all’interno di una rete per monitorare il traffico in entrata e in uscita da tutti i dispositivi connessi.

Analizza il traffico che passa attraverso l’intera sottorete, abbinando il traffico che passa dalle sottoreti alla libreria di attacchi noti. Una volta che NIDS identifica gli attacchi e rileva un comportamento anomalo, avvisa l’amministratore di rete.

È possibile installare un NIDS dietro i firewall sulla sottorete e monitorare se qualcuno tenta o meno di infiltrarsi nel firewall. NIDS può anche confrontare le firme di pacchetti simili con i record corrispondenti per collegare i pacchetti rilevati dannosi e bloccarli.

Esistono due tipi di NIDS:

- NIDS in linea o NIDS in linea si occupa di una rete in tempo reale. Analizza i pacchetti Ethernet e applica regole specifiche per determinare se si tratta di un attacco o meno.

- Il NIDS offline o la modalità tap si occupa dei dati raccolti. Passa i dati attraverso alcuni processi e decide il risultato.

Inoltre, puoi combinare NIDS con altre tecnologie di sicurezza per aumentare i tassi di previsione e rilevamento. Ad esempio, NIDS basato su Artificial Neural Network (ANN) può analizzare in modo intelligente enormi volumi di dati perché la sua struttura auto-organizzante consente a INS IDS di riconoscere i modelli di attacco in modo più efficiente. Può prevedere gli attacchi sulla base di errori precedenti che hanno portato all’intrusione e ti aiuta a sviluppare un sistema di guadagno nella fase iniziale.

#2. Sistemi di rilevamento delle intrusioni basati su host

I sistemi di rilevamento delle intrusioni basati su host (HIDS) sono la soluzione in esecuzione su dispositivi o host separati su una rete. Può solo monitorare i pacchetti di dati in entrata e in uscita dai dispositivi connessi e avvisare l’amministratore o gli utenti al rilevamento di attività sospette. Monitora le chiamate di sistema, le modifiche ai file, i registri delle applicazioni, ecc.

HIDS acquisisce istantanee dei file correnti nel sistema e le abbina a quelle precedenti. Se rileva che un file critico è stato eliminato o modificato, HIDS invia un avviso all’amministratore per indagare sul problema.

Ad esempio, HIDS può analizzare gli accessi tramite password e confrontarli con modelli noti utilizzati per eseguire attacchi di forza bruta e identificare una violazione.

Queste soluzioni IDS sono ampiamente utilizzate su macchine mission-critical le cui configurazioni non dovrebbero cambiare. Poiché monitora gli eventi direttamente su host o dispositivi, una soluzione HIDS può rilevare minacce che una soluzione NIDS potrebbe non notare.

È anche efficace nell’identificare e prevenire le violazioni dell’integrità come i cavalli di Troia e lavorare nel traffico di rete crittografato. In questo modo, HIDS protegge dati sensibili come documenti legali, proprietà intellettuale e dati personali.

Oltre a questi, gli IDS possono essere anche di altri tipi, tra cui:

- Sistema di rilevamento delle intrusioni perimetrali (PIDS): agendo come prima linea di difesa, può rilevare e localizzare i tentativi di intrusione sul server centrale. Questa configurazione di solito consiste in un dispositivo elettronico o in fibra ottica che si trova sulla recinzione perimetrale virtuale di un server. Quando rileva un’attività dannosa come qualcuno che tenta di accedere tramite un metodo diverso, avvisa l’amministratore.

- Sistema di rilevamento delle intrusioni basato su VM (VMIDS): queste soluzioni possono combinare gli IDS sopra menzionati o uno di essi. La differenza è che viene distribuito in remoto utilizzando una macchina virtuale. È relativamente nuovo e utilizzato principalmente dai provider di servizi IT gestiti.

Tipi di IPS

In generale, i sistemi di prevenzione delle intrusioni (IPS) sono di quattro tipi:

#1. Sistema di prevenzione delle intrusioni basato su rete (NIPS)

NIPS può identificare e prevenire attività sospette o dannose analizzando i pacchetti di dati o controllando l’attività del protocollo in tutta la rete. Può raccogliere dati dalla rete e dall’host per rilevare host, sistemi operativi e applicazioni consentiti sulla rete. Inoltre, NIPS registra i dati sul traffico normale per trovare le modifiche da zero.

Questa soluzione IPS mitiga gli attacchi limitando l’utilizzo della larghezza di banda, inviando connessioni TCP o rifiutando i pacchetti. Tuttavia, NIPS non è efficace nell’analisi del traffico crittografato e nella gestione di attacchi diretti o carichi di traffico elevati.

#2. Sistema di prevenzione delle intrusioni wireless (WIPS)

WIPS può monitorare una rete wireless per rilevare traffico o attività sospette analizzando i protocolli di rete wireless e adottando misure per prevenirli o rimuoverli. WIPS viene implementato tipicamente sovrapponendo l’attuale infrastruttura di rete LAN wireless. Tuttavia, puoi anche implementarli autonomamente e applicare una politica no-wireless nella tua organizzazione.

Questa soluzione IPS può prevenire minacce come un punto di accesso configurato in modo errato, attacchi denial of service (DOS), honeypot, spoofing MAC, attacchi man-in-the-middle e altro ancora.

#3. Analisi del comportamento della rete (NBA)

NBA lavora sul rilevamento basato sulle anomalie, alla ricerca di anomalie o deviazioni dal comportamento normale a un comportamento sospetto nella rete o nel sistema. Pertanto, affinché funzioni, l’NBA deve passare attraverso un periodo di addestramento per apprendere il normale comportamento di una rete o di un sistema.

Una volta che un sistema NBA apprende il comportamento normale, può rilevare le deviazioni e contrassegnarle come sospette. È efficace, ma non funzionerà mentre è ancora in fase di addestramento. Tuttavia, una volta laureato, puoi fare affidamento su di esso.

#4. Sistemi di prevenzione delle intrusioni basati su host (HIPS)

Le soluzioni HIPS possono monitorare i sistemi critici per attività dannose e prevenirle analizzando il loro comportamento del codice. La cosa migliore di loro è che possono anche rilevare attacchi crittografati oltre a salvaguardare i dati sensibili relativi all’identità personale e alla salute dai sistemi host. Funziona su un singolo dispositivo ed è spesso utilizzato con un IDS o IPS basato su rete.

IDS contro IPS: come funzionano?

Esistono diverse metodologie utilizzate per monitorare e prevenire le intrusioni per IDS e IPS.

Come funziona un IDS?

IDS utilizza tre metodi di rilevamento per monitorare il traffico per attività dannose:

#1. Rilevamento basato sulla firma o basato sulla conoscenza

Il rilevamento basato sulla firma monitora modelli specifici come le firme degli attacchi informatici utilizzate dal malware o le sequenze di byte nel traffico di rete. Funziona allo stesso modo del software antivirus in termini di identificazione di una minaccia tramite la sua firma.

Nel rilevamento basato sulle firme, l’IDS può identificare facilmente le minacce note. Tuttavia, potrebbe non essere efficace nei nuovi attacchi senza modelli disponibili, poiché questo metodo funziona esclusivamente sulla base di modelli o firme di attacco precedenti.

#2. Rilevamento basato su anomalie o comportamento

Nel rilevamento basato sulle anomalie, l’IDS monitora le violazioni e le intrusioni in una rete o in un sistema monitorando i registri di sistema e determinando se un’attività sembra anomala o deviata dal comportamento normale specificato per un dispositivo o una rete.

Questo metodo può rilevare anche attacchi informatici sconosciuti. IDS può anche utilizzare le tecnologie di apprendimento automatico per creare un modello di attività attendibile e stabilirlo come base per un normale modello comportamentale per confrontare nuove attività e dichiarare il risultato.

È possibile eseguire il training di questi modelli in base alle configurazioni hardware, alle applicazioni e alle esigenze di sistema specifiche. Di conseguenza, gli IDS con rilevamento del comportamento hanno proprietà di sicurezza migliorate rispetto agli IDS basati sulla firma. Sebbene a volte possa mostrare alcuni falsi positivi, funziona in modo efficiente in altri aspetti.

#3. Rilevamento basato sulla reputazione

IDS che utilizzano metodi di rilevamento basati sulla reputazione, riconoscono le minacce in base ai loro livelli di reputazione. Viene eseguito identificando la comunicazione tra un host amichevole all’interno della tua rete e quello che tenta di accedere alla tua rete in base alla loro reputazione per violazioni o azioni dannose.

Raccoglie e tiene traccia di diversi attributi di file come origine, firma, età e statistiche sull’utilizzo da parte degli utenti che utilizzano il file. Successivamente, può utilizzare un motore di reputazione con analisi statistiche e algoritmi per analizzare i dati e determinare se sono minacciosi o meno.

L’IDS basato sulla reputazione viene utilizzato principalmente nei software anti-malware o antivirus e implementato su file batch, file eseguibili e altri file che potrebbero contenere codice non sicuro.

Come funziona un IPS?

Analogamente a IDS, IPS funziona anche con metodi come il rilevamento basato su firme e basato su anomalie, oltre ad altri metodi.

#1. Rilevamento basato sulla firma

Le soluzioni IPS che utilizzano il rilevamento basato sulla firma monitorano i pacchetti di dati in entrata e in uscita in una rete e li confrontano con modelli di attacco o firme precedenti. Funziona su una libreria di modelli noti con minacce che trasportano codice dannoso. Quando scopre un exploit, registra e memorizza la sua firma e la utilizza per ulteriori rilevamenti.

Un IPS basato su firma è di due tipi:

- Firme a rischio di exploit: l’IPS identifica le intrusioni abbinando le firme a una firma delle minacce nella rete. Quando trova una corrispondenza, cerca di bloccarla.

- Firme che affrontano la vulnerabilità: gli hacker prendono di mira le vulnerabilità esistenti nella tua rete o nel tuo sistema e l’IPS cerca di proteggere la tua rete da queste minacce che potrebbero non essere rilevate.

#2. Rilevamento statistico basato su anomalie o comportamento

L’IDS che utilizza il rilevamento statistico basato sulle anomalie può monitorare il traffico di rete per trovare incoerenze o anomalie. Imposta una linea di base per definire il comportamento normale per la rete o il sistema. Sulla base di ciò, l’IPS confronterà il traffico di rete e segnalerà le attività sospette che si discostano dal comportamento normale.

Ad esempio, la linea di base potrebbe essere una larghezza di banda specificata o un protocollo utilizzato per la rete. Se l’IPS trova traffico che aumenta bruscamente la larghezza di banda o rileva un protocollo diverso, attiverà un allarme e bloccherà il traffico.

Tuttavia, devi occuparti di configurare le baseline in modo intelligente per evitare falsi positivi.

#3. Analisi del protocollo stateful

Un IPS, utilizzando l’analisi del protocollo stateful, rileva le deviazioni di uno stato del protocollo come il rilevamento basato su anomalie. Utilizza profili universali predefiniti in base alle pratiche accettate stabilite dai leader del settore e dai fornitori.

Ad esempio, l’IPS può monitorare le richieste con le risposte corrispondenti e ogni richiesta deve consistere in risposte prevedibili. Contrassegna le risposte che non rientrano nei risultati attesi e le analizza ulteriormente.

Quando una soluzione IPS monitora i tuoi sistemi e la tua rete e rileva attività sospette, avvisa ed esegue alcune azioni per impedire l’accesso alla tua rete. Ecco come:

- Rafforzamento dei firewall: l’IPS potrebbe rilevare una vulnerabilità nei firewall che ha spianato la strada all’ingresso della minaccia nella rete. Per fornire sicurezza, l’IPS potrebbe modificare la sua programmazione e rafforzarla mentre risolve il problema.

- Esecuzione della pulizia del sistema: contenuti dannosi o file danneggiati potrebbero danneggiare il sistema. Questo è il motivo per cui esegue una scansione del sistema per ripulirlo e rimuovere il problema sottostante.

- Sessioni di chiusura: l’IPS può rilevare come si è verificata un’anomalia trovando il suo punto di ingresso e bloccandolo. Per questo, potrebbe bloccare gli indirizzi IP, terminare la sessione TCP, ecc.

IDS contro IPS: somiglianze e differenze

Somiglianze tra IDS e IPS

I primi processi sia per IDS che per IPS sono simili. Entrambi rilevano e monitorano il sistema o la rete per attività dannose. Vediamo i loro motivi comuni:

- Monitor: una volta installate, le soluzioni IDS e IPS monitorano una rete o un sistema in base ai parametri specificati. Puoi impostare questi parametri in base alle tue esigenze di sicurezza e all’infrastruttura di rete e consentire loro di ispezionare tutto il traffico in entrata e in uscita dalla tua rete.

- Rilevamento delle minacce: entrambi leggono tutti i pacchetti di dati che fluiscono nella rete e confrontano tali pacchetti con una libreria contenente minacce note. Quando trovano una corrispondenza, contrassegnano quel pacchetto di dati come dannoso.

- Impara: entrambe queste tecnologie utilizzano tecnologie moderne come l’apprendimento automatico per addestrarsi per un periodo e comprendere le minacce emergenti e i modelli di attacco. In questo modo, possono rispondere meglio alle minacce moderne.

- Registro: quando rilevano un’attività sospetta, la registrano insieme alla risposta. Ti aiuta a comprendere il tuo meccanismo di protezione, a trovare le vulnerabilità nel tuo sistema e ad addestrare i tuoi sistemi di sicurezza di conseguenza.

- Avviso: non appena rilevano una minaccia, sia IDS che IPS inviano avvisi al personale di sicurezza. Li aiuta a essere preparati per ogni circostanza e ad agire rapidamente.

Fino a questo momento, IDS e IPS funzionano in modo simile, ma ciò che accade dopo li differenzia.

Differenza tra IDS e IPS

La principale differenza tra IDS e IPS è che IDS funziona come sistema di monitoraggio e rilevamento mentre IPS funziona come sistema di prevenzione oltre al monitoraggio e al rilevamento. Alcune differenze sono:

- Risposta: le soluzioni IDS sono sistemi di sicurezza passivi che monitorano e rilevano solo le reti per attività dannose. Possono avvisarti ma non intraprendere alcuna azione per prevenire l’attacco. L’amministratore di rete o il personale di sicurezza assegnato devono agire immediatamente per mitigare l’attacco. D’altra parte, le soluzioni IPS sono sistemi di sicurezza attivi che monitorano e rilevano la rete per attività dannose, avvisano e impediscono automaticamente che si verifichi l’attacco.

- Posizionamento: IDS viene posizionato ai margini di una rete per raccogliere tutti gli eventi e registrare e rilevare le violazioni. Il posizionamento in questo modo offre all’IDS la massima visibilità per i pacchetti di dati. Il software IPS è posizionato dietro il firewall di rete comunicando in linea con il traffico in entrata per prevenire meglio le intrusioni.

- Meccanismo di rilevamento: IDS utilizza il rilevamento basato sulla firma, il rilevamento basato sulle anomalie e il rilevamento basato sulla reputazione per le attività dannose. Il suo rilevamento basato sulle firme include solo le firme esposte agli exploit. D’altra parte, l’IPS utilizza il rilevamento basato sulle firme con firme rivolte sia agli exploit che alle vulnerabilità. Inoltre, IPS utilizza il rilevamento statistico basato sulle anomalie e il rilevamento dell’analisi del protocollo stateful.

- Protezione: se sei sotto minaccia, IDS potrebbe essere meno utile in quanto il tuo personale di sicurezza deve capire come proteggere la tua rete e ripulire immediatamente il sistema o la rete. L’IPS può eseguire la prevenzione automatica da solo.

- Falsi positivi: se l’IDS fornisce un falso positivo, potresti trovare un po’ di convenienza. Ma se l’IPS lo fa, l’intera rete ne risentirà poiché sarà necessario bloccare tutto il traffico, in entrata e in uscita dalla rete.

- Prestazioni di rete: poiché IDS non viene distribuito in linea, non riduce le prestazioni di rete. Tuttavia, le prestazioni della rete possono ridursi a causa dell’elaborazione IPS, che è in linea con il traffico.

IDS contro IPS: perché sono cruciali per la sicurezza informatica

Potresti sentire varie incidenze di violazioni dei dati e hack che si verificano in quasi tutti i settori con una presenza online. Per questo, IDS e IPS svolgono un ruolo importante nella salvaguardia della rete e dei sistemi. Ecco come:

Migliora la sicurezza

I sistemi IDS e IPS utilizzano l’automazione per il monitoraggio, il rilevamento e la prevenzione di minacce dannose. Possono anche utilizzare tecnologie emergenti come l’apprendimento automatico e l’intelligenza artificiale per apprendere modelli e risolverli in modo efficace. Di conseguenza, il tuo sistema è protetto da minacce come virus, attacchi DOS, malware, ecc., senza richiedere risorse aggiuntive.

Applicazione delle politiche

Puoi configurare IDS e IPS in base alle tue esigenze organizzative e applicare criteri di sicurezza per la tua rete a cui deve attenersi ogni pacchetto in entrata o in uscita dalla rete. Ti aiuta a proteggere i tuoi sistemi e la tua rete e a individuare rapidamente le deviazioni se qualcuno cerca di bloccare le policy e di entrare nella tua rete.

Conformità normativa

La protezione dei dati è seria nel panorama della sicurezza moderna. Questo è il motivo per cui organismi di conformità normativa come HIPAA, GDPR, ecc. Regolamentano le aziende e si assicurano che investano in tecnologie che possono aiutare a proteggere i dati dei clienti. Implementando una soluzione IDS e IPS, rispetti queste normative e non devi affrontare problemi legali.

Salva la reputazione

L’implementazione di tecnologie di sicurezza come IDS e IPS dimostra che ci tieni a proteggere i dati dei tuoi clienti. Dà al tuo marchio una buona impressione sui tuoi clienti e aumenta la tua reputazione all’interno e all’esterno del tuo settore. Inoltre, ti salvi anche dalle minacce che potrebbero far trapelare le tue informazioni aziendali sensibili o causare danni alla tua reputazione.

IDS e IPS possono lavorare insieme?

In una parola, Sì!

Puoi implementare sia IDS che IPS insieme nella tua rete. Implementa una soluzione IDS per monitorare e rilevare il traffico consentendogli di comprendere in modo completo il movimento del traffico all’interno della tua rete. Inoltre, puoi utilizzare IPS nel tuo sistema come misura attiva per prevenire problemi di sicurezza nella tua rete.

In questo modo, puoi anche evitare del tutto il sovraccarico di scegliere IDS vs. IPS.

Inoltre, l’implementazione di entrambe le tecnologie offre una protezione completa per la rete. Puoi comprendere i modelli di attacco precedenti per impostare parametri migliori e preparare i tuoi sistemi di sicurezza a combattere in modo più efficace.

Alcuni dei fornitori di IDS e IPS sono Okta, Varonis, UpGuard, ecc.

IDS vs. IPS: cosa dovresti scegliere? 👈

La scelta tra IDS e IPS deve basarsi esclusivamente sulle esigenze di sicurezza dell’organizzazione. Considera quanto è grande la tua rete, qual è il tuo budget e quanta protezione ti serve per scegliere quella giusta.

Se chiedi cosa è meglio in generale, deve essere IPS in quanto offre prevenzione, monitoraggio e rilevamento. Tuttavia, sarebbe utile se scegliessi un IPS migliore da un fornitore affidabile in quanto può mostrare falsi positivi.

Poiché entrambi hanno pro e contro, non c’è un chiaro vincitore. Ma, come spiegato nella sezione precedente, puoi scegliere entrambe queste soluzioni da un fornitore affidabile. Offrirà una protezione superiore alla tua rete da entrambi i punti di vista: rilevamento e prevenzione delle intrusioni.