La gestione della posizione di sicurezza del cloud fornisce un mezzo per monitorare continuamente l’ambiente cloud, fornire visibilità e identificare e affrontare le vulnerabilità prevedendo i potenziali rischi.

La protezione di un ambiente cloud oggi è difficile a causa della sua natura dinamica e del modo in cui si connette e si disconnette a centinaia di reti e altre risorse. La mancanza di un’adeguata visibilità potrebbe portare a configurazioni errate inosservate e altri difetti di sicurezza che gli aggressori possono sfruttare e ottenere l’accesso non autorizzato all’infrastruttura.

Di solito, configurazioni errate e non sicure aumentano la superficie di attacco, facilitando l’attacco da parte dei criminali. Alla fine, ciò porta all’esposizione di informazioni sensibili o riservate, multe per non conformità, perdite finanziarie e di reputazione e altri rischi.

Idealmente, un’implementazione CSPM (Cloud Security Posture Management) garantisce che la sicurezza dell’ambiente cloud sia allineata alle best practice e imposti regole e aspettative.

Fonte: my.f5.com

Sommario:

Che cos’è il Cloud Security Posture Management (CSPM)?

Cloud Security Posture Management (CSPM) è un insieme di strumenti e pratiche che consentono alle organizzazioni di valutare il cloud e identificare e risolvere configurazioni errate, violazioni della conformità e altri rischi per la sicurezza.

Sebbene alcuni fornitori di servizi cloud come Amazon AWS, Google Cloud, Microsoft e altri dispongano di funzionalità CSPM integrate, le organizzazioni su altre piattaforme che non le offrono dovrebbero prendere in considerazione strumenti di terze parti.

Le soluzioni svolgono un ruolo importante nella sicurezza del cloud identificando, correggendo o allertando i team IT su configurazioni errate della sicurezza, rischi, non conformità e altre vulnerabilità. Alcuni strumenti forniscono il rilevamento automatico e la correzione dei difetti.

Oltre a rilevare e mitigare i rischi, uno strumento CSPM fornisce monitoraggio continuo e visibilità sulla posizione di sicurezza del cloud dell’organizzazione. Inoltre, alcuni strumenti forniscono consigli per rafforzare la sicurezza.

Perché è importante la gestione della posizione di sicurezza nel cloud?

Con il cloud che comprende un’ampia gamma di tecnologie e componenti diversi, diventa difficile per le organizzazioni tenere traccia di tutto, soprattutto se non dispongono degli strumenti giusti.

Qualsiasi organizzazione che utilizzi servizi cloud dovrebbe prendere in considerazione l’utilizzo di uno strumento CSPM. In particolare, questo è essenziale per le organizzazioni con carichi di lavoro critici, in settori altamente regolamentati e per quelle con più account di servizi cloud.

I vantaggi dell’utilizzo di CSPM includono:

- Esecuzione di scansioni continue e determinazione della posizione di sicurezza in tempo reale.

- Consente a un’organizzazione di ottenere una visibilità continua sull’intera infrastruttura cloud.

- Rilevamento automatico e correzione di configurazioni errate e problemi di conformità

- Esecuzione di benchmarking e audit di conformità per garantire che l’organizzazione segua le migliori pratiche.

Nonostante la flessibilità e la produttività fornite dall’infrastruttura cloud, essa risente di un’ampia gamma di problemi di sicurezza, in particolare quando la configurazione errata e altre cattive pratiche aumentano la superficie di attacco. Per affrontare questi problemi, le organizzazioni dovrebbero implementare strumenti CSPM per fornire visibilità e identificare e rimediare ai rischi.

Un tipico strumento CSPM monitorerà continuamente l’infrastruttura cloud e genererà un avviso ogni volta che rileva un problema. A seconda del problema, lo strumento può rimediare automaticamente al rischio.

In caso contrario, un avviso tempestivo consente anche alla sicurezza, agli sviluppatori o ad altri team di correggere il problema in tempo utile. Inoltre, un CSPM consente alle organizzazioni di identificare e affrontare eventuali lacune che possono esistere tra lo stato attuale e lo stato desiderato del proprio ambiente cloud.

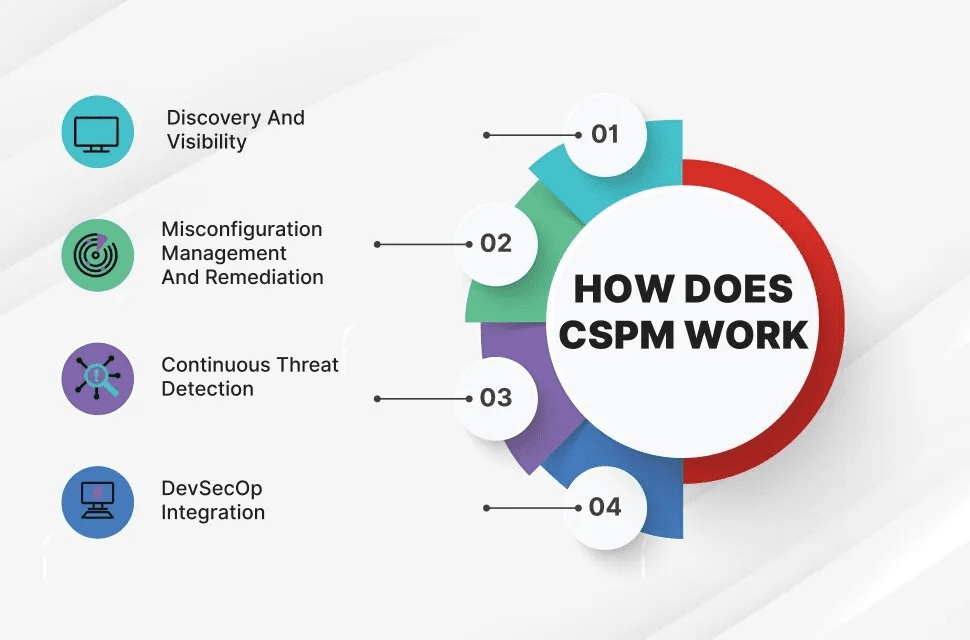

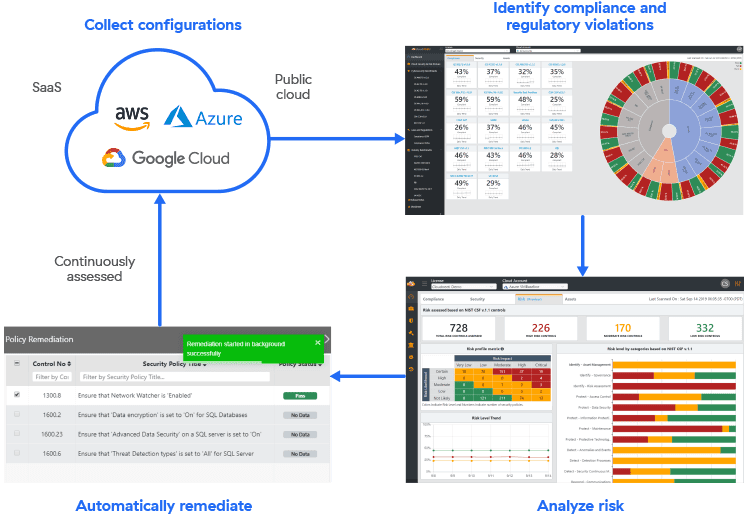

Come funziona CSPM?

Una soluzione CSPM fornisce monitoraggio e visualizzazione continui dell’infrastruttura cloud per consentire la scoperta e la classificazione di vari componenti cloud e valutare i rischi esistenti e potenziali.

La maggior parte degli strumenti confronta le policy e le configurazioni attive rispetto a una linea di base prestabilita per identificare scostamenti e rischi. Inoltre, alcune soluzioni CSPM basate su regole funzionano secondo le regole stabilite.

D’altra parte, alcune soluzioni utilizzano l’apprendimento automatico per rilevare i cambiamenti nelle tecnologie e nel comportamento degli utenti e quindi adattare il modo in cui si confrontano.

Un tipico CSPM ha le seguenti funzioni principali:

- Monitora continuamente l’ambiente e i servizi cloud e fornisci una visibilità completa dei componenti e delle configurazioni.

- Confronta le configurazioni e i criteri del cloud rispetto a una serie di linee guida accettabili.

- Rileva le configurazioni errate e le modifiche ai criteri.

- Identifica le minacce esistenti, nuove e potenziali.

- Correggi le configurazioni errate in base a regole predefinite e standard di settore. Questo aiuta a ridurre i rischi dovuti a errori umani che potrebbero portare a configurazioni errate.

Fonte: www.fornet.com

Fonte: www.fornet.com

Sebbene il CSPM aiuti a risolvere un’ampia gamma di errori di configurazione e problemi di conformità, possono differire nel modo in cui funzionano. Alcuni supportano la correzione automatica in tempo reale.

Tuttavia, la correzione automatica può differire da uno strumento all’altro. Altri supportano l’automazione personalizzata. Inoltre, alcuni sono specifici per determinati ambienti cloud, come Azure, AWS o un altro servizio.

Alcune soluzioni CSPM forniscono monitoraggio automatico e continuo, visibilità, rilevamento delle minacce e correzione. A seconda della soluzione, può risolvere automaticamente i rischi, inviare avvisi e formulare raccomandazioni e altre funzioni.

Che cos’è un errore di configurazione della sicurezza e perché si verifica?

La configurazione errata della sicurezza si verifica quando i controlli di sicurezza sono configurati in modo errato o lasciati insicuri, ad esempio con le impostazioni predefinite. Ciò crea vulnerabilità, lacune di sicurezza e anomalie che lasciano le reti, i sistemi e i dati esposti e a rischio di vari attacchi informatici.

Gli errori di configurazione si verificano principalmente a causa di un errore umano quando i team non implementano correttamente le impostazioni di sicurezza o non lo fanno affatto.

Le cattive pratiche tipiche includono l’utilizzo delle impostazioni predefinite, scarsa o nessuna documentazione delle modifiche alla configurazione, concessione di autorizzazioni eccessive o rischiose, impostazioni errate da parte del fornitore di servizi e altro ancora.

Si verifica anche a causa dell’abilitazione di funzionalità, account, porte, servizi e altri componenti non necessari che aumentano la superficie di attacco.

Altri motivi per cui si verificano configurazioni errate includono quanto segue:

- Visualizzazione di informazioni riservate sui messaggi di errore

- Scarsa, debole o mancanza di crittografia

- Strumenti di sicurezza configurati in modo errato, piattaforme, directory e file non protetti.

- Configurazioni hardware errate, come l’utilizzo di indirizzi IP predefiniti, credenziali hardware e software e impostazioni.

Come implementare CSPM nella tua organizzazione?

Un CSPM ti consente di valutare continuamente il tuo ambiente cloud e identificare e affrontare le lacune di sicurezza. Tuttavia, l’implementazione di una soluzione CSPM efficace richiede pianificazione, strategia e tempo adeguati. A causa dei diversi ambienti e obiettivi cloud, il processo può differire da un’organizzazione all’altra.

Oltre alla giusta scelta dello strumento, i team dovrebbero seguire le best practice durante l’implementazione della soluzione. E ci sono diversi fattori da considerare.

Proprio come qualsiasi altro impegno finanziario, i team di sicurezza devono definire gli obiettivi del CSPM oltre a ottenere l’approvazione del senior management. Successivamente, dovrebbero eseguire i seguenti passaggi.

- Definisci gli obiettivi, ad esempio i rischi che desideri rilevare e risolvere. Inoltre, identifica e coinvolgi i team pertinenti per supervisionare l’implementazione.

- Identifica la giusta soluzione CSPM e utilizza le regole preconfigurate o personalizzate per rilevare le configurazioni errate e altre vulnerabilità.

- Stabilire come valutare o valutare gli ambienti cloud.

- Scansiona continuamente il tuo ambiente cloud e le tue risorse per identificare e affrontare i rischi per la sicurezza, inclusi quelli che i cambiamenti nell’ambiente cloud possono introdurre.

- Valutare i risultati e stabilire le aree critiche per dare priorità alla bonifica. Alcuni strumenti possono aiutare a valutare la gravità dei rischi rilevati e dare priorità a quelli da risolvere per primi.

- Risolvi i rischi rilevati automaticamente o manualmente. Inoltre, puoi configurare lo strumento per notificare ai team interessati di agire.

- Ripeti regolarmente il processo e perfezionalo per affrontare i cambiamenti che potrebbero essersi verificati negli ambienti cloud in continua evoluzione.

La maggior parte delle organizzazioni potrebbe non conoscere il numero e i tipi delle proprie risorse cloud, quelle in esecuzione e le relative configurazioni. Nella maggior parte dei casi, la mancanza di visibilità nel proprio ambiente cloud può portare all’esecuzione di vari servizi con diverse configurazioni errate.

Un tipico strumento CSPM esegue continuamente la scansione dell’ambiente cloud per fornire visibilità sullo stato di sicurezza. Mentre lo fa, scopre le risorse, i servizi e altre risorse cloud mentre valuta la sicurezza controllando configurazioni errate e altre vulnerabilità.

In generale, lo strumento visualizza le risorse e aiuta le organizzazioni a scoprire e comprendere le interconnessioni di rete, i servizi, i carichi di lavoro, i percorsi verso i dati e altre risorse. Ciò consente ai team di identificare configurazioni errate, vulnerabilità della sicurezza, risorse e servizi inutilizzati, nonché verificare l’integrità dei sistemi hardware o software installati di recente, ecc.

Ad esempio, lo strumento CSPM rileva risorse cloud come macchine virtuali, bucket Amazon S3 e altre risorse. Fornisce quindi la visibilità dell’ambiente cloud, inclusi asset, configurazioni di sicurezza, conformità e rischi. Inoltre, la visibilità consente ai team di trovare e affrontare i punti ciechi.

Fonte: www.zscaler.com

Fonte: www.zscaler.com

Sfide della gestione della posizione di sicurezza nel cloud

Sebbene gli strumenti CAPM offrano diversi vantaggi in termini di sicurezza, presentano anche diversi svantaggi. Questi includono:

- Alcuni strumenti CSPM senza funzionalità di scansione delle vulnerabilità si basano su altre soluzioni. E questo può complicare la distribuzione e la risposta.

- Mancanza di competenze adeguate per implementare e mantenere la soluzione CSPM.

- La correzione automatica potrebbe causare problemi. In generale, la risoluzione automatica dei problemi è più rapida ed efficiente se eseguita correttamente. Tuttavia, alcuni problemi potrebbero richiedere un intervento manuale.

- In pratica, la maggior parte degli strumenti CSPM non blocca in modo proattivo ransomware, malware e altri attacchi. La mitigazione di un attacco può richiedere diverse ore, il che potrebbe significare più danni. Inoltre, lo strumento potrebbe non rilevare le minacce che si propagano lateralmente nell’ambiente cloud.

- Alcune funzioni CSPM sono generalmente disponibili come prodotti del provider di servizi cloud o funzionalità di altri strumenti basati su cloud, come la piattaforma di protezione del carico di lavoro cloud (CWPP) e Cloud Access Security Broker (CASB). Sfortunatamente, questi strumenti cloud-first non forniscono sicurezza on-premise.

Risorse di apprendimento

Di seguito sono riportati alcuni corsi e libri che ti aiuteranno a comprendere meglio la gestione della posizione di sicurezza nel cloud e altre pratiche

#1. Check Point Jump Start: gestione della postura di CloudGuard: Udemy

Check Point Jump Start: CloudGuard Posture Management è un corso online gratuito, semplice e informativo offerto da Udemy. Hai solo bisogno delle stesse competenze informatiche di base per comprendere il CSPM.

#2. Sicurezza dei container e sicurezza del cloud con AQUA – Udemy

Il corso Container Security & Cloud Security using AQUA ti aiuterà a conoscere le immagini dei container, la loro sicurezza e come scansionarle con le soluzioni di sicurezza Aqua.

Imparerai anche come rilevare le configurazioni errate in una piattaforma AWS, sulla gestione della postura di sicurezza del cloud e come implementarla utilizzando la soluzione Aqua.

#3. Guida completa all’autovalutazione per la gestione della posizione di sicurezza nel cloud

Il libro ti guida su come valutare la tua posizione di sicurezza, visualizzare le tue risorse cloud e determinare chi le sta utilizzando. Viene inoltre fornito con strumenti digitali che consentono di valutare le misure di sicurezza, le politiche e altre soluzioni in atto.

Inoltre, esaminerai gli attacchi passati e le sfide che la tua organizzazione sta affrontando per proteggere i carichi di lavoro. Inoltre, valuterai quanto sono sicure le tue applicazioni e i tuoi dati, chi ha accesso ad essi e chi è autorizzato a intraprendere determinate azioni.

La guida all’autovalutazione CSPM ti aiuterà a stabilire le tue sfide CSPM e come superarle e proteggere il tuo ambiente cloud.

#4. Architettura di riferimento tecnico per la sicurezza del cloud

Il libro fornisce l’architettura di riferimento consigliata da CISA, OBD e altre agenzie di sicurezza.

Mostra che le organizzazioni e le agenzie che migrano i loro carichi di lavoro nel cloud dovrebbero proteggere la loro raccolta di dati e report utilizzando vari strumenti, incluso il CSPM.

Parole finali

L’infrastruttura cloud cambia continuamente e le organizzazioni senza un’adeguata visibilità possono esporre il loro ambiente agli attacchi. Pertanto, è essenziale controllare regolarmente le impostazioni, le configurazioni e i controlli di sicurezza per garantire la conformità, anche dopo l’aggiunta di un nuovo componente. I team dovrebbero quindi affrontare qualsiasi deviazione nella configurazione il prima possibile.

Un modo per raggiungere questo obiettivo è utilizzare una soluzione affidabile per la gestione della posizione di sicurezza nel cloud. Lo strumento fornisce visibilità che consente alle organizzazioni di proteggere le proprie risorse cloud da non conformità e configurazioni errate, come aggiornamenti di sicurezza obsoleti, autorizzazioni errate, dati non crittografati, chiavi di crittografia scadute, ecc.

Successivamente, controlla come trovare le vulnerabilità del server Web con lo scanner Nikto.