Come garantite che la vostra applicazione e infrastruttura siano protette dalle vulnerabilità della sicurezza?

Detectify offre una suite completa di soluzioni per l’inventario e il monitoraggio delle risorse che includono la scansione delle vulnerabilità, il rilevamento degli host e il fingerprinting del software. Il suo utilizzo potrebbe aiutare a evitare spiacevoli sorprese, come host sconosciuti che presentano vulnerabilità o sottodomini che possono essere facilmente dirottati.

Molte cose possono andare storte e un utente malintenzionato può trarne vantaggio. Alcuni comuni sono:

- Mantenere aperte le porte non necessarie

- Esposizione di sottodomini non sicuri, file sensibili, credenziali

- Mantenere .git accessibile

- Potenziali principali vulnerabilità OWASP come XSS, SSRF, RCE

Puoi discutere sul fatto che posso eseguire manualmente il port scanner, trovare il sottodominio, testare le vulnerabilità, ecc. Questo è positivo se lo fai una volta o una volta ogni tanto, ma richiederà tempo e non sarà conveniente devi farlo spesso.

Quindi qual è la soluzione?

Andare per Rileva il monitoraggio delle risorseche monitora le risorse della tua applicazione web ed esegue una scansione regolare per i controlli sopra tutti discussi e molti altri per mantenere al sicuro il tuo business online 🛡️.

- Detectify ospita la propria comunità privata di hacker etici per il crowdsourcing della ricerca sulle vulnerabilità, quindi ti fornisce avvisi dal punto di vista di un vero aggressore.

- Altri strumenti si basano su firme e test di versione che sono più simili alla conformità che alla sicurezza effettiva. Gli hacker Detectify forniscono i payload effettivi che vengono utilizzati per creare i test di sicurezza, fornendo un insieme unico di test che non si vede in altri prodotti sul mercato.

- Il risultato? Un modo più sicuro di testare la sicurezza che ti dà solo risultati che possono essere verificati

- Risultati sulla sicurezza che sono davvero interessanti da correggere!

Nel loro blogmenzionano che il tempo di sviluppo del test di Asset Monitoring è stato ridotto a 25 minuti dal rilascio da parte dell’hacker.

Sembra interessante?

Vediamo come funziona.

Per iniziare a lavorare con Detectify Asset Monitoring, il primo passo è verificare di essere il proprietario del dominio che stai per monitorare o di essere autorizzato a eseguire una scansione di sicurezza. Questo è un passaggio necessario che Detectify compie per garantire che le informazioni sensibili che rivela non finiscano nelle mani sbagliate.

Possiamo eseguire la verifica del dominio in diversi modi: caricando un file .txt specifico nella directory principale del tuo dominio, con Google Analytics, tramite un record DNS o con un meta tag su una pagina web. C’è anche un’opzione di verifica assistita se nessuno dei metodi self-service funziona per te.

Sommario:

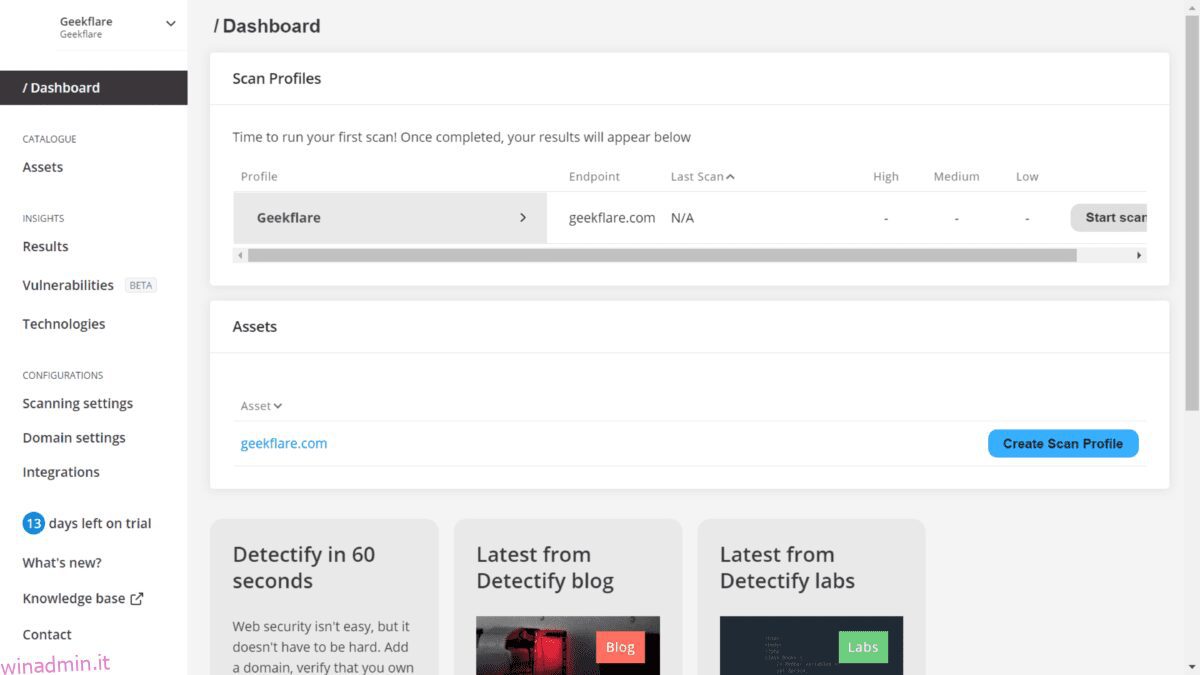

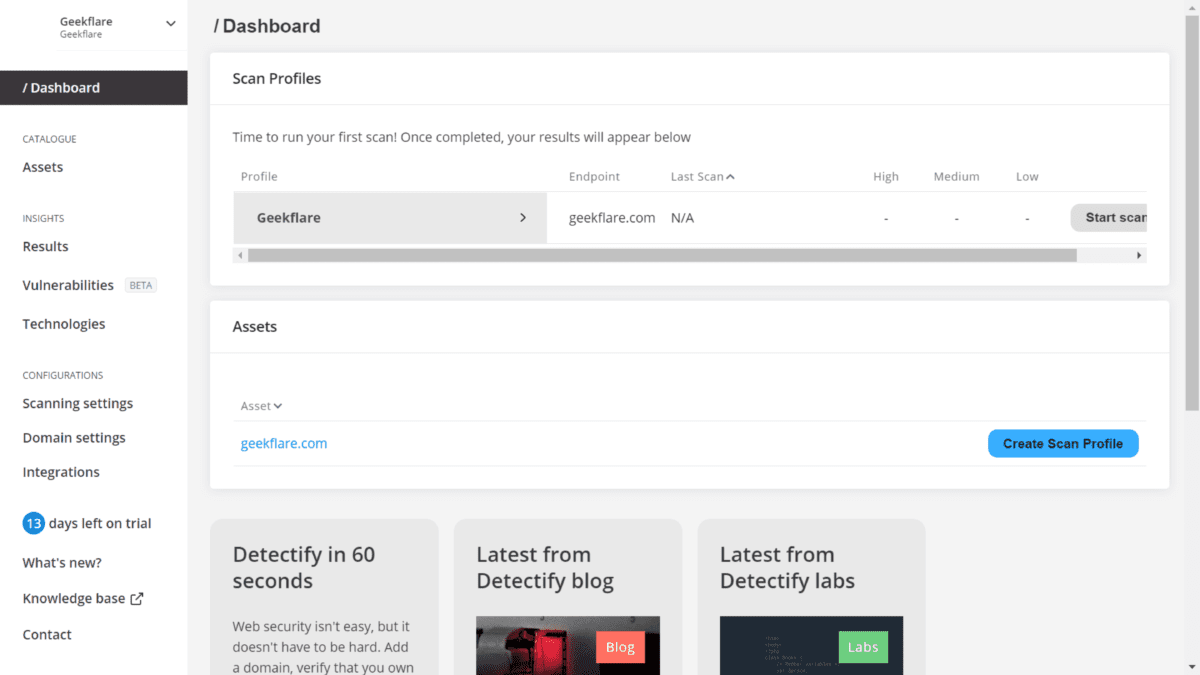

Creazione di un profilo di scansione

Il secondo passaggio nella configurazione di Detectify consiste nel creare un profilo di scansione, che può essere associato a qualsiasi dominio, sottodominio o indirizzo IP del tuo sito con servizi HTTP o HTTPS in esecuzione su di esso.

Dopo aver impostato un profilo di scansione, puoi configurarlo con diverse opzioni.

Ad esempio, puoi avere due profili associati allo stesso dominio ma con credenziali diverse. In questo modo, puoi eseguire due scansioni diverse sullo stesso server e confrontare i risultati.

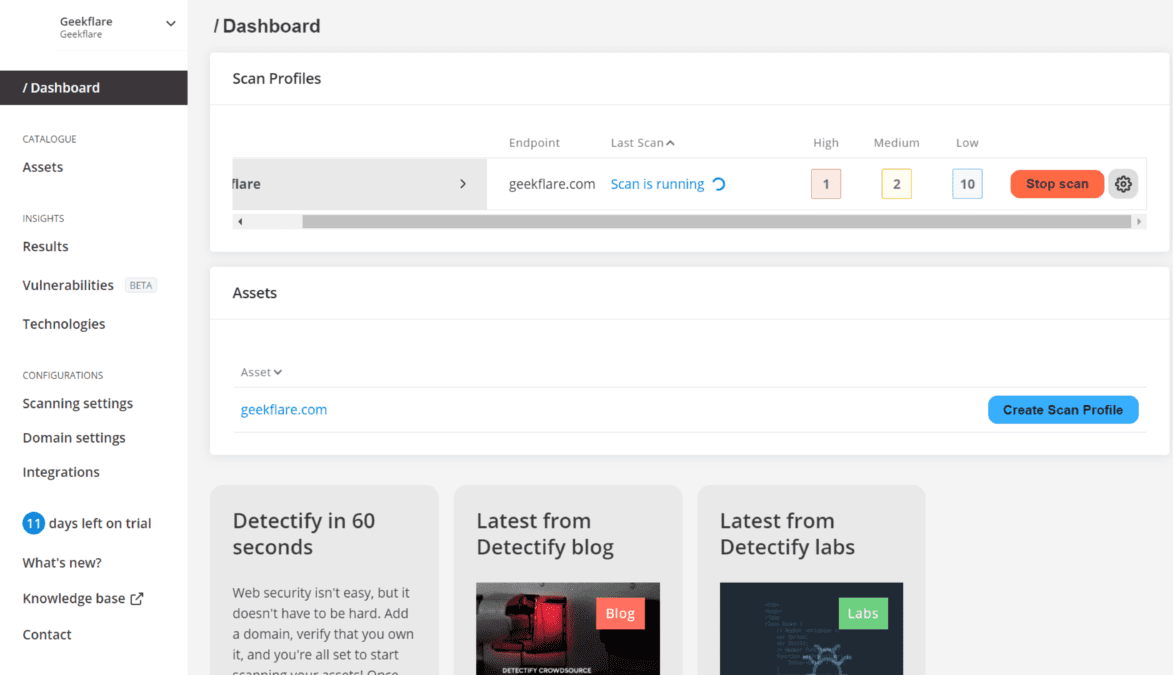

Una volta configurato il tuo profilo di scansione, sarai pronto per eseguire la scansione, cosa che puoi fare semplicemente premendo il pulsante Avvia scansione accanto al profilo di scansione che desideri utilizzare. La dashboard cambierà per mostrare che è in corso una scansione.

Il tempo per eseguire la scansione dipende dal volume dei contenuti del sito. Se il volume è piuttosto grande, la scansione potrebbe richiedere ore e potresti notare un leggero peggioramento delle prestazioni del sito mentre la scansione è in corso. Quindi il mio consiglio è di eseguire scansioni quando il tuo sito è meno occupato.

Scansiona i rapporti

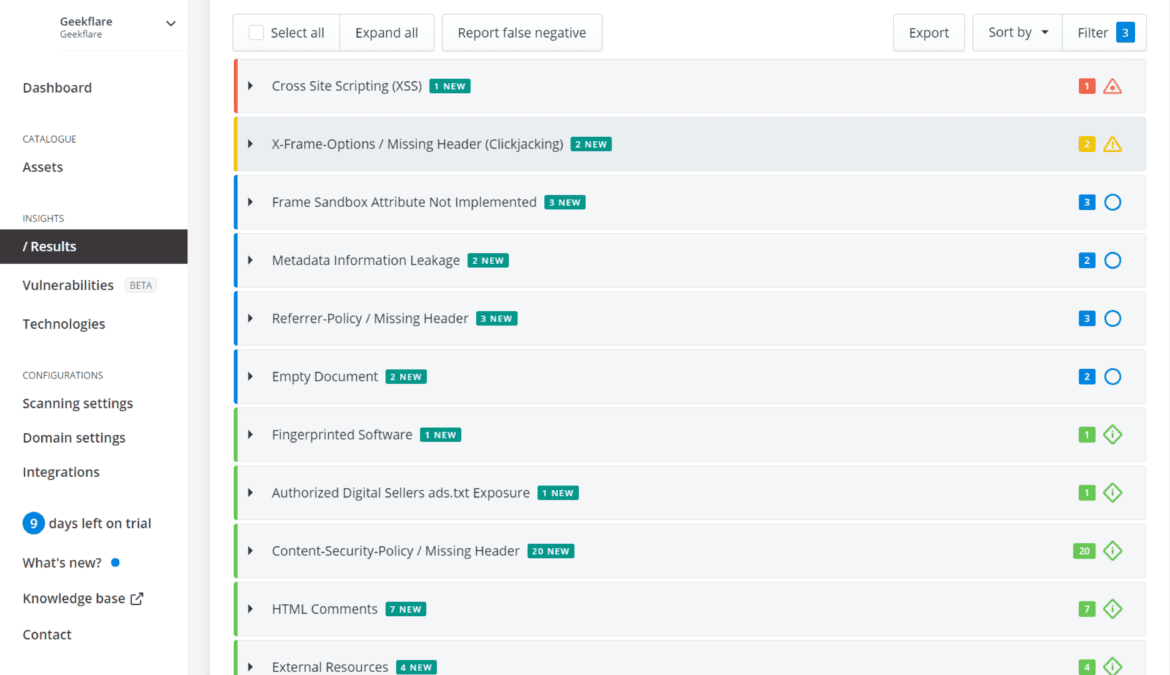

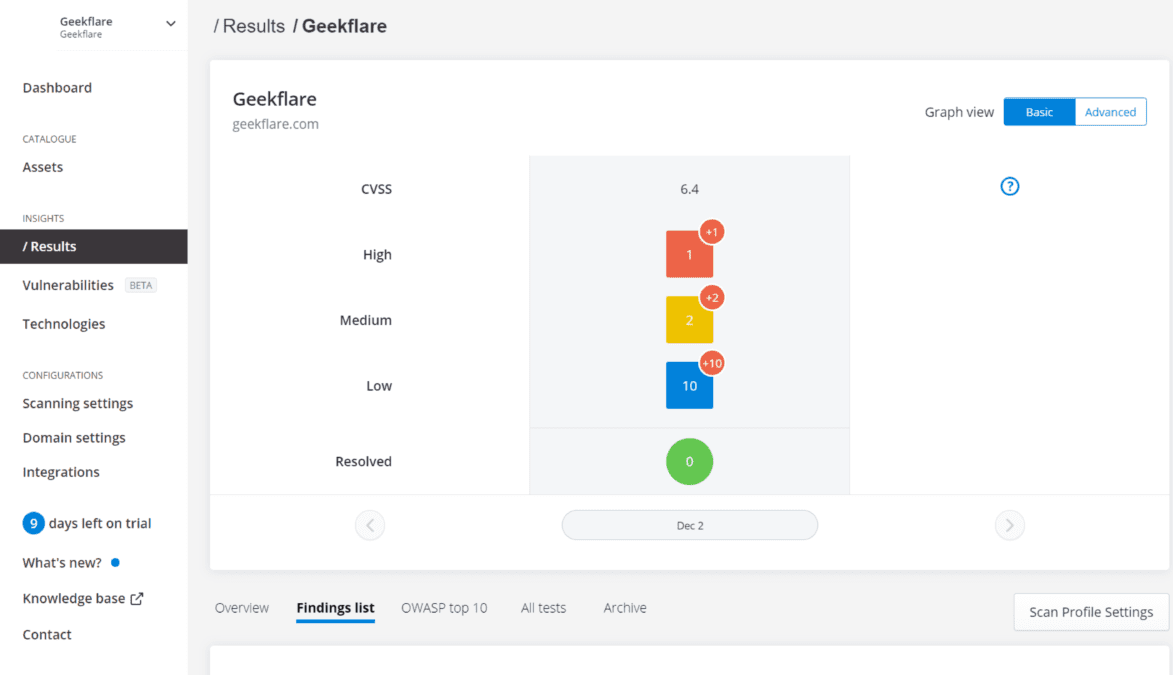

Quando Detectify termina la scansione del tuo sito, riceverai un’e-mail che ti informa. In quell’e-mail, ti informerà del tempo impiegato per eseguire la scansione, il numero di problemi rilevati raggruppati per gravità e un punteggio di minaccia complessivo che mostra quanto è buono o cattivo il sito in termini di sicurezza.

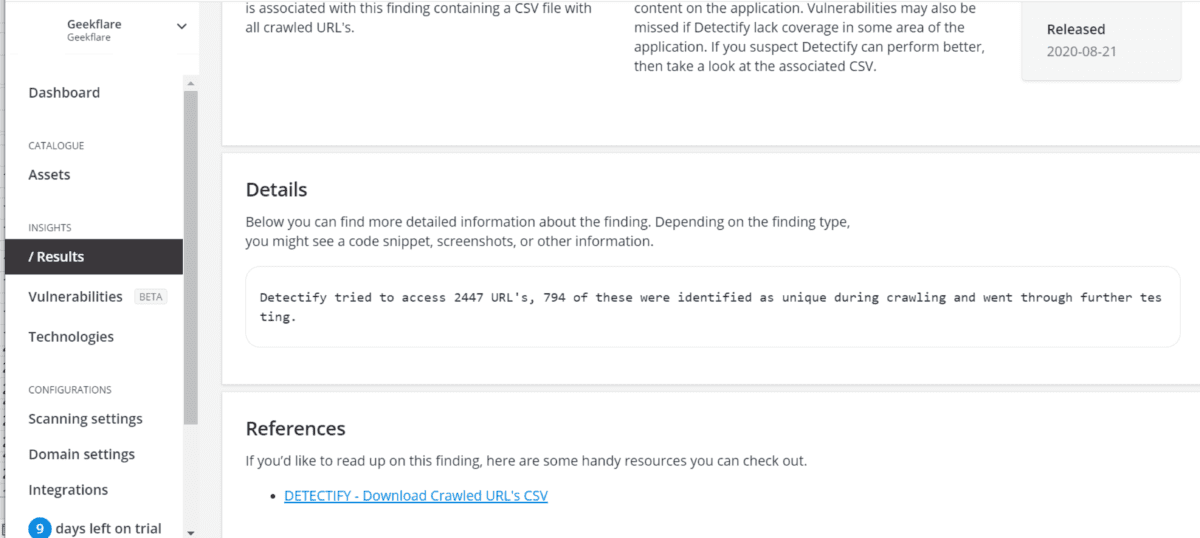

Puoi vedere quali URL sono stati sottoposti a scansione durante la scansione accedendo all’ultimo rapporto di scansione e facendo clic sulla voce “URL sottoposti a scansione” nell’elenco dei risultati delle informazioni. La sezione Dettagli mostra a quanti URL il crawler ha tentato di accedere durante la scansione e quanti di questi sono stati identificati come univoci.

C’è un collegamento ipertestuale nella parte inferiore della pagina per scaricare un file CSV contenente tutti gli URL sottoposti a scansione e il codice di stato di ciascuno. Puoi consultare questo elenco per assicurarti che tutte le parti importanti del tuo sito siano state visitate.

Per pianificare la correzione e ottenere risultati più accurati nelle scansioni future, Detectify consente di contrassegnare ogni risultato come “Risolto”, “Rischio accettato” o “Falso positivo”. Se contrassegni un risultato come “Risolto”, lo scanner utilizzerà lo stesso tag nei rapporti futuri, quindi non dovrai occupartene di nuovo per la correzione. Un “rischio accettato” è qualcosa che non vuoi venga segnalato a ogni scansione, mentre un “falso positivo” è un risultato che può assomigliare a una vulnerabilità, anche se non lo è.

Ah! molti reperti da sistemare a cui non avrei mai pensato.

Detectify offre molte pagine e viste diverse per vedere i risultati della scansione. La vista “Tutti i test” consente di vedere tutte le vulnerabilità scoperte dalla scansione. Se hai familiarità con la classificazione OWASP, puoi controllare la vista OWASP per vedere quanto è vulnerabile il tuo sito rispetto alle 10 principali vulnerabilità.

Per ottimizzare le scansioni future, puoi utilizzare le opzioni di lista bianca/nera di Detectify per aggiungere aree del tuo sito che potrebbero essere nascoste perché nessun link punta ad esse. Oppure puoi impedire i percorsi in cui non vuoi che il crawler entri.

L’inventario dei beni

La pagina dell’inventario delle risorse di Detectify mostra un elenco di risorse root, come domini aggiunti o indirizzi IP, con molte informazioni utili che ti aiuteranno a proteggere i tuoi investimenti IT. Accanto a ciascuna risorsa, un’icona blu o grigia indica se il monitoraggio delle risorse è attivato o disattivato per essa.

Puoi fare clic su uno qualsiasi degli asset nell’inventario per avere una panoramica di esso. Da lì, puoi esaminare il sottodominio, i profili di scansione, le tecnologie con impronte digitali, i risultati del monitoraggio delle risorse, le impostazioni delle risorse e molto altro.

Risultati del monitoraggio delle risorse

Raggruppa i risultati della ricerca in tre categorie in base alla loro gravità: alta, media e bassa.

I risultati di alto livello riflettono principalmente problemi in cui le informazioni sensibili (ad esempio, le credenziali o le password dei clienti) vengono esposte al pubblico o sono potenzialmente sfruttabili.

I risultati di medio livello mostrano situazioni in cui espone alcune informazioni. Anche se tale esposizione potrebbe non essere dannosa di per sé, un hacker potrebbe trarne vantaggio combinandola con altre informazioni.

Infine, i risultati di basso livello mostrano sottodomini che potrebbero essere potenzialmente rilevati e dovrebbero essere controllati per verificarne la proprietà.

Detectify fornisce una base di conoscenza con numerose correzioni e suggerimenti per la correzione per aiutarti a gestire i risultati riscontrati durante la scansione. Dopo aver agito per risolvere i problemi, puoi eseguire una seconda scansione per verificare se i problemi sono stati effettivamente risolti. Le opzioni di esportazione ti consentono di creare file PDF, XML o JSON con rapporti sui risultati per inviarli a terze parti o servizi come Trello o JIRA.

Ottenere il massimo da Detectify

La guida alle best practice di Detectify consiglia di aggiungere un nome di dominio senza sottodomini per avere una panoramica dell’intero sito se non è troppo grande. Ma c’è un limite di tempo di 9 ore per un’intera scansione, dopodiché lo scanner passa alla fase successiva del processo. Per questo motivo, potrebbe essere una buona idea suddividere il tuo dominio in profili di scansione più piccoli.

La tua prima scansione potrebbe mostrarti che alcune risorse hanno più vulnerabilità di altre. Questo è un altro motivo, oltre alla durata della scansione, per iniziare a suddividere il tuo dominio. Dovresti identificare i sottodomini più critici e creare un profilo di scansione per ciascuno di essi.

Presta attenzione all’elenco “Host scoperti”, poiché può mostrarti alcuni risultati inaspettati. Ad esempio, sistemi che non sapevi di avere. Questo elenco è utile per identificare le applicazioni più cruciali che meritano una scansione più approfondita e, quindi, un profilo di scansione individuale.

Detectify suggerisce che è meglio definire ambiti più piccoli per ogni profilo di scansione perché può ottenere risultati più accurati e coerenti. È anche una buona idea suddividere gli ambiti tenendo insieme tecnologie o framework simili all’interno di ciascun profilo. In questo modo, lo scanner sarà in grado di eseguire test più pertinenti per ciascun profilo di scansione.

Conclusione

L’inventario e il monitoraggio delle risorse sono fondamentali per qualsiasi dimensione e sito Web, inclusi eCommerce, SaaS, vendita al dettaglio, finanziario e mercato. Non lasciare alcun bene incustodito; prova il prova per 2 settimane per vedere come può aiutarti a trovare scappatoie per migliorare la sicurezza delle applicazioni web.