Se sei un amministratore di sistema, hai sentito parlare dei rischi associati a molti account con accesso privilegiato alle risorse IT critiche. Leggi le migliori soluzioni per tenerli sotto controllo.

La situazione con accesso privilegiato può rapidamente sfuggire al controllo quando il numero di utenti aumenta, insieme al numero di applicazioni, dispositivi e persino tipi di infrastruttura.

È necessario applicare una soluzione di gestione degli accessi privilegiati per evitare una situazione così problematica. Iniziamo rispondendo alla domanda più ovvia:

Sommario:

Che cos’è la gestione degli accessi privilegiati?

Privileged Access Management (PAM) è un insieme di strategie e tecnologie di sicurezza informatica per esercitare il controllo su accessi e autorizzazioni elevati (“privilegiati”) per utenti, account, processi e sistemi in un ambiente IT.

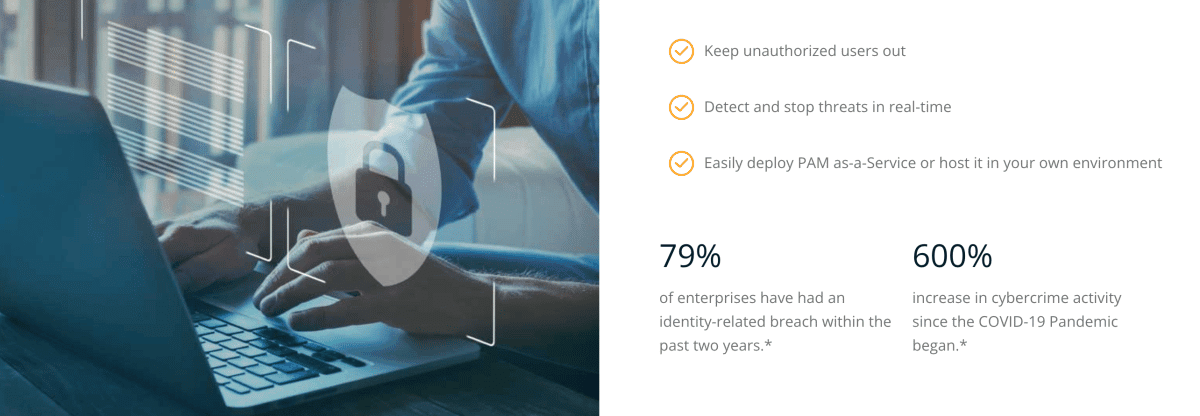

Definendo il livello appropriato di controlli degli accessi privilegiati, PAM aiuta le organizzazioni a ridurre le loro superfici di attacco e prevenire (o almeno mitigare) i danni causati da attacchi esterni, nonché tentativi interni di sabotaggio o atti di negligenza.

Sebbene la gestione dei privilegi comprenda molte strategie, un obiettivo centrale è l’applicazione del privilegio minimo, definita come la restrizione dei diritti di accesso e delle autorizzazioni al minimo indispensabile per consentire a utenti, account, applicazioni e dispositivi di svolgere le loro attività autorizzate di routine.

Molti analisti e tecnici considerano PAM una delle iniziative di sicurezza più critiche per ridurre il rischio informatico e ottenere un elevato ritorno sull’investimento in sicurezza.

Come funziona la gestione degli accessi privilegiati (PAM)?

La gestione degli accessi privilegiati funziona secondo il principio del privilegio minimo in modo che anche gli utenti con privilegi più elevati possano accedere solo a ciò di cui hanno bisogno. Gli strumenti di gestione degli accessi privilegiati sono in genere parti di soluzioni PAM più ampie progettate per affrontare varie sfide relative al monitoraggio, alla protezione e alla gestione degli account privilegiati.

Una soluzione progettata per la gestione degli accessi privilegiati deve fornire la possibilità di monitorare e registrare tutte le attività di accesso privilegiato e quindi segnalarle a un amministratore. L’amministratore può tenere traccia dell’accesso privilegiato e rilevare in quali situazioni potrebbe essere utilizzato in modo improprio.

La soluzione deve consentire agli amministratori di sistema di identificare facilmente anomalie e potenziali minacce per intervenire immediatamente e limitare i danni. Le caratteristiche essenziali di una soluzione di gestione degli accessi privilegiati dovrebbero includere:

- Identifica, gestisci e monitora gli account privilegiati su tutti i sistemi e le applicazioni all’interno di una rete.

- Controllare l’accesso agli account privilegiati, incluso l’accesso che può essere condiviso o disponibile durante le emergenze.

- Crea credenziali randomizzate e sicure per account privilegiati, inclusi password, nomi utente e chiavi.

- Fornire l’autenticazione a più fattori.

- Limitare e controllare i comandi, le attività e le attività privilegiati.

- Gestisci la condivisione delle credenziali tra i servizi per limitare l’esposizione.

PAM contro IAM

Privileged Access Management (PAM) e Identity Access Management (IAM) sono metodi comuni per mantenere elevati livelli di sicurezza e consentire agli utenti di accedere alle risorse IT indipendentemente dalla posizione e dal dispositivo.

È essenziale per il personale aziendale e IT comprendere la differenza tra i due approcci e il loro ruolo nell’usarli per proteggere l’accesso a informazioni riservate e sensibili.

IAM è un termine più generale. Viene utilizzato principalmente per identificare e autorizzare gli utenti in tutta l’organizzazione. D’altra parte, PAM è un sottoinsieme di IAM che si concentra sugli utenti privilegiati, ovvero coloro che necessitano dell’autorizzazione per accedere ai dati più sensibili.

IAM si riferisce all’identificazione, all’autenticazione e all’autorizzazione di profili utente che utilizzano identità digitali univoche. Le soluzioni IAM forniscono alle aziende una combinazione di funzionalità compatibili con un approccio zero-trust alla sicurezza informatica, che richiede agli utenti di verificare la propria identità ogni volta che richiedono l’accesso a un server, un’applicazione, un servizio o un altro asset IT.

La seguente panoramica delle principali soluzioni PAM disponibili, sia come sistemi on-premise basati su cloud che installati localmente.

StrongDM

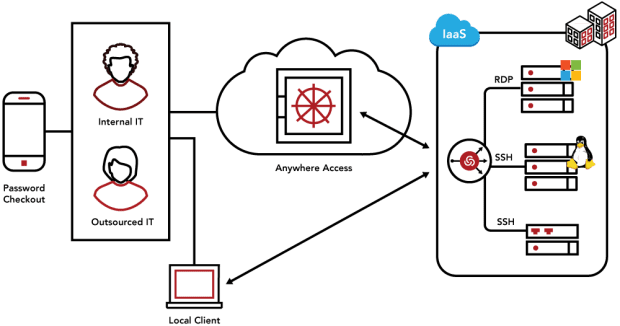

StrongDM fornisce una piattaforma di accesso all’infrastruttura che elimina le soluzioni endpoint e copre tutti i protocolli. È un proxy che combina i metodi di autenticazione, autorizzazione, networking e osservabilità in un’unica piattaforma.

Invece di complicare l’accesso, i meccanismi di assegnazione delle autorizzazioni di StrongDM accelerano l’accesso concedendo e revocando istantaneamente l’accesso granulare con privilegi minimi utilizzando il controllo degli accessi basato sui ruoli (RBAC), il controllo degli accessi basato sugli attributi (ABAC) o le approvazioni degli endpoint per tutte le risorse.

L’onboarding e l’offboarding dei dipendenti vengono eseguiti con un solo clic, consentendo l’approvazione temporanea di privilegi elevati per operazioni sensibili con Slack, Microsoft Teams e PagerDuty.

StrongDM ti consente di connettere ogni utente finale o servizio alle esatte risorse di cui ha bisogno, indipendentemente dalla loro posizione. Inoltre, sostituisce l’accesso VPN e gli host bastion con reti zero-trust.

StrongDM offre numerose opzioni di automazione, tra cui l’integrazione dei flussi di lavoro di accesso nella pipeline di distribuzione esistente, lo streaming dei registri nel SIEM e la raccolta di prove per vari audit di certificazione, tra cui SOC 2, SOX, ISO 27001 e HIPAA.

ManageEngine PAM360

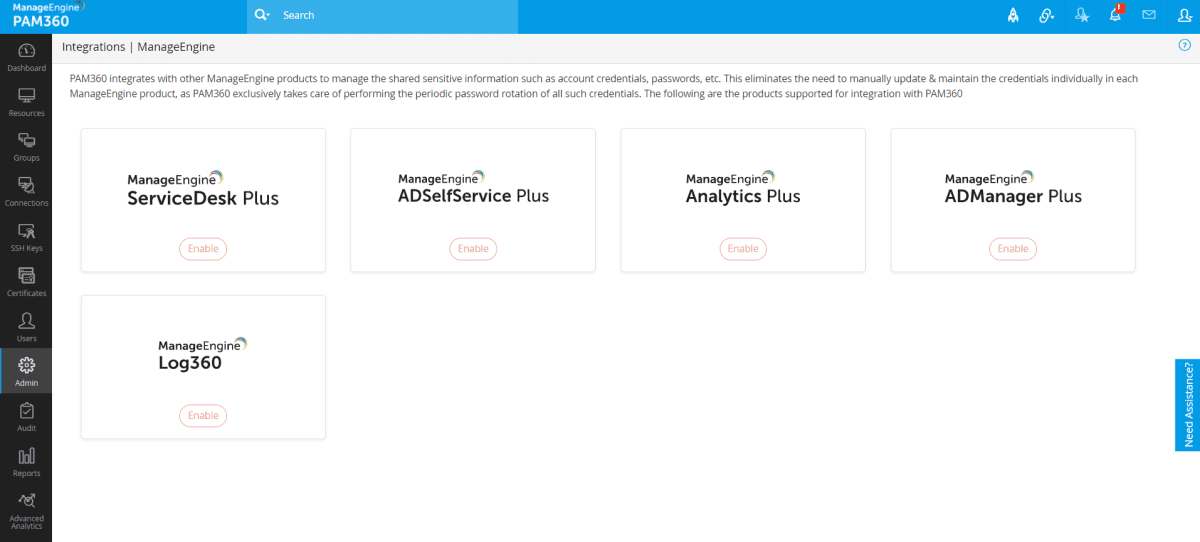

PAM360 è una soluzione completa per le aziende che desiderano incorporare PAM nelle proprie operazioni di sicurezza. Con le funzionalità di integrazione contestuale di PAM360, puoi creare una console centrale in cui le diverse parti del tuo sistema di gestione IT sono interconnesse per una correlazione più profonda tra i dati di accesso privilegiato e i dati di rete complessivi, facilitando inferenze significative e una riparazione più rapida.

PAM360 garantisce che nessun percorso di accesso privilegiato alle tue risorse mission-critical rimanga non gestito, sconosciuto o non monitorato. Per renderlo possibile, fornisce un deposito di credenziali in cui è possibile archiviare account privilegiati. Questo deposito offre gestione centralizzata, autorizzazioni di accesso basate sui ruoli e crittografia AES-256.

Con i controlli just-in-time per gli account di dominio, PAM360 concede privilegi elevati solo quando gli utenti ne hanno bisogno. Dopo un certo periodo, le autorizzazioni vengono revocate automaticamente e le password vengono reimpostate.

Oltre a gestire l’accesso privilegiato, PAM360 consente agli utenti privilegiati di connettersi facilmente agli host remoti con un solo clic, senza plug-in del browser o agenti endpoint. Questa funzionalità fornisce un tunnel di connessioni attraverso gateway crittografati senza password che forniscono la massima protezione.

Teletrasporto

di teletrasporto la strategia consiste nel consolidare tutti gli aspetti dell’accesso all’infrastruttura su un’unica piattaforma per gli ingegneri del software e le applicazioni che sviluppano. Questa piattaforma unificata mira a ridurre la superficie di attacco e i costi operativi generali, migliorando al contempo la produttività e garantendo la conformità agli standard.

Access Plane di Teleport è una soluzione open source che sostituisce le credenziali condivise, le VPN e le tecnologie di gestione degli accessi privilegiati legacy. È stato specificamente progettato per fornire l’accesso necessario all’infrastruttura senza ostacolare il lavoro o ridurre la produttività del personale IT.

I professionisti e gli ingegneri della sicurezza possono accedere a server Linux e Windows, cluster Kubernetes, database e applicazioni DevOps come CI/CD, controllo della versione e dashboard di monitoraggio tramite un unico strumento.

Teleport Server Access utilizza standard aperti come certificati X.509, SAML, HTTPS e OpenID Connect, tra gli altri. I suoi creatori si sono concentrati sulla semplicità di installazione e utilizzo, poiché questi sono i pilastri di una buona esperienza utente e di una solida strategia di sicurezza. Pertanto, è costituito da due soli binari: un client che consente agli utenti di accedere per ottenere certificati di breve durata e l’agente Teleport, installato su qualsiasi server o cluster Kubernetes con un unico comando.

Okta

Okta è un’azienda dedicata alle soluzioni di autenticazione, directory e single sign-on. Fornisce inoltre soluzioni PAM tramite partner, che si integrano con i suoi prodotti per fornire identità centralizzata, criteri di accesso personalizzabili e adattivi, report sugli eventi in tempo reale e superfici di attacco ridotte.

Attraverso le soluzioni integrate di Okta, le aziende possono eseguire automaticamente il provisioning/de-provisioning di utenti privilegiati e account amministrativi fornendo accesso diretto alle risorse critiche. Gli amministratori IT possono rilevare attività anomale attraverso l’integrazione con soluzioni di analisi della sicurezza, avvisare e agire per prevenire i rischi.

Confine

HashiCorp offre il suo Confine soluzione per fornire una gestione dell’accesso basata sull’identità per infrastrutture dinamiche. Fornisce inoltre una gestione delle sessioni semplice e sicura e l’accesso remoto a qualsiasi sistema affidabile basato su identità.

Integrando la soluzione Vault di HashiCorp, è possibile proteggere, archiviare e controllare strutturalmente l’accesso a token, password, certificati e chiavi di crittografia per proteggere segreti e altri dati sensibili tramite un’interfaccia utente, una sessione CLI o un’API HTTP.

Con Boundary, è possibile accedere a host e sistemi critici tramite più fornitori separatamente, senza la necessità di gestire le credenziali individuali per ciascun sistema. Può essere integrato con i provider di identità, eliminando la necessità di esporre l’infrastruttura al pubblico.

Boundary è una soluzione open source indipendente dalla piattaforma. Essendo parte del portafoglio HashiCorp, offre naturalmente la possibilità di integrarsi facilmente nei flussi di lavoro di sicurezza, rendendolo facilmente implementabile sulla maggior parte delle piattaforme cloud pubbliche. Il codice necessario è già su GitHub e pronto per essere utilizzato.

Delinea

di Delinea le soluzioni di gestione degli accessi privilegiati mirano a semplificare il più possibile l’installazione e l’utilizzo dello strumento. L’azienda rende le sue soluzioni intuitive, facilitando la definizione dei confini di accesso. Che si tratti di ambienti cloud o on-premise, le soluzioni PAM di Delinea sono semplici da implementare, configurare e gestire senza imporre un sacrificio in termini di funzionalità.

Delinea offre una soluzione basata su cloud che consente l’implementazione su centinaia di migliaia di macchine. Questa soluzione è composta da un Privilege Manager per le workstation e Cloud Suite per i server.

Privilege Manager consente di rilevare macchine, account e applicazioni con diritti di amministratore, sia su workstation che su server ospitati nel cloud. Funziona anche su macchine appartenenti a domini diversi. Definendo le regole, può applicare automaticamente le politiche per gestire i privilegi, definendo in modo permanente l’appartenenza a gruppi locali e ruotando automaticamente le credenziali con privilegi non umani.

Una procedura guidata per i criteri ti consente di elevare, negare e limitare le applicazioni con pochi clic. Infine, lo strumento di reporting di Delinea fornisce informazioni approfondite sulle applicazioni bloccate da malware e sulla conformità meno privilegiata. Offre inoltre l’integrazione di Privileged Behavior Analytics con Privilege Manager Cloud.

Oltre la fiducia

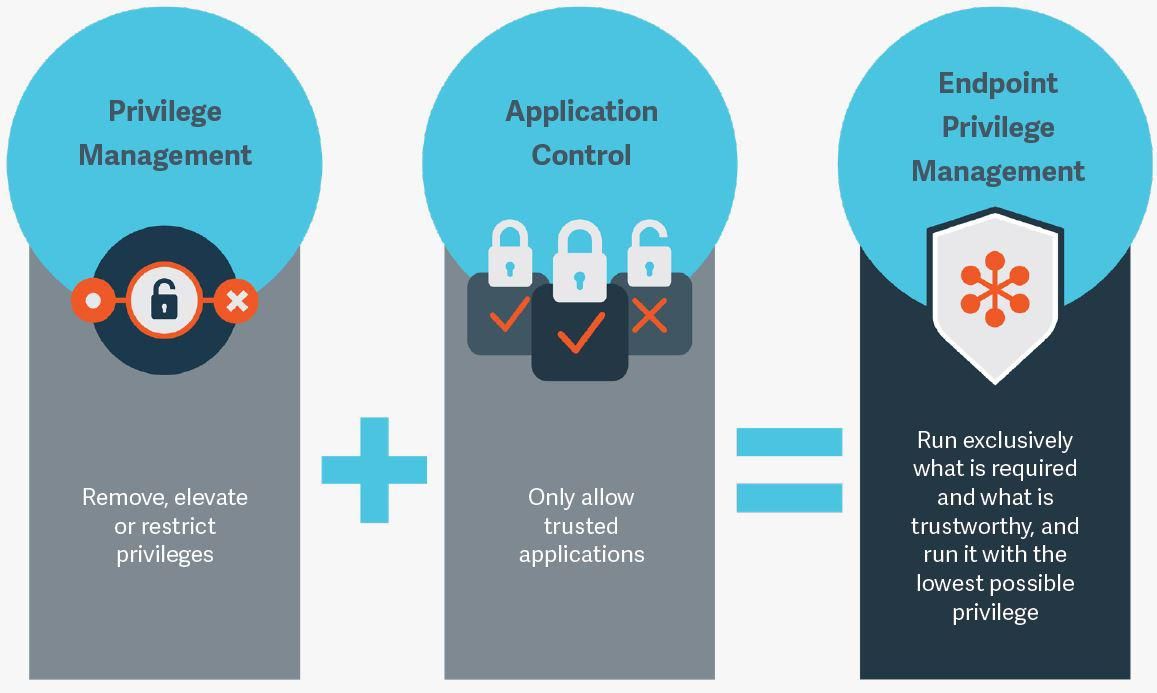

Oltre la fiducia La gestione dei privilegi semplifica l’elevazione dei privilegi alle applicazioni note e attendibili che li richiedono controllando l’utilizzo delle applicazioni e registrando e segnalando le attività privilegiate. Lo fa utilizzando gli strumenti di sicurezza già presenti all’interno della tua infrastruttura.

Con Privilege Manager, puoi fornire agli utenti i privilegi esatti di cui hanno bisogno per completare le loro attività senza il rischio di privilegi eccessivi. È inoltre possibile definire le politiche e le distribuzioni dei privilegi, regolando e determinando il livello di accesso disponibile in tutta l’organizzazione. In questo modo eviterai attacchi di malware dovuti all’eccesso di privilegi.

È possibile utilizzare criteri granulari per elevare i privilegi dell’applicazione per utenti Windows o Mac standard, fornendo un accesso sufficiente per completare ogni attività. BeyondTrust Privilege Manager si integra con applicazioni di help desk affidabili, scanner di gestione delle vulnerabilità e strumenti SIEM tramite connettori integrati nello strumento.

L’analisi della sicurezza degli endpoint di BeyondTrust consente di correlare il comportamento degli utenti con l’intelligence sulla sicurezza. Ti dà inoltre accesso a un audit trail completo di tutte le attività degli utenti, in modo da poter accelerare l’analisi forense e semplificare la conformità aziendale.

Un’identità

Un’identitàLe soluzioni di Privileged Access Management (PAM) mitigano i rischi per la sicurezza e consentono la conformità aziendale. Il prodotto è offerto in modalità SaaS o on-premises. Entrambe le varianti consentono di proteggere, controllare, monitorare, analizzare e governare l’accesso privilegiato su più ambienti e piattaforme.

Inoltre, offre la flessibilità di concedere privilegi completi a utenti e applicazioni solo quando necessario, applicando un modello operativo con privilegi minimi e zero trust in tutte le altre situazioni.

CyberArca

Insieme a CyberArca Privileged Access Manager, puoi scoprire e incorporare automaticamente credenziali privilegiate e segreti utilizzati da entità umane o non umane. Attraverso la gestione centralizzata delle politiche, la soluzione di CyberArk consente agli amministratori di sistema di definire le politiche per la rotazione delle password, la complessità delle password, l’assegnazione del deposito per utente e altro ancora.

La soluzione può essere distribuita come servizio (modalità SaaS) oppure puoi installarla sui tuoi server (self-hosted).

Centrifugare

Il Centrifugare Il servizio Privilege Threat Analytics rileva l’abuso di accesso privilegiato aggiungendo un livello di sicurezza alle tue infrastrutture cloud e on-premise. Lo fa utilizzando l’analisi comportamentale avanzata e l’autenticazione multifattoriale adattiva. Con gli strumenti di Centrify, è possibile ricevere avvisi quasi in tempo reale su comportamenti anomali di tutti gli utenti all’interno di una rete.

Centrify Vault Suite ti consente di assegnare l’accesso privilegiato ad account e credenziali condivisi, tenere sotto controllo password e segreti delle applicazioni e proteggere le sessioni remote. A sua volta, con Centrify Cloud Suite, la tua organizzazione può, indipendentemente dalle dimensioni, governare globalmente l’accesso privilegiato attraverso policy gestite centralmente applicate dinamicamente sul server.

Conclusione

L’uso improprio dei privilegi è oggi una delle principali minacce alla sicurezza informatica, che spesso provoca perdite costose e persino aziende paralizzate. È anche uno dei vettori di attacco più popolari tra i criminali informatici perché, se eseguito con successo, fornisce libero accesso alle viscere di un’azienda, spesso senza dare alcun allarme fino a quando il danno non viene fatto. L’utilizzo di una soluzione appropriata per la gestione dell’accesso ai privilegi è d’obbligo ogni volta che i rischi di abuso dei privilegi dell’account diventano difficili da controllare.