Un detto popolare nello spazio della sicurezza informatica è che con un tempo sufficiente, qualsiasi sistema può essere compromesso. Per quanto spaventoso possa sembrare, la dichiarazione evidenzia la vera natura della sicurezza informatica.

Anche le migliori misure di sicurezza non sono infallibili. Le minacce sono in continua evoluzione e vengono formulate nuove modalità di attacco. È lecito ritenere che un attacco a un sistema sia inevitabile.

Pertanto, qualsiasi organizzazione desiderosa di proteggere la sicurezza dei propri sistemi deve investire nell’identificazione delle minacce anche prima che si verifichi un attacco. Rilevando tempestivamente le minacce, le organizzazioni possono implementare rapidamente misure di controllo dei danni per ridurre al minimo il rischio e l’impatto dell’attacco e persino fermare gli aggressori prima che dispieghino attacchi conclamati.

Oltre a fermare gli attacchi, il rilevamento delle minacce può scovare malintenzionati che potrebbero rubare dati, raccogliere informazioni da utilizzare in attacchi futuri o persino lasciare scappatoie che possono essere sfruttate in futuro.

Un buon modo per rilevare minacce e vulnerabilità prima che vengano sfruttate da malintenzionati è attraverso la caccia alle minacce.

Sommario:

Caccia alle minacce

Ogni volta che si verifica un attacco informatico, come una violazione dei dati, un attacco di malware o persino un attacco di negazione del servizio, è spesso il risultato di aggressori informatici che si nascondono in un sistema per un po’ di tempo. Questo può durare da pochi giorni a settimane o addirittura mesi.

Più tempo gli aggressori trascorrono inosservati in una rete, maggiore è il danno che possono causare. È quindi necessario eliminare gli aggressori che possono essere in agguato in una rete senza essere rilevati prima di lanciare effettivamente un attacco. È qui che entra in gioco la caccia alle minacce.

La caccia alle minacce è una misura di sicurezza informatica proattiva in cui gli esperti di sicurezza eseguono una ricerca approfondita in una rete per scoprire e sradicare potenziali minacce o vulnerabilità che potrebbero aver eluso le misure di sicurezza esistenti.

A differenza delle misure di sicurezza informatica passive come il rilevamento automatico delle minacce, la caccia alle minacce è un processo attivo che prevede una ricerca approfondita degli endpoint di rete e dei dati archiviati in una rete per scoprire attività dannose o sospette che potrebbero indicare una minaccia in agguato in una rete.

La caccia alle minacce va oltre la ricerca di ciò che è noto anche per eliminare minacce nuove e sconosciute in una rete o minacce che potrebbero aver eluso le difese di una rete e non sono ancora state risolte.

Implementando un’efficace caccia alle minacce, le organizzazioni possono trovare e fermare gli attori malintenzionati prima che eseguano i loro attacchi, riducendo così i danni causati e proteggendo i loro sistemi.

Come funziona la caccia alle minacce

Per avere successo ed efficacia, la caccia alle minacce si basa fortemente sull’intuizione, sul pensiero strategico, etico, critico e sulle capacità di risoluzione dei problemi possedute dagli esperti di sicurezza informatica. Queste abilità umane uniche completano ciò che può essere fatto attraverso sistemi di sicurezza automatizzati.

Per condurre una caccia alle minacce, gli esperti di sicurezza iniziano definendo e comprendendo l’ambito delle reti e dei sistemi in cui eseguiranno la caccia alle minacce. Tutti i dati rilevanti, come file di registro e dati sul traffico, vengono quindi raccolti e analizzati.

Gli esperti di sicurezza interni sono fondamentali in queste fasi iniziali poiché di solito hanno una chiara comprensione delle reti e dei sistemi in atto.

I dati di sicurezza raccolti vengono analizzati utilizzando varie tecniche per identificare anomalie, malware o aggressori nascosti, attività sospette o rischiose e minacce che i sistemi di sicurezza potrebbero aver contrassegnato come risolte ma non sono state effettivamente risolte.

Nel caso in cui venga rilevata una minaccia, viene indagata e risolta per impedire lo sfruttamento da parte di malintenzionati. Nel caso in cui vengano scoperti attori malintenzionati, vengono eliminati dal sistema e vengono implementate misure per proteggere ulteriormente e prevenire una compromissione del sistema.

La caccia alle minacce offre alle organizzazioni l’opportunità di conoscere le loro misure di sicurezza e migliorare i loro sistemi per proteggerli meglio e prevenire attacchi futuri.

Importanza della caccia alle minacce

Alcuni dei vantaggi della caccia alle minacce includono:

Riduci i danni di un attacco informatico in piena regola

La caccia alle minacce ha il vantaggio di rilevare e fermare gli aggressori informatici che hanno violato un sistema prima che possano raccogliere dati sensibili sufficienti per condurre un attacco più letale.

Fermare subito gli aggressori riduce i danni che sarebbero stati causati da una violazione dei dati. Con la natura proattiva della caccia alle minacce, le organizzazioni possono rispondere agli attacchi molto più rapidamente e quindi ridurre il rischio e l’impatto degli attacchi informatici.

Ridurre i falsi positivi

Quando si utilizzano strumenti di sicurezza informatica automatizzati, che sono configurati per rilevare e identificare le minacce utilizzando una serie di regole, si verificano casi in cui generano avvisi in assenza di minacce reali. Ciò può portare allo spiegamento di contromisure a minacce che non esistono.

La caccia alle minacce, guidata dall’uomo, elimina i falsi positivi in quanto gli esperti di sicurezza possono condurre analisi approfondite e formulare giudizi esperti sulla vera natura di una minaccia percepita. Questo elimina i falsi positivi.

Aiuta gli esperti di sicurezza a comprendere i sistemi di un’azienda

Una sfida che si presenta dopo l’installazione dei sistemi di sicurezza è verificare se sono efficaci o meno. La caccia alle minacce può rispondere a questa domanda poiché gli esperti di sicurezza conducono indagini e analisi approfondite per rilevare ed eliminare le minacce che potrebbero essere sfuggite alle misure di sicurezza installate.

Ciò ha anche il vantaggio di consentire agli esperti di sicurezza interni di acquisire una migliore comprensione dei sistemi in atto, di come funzionano e di come proteggerli meglio.

Mantiene aggiornati i team di sicurezza

Condurre una caccia alle minacce comporta l’utilizzo della più recente tecnologia disponibile per rilevare e mitigare le minacce e le vulnerabilità prima che vengano sfruttate.

Ciò avvantaggia l’aggiornamento del team di sicurezza di un’organizzazione con il panorama delle minacce e il coinvolgimento attivo nella scoperta di vulnerabilità sconosciute che possono essere sfruttate.

Tale attività proattiva si traduce in team di sicurezza meglio preparati che sono informati delle minacce nuove ed emergenti, impedendo loro di essere sorpresi dagli aggressori.

Riduce i tempi di indagine

La regolare caccia alle minacce crea una banca dati che può essere sfruttata per accelerare il processo di indagine su un attacco nel caso in cui si verifichi.

La caccia alle minacce comporta uno studio e un’analisi approfonditi dei sistemi e delle vulnerabilità che sono stati rilevati. Ciò, a sua volta, si traduce in un accumulo di conoscenza su un sistema e sulla sua sicurezza.

Pertanto, in caso di attacco, un’indagine può sfruttare i dati raccolti da precedenti cacce alle minacce per rendere il processo di indagine molto più veloce, consentendo a un’organizzazione di rispondere a un attacco in modo migliore e più rapido.

Le organizzazioni trarranno enormi vantaggi dalla regolare caccia alle minacce.

Threat Hunting vs Threat Intelligence

Sebbene correlati e spesso utilizzati insieme per migliorare la sicurezza informatica di un’organizzazione, l’intelligence sulle minacce e la caccia alle minacce sono concetti distinti.

L’intelligence sulle minacce comporta la raccolta e l’analisi dei dati sulle minacce informatiche emergenti ed esistenti per comprendere le tattiche, le tecniche, le procedure, le motivazioni, gli obiettivi e i comportamenti degli attori delle minacce dietro le minacce e gli attacchi informatici.

Queste informazioni vengono quindi condivise con le organizzazioni per aiutarle a rilevare, prevenire e mitigare gli attacchi informatici.

D’altra parte, la caccia alle minacce è un processo proattivo di ricerca di potenziali minacce e vulnerabilità che possono esistere in un sistema per affrontarle prima che vengano sfruttate dagli autori delle minacce. Questo processo è guidato da esperti di sicurezza. Le informazioni sull’intelligence sulle minacce vengono utilizzate dagli esperti di sicurezza che conducono una caccia alle minacce.

Tipi di caccia alle minacce

Esistono tre tipi principali di caccia alle minacce. Ciò comprende:

#1. Caccia strutturata

Questa è una caccia alle minacce basata su un indicatore di attacco (IoA). Un indicatore di attacco è la prova che un sistema è attualmente oggetto di accesso da parte di attori non autorizzati. IoA si verifica prima di una violazione dei dati.

Pertanto, la caccia strutturata è allineata con le tattiche, le tecniche e le procedure (TTP) utilizzate da un aggressore con l’obiettivo di identificare l’aggressore, ciò che sta cercando di ottenere e rispondere prima che causi danni.

#2. Caccia non strutturata

Questo è un tipo di caccia alle minacce fatto sulla base di un indicatore di compromissione (IoC). Un indicatore di compromissione è la prova che si è verificata una violazione della sicurezza e che in passato è stato effettuato l’accesso a un sistema da parte di attori non autorizzati. In questo tipo di caccia alle minacce, gli esperti di sicurezza cercano modelli in tutta la rete prima e dopo l’identificazione di un indicatore di compromissione.

#3. Situazionale o guidato dall’entità

Si tratta di cacce alle minacce basate sulla valutazione interna del rischio dei propri sistemi da parte di un’organizzazione e sulle vulnerabilità rilevate. Gli esperti di sicurezza utilizzano i dati di attacco disponibili esternamente e più recenti per cercare modelli e comportamenti di attacco simili in un sistema.

Elementi chiave della caccia alle minacce

Un’efficace caccia alle minacce comporta la raccolta e l’analisi approfondite dei dati per identificare comportamenti e schemi sospetti che potrebbero indicare potenziali minacce in un sistema.

Una volta che tali attività vengono rilevate in un sistema, devono essere esaminate a fondo e comprese attraverso l’uso di strumenti avanzati di indagine sulla sicurezza.

L’indagine dovrebbe quindi produrre strategie attuabili che possono essere implementate per risolvere le vulnerabilità rilevate e mediare le minacce prima che possano essere sfruttate dagli aggressori.

Un’ultima componente chiave del processo è la segnalazione dei risultati della caccia alle minacce e la fornitura di raccomandazioni che possono essere implementate per proteggere meglio i sistemi di un’organizzazione.

Passi nella caccia alle minacce

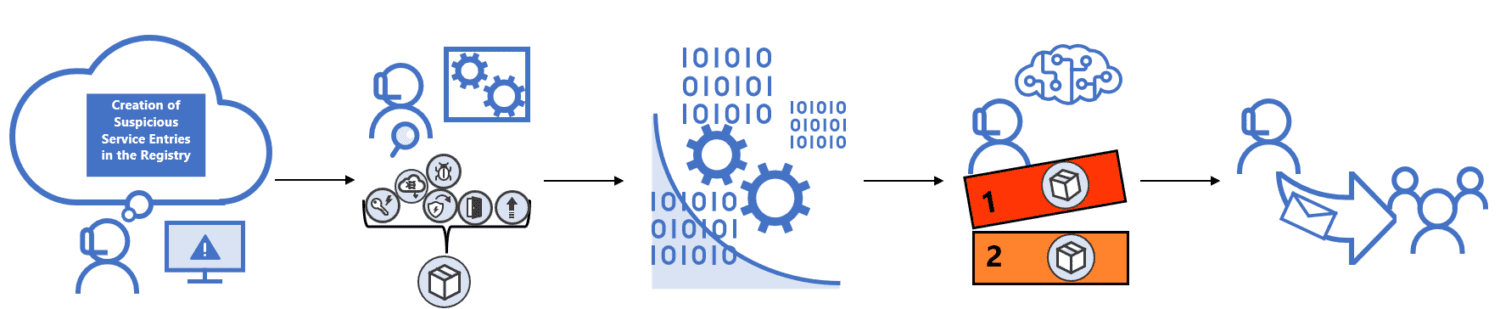

Fonte immagine: Microsoft

Fonte immagine: Microsoft

Una caccia alle minacce efficace prevede i seguenti passaggi:

#1. Formulare un’ipotesi

La caccia alle minacce mira a scoprire minacce o vulnerabilità sconosciute che possono essere sfruttate dagli attacchi. Poiché la caccia alle minacce mira a trovare l’ignoto, il primo passo è formulare un’ipotesi basata sullo stato di sicurezza e sulla conoscenza delle vulnerabilità nel sistema di un’organizzazione.

Questa ipotesi fornisce alla caccia alla minaccia un orientamento e una base su cui possono essere poste strategie per l’intero esercizio.

#2. Raccolta e analisi dei dati

Una volta formulata un’ipotesi, il passo successivo è la raccolta di dati e informazioni sulle minacce dai registri di rete, dai rapporti di informazioni sulle minacce ai dati storici sugli attacchi, con l’obiettivo di dimostrare o disapprovare l’ipotesi. Strumenti specializzati possono essere utilizzati per la raccolta e l’analisi dei dati.

#3. Identifica i trigger

I trigger sono casi sospetti che richiedono ulteriori e approfondite indagini. Le informazioni ottenute dalla raccolta e dall’analisi dei dati possono dimostrare l’ipotesi iniziale, come l’esistenza di attori non autorizzati in una rete.

Durante l’analisi dei dati raccolti, potrebbero essere scoperti comportamenti sospetti in un sistema. Queste attività sospette sono fattori scatenanti che devono essere ulteriormente indagati.

#4. Indagine

Una volta che i trigger sono stati scoperti in un sistema, vengono esaminati per comprendere l’intera natura del rischio a portata di mano, come potrebbe essersi verificato l’incidente, il movente degli aggressori e il potenziale impatto dell’attacco. L’esito di questa fase istruttoria informa le misure che verranno poste in essere per risolvere i rischi scoperti.

#5. Risoluzione

Una volta che una minaccia è stata completamente investigata e compresa, vengono implementate strategie per risolvere il rischio, prevenire attacchi futuri e migliorare la sicurezza dei sistemi esistenti per affrontare le nuove vulnerabilità scoperte o le tecniche che possono essere sfruttate dagli aggressori.

Una volta completati tutti i passaggi, l’esercizio e ripetuto per cercare più vulnerabilità e proteggere meglio i sistemi.

Sfide nella caccia alle minacce

Alcune delle principali sfide che sorgono in una caccia alle minacce includono:

Mancanza di personale qualificato

La caccia alle minacce è un’attività di sicurezza guidata dall’uomo, e quindi la sua efficacia è fortemente legata alle capacità e all’esperienza dei cacciatori di minacce che conducono l’attività.

Con più esperienza e competenze, i cacciatori di minacce possono essere in grado di identificare vulnerabilità o minacce che sfuggono ai sistemi di sicurezza tradizionali o ad altro personale addetto alla sicurezza. Ottenere e trattenere cacciatori di minacce esperti è costoso e impegnativo per le organizzazioni.

Difficoltà nell’individuare minacce sconosciute

La caccia alle minacce è molto difficile da condurre perché richiede l’identificazione delle minacce che sono sfuggite ai sistemi di sicurezza tradizionali. Pertanto, queste minacce non hanno firme o modelli noti per una facile identificazione, rendendo il tutto molto difficile.

Raccolta di dati completi

La caccia alle minacce si basa in gran parte sulla raccolta di grandi quantità di dati su sistemi e minacce per guidare il test delle ipotesi e l’indagine sui fattori scatenanti.

Questa raccolta di dati può rivelarsi impegnativa in quanto potrebbe richiedere strumenti avanzati di terze parti e c’è anche il rischio che l’esercizio non sia conforme alle normative sulla privacy dei dati. Inoltre, gli esperti dovranno lavorare con grandi quantità di dati che possono essere difficili da fare.

Essere aggiornati con l’intelligence sulle minacce

Affinché una caccia alle minacce abbia successo ed efficacia, gli esperti che conducono l’esercitazione devono disporre di informazioni aggiornate sulle minacce e conoscere le tattiche, le tecniche e le procedure utilizzate dagli aggressori.

Senza l’accesso alle informazioni sulle tattiche, le tecniche e le procedure più recenti utilizzate dagli attacchi, l’intero processo di ricerca delle minacce può essere ostacolato e reso inefficace.

Conclusione

La caccia alle minacce è un processo proattivo che le organizzazioni dovrebbero considerare di implementare per proteggere meglio i propri sistemi.

Poiché gli aggressori lavorano 24 ore su 24 per trovare modi per sfruttare le vulnerabilità in un sistema, è vantaggioso per le organizzazioni essere proattive e cercare vulnerabilità e nuove minacce prima che gli aggressori le trovino e le sfruttino a scapito delle organizzazioni.

Puoi anche esplorare alcuni strumenti di indagine forense gratuiti per esperti di sicurezza IT.