L’autenticazione a due fattori (2FA) è il metodo più efficace per impedire l’accesso non autorizzato a un account online. Hai ancora bisogno di convincere? Dai un’occhiata a questi numeri sbalorditivi di Microsoft.

Sommario:

I numeri difficili

Nel febbraio 2020, Microsoft ha dato una presentazione al Conferenza RSA intitolato “Breaking Password Dependencies: Challenges in the Final Mile at Microsoft”. L’intera presentazione è stata affascinante se sei interessato a come proteggere gli account utente. Anche se quel pensiero ti stordisce, le statistiche ei numeri presentati sono stati sorprendenti.

Microsoft tiene traccia di oltre 1 miliardo di account attivi mensilmente, ovvero quasi 1/8 della popolazione mondiale. Questi generano più di 30 miliardi di eventi di accesso mensili. Ogni accesso a un account aziendale O365 può generare più voci di accesso su più app, nonché eventi aggiuntivi per altre app che usano O365 per il Single Sign-On.

Se quel numero sembra grande, tienilo a mente Microsoft blocca 300 milioni di tentativi di accesso fraudolenti ogni giorno. Ancora una volta, non è all’anno o al mese, ma 300 milioni al giorno.

Nel gennaio 2020, 480.000 account Microsoft, lo 0,048% di tutti gli account Microsoft, sono stati compromessi da attacchi a spruzzo. Questo è quando un utente malintenzionato esegue una password comune (come “Spring2020!”) Su elenchi di migliaia di account, nella speranza che alcuni di questi abbiano utilizzato quella password comune.

Gli spray sono solo una forma di attacco; altre centinaia e migliaia sono state causate dall’inserimento di credenziali. Per perpetuarli, l’attaccante acquista nomi utente e password sul dark web e li prova su altri sistemi.

Poi, c’è il phishing, ovvero quando un utente malintenzionato ti convince ad accedere a un sito Web falso per ottenere la tua password. Questi metodi sono il modo in cui gli account online vengono in genere “violati”, nel linguaggio comune.

In tutto, a gennaio sono stati violati oltre 1 milione di account Microsoft. Sono poco più di 32.000 account compromessi al giorno, il che suona male finché non ricordi i 300 milioni di tentativi di accesso fraudolenti interrotti ogni giorno.

Ma il numero più importante di tutti è quello Il 99,9% di tutte le violazioni dell’account Microsoft sarebbe stato interrotto se gli account avevano l’autenticazione a due fattori abilitata.

Che cos’è l’autenticazione a due fattori?

Come promemoria rapido, l’autenticazione a due fattori (2FA) richiede un metodo aggiuntivo per autenticare il tuo account anziché solo un nome utente e una password. Questo metodo aggiuntivo è spesso un codice a sei cifre inviato al tuo telefono tramite SMS o generato da un’app. Quindi digita il codice a sei cifre come parte della procedura di accesso per il tuo account.

L’autenticazione a due fattori è un tipo di autenticazione a più fattori (MFA). Esistono anche altri metodi MFA, inclusi token USB fisici che si collegano al dispositivo o scansioni biometriche dell’impronta digitale o dell’occhio. Tuttavia, un codice inviato al tuo telefono è di gran lunga il più comune.

Tuttavia, l’autenticazione a più fattori è un termine generico: un account molto sicuro potrebbe richiedere tre fattori invece di due, ad esempio.

2FA avrebbe fermato le violazioni?

Negli attacchi spray e nel credential stuffing, gli aggressori hanno già una password: devono solo trovare gli account che la utilizzano. Con il phishing, gli aggressori hanno sia la tua password che il tuo nome account, il che è anche peggio.

Se gli account Microsoft che sono stati violati a gennaio avessero abilitato l’autenticazione a più fattori, avere solo la password non sarebbe stato sufficiente. L’hacker avrebbe anche dovuto accedere ai telefoni delle sue vittime per ottenere il codice MFA prima di poter accedere a quegli account. Senza il telefono, l’aggressore non sarebbe stato in grado di accedere a quegli account e non sarebbero stati violati.

Se ritieni che la tua password sia impossibile da indovinare e non cadrai mai in un attacco di phishing, approfondiamo i fatti. Secondo Alex Weinart, uno dei principali architetti di Microsoft, la tua password in realtà non importa più di tanto quando si tratta di proteggere il tuo account.

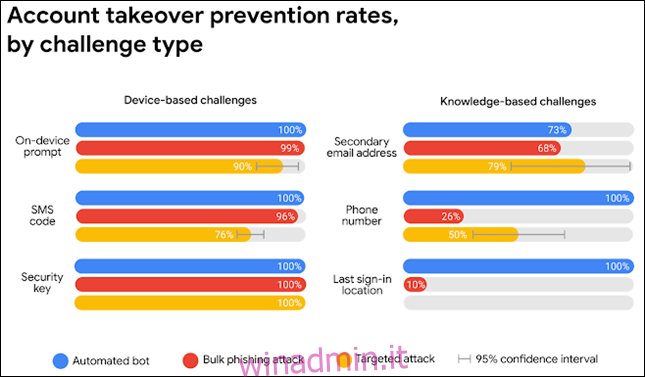

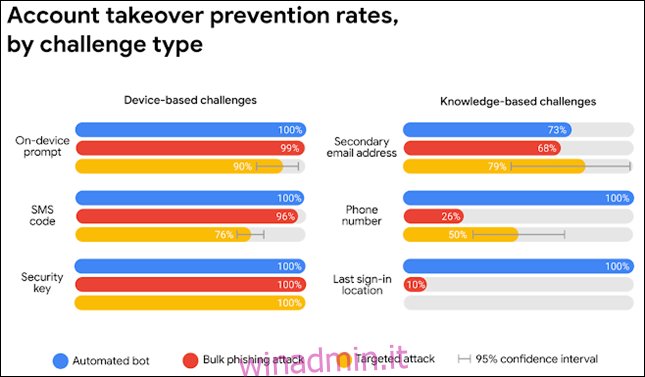

Questo non si applica solo agli account Microsoft: ogni account online è altrettanto vulnerabile se non utilizza MFA. Secondo Google, MFA si è fermato al 100 percento di attacchi bot automatizzati (attacchi spray, credential stuffing e metodi automatizzati simili).

Se guardi in basso a sinistra nel grafico di ricerca di Google, il metodo “Chiave di sicurezza” è stato efficace al 100% nell’arresto di bot automatizzati, phishing e attacchi mirati.

Allora, qual è il metodo “Chiave di sicurezza”? Utilizza un’app sul telefono per generare un codice MFA.

Anche se il metodo “Codice SMS” era anche molto efficace, ed è assolutamente meglio che non avere affatto MFA, un’app è ancora migliore. Consigliamo Authy, poiché è gratuito, facile da usare e potente.

Come abilitare 2FA per tutti i tuoi account

Puoi abilitare 2FA o un altro tipo di MFA per la maggior parte degli account online. Troverai l’impostazione in posizioni diverse per account diversi. In genere, tuttavia, si trova nel menu delle impostazioni dell’account in “Account” o “Sicurezza”.

Fortunatamente, abbiamo guide che spiegano come attivare MFA per alcuni dei siti Web e delle app più popolari:

Amazon

ID Apple

Facebook

Google / Gmail

Instagram

LinkedIn

Microsoft

Nido

Nintendo

Reddit

Squillare

Slack

Vapore

Twitter

MFA è il modo più efficace per proteggere i tuoi account online. Se non l’hai ancora fatto, prenditi il tempo di attivarlo il prima possibile, soprattutto per gli account critici, come e-mail e servizi bancari.