Reverse Engineering è il processo di analisi di un prodotto o sistema per comprenderne il design, il funzionamento interno e la funzionalità.

Il reverse engineering viene spesso utilizzato per comprendere meglio un prodotto o un sistema al fine di migliorarlo, creare prodotti o sistemi concorrenti o identificare e correggere difetti o vulnerabilità.

È comunemente usato in campi come lo sviluppo di software, la produzione e la sicurezza. Tuttavia, il reverse engineering può essere utilizzato anche per scopi dannosi, come il furto di segreti commerciali o la creazione di prodotti contraffatti. Per questo motivo, il reverse engineering è spesso regolato da leggi che regolano la proprietà intellettuale e i segreti commerciali.

Per diventare esperto nel reverse engineering, un professionista della sicurezza dovrebbe avere una forte conoscenza dell’informatica e della programmazione, nonché esperienza con strumenti e tecniche comunemente utilizzati nel reverse engineering, come disassemblatori e debugger.

Sommario:

Come funziona il reverse engineering?

Il reverse engineering è il processo di analisi di un sistema per comprenderne i componenti, le funzioni e le operazioni al fine di capire come funziona o per crearne una copia o un’imitazione.

Il reverse engineering è un meccanismo prezioso per una varietà di scopi, inclusa la comprensione della funzionalità di un sistema, l’identificazione di vulnerabilità o punti deboli nel sistema, la creazione di versioni compatibili o alternative del sistema e il miglioramento del progetto originale.

Il processo di reverse engineering in genere comporta lo smontaggio di un sistema o di un dispositivo per comprenderne i componenti e il modo in cui si incastrano. Ciò può comportare lo smontaggio di dispositivi fisici o l’analisi del codice e della struttura dei sistemi software.

Una volta smontato il sistema, i singoli componenti vengono studiati e analizzati per comprenderne la funzione e come lavorano insieme per consentire il funzionamento dell’intero sistema.

Tuttavia, è importante rispettare i diritti di proprietà intellettuale di altri quando si utilizza il reverse engineering e utilizzarlo solo per scopi legali ed etici.

Finalità del Reverse Engineering in Sicurezza

Lo scopo del reverse engineering nella sicurezza è identificare e mitigare potenziali vulnerabilità in un prodotto o sistema. Questo viene in genere fatto esaminando il design, il codice o i componenti del prodotto o del sistema per capire come funziona e identificare eventuali punti deboli.

Ad esempio, un ricercatore di sicurezza può utilizzare il reverse engineering per studiare la progettazione di un’applicazione software al fine di identificare eventuali potenziali vulnerabilità che potrebbero essere sfruttate dagli aggressori. Ciò potrebbe comportare l’esame del codice dell’applicazione, l’analisi delle sue comunicazioni di rete o lo studio delle sue interazioni con altri sistemi o componenti.

Una volta identificate le potenziali vulnerabilità, il ricercatore di sicurezza può quindi lavorare per sviluppare soluzioni per mitigare queste vulnerabilità, ad esempio applicando patch al codice dell’applicazione o implementando misure di sicurezza aggiuntive. Ciò può contribuire a migliorare la sicurezza generale del prodotto o del sistema e proteggerlo da potenziali attacchi.

Passi nell’ingegneria inversa

Il reverse engineering in genere comporta i seguenti passaggi:

Cominciamo con i migliori strumenti di reverse engineering.

Ghidra

Ghidra è una suite di strumenti di reverse engineering (SRE) software gratuita e open source sviluppata dalla National Security Agency (NSA). Viene utilizzato per disassemblare, decompilare e analizzare il codice binario.

Ghidra è stato progettato per essere uno strumento SRE robusto e scalabile ed è utilizzato sia dalle agenzie governative che dalla più ampia comunità SRE. Questo strumento è stato reso disponibile al pubblico nel 2019 e può essere scaricato e utilizzato gratuitamente.

Ha un’interfaccia user-friendly e un design modulare, che consente agli utenti di personalizzare lo strumento per soddisfare le loro esigenze specifiche.

Inoltre, Ghidra include un decompilatore in grado di convertire il codice assembly in un linguaggio di livello superiore, come C o Java, che può facilitare la comprensione della funzionalità di un file binario.

Androguardia

Androguard è un toolkit open source per l’inversione e l’analisi delle applicazioni Android. È scritto in Python e può essere utilizzato per analizzare la struttura e il comportamento delle app Android.

Androguard include una varietà di strumenti per eseguire diversi tipi di analisi, tra cui il disassemblaggio, la decompilazione e il deoffuscamento delle app Android. Può essere utilizzato per analizzare il codice di un’app, estrarne le risorse e identificare potenziali vulnerabilità.

Androguard è ampiamente utilizzato da ricercatori e professionisti della sicurezza per analizzare la sicurezza delle app Android.

Offre una varietà di funzionalità per il reverse engineering, incluso il supporto per più formati di file, la capacità di eseguire analisi statiche e dinamiche e l’integrazione con altri strumenti come IDA Pro e radare2.

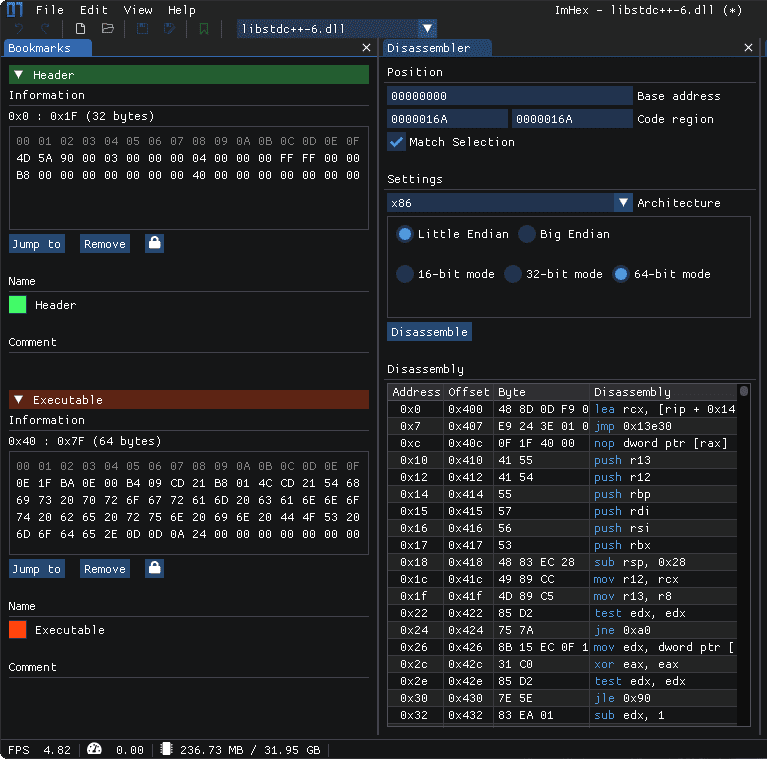

ImHex

ImHex è un editor esadecimale, ovvero un tipo di software che consente agli utenti di visualizzare e modificare i dati binari grezzi di un file. Gli editor esadecimali vengono spesso utilizzati da programmatori, ricercatori di sicurezza e altri utenti tecnici per esaminare il contenuto di un file a un livello basso. Sono particolarmente utili per analizzare file in formato binario, come eseguibili o altri tipi di codice compilato.

ImHex è un editor esadecimale gratuito e open source disponibile per Windows e Linux. Ha un’interfaccia user-friendly e una varietà di funzioni che lo rendono facile da usare.

Alcune delle caratteristiche principali di ImHex includono il supporto per file di grandi dimensioni, una funzione flessibile di ricerca e sostituzione e la possibilità di confrontare i file fianco a fianco. ImHex consente inoltre agli utenti di definire i propri tipi di dati, che possono essere utili per esaminare tipi specifici di dati all’interno di un file.

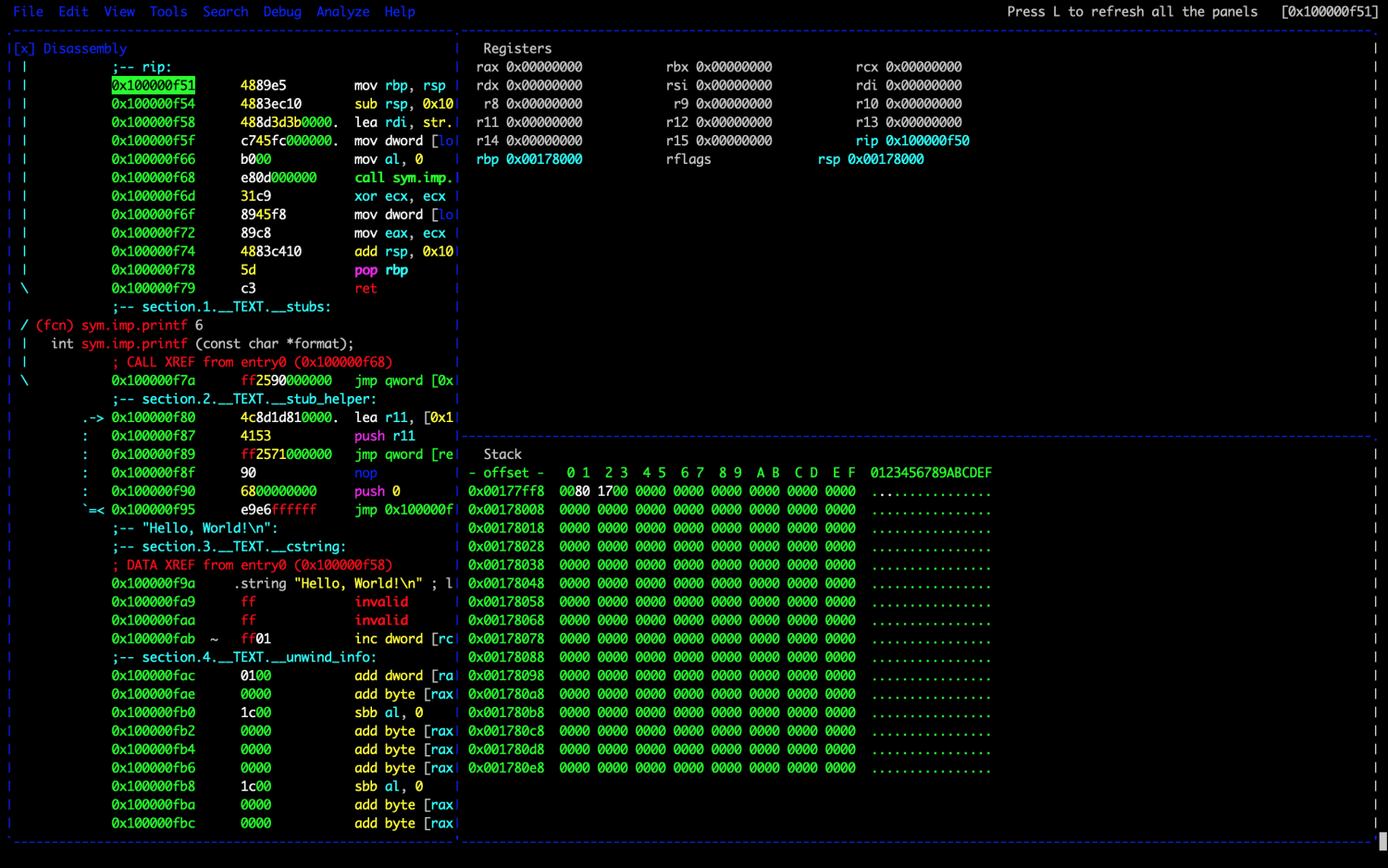

Radar2

Radare2 è un framework di reverse engineering open source utilizzato per il disassemblaggio, l’analisi e il debug di file binari. È scritto in C ed è disponibile per un’ampia gamma di piattaforme, tra cui Windows, Linux e macOS.

Questo strumento è ampiamente utilizzato dai ricercatori di sicurezza per una varietà di scopi, tra cui il reverse engineering, l’analisi delle vulnerabilità e la medicina legale. Ha un’interfaccia a riga di comando e un potente motore di scripting che consente agli utenti di automatizzare attività complesse ed estendere le capacità dello strumento.

Radare2 include anche un disassemblatore che può essere utilizzato per convertire il codice binario in istruzioni di assemblaggio leggibili dall’uomo, rendendo più semplice la comprensione del funzionamento interno di un file binario.

Offre varie funzionalità per il reverse engineering, incluso il supporto per più architetture e formati di file, la capacità di eseguire analisi statiche e dinamiche e l’integrazione con altri strumenti come debugger e disassemblatori.

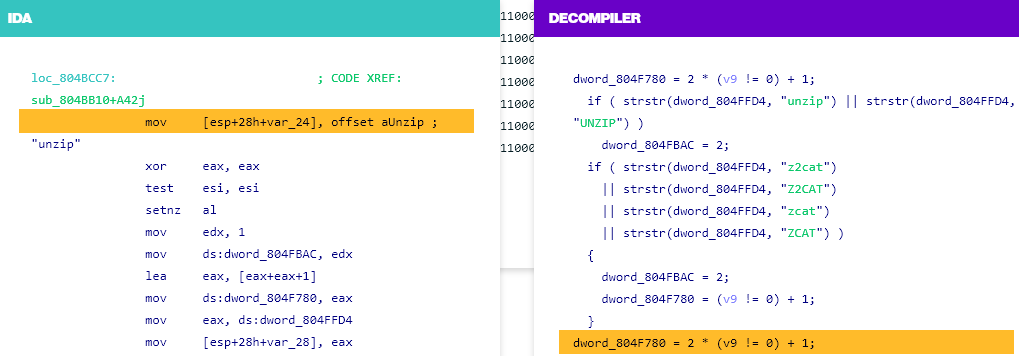

IDA Pro

IDA Pro (abbreviazione di Interactive Disassembler Pro) è un disassemblatore e debugger commerciale comunemente utilizzato dai ricercatori di sicurezza per analizzare il codice compilato. Può essere utilizzato per eseguire il reverse engineering di eseguibili e altri file binari.

Offre inoltre una varietà di funzionalità per l’analisi statica e dinamica, incluso il supporto per più architetture e formati di file, la possibilità di creare e modificare disassemblaggi e l’integrazione con altri strumenti come debugger e decompilatori.

IDA Pro supporta la compatibilità multipiattaforma e offre anche un’interfaccia utente grafica e un linguaggio di scripting per l’automazione di attività complesse. È considerato uno dei disassemblatori più potenti e ricchi di funzionalità disponibili, ma è anche noto per la sua ripida curva di apprendimento e il prezzo elevato.

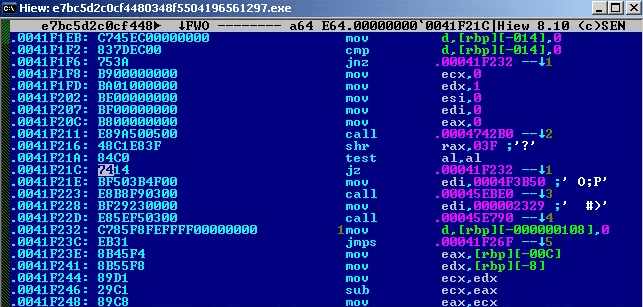

Guarda

Hiew è un visualizzatore ed editor di file binari per Microsoft Windows. È uno strumento popolare tra gli sviluppatori di software e i ricercatori di sicurezza. Hiew consente agli utenti di visualizzare e modificare i dati grezzi di un file binario, nonché di smontare il codice macchina in linguaggio assembly.

Può anche essere utilizzato per cercare modelli o stringhe all’interno di un file binario e per confrontare due file per differenze. Hiew non è open source e non è disponibile gratuitamente, ma può essere acquistato dal sito Web del suo sviluppatore.

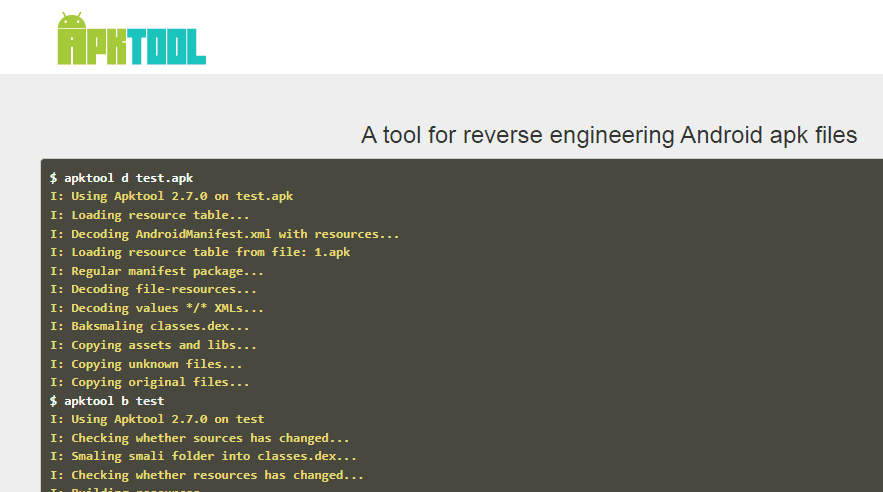

Apktool è uno strumento gratuito e open source per il reverse engineering dei file apk Android. È scritto in Java e può essere eseguito su qualsiasi piattaforma che supporti Java. Apktool consente agli utenti di decodificare le risorse in un file apk e ricostruire l’app con alcune modifiche.

Viene comunemente utilizzato dagli sviluppatori e dai modder Android per personalizzare le app, nonché dai ricercatori di sicurezza per eseguire analisi statiche sulle app Android.

Può decodificare le risorse in un file apk e creare una rappresentazione leggibile dall’uomo del codice e dei contenuti dell’app.

Apktool può anche essere utilizzato per eseguire analisi di sicurezza su app Android, in quanto consente agli utenti di ispezionare il codice e le risorse dell’app. Ciò consente agli utenti di apportare modifiche all’aspetto e al comportamento dell’app.

Tuttavia, è importante che gli utenti rispettino i diritti di proprietà intellettuale degli sviluppatori di app e utilizzino Apktool solo per scopi legali ed etici.

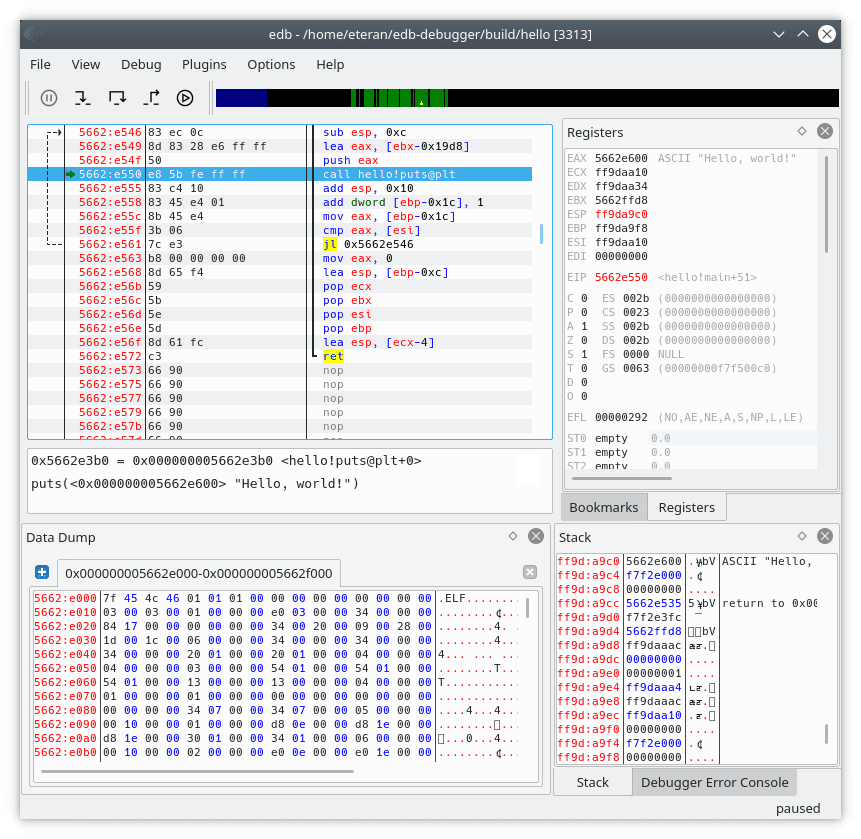

edb-debugger

EDB è un debugger gratuito e open source per Linux, Windows e macOS. È un potente strumento che può essere utilizzato per analizzare ed eseguire il debug di un’ampia gamma di eseguibili, inclusi file di classe ELF, PE, Mach-O e Java.

EDB include una varietà di funzionalità che lo rendono uno strumento prezioso per lo sviluppo software e il reverse engineering.

Una delle caratteristiche principali di EDB è la sua interfaccia user-friendly, che lo rende facile da usare anche per coloro che sono nuovi al debug. Include una varietà di viste, come una vista di disassemblaggio, una mappa di memoria e una vista registro, che forniscono informazioni dettagliate sullo stato del programma sottoposto a debug.

EDB consente inoltre agli utenti di impostare punti di interruzione, eseguire il codice in un unico passaggio e ispezionare i valori delle variabili, semplificando l’analisi e il debug dei programmi.

Inoltre, EDB include il supporto per una varietà di architetture di processori e sistemi operativi, rendendolo uno strumento versatile che può essere utilizzato su un’ampia gamma di piattaforme.

Java Snoop

JavaSnoop è uno strumento che consente agli utenti di modificare il comportamento delle applicazioni Java in fase di esecuzione. È progettato per essere utilizzato per test e analisi di sicurezza e può essere utilizzato per identificare e sfruttare le vulnerabilità nelle applicazioni Java.

JavaSnoop funziona collegandosi a un processo Java in esecuzione e inserendovi del codice, consentendo all’utente di modificare il comportamento dell’applicazione al volo. Questo può essere utile per identificare e testare la sicurezza delle applicazioni Java.

JavaSnoop è disponibile come strumento autonomo e come plug-in per la popolare piattaforma di test di sicurezza delle applicazioni Web Burp Suite. È scritto in Java e può essere eseguito su qualsiasi piattaforma che supporti Java, inclusi Windows, Linux e macOS.

Alcune delle funzionalità chiave di JavaSnoop includono la capacità di intercettare e modificare le chiamate ai metodi, visualizzare e modificare i valori delle variabili e definire hook personalizzati per automatizzare le attività.

Conclusione

Il reverse engineering è un’abilità preziosa per i professionisti della sicurezza perché consente loro di comprendere il design, il funzionamento interno e la funzionalità di un prodotto o sistema al fine di identificare e mitigare potenziali vulnerabilità o difetti.

Ciò può essere particolarmente utile per identificare e mitigare le vulnerabilità zero-day, che sono vulnerabilità sconosciute al produttore o allo sviluppatore e non sono state ancora corrette.

Il reverse engineering può essere un’abilità impegnativa e complessa da padroneggiare. Tuttavia, può essere uno strumento prezioso per i professionisti della sicurezza che desiderano identificare e mitigare potenziali vulnerabilità nelle applicazioni e nei sistemi software.

Potresti anche essere interessato a conoscere i migliori analizzatori NetFlow e strumenti di raccolta per la tua rete.