Proteggi ciò che conta per la tua attività.

C’è molto a cui pensare mentre si lavora con container, Kubernetes, cloud e secret. Devi impiegare e mettere in relazione le migliori pratiche sulla gestione delle identità e degli accessi e scegliere ed eseguire vari strumenti.

Che tu sia uno sviluppatore o un amministratore di sistema professionista, devi chiarire che hai la giusta scelta di strumenti per proteggere i tuoi ambienti. Le applicazioni devono accedere ai dati di configurazione in atto per funzionare correttamente. E mentre la maggior parte dei dati di configurazione non è sensibile, alcuni devono rimanere riservati. Queste stringhe sono note come segreti.

Non dirmi che hai ancora segreti in GitHub.

Bene, se stai costruendo un’applicazione affidabile, è probabile che le tue funzioni richiedano l’accesso a segreti o qualsiasi altro tipo di informazione sensibile che stai conservando.

Questi secreti possono includere:

- Chiavi API

- Credenziali del database

- Chiavi di crittografia

- Impostazioni di configurazione sensibili (indirizzo e-mail, nomi utente, flag di debug, ecc.)

- Le password

Tuttavia, prendersi cura di questi segreti in modo sicuro potrebbe in seguito rivelarsi un compito difficile. Quindi ecco alcuni suggerimenti per sviluppatori e amministratori di sistema:

Sommario:

Correggere le dipendenze delle funzioni

Ricorda sempre di tenere traccia delle librerie utilizzate nelle funzioni e di contrassegnare le vulnerabilità monitorandole continuamente.

Utilizza i gateway API come buffer di sicurezza

Non esporre le funzioni in modo preciso all’interazione dell’utente. Sfrutta le funzionalità del gateway API dei tuoi fornitori di servizi cloud per includere un altro livello di sicurezza oltre alla tua funzione.

Proteggi e verifica i dati in transito

Assicurati di sfruttare HTTPS per un canale di comunicazione sicuro e verifica i certificati SSL per proteggere l’identità remota.

Segui le regole di codifica sicura per il codice dell’applicazione.

Senza server da hackerare, gli aggressori si rivolgeranno al livello dell’applicazione, quindi presta particolare attenzione per proteggere il tuo codice.

Gestisci i segreti in un archivio sicuro

Le informazioni sensibili possono essere facilmente trapelate e le credenziali non aggiornate sono soggette ad attacchi ai tavoli arcobaleno se si trascura di adottare adeguate soluzioni di gestione dei segreti. Ricordarsi di non archiviare i segreti nel sistema dell’applicazione, nelle variabili di ambiente o nel sistema di gestione del codice sorgente.

La gestione delle chiavi nel mondo cooperativo è molto dolorosa a causa, tra le altre ragioni, della mancanza di conoscenze e risorse. Al contrario, alcune aziende incorporano le chiavi di crittografia e altri segreti software direttamente nel codice sorgente dell’applicazione che li utilizza, introducendo il rischio di esporre i segreti.

A causa della mancanza di troppe soluzioni standard, molte aziende hanno cercato di costruire i propri strumenti di gestione dei segreti. Eccone alcuni che puoi sfruttare per le tue esigenze.

Volta

HashiCorp Vault è uno strumento per archiviare e accedere in modo sicuro ai segreti.

Fornisce un’interfaccia unificata a secret mantenendo al tempo stesso uno stretto controllo degli accessi e registrando un registro di controllo completo. È uno strumento che protegge le applicazioni e le basi degli utenti per limitare lo spazio di superficie e il tempo di attacco in caso di violazione.

Fornisce un’API che consente l’accesso ai segreti in base alle politiche. Qualsiasi utente dell’API deve verificare e vedere solo i segreti che è autorizzato a visualizzare.

Vault crittografa i dati utilizzando AES a 256 bit con GCM.

Può accumulare dati in vari backend come Amazon DynamoDB, Consul e molto altro. Vault supporta la registrazione in un file locale per i servizi di controllo, un server Syslog o direttamente in un socket. Vault registra le informazioni sul client che ha agito, l’indirizzo IP del client, l’azione e l’ora in cui è stata eseguita

L’avvio/riavvio coinvolge sempre uno o più operatori per aprire il Vault. Funziona principalmente con i token. Ogni token è assegnato a una politica che può vincolare le azioni ei percorsi. Le caratteristiche principali del Vault sono:

- Crittografa e decrittografa i dati senza memorizzarli.

- Vault può generare segreti su richiesta per alcune operazioni, ad esempio database AWS o SQL.

- Consente la replica su più data center.

- Vault ha una protezione integrata per la revoca dei segreti.

- Funge da repository segreto con dettagli sul controllo degli accessi.

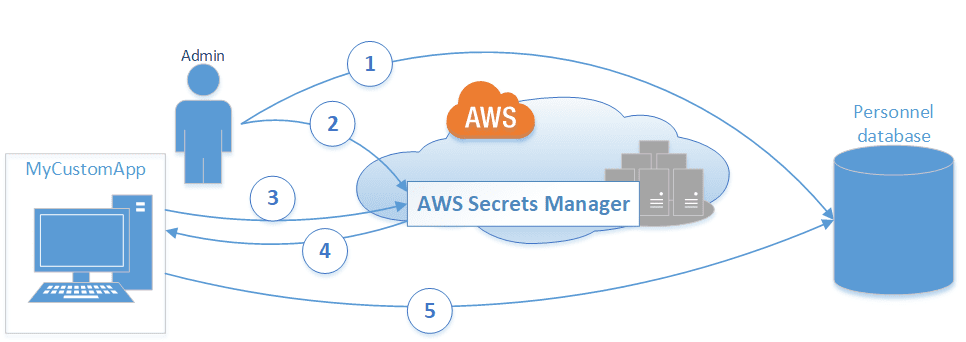

Gestore dei segreti di AWS

Ti aspettavi AWS in questo elenco. Non è vero?

AWS ha una soluzione per ogni problema.

AWS Secrets Manager ti consente di ruotare, gestire e recuperare rapidamente le credenziali del database, le chiavi API e altre password. Utilizzando Secrets Manager, puoi proteggere, analizzare e gestire i segreti necessari per accedere alle funzionalità di AWS Cloud, su servizi di terze parti e in locale.

Secrets Manager ti consente di gestire l’accesso ai segreti utilizzando autorizzazioni granulari. Le caratteristiche principali di AWS Secrets Manager sono:

- Crittografa i segreti inattivi utilizzando le chiavi di crittografia.

- Inoltre, decifra il segreto e quindi lo trasmette in modo sicuro tramite TLS.

- Fornisce esempi di codice che aiutano a chiamare le API di Secrets Manager

- Dispone di librerie di memorizzazione nella cache lato client per migliorare la disponibilità e ridurre la latenza dell’utilizzo dei segreti.

- Configura gli endpoint Amazon VPC (Virtual Private Cloud) per mantenere il traffico all’interno della rete AWS.

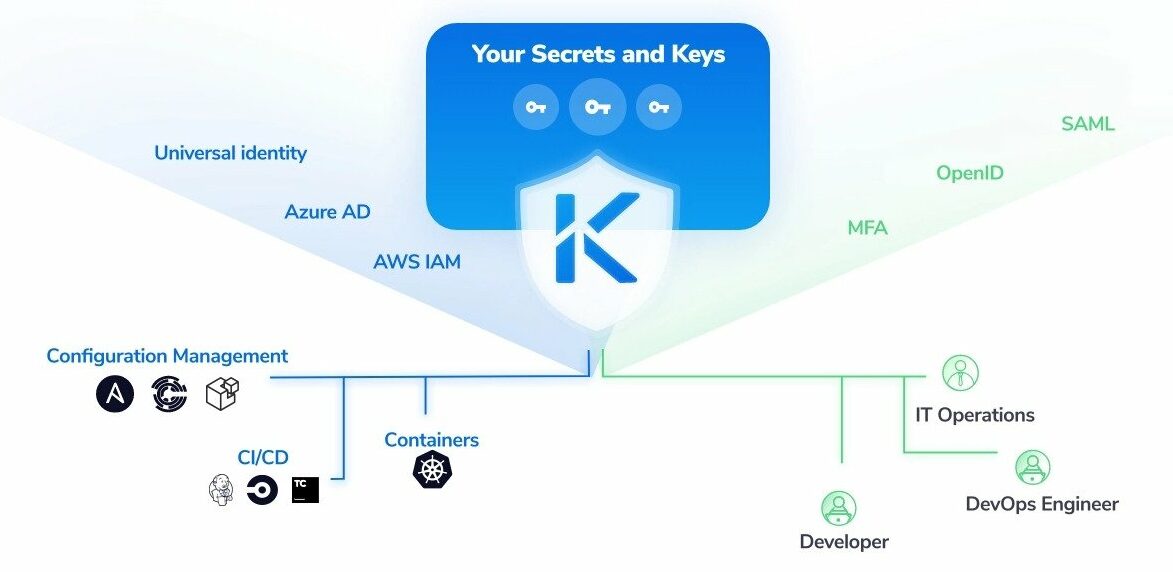

Una volta senza chiavi

Akeyless Vault è una piattaforma unificata basata su SaaS per la gestione dei segreti end-to-end, che protegge tutti i tipi di credenziali, sia statiche che dinamiche, inclusa l’automazione dei certificati e le chiavi di crittografia. Inoltre, fornisce una soluzione unica per proteggere l’accesso remoto (zero-trust) a tutte le risorse in ambienti legacy, multi-cloud e ibridi.

Akeyless protegge i segreti e le chiavi utilizzando una tecnologia certificata FIPS 140-2 e brevettata; non ha alcuna conoscenza dei segreti e delle chiavi dei suoi clienti.

Le caratteristiche principali includono:

- Piattaforma SaaS disponibile a livello globale che offre alta disponibilità (HA) e ripristino di emergenza (DR) integrati sfruttando l’architettura cloud-native su un servizio multi-regione e multi-cloud.

- La gestione avanzata dei segreti fornisce un deposito sicuro per segreti statici e dinamici come password, credenziali, chiavi API, token, ecc.

- Akeyless Vault consente il provisioning e l’iniezione di tutti i tipi di segreti a tutti i tuoi server, applicazioni e carichi di lavoro, fornendo un’ampia varietà di plug-in che ti consentono di connetterti a tutte le tue piattaforme DevOps e IT come CI/CD, gestione della configurazione e orchestrazione strumenti come Kubernetes e Docker.

Tempi di produzione più rapidi perché:

- SaaS: non è necessaria alcuna distribuzione, installazione o manutenzione

- Onboarding istantaneo con migrazione automatica dei secret da repository di secret esistenti noti

La piattaforma supporta altri due pilastri:

- Zero-Trust Application Access (AKA Remote Access) fornendo autenticazione unificata e credenziali di accesso just-in-time, consentendo di proteggere le applicazioni e l’infrastruttura senza perimetro.

- La crittografia as-a-Service consente ai clienti di proteggere i dati sensibili personali e aziendali applicando la crittografia avanzata a livello di app certificata FIPS 140-2.

Keywiz

Square Keywhiz aiuta con i segreti dell’infrastruttura, i portachiavi GPG e le credenziali del database, inclusi certificati e chiavi TLS, chiavi simmetriche, token API e chiavi SSH per servizi esterni. Keywhiz è uno strumento per gestire e condividere i segreti.

L’automazione in Keywhiz ci consente di distribuire e impostare senza problemi i segreti essenziali per i nostri servizi, il che richiede un ambiente coerente e sicuro. Le caratteristiche principali di Keywhiz sono:

- Keywhiz Server fornisce API JSON per la raccolta e la gestione dei segreti.

- Memorizza tutti i segreti solo nella memoria e non ricorre mai al disco.

- L’interfaccia utente è realizzata con AngularJS in modo che gli utenti possano convalidare e utilizzare l’interfaccia utente.

Confidente

Confidant è uno strumento di gestione dei segreti open source che mantiene l’archiviazione intuitiva e l’accesso ai segreti in modo sicuro. Confidant memorizza i segreti in un modo di accodamento in DynamoDB e genera una chiave di dati KMS univoca per ogni modifica di tutti i segreti, utilizzando la crittografia autenticata simmetrica Fernet.

Fornisce un’interfaccia Web AngularJS che consente agli utenti finali di gestire in modo efficiente i segreti, le forme dei segreti per i servizi e il registro delle modifiche. Alcune delle caratteristiche includono:

- Autenticazione KMS

- Crittografia dei dati inattivi dei segreti con versione

- Un’interfaccia web intuitiva per la gestione dei segreti

- Genera token che possono essere applicati per l’autenticazione da servizio a servizio o per passare messaggi crittografati tra servizi.

SOPS

Lascia che ti presenti SOPS, uno strumento incredibile che ho scoperto di recente. È un editor di file crittografato che supporta formati come YAML, JSON, ENV, INI e BINARY. La parte migliore? Può crittografare i tuoi file utilizzando AWS KMS, GCP KMS, Azure Key Vault, età e PGP.

Ora, qui è dove diventa interessante. Immagina di lavorare su una macchina che non ha accesso diretto alle chiavi di crittografia come le chiavi PGP. Nessun problema! SOPS ti ha coperto con la sua funzione di servizio chiave. È possibile concedere l’accesso SOPS alle chiavi di crittografia memorizzate su una macchina remota inoltrando un socket. È come avere il tuo agente GPG portatile personale!

SOPS opera su un modello client-server per crittografare e decrittografare la chiave dei dati. Per impostazione predefinita, esegue un servizio chiave locale all’interno del processo. Il client invia richieste di crittografia o decrittografia al servizio chiavi tramite gRPC e buffer di protocollo. Non preoccuparti; queste richieste non contengono alcuna chiave crittografica, pubblica o privata.

Devo sottolineare che la connessione al servizio chiave attualmente manca di autenticazione o crittografia. Per garantire la sicurezza, si consiglia vivamente di autenticare e crittografare la connessione con altri mezzi, ad esempio un tunnel SSH.

Ma aspetta, c’è di più! SOPS può generare registri di controllo per tenere traccia dell’accesso ai file nel tuo ambiente controllato. Se abilitato, registra l’attività di decrittografia in un database PostgreSQL, inclusi il timestamp, il nome utente e il file decrittografato. Abbastanza pulito, vero?

Inoltre, SOPS offre due comodi comandi per passare i segreti decrittografati a un nuovo processo: exec-env e exec-file. Il primo inietta l’output nell’ambiente di un processo figlio, mentre il secondo lo memorizza in un file temporaneo.

Ricorda, l’estensione del file determina il metodo di crittografia utilizzato da SOPS. Se si crittografa un file in un formato specifico, assicurarsi di conservare l’estensione del file originale per la decrittografia. È il modo più semplice per garantire la compatibilità.

SOPS trae ispirazione da strumenti come hiera-eyaml, credstash, sneaker e password store. È una soluzione fantastica che elimina il fastidio di gestire manualmente i file crittografati con PGP.

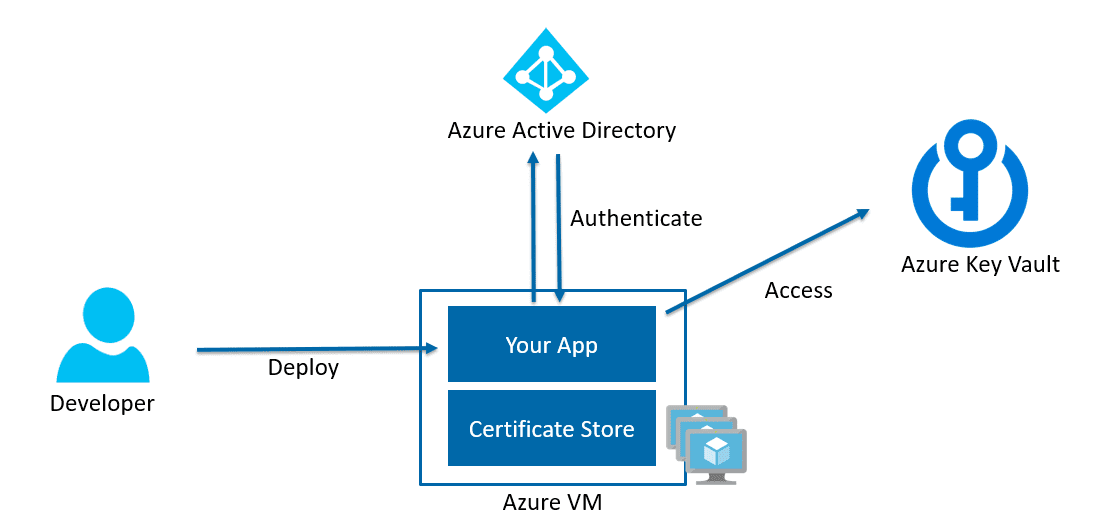

Archivio delle chiavi di Azure

Ospitare le tue applicazioni su Azure? Se sì, allora questa sarebbe una buona scelta.

Azure Key Vault consente agli utenti di gestire tutti i segreti (chiavi, certificati, stringhe di connessione, password e così via) per l’applicazione cloud in una posizione specifica. È integrato per impostazione predefinita con le origini e le destinazioni dei segreti in Azure. Le applicazioni esterne ad Azure possono utilizzarlo ulteriormente.

Puoi anche migliorare le prestazioni riducendo la latenza delle tue applicazioni cloud archiviando le chiavi crittografiche nel cloud invece che in locale.

Azure può aiutare a soddisfare i requisiti di conformità e protezione dei dati.

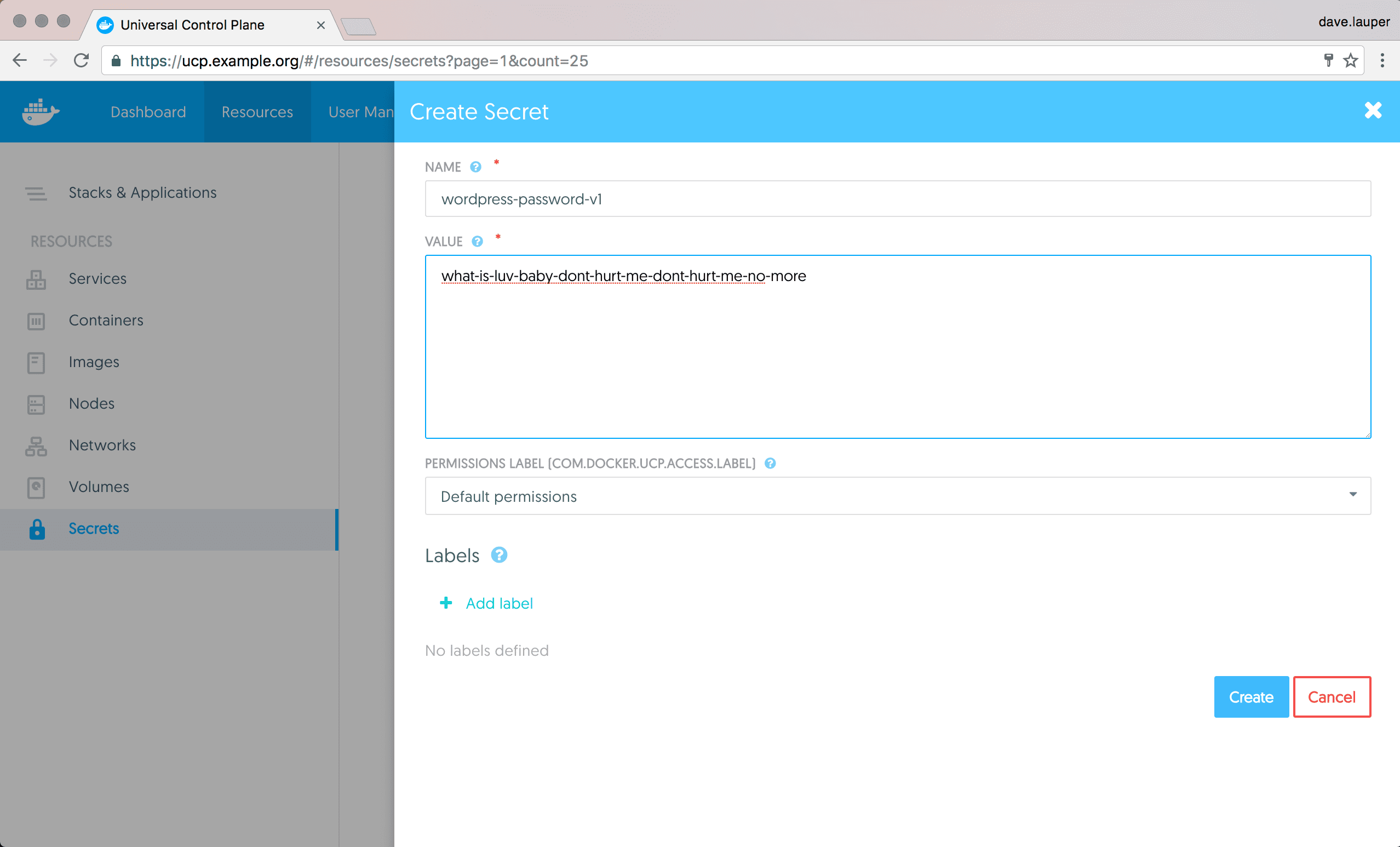

I segreti di Docker

I segreti Docker consentono di aggiungere facilmente il segreto al cluster ed è condiviso solo su connessioni TLS reciprocamente autenticate. Quindi i dati vengono raggiunti dal nodo gestore nei segreti di Docker e vengono salvati automaticamente nell’archivio Raft interno, che garantisce che i dati vengano crittografati.

I segreti Docker possono essere facilmente applicati per gestire i dati e quindi trasferirli ai contenitori con accesso ad essi. Impedisce la fuoriuscita dei segreti quando l’applicazione li utilizza.

Knox

Knox, è stato sviluppato dalla piattaforma di social media Pinterest per risolvere il loro problema con la gestione manuale delle chiavi e il mantenimento di una traccia di controllo. Knox è scritto in Go e i client comunicano con il server Knox utilizzando un’API REST.

Knox utilizza un database temporaneo volatile per l’archiviazione delle chiavi. Crittografa i dati archiviati nel database utilizzando AES-GCM con una chiave di crittografia principale. Knox è disponibile anche come immagine Docker.

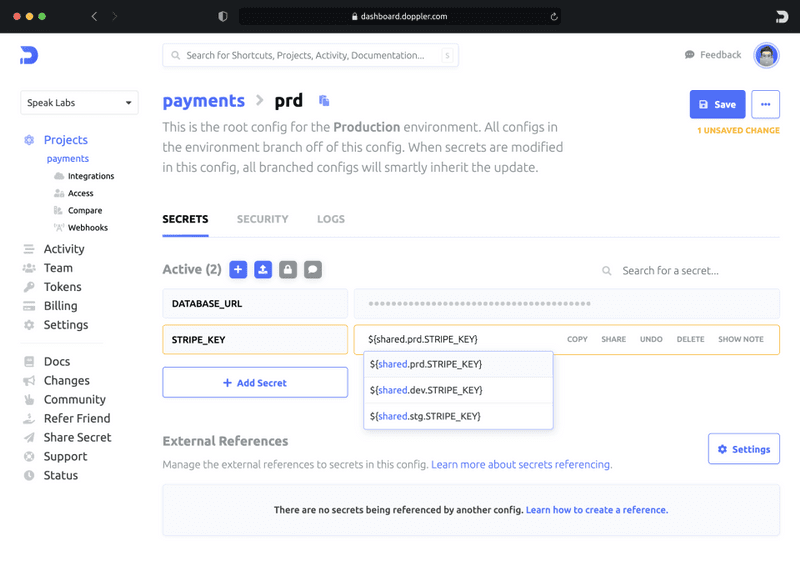

Doppler

Dalle startup alle aziende, migliaia di organizzazioni utilizzano Doppler per mantenere sincronizzate la loro configurazione segreta e delle app tra ambienti, membri del team e dispositivi.

Non è necessario condividere segreti tramite e-mail, file zip, git e Slack; consenti ai tuoi team di collaborare in modo che lo dispongano immediatamente dopo l’aggiunta del segreto. Doppler ti dà una sensazione di relax automatizzando il processo e risparmiando tempo.

È possibile creare riferimenti ai segreti utilizzati di frequente in modo che un singolo aggiornamento in determinati intervalli svolga tutto il lavoro. Usa i segreti in Serverless, Docker o ovunque, Doppler lavora con te. Quando il tuo stack si evolve, rimane così com’è, permettendoti di andare in diretta in pochi minuti.

Doppler CLI sa tutto sul recupero dei tuoi segreti in base alla directory del tuo progetto. Non preoccuparti se qualcosa cambia, puoi facilmente ripristinare le modifiche interrotte con un solo clic o tramite CLI e API.

Con Doppler, lavora in modo più intelligente piuttosto che più duro e ottieni GRATUITAMENTE il tuo software di gestione segreto. Se cerchi più funzionalità e vantaggi, scegli uno starter pack a $ 6/mese/sede.

Conclusione

Spero che quanto sopra ti dia un’idea di alcuni dei migliori software per gestire le credenziali dell’applicazione.

Successivamente, esplora l’inventario delle risorse digitali e le soluzioni di monitoraggio.