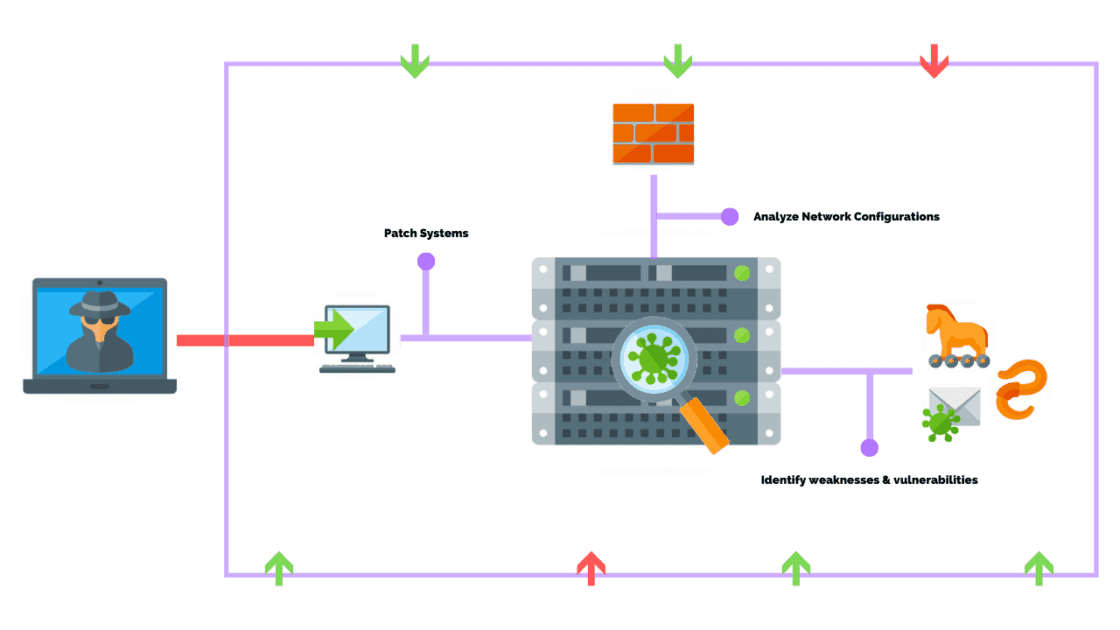

Il test di penetrazione della rete è un tentativo autorizzato di hackerare una rete o un’infrastruttura di computer per identificare vulnerabilità e rischi per la sicurezza.

Di solito, gli esperti di sicurezza eseguono i test per individuare e sfruttare in modo sicuro i punti deboli della rete, come porte aperte, dati esposti, crittografia debole e password. I test di penetrazione rivelano anche configurazioni errate, controlli inadeguati dei privilegi, sistemi operativi senza patch e altre vulnerabilità del sistema.

Idealmente, è importante valutare regolarmente la sicurezza e ottenere una visione olistica dell’intera rete, dei sistemi operativi, delle applicazioni, dei dispositivi e di altre risorse.

A questo scopo è possibile eseguire test di penetrazione della rete interna e test di penetrazione della rete esterna. Ciò significa lanciare attacchi dall’interno della rete dell’organizzazione, dall’intranet o dall’esterno, ad esempio da Internet, da altre reti, WI-FI e altre fonti.

Credito immagine: Sinossi

Sommario:

Perché il test di penetrazione della rete è importante?

La valutazione della sicurezza aiuta a identificare i difetti che gli aggressori possono sfruttare e compromettere la rete, l’infrastruttura, i dati e altre risorse. Controlla un’ampia gamma di risorse e servizi, inclusa la conformità della sicurezza perimetrale con varie normative di settore e standard e la convalida delle soluzioni e delle pratiche di sicurezza esistenti.

Altri vantaggi includono:

- Identificare e risolvere le vulnerabilità della sicurezza che gli aggressori possono sfruttare su componenti di rete, servizi, configurazioni, applicazioni e altre risorse.

- Scoprire le risorse con il maggior numero di vulnerabilità, consentendo all’organizzazione di dare loro la priorità.

- Identificazione delle falle di sicurezza e del potenziale impatto in caso di sfruttamento da parte degli aggressori.

- Aiuta l’organizzazione a valutare la propria rete e infrastruttura e di conseguenza ad agire ove necessario per soddisfare i requisiti di audit e di conformità legale e di settore.

- Guadagnare e mantenere la fiducia di utenti e clienti.

Test di penetrazione della rete – Immagine: Purplesec

Test di penetrazione della rete – Immagine: Purplesec

Test di penetrazione della rete – Immagine: Purplesec

Le migliori soluzioni di test di penetrazione della rete

La scelta di una soluzione di test di penetrazione della rete varia da un’organizzazione all’altra, a seconda dei requisiti, del tipo di infrastruttura, dell’obiettivo, delle competenze interne e di altri fattori.

Con il mercato pieno di prodotti, abbiamo compilato un elenco dei migliori strumenti di test di penetrazione della rete per aiutarti a restringere il campo a ciò che meglio si adatta alle tue esigenze specifiche.

Avanguardia dell’intruso

Avanguardia dell’intruso è un servizio efficace di test di penetrazione che consente ai team di identificare e affrontare vari punti deboli della sicurezza. Lo scanner di vulnerabilità ibrido offre un’ampia copertura supportata da professionisti della sicurezza on-demand altamente qualificati.

Inoltre, il servizio basato sul web fornisce controlli continui e indagini basate sull’intelligence, effettuando valutazioni accurate e garantendo che i team non perdano nulla.

Benefici

- Consente alle organizzazioni di eseguire una scansione completa delle vulnerabilità dell’infrastruttura. Dispone inoltre di una scansione automatica che puoi pianificare per l’esecuzione agli intervalli preferiti.

- Fornisce un monitoraggio continuo della tua infrastruttura, consentendoti di rilevare e rispondere rapidamente a tutte le minacce, comprese le vulnerabilità zero-day. Il servizio è supportato da professionisti anti-intrusione di grande esperienza che agiscono rapidamente per affrontare qualsiasi rischio rilevato.

- Professionisti della sicurezza on-demand eccellenti e di grande esperienza per rispondere quando i team interni non possono rispondere adeguatamente a una minaccia.

- Integra controlli manuali delle vulnerabilità per identificare e rimuovere le minacce segnalate che non possono essere sfruttate o che sono falsi positivi.

- Si integra facilmente con strumenti di produttività come Microsoft Teams, Slack e altri.

Richiede miglioramenti nel filtraggio delle vulnerabilità scoperte. Manca la capacità di scegliere e risolvere una vulnerabilità individuale. Sarebbe fantastico risolvere una vulnerabilità e convalidare la correzione senza rieseguire l’intero test.

Potrebbe essere necessario molto tempo per completare la scansione e anche rallentare alcune macchine durante il test. Non ha la capacità di mettere in pausa e riprendere le scansioni, il che può essere utile quando i server sono sovraccarichi.

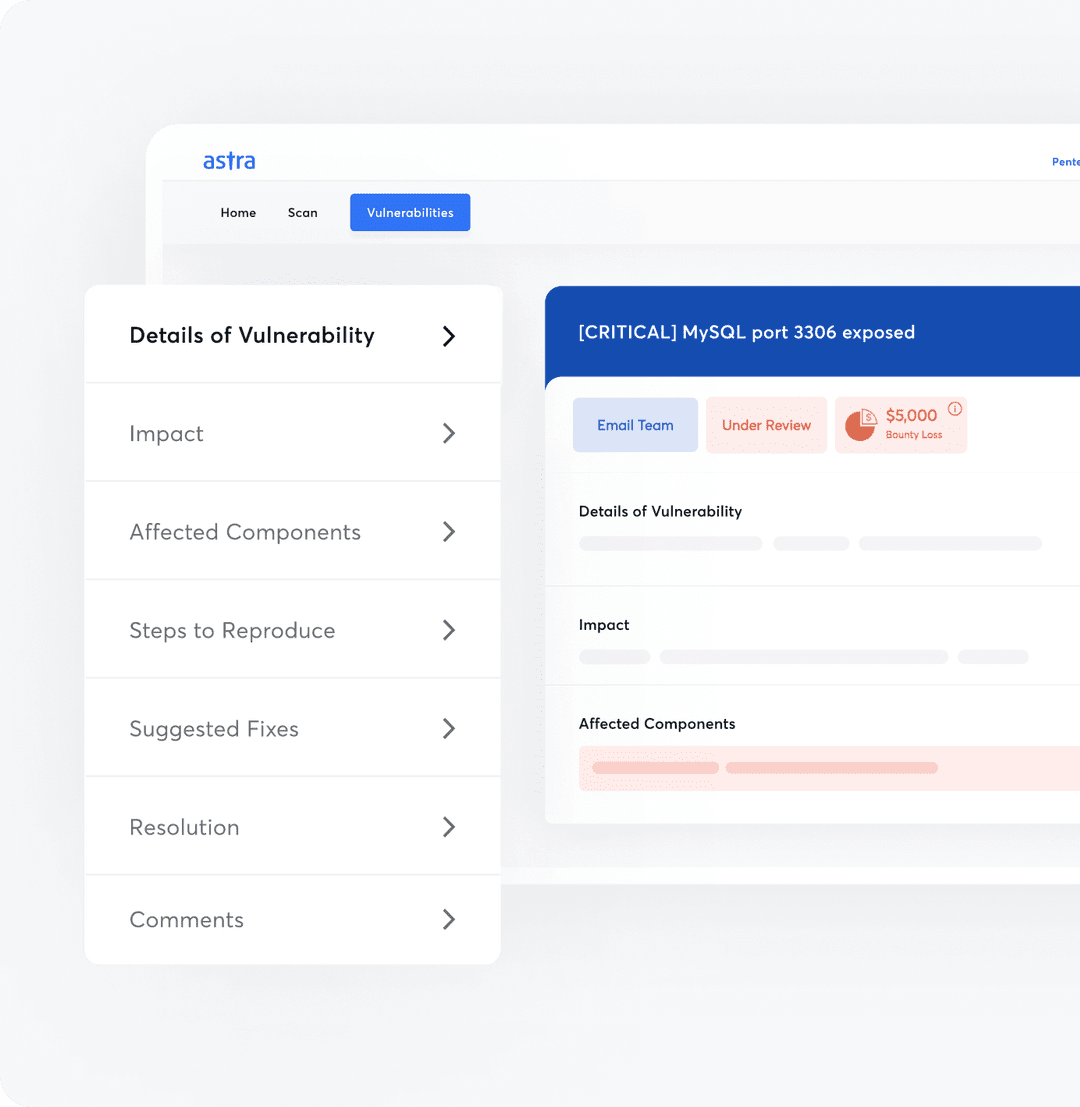

Astra Pentest

Astra Pentest è uno scanner di vulnerabilità intelligente supportato da esperti di sicurezza altamente qualificati. Un ottimo strumento che ti consente di scoprire e affrontare le vulnerabilità fornendo una copertura completa e una guida passo passo su come affrontare i punti deboli della sicurezza scoperti.

Inoltre, dispone di un dashboard di gestione intuitivo che consente ai team di sicurezza, ai CXO, agli esperti di sicurezza di Astra e ad altre parti interessate di collaborare senza problemi.

Dettagli della vulnerabilità Astra Pentest Immagine: Astra

Dettagli della vulnerabilità Astra Pentest Immagine: Astra

Dettagli della vulnerabilità Astra Pentest Immagine: Astra

Benefici

- Istruzioni dettagliate chiare e attuabili su come affrontare le minacce scoperte nella tua infrastruttura IT.

- Una dashboard intuitiva per CXO che ti consente di monitorare l’avanzamento della scansione, stabilire le priorità e risolvere più rapidamente le vulnerabilità critiche.

- Lo scanner intelligente utilizza dati pentest storici per creare un profilo che affronti il tuo ambiente IT e le tue minacce specifiche.

- Ottimo supporto in tempo reale da parte di esperti di sicurezza altamente qualificati.

- Fornisce la scansione automatica e manuale delle vulnerabilità, consentendo allo stesso tempo di scansionare il perimetro della rete ed eseguire nuovamente i test per garantire di aver risolto adeguatamente le vulnerabilità.

- Fornisce scansione continua e guidata in modo intelligente e dispone di un motore di sicurezza in continua evoluzione basato su nuovi CVE e hack

- Fornisce un certificato affidabile e riconosciuto nel settore, consentendoti di soddisfare facilmente GDPR, HIPAA ISO 27001, SOC2 e altri requisiti di conformità.

Il completamento di scansioni complete può richiedere molto tempo e ciò potrebbe ritardare alcuni servizi cruciali all’interno dell’organizzazione. A volte potrebbero esserci dei falsi positivi e questi richiedono più tempo per essere verificati manualmente.

Non supporta l’esportazione di un report per una singola vulnerabilità. Anche se non è un grosso problema, sarebbe bene integrare Astra con i più diffusi strumenti di messaggistica istantanea come Telegram, Teams, Slack e altri invece della semplice posta elettronica.

Difesa del bersaglio

Difesa del bersaglio è uno strumento avanzato di test di penetrazione della rete e dell’infrastruttura che offre sia scansione automatizzata che informazioni umane.

Benefici

- Fornisce una scansione completa delle vulnerabilità della sicurezza per aiutarti a rafforzare il tuo livello di sicurezza. Durante l’esercitazione, i penetration tester di Target Defense simulano spesso attacchi autorizzati utilizzando tecnologie e strumenti simili a quelli utilizzati dai veri aggressori.

- Test di penetrazione interni ed esterni per fornire ai team di sicurezza una visibilità completa di tutte le vulnerabilità

- Dispone di piani di pagamento flessibili con prezzi competitivi che lo rendono adatto a organizzazioni di tutte le dimensioni

- Dispone di una dashboard moderna e facile da usare che consente ai team di dare priorità alla scansione e alla correzione delle vulnerabilità.

- Fornisce una scansione continua e automatizzata necessaria per rilevare e risolvere rapidamente qualsiasi vulnerabilità rilevata.

La piattaforma completa di test di penetrazione aiuta i team di sicurezza a rilevare e correggere un’ampia gamma di difetti di sicurezza prima che i veri aggressori li trovino e li sfruttino.

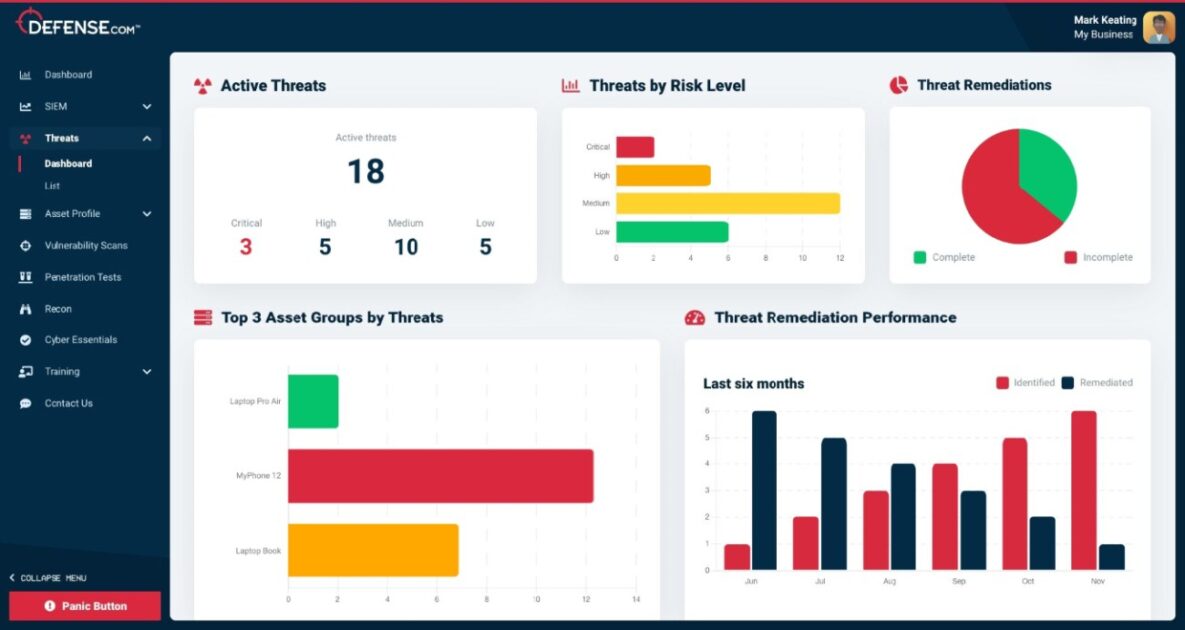

Defensecom

Dashboard delle minacce pentest di Defensecom Immagine: Defensecom

Dashboard delle minacce pentest di Defensecom Immagine: Defensecom

Defensecom è una piattaforma completa di test di penetrazione della rete che consente di eseguire la scansione delle vulnerabilità dell’infrastruttura, delle reti, del cloud, delle applicazioni e di altre risorse. La soluzione pentest completa combina vari pacchetti di test e puoi personalizzarla per soddisfare le tue esigenze attuali.

Benefici

- Consente di eseguire attacchi di phishing simulati e di determinare le esigenze di formazione sulla consapevolezza della sicurezza per i dipendenti.

- Assistenza correttiva in caso di scoperta di vulnerabilità della sicurezza.

- Rapporto di valutazione dettagliato che include un elenco di minacce critiche sulle risorse software e hardware.

- Rapporti e dettagli utilizzabili per ciascuna vulnerabilità scoperta.

- Priorità delle minacce, monitoraggio dei log e dati in tempo reale per migliorare la gestione delle vulnerabilità.

- Eccellente supporto da parte degli esperti di sicurezza altamente qualificati ed esperti di Defensecom.

Puoi scegliere test specifici per l’infrastruttura, le applicazioni, l’autenticazione, Office 365 o altri singoli servizi o risorse. Inoltre, puoi scegliere un penetration test mirato, che è un test di penetrazione esaustivo rivolto all’organizzazione. Ciò comporta il lancio di vari attacchi simulati sulla rete e sull’infrastruttura dell’organizzazione.

vPenTest

vPenTest è una soluzione di test di penetrazione automatizzata efficiente, ricca di funzionalità e conveniente che esegue varie attività di hacking sulla rete di un’organizzazione.

Per dimostrare cosa farebbe un vero utente malintenzionato, vPenTest va avanti e sfrutta le vulnerabilità identificate. Ad esempio, i tester possono utilizzare lo strumento scalabile per condurre attacchi man-in-the-middle, trovare dati sensibili non protetti, violare password, impersonare utenti o sfruttare altre falle di sicurezza identificate.

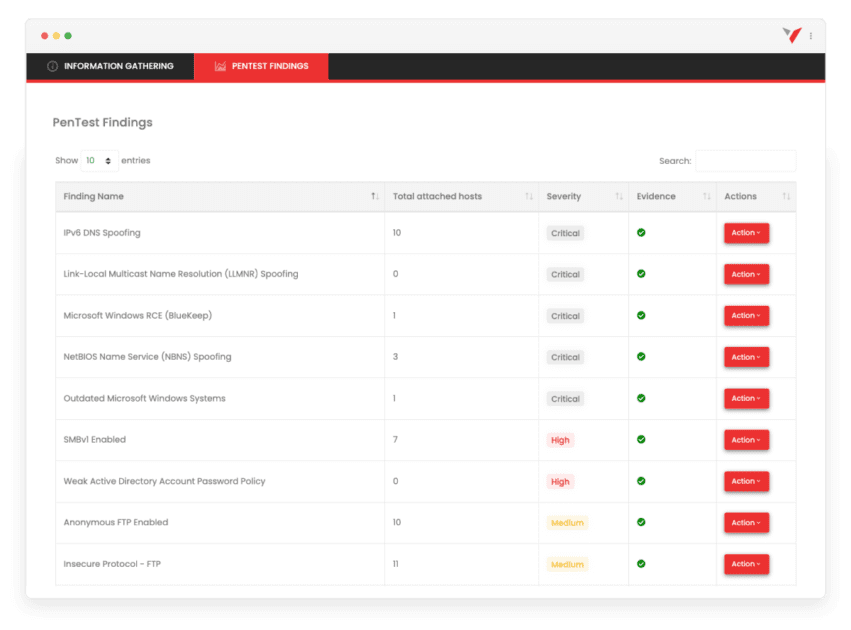

Rapporto sui test di penetrazione della rete vPenTest – Immagine: Vonahi

Rapporto sui test di penetrazione della rete vPenTest – Immagine: Vonahi

Rapporto sui test di penetrazione della rete vPenTest – Immagine: Vonahi

Vantaggi di vPenTest

- Strumento di test di penetrazione efficiente, più veloce e coerente basato su un framework proprietario in continua evoluzione.

- Fornisce un penetration test conveniente e completo con report dettagliati e utilizzabili.

- Pianificazione flessibile mensile o su richiesta per test di penetrazione della rete interna o esterna.

- Consente di monitorare l’avanzamento della scansione delle vulnerabilità e gli avvisi in tempo reale.

- Condurre simulazioni pre-e post-violazione dall’interno o dall’esterno della rete.

- Rapporti di valutazione chiari e dettagliati con istruzioni dettagliate su come risolvere le vulnerabilità rilevate.

- Consente test di penetrazione segmentati per valutare la sicurezza e l’efficacia delle reti sensibili isolate.

Sebbene la piattaforma soddisfi quasi tutte le esigenze di test di penetrazione per tutti i tipi di attività, alcuni utenti avanzati potrebbero richiedere la risoluzione di alcuni problemi.

Gli avvisi arrivano principalmente via email. Potrebbe essere più conveniente se la piattaforma fosse integrata con altri strumenti di business istantaneo come Slack e Teams.

La dashboard è semplice e facile da usare per tutti, compresi gli utenti con competenze tecniche medie. Tuttavia, mancano alcune opzioni di personalizzazione avanzate che gli amministratori esperti vorrebbero utilizzare per personalizzare la scansione in base ai propri ambienti IT unici o complessi.

BreachLock

BreachLock è un servizio completo di scansione delle vulnerabilità che combina intelligenza artificiale e intuizioni umane. Il servizio scalabile di penetration test è disponibile come Pen Testing-as-a-Service (PTaaS).

Lo strumento combina automazione, hacker umani e intelligenza artificiale per fornire un servizio di test di penetrazione completo e accurato.

Fornito come Penetration Testing as a Service (PTaaS), il pen testing Breachlock consente alle organizzazioni di eseguire in modo rapido ed economico scansioni avanzate delle vulnerabilità e convalidare i propri requisiti di sicurezza e conformità.

Benefici

- Scalabile con abbonamenti on-demand o annuali convenienti.

- Consente ai tester di monitorare online l’avanzamento della scansione e ottenere risultati in tempo reale

- Le organizzazioni possono anche scegliere tra test di penetrazione continui o una tantum.

- È una piattaforma eccellente e facile da usare per migliorare la sicurezza IT della tua organizzazione.

- Team di supporto amichevole e di grande esperienza che può aiutare nella configurazione e anche nella risoluzione delle vulnerabilità identificate.

- BreachLock consente alle organizzazioni di ottenere informazioni preziose sulla propria sicurezza e vulnerabilità. Lo strumento Pentest li aiuta ad affrontare i problemi, prevenire potenziali minacce e conformarsi a HIPAA, PCI DSS, GDPR, SOC 2 e altri requisiti normativi.

L’automazione di alcuni test su alcune risorse potrebbe causare alcuni problemi. Tuttavia, una volta identificati, gli esperti di Breachlock possono risolverli. È necessario fornire opzioni aggiuntive per scaricare i report sulle vulnerabilità della scansione.

I test vengono forniti con una scansione di vulnerabilità gratuita. Tuttavia, puoi eseguirlo solo una volta al mese. Il costo può essere elevato per più licenze.

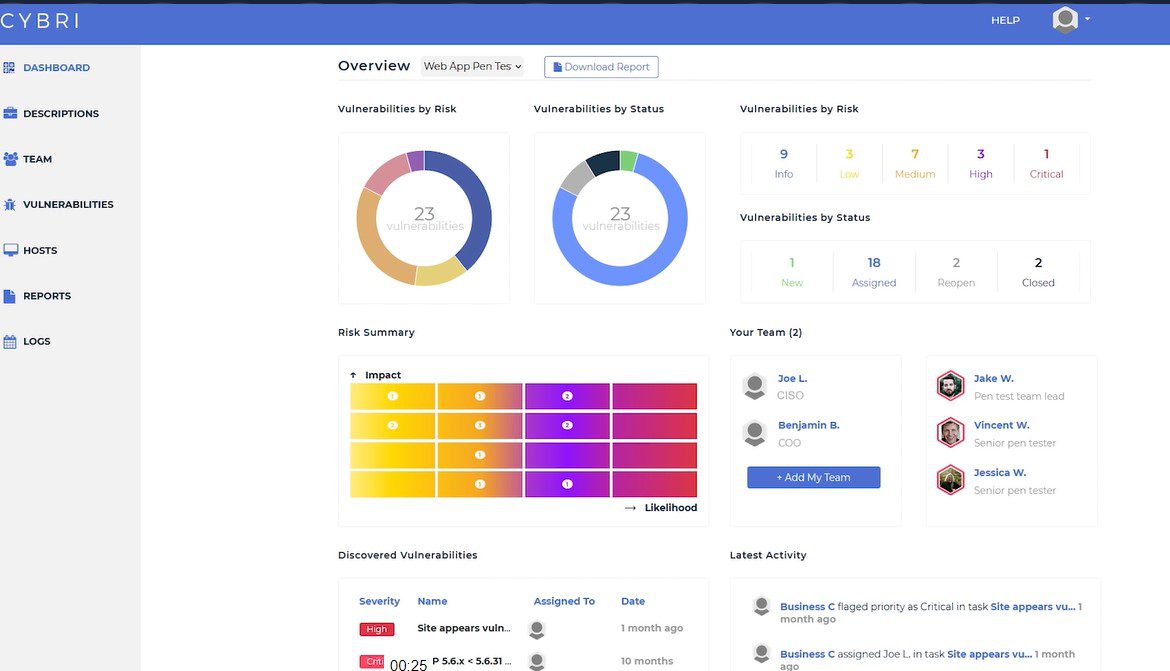

CIBRI

CIBRI La piattaforma di test di penetrazione della rete è un’efficace soluzione pentest di rete e infrastruttura che esegue la scansione di un’ampia gamma di risorse.

Test di penetrazione della rete CYBRI – Immagine: CIBRI

Test di penetrazione della rete CYBRI – Immagine: CIBRI

Test di penetrazione della rete CYBRI – Immagine: CIBRI

Benefici

- Soluzione di test di penetrazione della rete e dell’infrastruttura su richiesta condotta dai membri del team rosso di CYBRI. Oltre ai piani on-demand, le organizzazioni possono sottoscrivere piani annuali o aumentare la frequenza dei pentest per garantire valutazioni regolari e opportunità di scoprire le minacce emergenti.

- Conduce una scoperta per garantire la copertura di tutti i beni e le risorse utilizzando il team più appropriato.

- Dopo aver scoperto un difetto, il team rosso di CYBRI utilizza la piattaforma per collaborare in modo rapido e senza interruzioni con i team della tua organizzazione su come affrontare i problemi.

- Report chiaro, facile da comprendere e condivisibile per ogni test completato.

- Eseguire nuovamente la scansione della rete e dell’infrastruttura dopo aver risolto i problemi rilevati.

Oltre ai protocolli di rete e di sicurezza, la piattaforma PTaaS (Penetration Testing as a Service) controlla tutte le altre risorse, comprese le configurazioni generali di sicurezza, aggiornamenti e patch dei sistemi operativi, server Web, app e altri componenti.

Packetlab

Packetlab è un potente strumento di test di penetrazione della rete e dell’infrastruttura che rileva accuratamente le vulnerabilità della sicurezza nel tuo ambiente. Fornisce una soluzione di sicurezza completa che combina il Penetration Test dell’infrastruttura e il Penetration Test basato sugli obiettivi (OBPT). Dopo la scansione, riceverai report dettagliati che ti consentiranno di risolvere i difetti e proteggere il tuo ambiente.

Benefici

- Fornisce test di penetrazione dell’infrastruttura che valutano i sistemi IT e di rete per identificare le vulnerabilità della sicurezza.

- Controlla le vulnerabilità dell’autenticazione come password e policy deboli

- Verifica la sicurezza di tutti i dati e le risorse critici e sensibili controllando al contempo il potenziale impatto dell’accesso non autorizzato alle risorse esposte

- Esegui la scansione delle vulnerabilità dei sistemi di rete, comprese le porte legacy e i protocolli sfruttati dagli aggressori per ottenere accessi e privilegi non autorizzati.

- Verifica la presenza di configurazioni non sicure nell’infrastruttura di rete, nel cloud, nelle applicazioni e in altre risorse.

Sarebbe fantastico avere la possibilità di pianificare alcune scansioni ad uso intensivo di risorse da eseguire dopo l’orario di lavoro. È necessario aggiornare il client sulle attività di scansione e sull’ambito delle risorse di rete.

Caratteristiche principali di uno strumento di penetration test

Gli strumenti di test di penetrazione della rete disponibili sul mercato differiscono per funzionalità, costi, supporto e altri fattori. D’altra parte, le organizzazioni richiedono determinate funzionalità per soddisfare i propri requisiti e obiettivi specifici.

Detto questo, ci sono alcune funzionalità di base che dovresti cercare in una soluzione di test di penetrazione della rete. Oltre alla convenienza, alla scalabilità, alla facilità d’uso e all’ottimo supporto, altri fattori da considerare includono:

- Capacità di eseguire penetration test interni ed esterni

- Servizio di scansione delle vulnerabilità su richiesta.

- Fornire report sulla scansione delle vulnerabilità, preferibilmente risultati utilizzabili con istruzioni dettagliate su come risolvere i problemi.

- I fornitori che possono fornire supporto professionale su richiesta per risolvere i problemi che i team interni non possono risolvere.

- Monitoraggio, reporting e analisi delle attività di scansione delle vulnerabilità in tempo reale.

- Un prodotto che offre test di penetrazione sia automatizzati che manuali e una copertura completa.

Come funziona il Penetration Test?

Durante i test di penetrazione della rete, l’esperto di sicurezza o l’hacker etico analizza l’infrastruttura IT alla ricerca di difetti di sicurezza che un vero aggressore sfrutterebbe e otterrebbe accesso non autorizzato. Dopo averli rilevati, l’hacker etico può simulare gli attacchi per scoprire l’impatto di una violazione così reale. Successivamente, l’esperto genera un rapporto di valutazione.

Il test di penetrazione della rete può essere eseguito da un team interno o esterno di un fornitore di servizi. Tuttavia, nella maggior parte dei casi, entrambi i team collaborano durante lo svolgimento dei test e gli esperti esterni possono fornire procedure correttive passo passo, ove necessario.

Inoltre, l’organizzazione può esternalizzare l’intero servizio, soprattutto quando il team di sicurezza interno non ha molta esperienza nel rilevamento e nella risoluzione delle minacce moderne.

Passaggi nel test di penetrazione della rete

Le fasi e i metodi per eseguire i test di penetrazione della rete possono variare da un’organizzazione all’altra. Tuttavia, di seguito sono riportate alcune delle attività comuni dei test di penetrazione della rete.

Credito immagine: getastra.com

- Pianificazione: ciò implica stabilire l’ambito e l’obiettivo del test di penetrazione, la piattaforma da utilizzare, le risorse da testare, i parametri di successo, ecc. Implica anche l’assegnazione di un team o di un individuo che agisca come hacker etico o white-hat.

- Identificare risorse, sistemi operativi, applicazioni e altre risorse con vulnerabilità note.

- La fase di test è quella in cui gli hacker etici interni o esterni lanciano vari attacchi simulati utilizzando metodi diversi.

- A seconda del piano, il team di sicurezza dell’organizzazione cercherà di contenere la minaccia fermandola e indagando sulla causa, pensando che si tratti di un vero e proprio attacco. Ciò accade se non si sa che si tratta di un pentest, ma è un buon modo per testare la risposta anche in caso di incidente reale. Anche se ne fossero a conoscenza, il team di sicurezza cercherebbe comunque di contenere l’attacco per verificare cosa può fare in caso di attacco reale.

- Segue la documentazione che mostra dove sono i punti deboli e le misure da adottare per affrontarli e prevenire attacchi futuri. Il rapporto include l’impatto se i veri aggressori dovessero sfruttare i punti deboli.

- Risolvere tutte le vulnerabilità di sicurezza identificate. Alcuni esperti di sicurezza potrebbero persino fornire istruzioni su come affrontare i problemi e migliorare la sicurezza generale.

- L’organizzazione può condurre un altro test dopo aver affrontato le vulnerabilità per verificare che siano stati eliminati i difetti.

Nonostante i vantaggi dei test di penetrazione della rete, i team dovrebbero prestare attenzione. In caso contrario, test pianificati e condotti in modo inadeguato possono causare danni reali alle risorse target, come i server, e comportare tempi di inattività non necessari.

Conclusione

I test di penetrazione della rete consentono ai team IT di identificare e affrontare le vulnerabilità della sicurezza prima che i veri aggressori trovino e sfruttino i difetti. I tipici test di penetrazione della rete prevedono la simulazione di attacchi reali per valutare la sicurezza dell’infrastruttura dell’organizzazione.

Eseguendo scansioni periodiche delle vulnerabilità, le organizzazioni possono migliorare continuamente il proprio livello di sicurezza e proteggersi dalle minacce attuali ed emergenti.

Successivamente, dai un’occhiata al software premium di penetration test per le applicazioni web.