Incorporare solide misure e soluzioni di sicurezza informatica è diventato più critico con il numero in continua evoluzione e sempre crescente di attacchi informatici. I criminali informatici impiegano tattiche avanzate per violare i dati di rete, costando alle aziende miliardi di dollari.

Secondo le statistiche sulla sicurezza informatica, in giro 2.200 attacchi informatici si verificano quotidianamente e si stima che il costo totale del crimine informatico raggiunga un’enorme cifra 8 trilioni di dollari entro la fine del 2023.

Ciò rende imperativo per le organizzazioni applicare soluzioni di sicurezza informatica per prevenire attacchi e violazioni online.

E con la crescente applicazione delle soluzioni di sicurezza informatica, le organizzazioni devono rispettare specifiche conformità alla sicurezza informatica a seconda del loro settore che guida gli obiettivi di sicurezza e il successo dell’organizzazione.

La conformità alla sicurezza informatica è fondamentale per la capacità dell’organizzazione di proteggere i dati, costruire la fiducia dei clienti, applicare la sicurezza ed evitare perdite finanziarie.

Tuttavia, con l’aumento delle normative sulla conformità, le organizzazioni trovano difficile stare al passo con gli attacchi informatici e le violazioni dei dati. È qui che il software per la conformità alla sicurezza informatica gioca un ruolo cruciale.

Sul mercato sono disponibili diversi software e strumenti per la conformità alla sicurezza informatica che aiutano le organizzazioni a garantire il rispetto e i requisiti di sicurezza e a mitigare i rischi per la sicurezza.

In questo articolo, esamineremo in modo completo cos’è il software di conformità della sicurezza informatica, i suoi vantaggi e i diversi strumenti di conformità disponibili per rafforzare le esigenze di conformità della tua organizzazione.

Sommario:

Cos’è la conformità alla sicurezza informatica e la sua importanza?

La conformità alla sicurezza informatica garantisce che le organizzazioni aderiscano agli standard normativi e stabiliti essenziali per proteggere le reti di computer dalle minacce alla sicurezza informatica.

Le normative di conformità aiutano le organizzazioni a seguire le leggi sulla sicurezza informatica a livello statale e nazionale e a proteggere i dati e le informazioni sensibili.

In parole semplici, la conformità alla sicurezza informatica è uno dei processi di gestione del rischio allineati con misure di sicurezza predefinite e garantisce che le organizzazioni seguano le liste di controllo e le regole di sicurezza informatica.

La conformità alla sicurezza informatica è essenziale per le organizzazioni. Non solo aiuta le organizzazioni a soddisfare le normative di sicurezza, ma rafforza anche la gestione della sicurezza.

Ecco alcuni vantaggi della conformità alla sicurezza informatica per le organizzazioni:

- Evita multe e sanzioni normative associate al mancato rispetto delle norme di sicurezza.

- Migliora la sicurezza dei dati e le capacità di gestione.

- Semplifica le migliori pratiche di sicurezza standard del settore, semplificando la valutazione dei rischi, riducendo al minimo gli errori e costruendo relazioni più solide con i clienti.

- Promuovi l’efficienza operativa semplificando la gestione dei dati in eccesso, correggendo le falle nella sicurezza e riducendo al minimo l’utilizzo dei dati.

- Sviluppare una reputazione del marchio, autorevolezza e fiducia dei clienti più forti.

Normative comuni sulla conformità alla sicurezza informatica

Vengono applicati diversi requisiti normativi a seconda del tipo di settore e del tipo di dati archiviati dall’azienda o dall’organizzazione.

L’obiettivo principale di ogni regolamento di conformità è garantire la sicurezza dei dati personali, come nome, numero di cellulare, coordinate bancarie, numeri di previdenza sociale, dettagli sulla data di nascita e altro ancora che i criminali informatici possono utilizzare per sfruttare e ottenere l’accesso non autorizzato alla rete.

Ecco le normative di conformità comuni che aiutano le organizzazioni di diversi settori a rimanere conformi ai migliori standard di sicurezza.

#1. HIPAA

HIPAA, o Health Insurance Portability and Accountability Act, copre dati e informazioni sensibili relativi alla salute, garantendo l’integrità, la riservatezza e la disponibilità delle informazioni sanitarie protette (PHI).

Richiede alle organizzazioni sanitarie, ai fornitori e alle stanze di compensazione di conformarsi agli standard sulla privacy HIPAA. Questo requisito di conformità garantisce che organizzazioni e soci in affari non divulghino informazioni critiche e riservate senza il consenso dell’individuo.

Poiché l’HIPAA è lo statuto federale degli Stati Uniti convertito in legge nel 1996, la regola non si applica alle organizzazioni al di fuori degli Stati Uniti.

#2. PCI DSS

PCI-DSS, o Payment Card Industry Data Security Standard, è un requisito di conformità alla sicurezza dei dati non federale implementato per consentire i controlli di sicurezza delle carte di credito e la protezione dei dati.

Richiede alle aziende e alle organizzazioni che gestiscono le transazioni e le informazioni di pagamento di rispettare 12 requisiti standard di sicurezza, tra cui la configurazione del firewall, la crittografia dei dati, la protezione tramite password e altro ancora.

Le organizzazioni in genere prendono di mira organizzazioni prive di PCI-DSS, con conseguenti sanzioni finanziarie e danni alla reputazione.

#3. GDPR

Il regolamento generale sulla protezione dei dati, abbreviazione di GDPR, è una legge sulla sicurezza, la protezione e la privacy dei dati pubblicata nel 2016 per i paesi dello Spazio economico europeo (SEE) e dell’Unione europea (UE).

Questo requisito di conformità fornisce termini e condizioni relativi alla raccolta dei dati dei clienti, consentendo ai consumatori di gestire i dati riservati senza restrizioni.

#4. ISO/CEI 27001

ISO/IEC 27001 è uno standard normativo internazionale per la gestione e l’implementazione del sistema di gestione della sicurezza delle informazioni (ISMS) appartenente all’Organizzazione internazionale per la standardizzazione (ISO).

Tutte le organizzazioni che rispettano questo regolamento di conformità devono rispettare la conformità a ogni livello dell’ambiente tecnologico, inclusi dipendenti, strumenti, processi e sistemi. Questo sistema aiuta a garantire l’integrità e la sicurezza dei dati dei clienti.

#5. FERPA

Il Family Educational Rights and Privacy Act, abbreviazione di FERPA, è un regolamento federale degli Stati Uniti che garantisce che i dati e i dettagli privati dello studente siano sicuri e privati.

Si applica a tutte le istituzioni educative finanziate dal Dipartimento dell’Istruzione degli Stati Uniti (DOE).

Come raggiungere/implementare la conformità alla sicurezza informatica?

Raggiungere o implementare la conformità alla sicurezza informatica non è una soluzione valida per tutti, poiché settori diversi devono rispettare normative e requisiti diversi.

Tuttavia, ecco alcuni dei passaggi comuni e di base che puoi adottare per ottenere la conformità alla sicurezza informatica nella tua organizzazione o azienda.

#1. Crea un team di conformità

La formazione di un team di conformità dedicato è un passo essenziale e fondamentale verso l’implementazione della conformità alla sicurezza informatica in qualsiasi organizzazione.

Fare pressione sui tuoi team IT con tutte le soluzioni di sicurezza informatica non è l’ideale. Invece, ai team e ai flussi di lavoro indipendenti dovrebbero essere assegnate responsabilità e proprietà chiare per mantenere una soluzione reattiva, aggiornata e agile per combattere gli attacchi informatici e le minacce dannose.

#2. Stabilire l’analisi dei rischi

L’implementazione e la revisione di un processo di analisi dei rischi aiuterà la tua organizzazione a identificare ciò che funziona e ciò che non funziona per la sua sicurezza e conformità.

Ecco i passaggi di base dell’analisi del rischio che ogni organizzazione deve stabilire:

- Identificazione di sistemi informativi critici, reti e risorse a cui le organizzazioni hanno accesso.

- Valutazione dei rischi di ogni tipo di dati e posizione in cui i dati riservati sono archiviati, raccolti e trasmessi.

- Analisi dell’impatto del rischio utilizzando la formula rischio = (probabilità di violazione x impatto)/costo.

- Impostazione dei controlli del rischio: dare priorità e organizzare i rischi trasferendo, rifiutando, accettando e mitigando i rischi.

#3. Imposta i controlli di sicurezza o monitora e trasferisci i rischi

Il passaggio successivo consiste nell’impostare controlli di sicurezza che aiutino a mitigare i rischi di sicurezza informatica e le minacce online. Questi controlli possono essere fisici, come recinzioni o telecamere di sorveglianza, o controlli tecnici, come controlli di accesso e password.

Alcuni esempi di questi controlli di sicurezza includono

- Firewall di rete

- Crittografia dei dati

- Criteri password

- La formazione dei dipendenti

- Controllo dell’accesso alla rete

- Piano di risposta agli incidenti

- Firewall

- Assicurazione

- Programma di gestione delle patch

L’impostazione di queste misure di riservatezza dei dati e di sicurezza informatica è fondamentale per mitigare i rischi e le minacce alla sicurezza informatica.

#4. Creare politiche e procedure

Dopo aver impostato i controlli di sicurezza, il passaggio successivo consiste nel documentare le politiche e le procedure relative a tali controlli. Ciò può includere linee guida per i dipendenti, i team IT e altre parti interessate che devono seguire o i processi che delineano e stabiliscono programmi di sicurezza chiari.

La documentazione di tali politiche e procedure critiche aiuta le organizzazioni ad allineare, controllare e rivedere i propri requisiti di conformità alla sicurezza informatica.

#4. Monitora e rispondi

Infine, è essenziale monitorare costantemente i programmi di conformità della tua organizzazione con l’aggiornamento e l’emergere di nuove normative e requisiti di conformità.

Questo monitoraggio attivo rende più facile abilitare revisioni continue delle normative che hanno dato i loro frutti, aree di miglioramento, identificare e gestire nuovi rischi e implementare le modifiche richieste.

Sfide per ottenere la conformità alla sicurezza informatica

Diverse organizzazioni lottano per impegnarsi e rispettare le normative di conformità a causa delle sfide principali.

Ecco alcune delle sfide citate che le organizzazioni devono affrontare per garantire la conformità alla sicurezza informatica.

Sfida 1: la superficie di attacco in aumento e in espansione

La crescente adozione della tecnologia cloud amplia la superficie di attacco, fornendo ai criminali informatici e agli aggressori un vettore di attacco più ampio, consentendo loro di trovare nuovi modi e opportunità per sfruttare le vulnerabilità dei dati e della rete.

Una delle principali sfide che le organizzazioni devono affrontare è stare al passo con queste minacce alla sicurezza informatica e aggiornare costantemente le misure di sicurezza per mitigare i rischi. L’implementazione di valutazioni del rischio che misurano la conformità e le violazioni delle normative senza la giusta soluzione di sicurezza informatica è molto impegnativa.

Sfida 2: Complessità del sistema

Le organizzazioni moderne e gli ambienti aziendali con infrastrutture a più livelli e dislocate a livello globale sono complicati senza normative di conformità e soluzioni di sicurezza informatica in sé.

Inoltre, i requisiti normativi variano a seconda del settore, in quanto le organizzazioni devono rispettare più normative, come PCI-DSS, HIPAA e GDPR, che possono richiedere molto tempo e diventare opprimenti.

Sfida 3: la natura non scalabile di alcune soluzioni di sicurezza informatica

Con le organizzazioni che ridimensionano i loro processi e infrastrutture per l’ambiente cloud, le misure e le soluzioni di sicurezza informatica convenzionali spesso sono in ritardo.

Poiché le soluzioni di sicurezza informatica non possono essere ridimensionate, previene e rende difficile rilevare le vulnerabilità di sicurezza che derivano dall’espansione della superficie di attacco. Ciò si traduce anche in enormi deficit di conformità.

La scalabilità della sicurezza informatica è solitamente influenzata dalla densa infrastruttura della soluzione e dall’enorme costo di espansione di queste soluzioni.

Ora esploreremo il software per la conformità alla sicurezza informatica e i suoi vantaggi.

Frame sicuro

Frame sicuro è una piattaforma di conformità automatizzata che aiuta le organizzazioni a rispettare le normative sulla privacy e sulla sicurezza, tra cui SOC 2, PCI-DSS, HIPAA, ISO 27001, CCPA, CMMC, GDPR e altro ancora.

Questo software di conformità ti aiuta a garantire una conformità end-to-end altamente scalabile in base alle crescenti esigenze della tua azienda.

Le sue caratteristiche principali includono il monitoraggio continuo, la gestione del personale, i test automatizzati, l’accesso dei fornitori, la gestione dei rischi dei fornitori, la gestione delle policy aziendali, la gestione dei rischi e altro ancora.

Pertanto, con Secureframe, puoi concludere affari più velocemente, concentrare e allineare risorse limitate su priorità elevate e mantenere risposte aggiornate.

Grafico di sciopero

Grafico di sciopero è una piattaforma all-in-one per la conformità e le certificazioni che semplifica il raggiungimento e l’implementazione dei tuoi obiettivi di sicurezza informatica.

Semplifica la conformità alla sicurezza razionalizzando e consolidando i processi di sicurezza in un’unica piattaforma centralizzata e flessibile che elimina i silos e le scadenze non rispettate.

Strike Graph supporta la mappatura multi-framework con normative come HIPAA, SOC 2, PCI-DSS, ISO 27001, ISO 27701, TISAX, GDPR e altre.

Inoltre, offre anche rapporti di sicurezza personalizzati che ti aiutano a creare fiducia, rafforzare le relazioni e aprire opportunità.

Sprinto

Sprinto è un software di conformità abilitato all’automazione e allineato all’audit che consente alle organizzazioni di potenziare i propri programmi di conformità supportando oltre 20 framework, tra cui GDPR, HIPAA, AICPA SOC e altro ancora.

Elimina il fastidio di capire il programma di conformità per le organizzazioni con un approccio low-touch. Le sue capacità di automazione adattiva organizzano, acquisiscono e spingono le azioni correttive contro ogni attività in modo facile da controllare.

Inoltre, Sprinto organizza le attività in base alle priorità di conformità e fornisce supporto esperto che ti aiuta a implementare le migliori pratiche e controlli di sicurezza della tua organizzazione.

Totem

Totem è un software di gestione della conformità alla sicurezza informatica progettato esclusivamente per le piccole imprese per aiutarle a soddisfare e gestire i requisiti di conformità.

Oltre a gestire le esigenze di conformità della tua piccola impresa, puoi anche sfruttare i servizi Totem per gestire la conformità per i fornitori gestiti della tua azienda o la conformità dell’appaltatore DoD, come la conformità alla sicurezza informatica NIST 800-171, DFARS e CMMC.

È una soluzione di conformità estremamente semplice, conveniente e conveniente per le piccole imprese. Fornisce inoltre modelli aggiuntivi e documenti di supporto che è possibile personalizzare in base alle proprie esigenze, tra cui Guida all’identificazione CUI, Politica di utilizzo accettabile e Rapporto sugli incidenti.

Iperprotetto

Scelto da aziende come Fortinet, Outreach e 3M, Iperprotetto è un software di gestione della conformità e del rischio che consente di gestire i framework di conformità della sicurezza informatica in modo centralizzato ed efficiente.

Automatizza le attività di conformità, quindi puoi utilizzarle in più altri framework, evitando ripetizioni. Inoltre, ti consente di concentrarti sui rischi che contano di più raccogliendo, monitorando e dando priorità ai rischi in un unico posto con un registro dei rischi e un sistema di reporting.

Inoltre, ti consente anche di massimizzare i tuoi flussi di lavoro ridimensionando i tuoi flussi di lavoro di gestione del rischio e conformità. Pertanto, Hyperproof è una piattaforma scalabile, sicura e centralizzata per la conformità e la gestione del rischio con oltre 70 modelli di framework predefiniti per consentire la scalabilità e la crescita aziendale.

Mappa di controllo

Mappa di controllo semplifica l’automazione della gestione della conformità e gli audit di sicurezza informatica, consentendo ad aziende come RFPIO ed Exterro di risparmiare centinaia di ore sulla gestione e il monitoraggio del framework di conformità.

Accelera la gestione della conformità collegando oltre 30 sistemi come sistemi cloud, HR e IAM.

Una volta che i sistemi sono connessi, i raccoglitori della piattaforma iniziano automaticamente a raccogliere dati come prove dell’account utente, configurazione MFA e database che vengono quindi pre-mappati ai framework come SOC 2 per ottenere una visione dettagliata delle lacune che le organizzazioni devono affrontare per soddisfare le loro esigenze di conformità.

Viene fornito precaricato con oltre 25 framework, tra cui NIST, ISO 27001, CSF e GDPR.

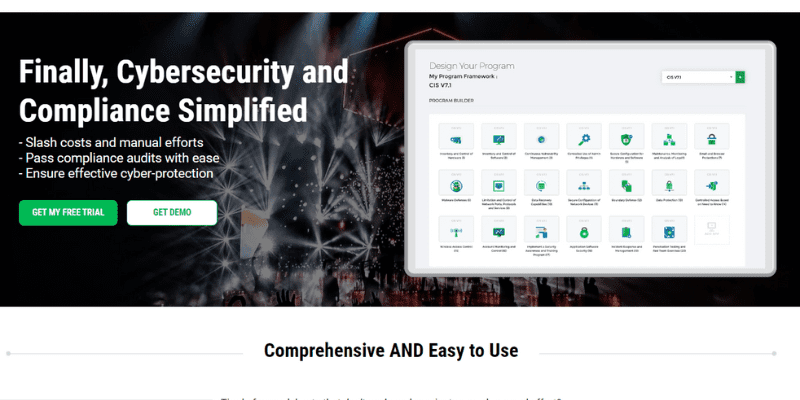

Apptega

Apptega è uno strumento di gestione della conformità intuitivo e completo che semplifica la sicurezza informatica e la conformità eliminando gli sforzi manuali e superando facilmente gli audit di conformità.

Ti aiuta a ottenere visibilità e controllo senza precedenti e ad aumentare l’efficienza del 50%, semplificando facilmente gli audit di conformità, la gestione e il reporting.

Inoltre, puoi adattare facilmente Apptega alle esigenze e ai requisiti di conformità della tua organizzazione.

CyberSaint

CyberSaint afferma di essere il leader nel settore della gestione del rischio informatico, automatizzando la conformità, offrendo una visibilità senza precedenti sui rischi di rete e stabilendo la resilienza dalla valutazione del rischio alla sala del consiglio.

Si concentra sulla standardizzazione, la centralizzazione e l’automazione di ogni aspetto delle funzionalità di gestione dei rischi di sicurezza informatica come

- Gestione continua del rischio

- Rendicontazione dirigenziale e del consiglio di amministrazione

- Framework e standard

Offre un’implementazione intuitiva e scalabile della metodologia FAIR per le organizzazioni.

SecurityScorecard

SecurityScorecard fornisce una soluzione di monitoraggio continuo della conformità che aiuta a monitorare l’aderenza ai mandati e alle normative di conformità pubblici e privati esistenti e a identificare potenziali lacune.

Scelto da oltre 20.000 team di conformità aziendale come Nokia e Truphone, SecurityScorecard semplifica i tuoi flussi di lavoro di conformità garantendo la conformità dei fornitori, accelerando i flussi di lavoro di sicurezza, riportando l’efficace stato di sicurezza della conformità e integrando il tuo stack di conformità.

Acqua pulita

Acqua pulita è progettato esclusivamente per organizzazioni e istituzioni tenute a soddisfare i requisiti di sicurezza informatica e conformità sanitaria.

Combina una profonda esperienza nel settore sanitario, della conformità e della sicurezza informatica con soluzioni tecnologiche complete, rendendo le organizzazioni più resilienti e sicure.

Serve istituzioni come ospedali e sistemi sanitari, salute digitale, cure ambulatoriali, gestione delle pratiche mediche, investitori sanitari, avvocati sanitari e dispositivi medici/MedTech.

Databracket

Databracket è una piattaforma di gestione della conformità, della sicurezza informatica e degli audit che offre una soluzione di valutazione della conformità online facile da usare e sicura per le piccole e medie imprese e organizzazioni.

Genera report, politiche e procedure personalizzabili e valutazioni personalizzate e accede ai rischi dei fornitori di terze parti per le migliori disposizioni e pratiche di conformità alla sicurezza informatica.

Inoltre, Databrackers consente anche integrazioni API con ServiceNow, Jira e altri sistemi di ticketing.

Parole finali

Con i rischi emergenti per la sicurezza informatica e la legislazione e le normative sulla protezione dei dati, è fondamentale dare priorità alla conformità alla sicurezza informatica e automatizzare e razionalizzare i suoi processi.

Pertanto, se desideri proteggere la reputazione, le entrate e l’autorità della tua organizzazione, prendi sul serio la conformità e controlla il software di conformità della sicurezza informatica sopra menzionato per proteggere i dati dei tuoi clienti e prevenire attacchi informatici dannosi.

Successivamente, controlla il miglior software di simulazione di phishing.