Cyber Kill Chain è un modello di sicurezza sviluppato da Lockheed Martin nel 2011 che delinea le fasi di un attacco informatico, che aiuta a comprendere, identificare e difendersi dalle minacce.

Se sei curioso, Lockheed Martin è un’azienda globale nel settore aerospaziale, della difesa, delle armi e della sicurezza.

E la Cyber Kill Chain (CKC) è uno dei popolari modelli di sicurezza a cui fanno riferimento gli esperti di sicurezza informatica per formare una strategia e difendere le organizzazioni dagli attacchi informatici.

Sommario:

Perché la Cyber Kill Chain è importante nella sicurezza informatica?

Cerchiamo di essere onesti; La sicurezza informatica non è così semplice. A volte può sembrare semplice e convincente quando si danno agli utenti finali i suggerimenti di cui hanno bisogno per stare al sicuro su Internet.

Tuttavia, quando si affronta un vero attacco informatico, le organizzazioni devono conoscere molte cose tecniche al riguardo. Non ci si può aspettare che un’organizzazione si difenda dagli attacchi informatici con un paio di suggerimenti per la sicurezza, vero?

Quindi, è necessario un framework (o un modello) per gettare le basi per comprendere gli attacchi informatici e difendersi di conseguenza.

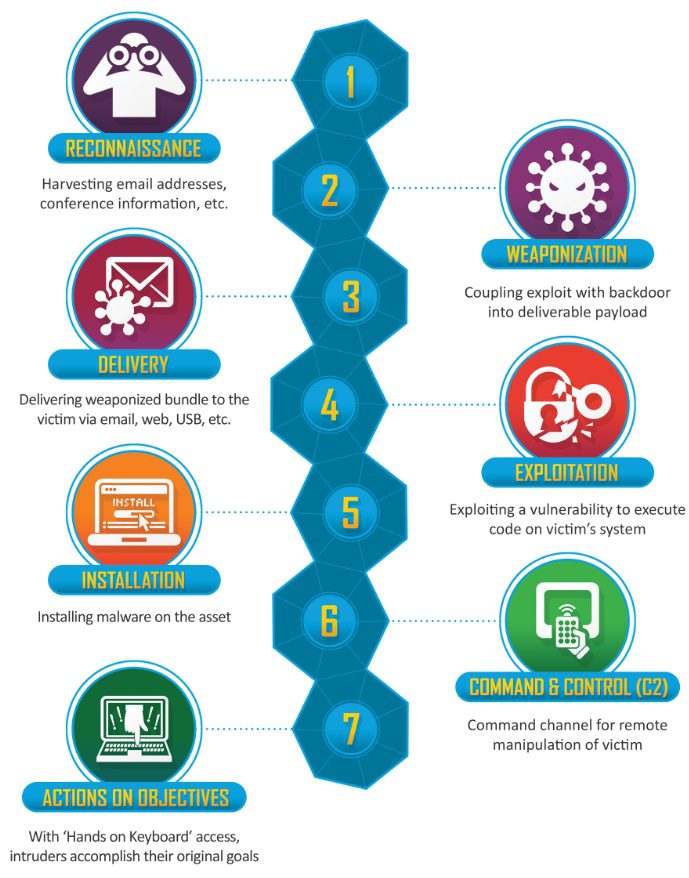

La Cyber Kill Chain è un modello di sicurezza tradizionale che funge da base per aiutare a comprendere le fasi di un attacco informatico. Comprende sette fasi, di cui parleremo di seguito.

Ruolo della Cyber Kill Chain nella sicurezza informatica

Non limitandosi solo a fornire approfondimenti su un attacco informatico, Cyber Kill Chain aiuta le organizzazioni a conoscere i modi per rilevare gli aggressori, impedire l’accesso da parte di utenti non autorizzati, mitigare un attacco attivo e fermare un aggressore all’interno della rete.

Questo aiuta le organizzazioni e gli esperti di sicurezza informatica a formare una strategia che aiuterebbe.

La Cyber Kill Chain da sola non può garantire tutto, varie cose contano al di fuori della rete o all’interno di un’organizzazione, e questo modello non include nulla di tutto ciò.

Fasi della Cyber Kill Chain

Crediti immagine: Lockheed Martin

Crediti immagine: Lockheed Martin

Il framework CKC è costituito da sette passaggi per descrivere un attacco informatico. Sono:

#1. Ricognizione

La ricognizione è la prima fase della Cyber Kill Chain che riguarda la raccolta di informazioni.

L’attaccante raccoglierà informazioni sui punti di ingresso e sui punti deboli di una rete e cercherà le vulnerabilità. Non solo limitandosi a identificarli, ma raccogliendo indirizzi e-mail, indirizzi e altri dati relativi al software che potrebbero aiutare a ideare strategie dannose per eseguire l’attacco.

Più dettagli ha l’attaccante, più influente può essere l’attacco. Questa fase di sorveglianza dell’attacco può essere sia offline che online. Quindi, potrebbe non essere possibile per nessuno avere un’idea di un attore malintenzionato in questa fase.

Per affrontare questa fase, le organizzazioni e i loro dipendenti devono concentrarsi sulla privacy, sia che si tratti di mantenere la posizione fisica limitata agli utenti autorizzati o di chiedere a tutti gli utenti associati di non condividere informazioni personali sensibili online.

Ad esempio, tutti dovrebbero utilizzare gli strumenti per la privacy per proteggere la propria identità online.

#2. Armi

In questo caso, l’attore malintenzionato crea l’arma, ovvero il malware o lo strumento da utilizzare nell’attacco informatico.

A volte usano strumenti esistenti o li modificano secondo l’obiettivo per prepararsi alla consegna, che è il passaggio successivo.

L’arma creata per l’attacco dipenderà dall’obiettivo dell’attore malintenzionato. Ad esempio, alcuni preferiscono interrompere i servizi, altri vogliono rubare dati e altri vogliono chiedere un riscatto per aver detenuto dati sensibili.

L’arma può essere qualsiasi cosa si allinei con quell’obiettivo.

#3. Consegna

Questa è una delle fasi cruciali in cui inizia la fortuna dell’attaccante.

Se la consegna riesce, il malware entra e inizia a funzionare. E, se fallisce, tutte le strategie per l’attacco si esauriscono.

L’attaccante utilizza strumenti o mezzi per consegnare il malware. Ad esempio, allegati di posta elettronica dannosi, e-mail di phishing per consegnare le credenziali, un messaggio di testo che inganna un utente nell’autorizzazione dell’utente e simili. Naturalmente, l’attore malintenzionato utilizza qualsiasi informazione della fase di sorveglianza per convincere il bersaglio di un messaggio o di un collegamento, quindi fa clic su di esso senza pensarci due volte.

Se l’organizzazione e i suoi dipendenti sono a conoscenza di attacchi di phishing e altri attacchi informatici comuni, la consegna sarà difficile da ottenere.

#4. Sfruttamento

L’aggressore conosce i difetti ed è entrato nel sistema della vittima.

Ora, la vulnerabilità nota verrà sfruttata per poter eseguire il codice dannoso fornito. In questo processo, l’attaccante sarà anche in grado di ottenere maggiori informazioni sul sistema e scoprire i punti deboli.

Qualsiasi sistema vulnerabile connesso alla rete avrà la possibilità di essere compromesso.

#5. Installazione

Una volta che l’attaccante ha scansionato tutti i difetti, si concentrerà sull’installazione del malware e introdurrà altro codice dannoso per sfruttare varie altre cose inizialmente sconosciute.

In altre parole, l’infiltrazione si completa con questa fase in cui l’attaccante si addentra nella rete compromessa.

#6. Comando e controllo

Una volta completata l’infiltrazione, è tempo che l’attore malintenzionato prenda il controllo del sistema compromesso o della rete.

Potrebbero scegliere di tracciare e monitorare le informazioni da remoto o iniziare a scatenare il caos per interrompere il sistema e i servizi. Questi potrebbero essere sotto forma di attacchi DDoS o aggiungere una backdoor che consente loro di entrare nel sistema a loro piacimento senza che nessuno se ne accorga.

#7. Azione sugli obiettivi

Secondo l’obiettivo dell’attacco, l’attore malintenzionato esegue il colpo finale per raggiungere l’obiettivo.

Potrebbero crittografare i dati e trattenere un riscatto, infettare il sistema per diffondere malware, interrompere i servizi o rubare dati per perderli o modificarli. Molte possibilità simili includono per le azioni.

In che modo la Cyber Kill Chain aiuta a proteggere dagli attacchi?

Comprendere come gli aggressori entrano nella tua rete e nei tuoi sistemi aiuta le organizzazioni e i loro dipendenti a difendersi dagli attacchi informatici.

Ad esempio, con Cyber Kill Chain, si capisce che le vulnerabilità in una rete possono aiutare l’attaccante a infiltrarsi rapidamente. Pertanto, le organizzazioni possono prendere in considerazione l’utilizzo degli strumenti di rilevamento e risposta degli endpoint per aggiungere tecniche di rilevamento precoce alla loro strategia di sicurezza informatica.

Allo stesso modo, puoi scegliere di utilizzare un firewall per proteggere l’infrastruttura cloud e i servizi di protezione DDoS basati su cloud per migliorare la sicurezza.

Per non dimenticare, le VPN possono anche essere utilizzate per proteggere le cose in un’azienda.

Le organizzazioni possono utilizzare il modello Cyber Kill Chain in modo efficace scegliendo soluzioni che affrontino ogni fase di un attacco informatico.

La Cyber Kill Chain è sufficiente?

Sì e no.

Come accennato in precedenza, Cyber Kill Chain affronta solo alcune delle basi di un attacco informatico. E, anche se un’organizzazione si difende da tutto ciò, è già una grande vittoria.

Sebbene alcuni esperti di sicurezza informatica abbiano ampliato il modello con un’ottava fase.

L’ottava fase prevede la monetizzazione:

Questa fase spiega come gli aggressori guadagnano da un attacco riuscito. Che si tratti della richiesta di riscatto o dell’uso della criptovaluta, l’organizzazione dovrebbe anche allacciarsi per gestire tali situazioni.

Nel complesso, il modello è considerato in qualche modo obsoleto con il progredire dell’innovazione nel mondo digitale. Gli attacchi informatici ora sono più complessi, anche se le basi rimangono le stesse. Ad esempio, il framework CKC non menziona tutti i tipi di attacchi, ma è limitato al malware.

Inoltre, non si occupa di minacce interne, considerando che anche un dipendente disonesto può influenzare l’organizzazione.

Considerando che gli attacchi informatici stanno diventando più complessi con il cloud e l’intelligenza artificiale, nel mix, si possono fare riferimento anche ad altri modelli, come MITRE ATT&CK e Unified Kill Chain.