Immagina un motore di ricerca come Google, ma invece del contenuto del sito web, mostra la tecnologia che gestisce il contenuto. ZoomEye può offrire questo.

Per l’utente medio, queste informazioni non avranno alcun valore. Tuttavia, per chi si occupa di sicurezza informatica, tali informazioni possono essere utilizzate per cercare possibili vulnerabilità in un sistema, che può quindi essere corretto prima che qualsiasi hacker malintenzionato possa trovarle.

Allora, cos’è esattamente ZoomEye? Come funziona e come può essere utile per la tua sicurezza informatica?

Sommario:

Cos’è ZoomEye?

ZoomEye è una piattaforma di ricognizione freemium che professionisti, ricercatori e organizzazioni della sicurezza informatica possono utilizzare per raccogliere approfondimenti sui servizi esistenti e sui dispositivi connessi a Internet, valutarne la sicurezza e identificare potenziali vulnerabilità.

Sebbene vari strumenti di ricognizione, come Nmap e Masscan, possano fornire un’analisi ancora più approfondita su un certo intervallo di indirizzi IP e le loro porte, ZoomEye è uno strumento più ampio che offre una migliore visione generale del panorama complessivo del cyberspazio esposto.

Come funziona ZoomEye?

Con ZoomEye, i professionisti della sicurezza informatica possono cercare e navigare in un database che indicizza i database IPv4, IPv6 e di domini di siti Web visibili su Internet. Poiché il cyberspazio è una rete vasta e in continua crescita, ZoomEye si affida a nodi di rilevamento sparsi in tutto il mondo per scansionare efficacemente una buona parte del cyberspazio.

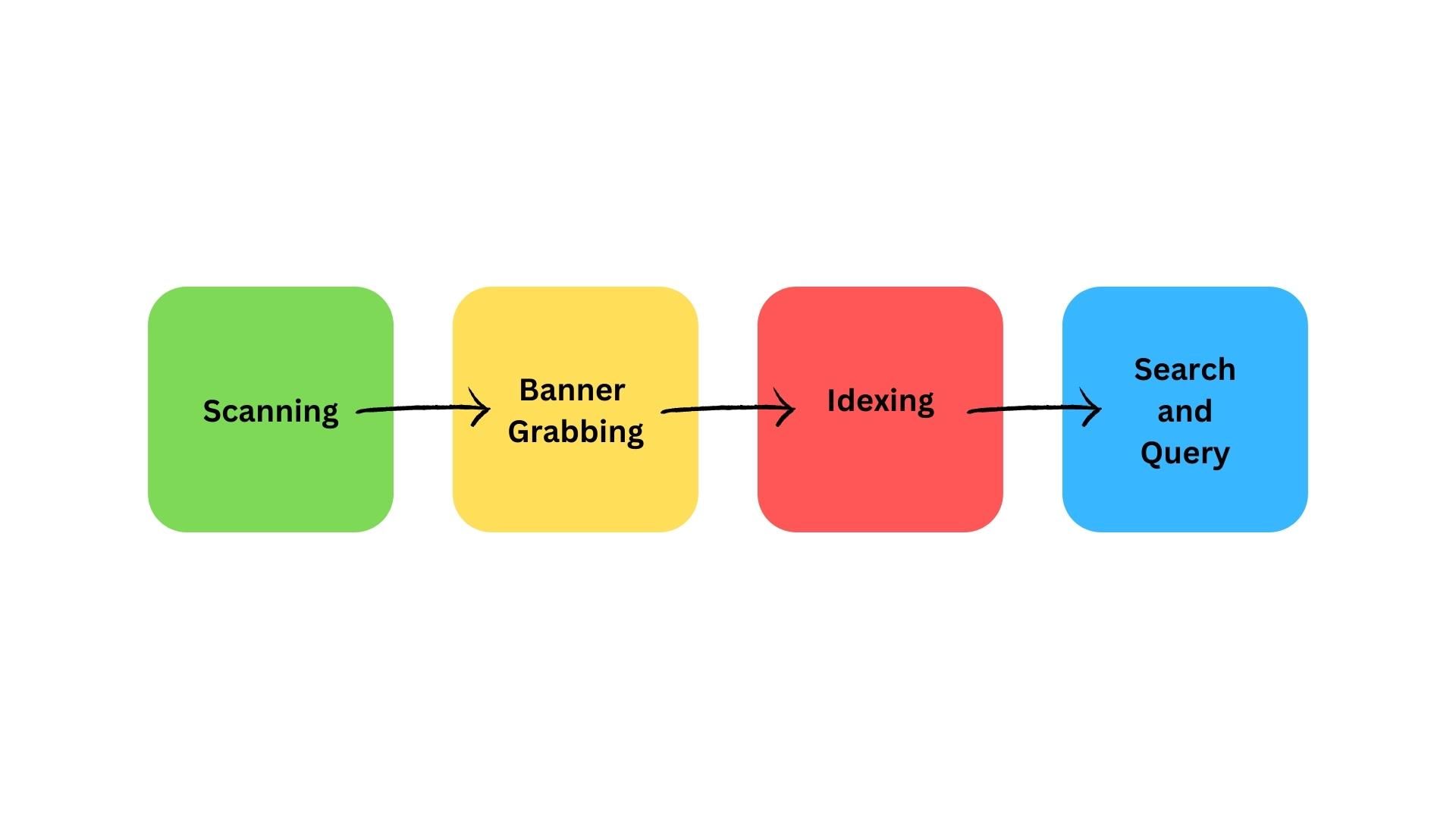

Per scomporlo, ZoomEye funziona in quattro fasi: scansione, acquisizione di banner, indicizzazione, ricerca e query.

ZoomEye addebita varie tariffe se gli utenti desiderano accedere a ulteriori tipi di dati. Ad esempio, se desideri monitorare 50 indirizzi IP al mese, ti costerà $ 70. Se desideri monitorare 250 indirizzi IP al mese, il costo sarà di $ 140. Puoi accedere gratuitamente a 10.000 risultati al mese o ottenere 20.000 risultati extra per $ 70 al mese.

In che modo ZoomEye è utile per la tua sicurezza informatica?

Con la portata dei dati che ZoomEye e piattaforme di ricognizione simili potrebbero potenzialmente portare, gli autori malintenzionati potrebbero abusare di questa piattaforma. Tuttavia, mantenere nascoste le reti vulnerabili fa ben poco per proteggerle dagli hacker. Invece, piattaforme come ZoomEye espongono queste reti al pubblico in modo che tutti possano controllare le proprie reti e i propri dispositivi per eventuali punti deboli che un hacker potrebbe sfruttare.

Quindi, in che modo ZoomEye aiuta esattamente a rendere il cyberspazio più sicuro?

I possibili pericoli di ZoomEye

ZoomEye è uno strumento online freemium volto ad aiutare la sicurezza informatica nelle aree di ricognizione e valutazione delle minacce. Tuttavia, come qualsiasi strumento immediatamente disponibile per chiunque, ZoomEye può essere potenzialmente utilizzato in modo improprio dagli hacker e impiegare diversi tipi di attacchi di ricognizione.

Con la quantità di informazioni che si possono ottenere da ZoomEye, gli hacker potrebbero potenzialmente ottenere accesso non autorizzato ai dispositivi in una rete, installare malware, interrompere servizi e rubare dati sensibili che possono essere utilizzati per tutti i tipi di attività nefaste.

Inoltre, gli hacker esperti possono automatizzare il processo eseguendo la scansione continua tramite ZoomEye e integrando le informazioni ottenute nel proprio toolkit per cercare di ottenere l’accesso non autorizzato a ogni rete possibile.

Dovresti aver paura di ZoomEye?

Dato che ZoomEye viene potenzialmente utilizzato in modo improprio dagli hacker per individuare possibili obiettivi, è comprensibile che le persone possano temere ZoomEye. Tuttavia, devi ricordare che tutti i set di dati sul database ZoomEye sono già disponibili pubblicamente. ZoomEye è semplicemente un enorme scanner di porte che indicizza siti Web, servizi e dispositivi connessi esposti su Internet.

Con o senza ZoomEye o piattaforme simili, se la tua rete è vulnerabile, gli hacker possono sempre trovare un modo per trovare e attaccare il tuo sistema. Sì, ZoomEye può rendere più semplice per gli hacker individuare i sistemi vulnerabili. Ma non è proprio questo il problema. Il vero problema è che una rete situata da qualche parte è vulnerabile e i proprietari non sono riusciti a proteggerla adeguatamente.

ZoomEye può essere utile da entrambi i lati del campo di gioco. Gli hacker possono sempre trovare una rete vulnerabile se si impegnano abbastanza, ma d’altro canto, persone senza esperienza in materia di sicurezza informatica possono utilizzare lo strumento e vedere se la loro rete è esposta.

ZoomEye ha i suoi pro e contro

Sebbene ZoomEye sia una potente piattaforma per il lavoro di ricognizione iniziale, la quantità di informazioni che si ottengono dalla piattaforma spesso è carente.

Considerato il funzionamento di ZoomEye e i suoi limiti, i professionisti della sicurezza informatica spesso utilizzano altre piattaforme di ricognizione come Shodan, Censys, FOFA e LeakIX insieme a ZoomEye. Avrebbero quindi proceduto a raccogliere ancora più dati utilizzando strumenti più specializzati come Nmap, BurpSuit e WireShark su una rete specifica. Tienilo a mente se desideri utilizzare ZoomEye da solo.