L’impostazione di una soglia di blocco dell’account può impedire agli hacker di eseguire attacchi di forza bruta per indovinare le password degli account utente. Ma ora gli hacker si rivolgono sempre più spesso ad attacchi di password spraying per aggirare le impostazioni di blocco dei tentativi di accesso.

Rispetto a un tradizionale attacco di forza bruta, un attacco di password spraying è relativamente semplice da eseguire e ha un basso tasso di rilevamento.

Allora, cos’è in realtà un attacco di spraying delle password, come funziona, come puoi prevenirlo e cosa dovresti fare per rimediare a un attacco di spraying delle password? Scopriamolo.

Sommario:

Che cos’è un attacco di password spraying?

Un attacco di spraying delle password è un tipo di attacco informatico in cui gli autori delle minacce spruzzano le password di uso comune su diversi account di un’organizzazione, aspettandosi che alcune password li aiutino ad accedere agli account utente.

Gli hacker utilizzano un’unica password comunemente utilizzata contro più account in un’azienda. Se non riescono ad accedere ad alcun account al primo tentativo, dopo alcuni giorni passeranno a una password diversa per eseguire lo spraying della password.

Ripetono il processo finché non ottengono l’accesso a un account aziendale. Poiché non utilizzano più password per un singolo account in un breve periodo, le impostazioni di blocco dei tentativi di accesso non bloccano gli account a causa di un numero eccessivo di tentativi falliti.

Una volta all’interno di una rete aziendale, possono svolgere varie attività per raggiungere i loro obiettivi dannosi.

Al giorno d’oggi gli utenti hanno più account. Creare una password complessa per ciascun account è un compito complicato, per non parlare di ricordarle.

Pertanto, molti utenti creano password semplici per semplificare il processo. Ma le password semplici sono popolari e conosciute. Chiunque può cercare su Google le password più comuni e ottenere l’elenco delle password più utilizzate. Questo scenario ha alimentato la crescita degli attacchi di spraying delle password.

Fornitore di spazi di lavoro digitali e reti aziendali Citrix ha confermato che gli autori delle minacce hanno avuto accesso alla rete interna dell’azienda grazie all’operazione di spraying delle password tra il 13 ottobre 2018 e l’8 marzo 2019.

Anche Microsoft password convalidata attacchi a spruzzo contro più di 250 clienti di Office 365.

Come funziona un attacco di spraying delle password?

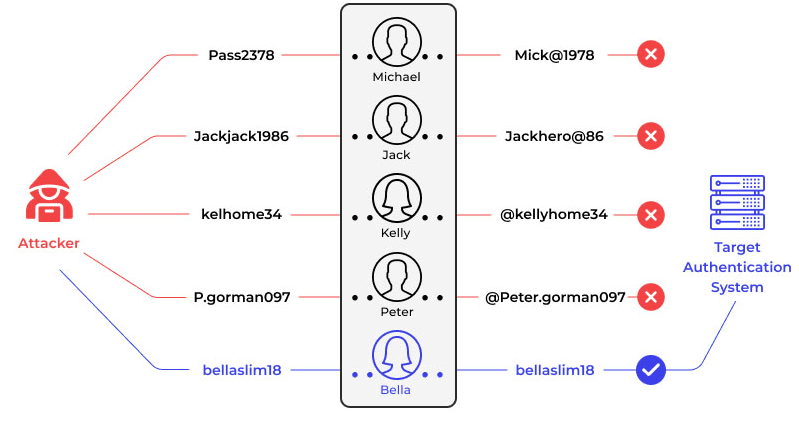

Fonte immagine: Wallarm

Fonte immagine: Wallarm

Ecco i tre passaggi per un attacco di password spraying efficace.

#1. Raccogli l’elenco dei nomi utente

Il primo passo per eseguire un attacco di spraying delle password è mettere le mani su un elenco di nomi utente in un’organizzazione.

Di solito, le aziende utilizzano una convenzione standardizzata per i nomi utente, rendendo gli indirizzi e-mail degli utenti i loro nomi utente predefiniti per gli account associati. Ci vuole poco sforzo per indovinare gli indirizzi email degli utenti, poiché è il formato email più comunemente utilizzato [email protected].

Gli autori delle minacce possono anche conoscere gli indirizzi e-mail degli utenti visitando il sito Web dell’azienda, i profili LinkedIn dei dipendenti o altri profili online pertinenti.

In alternativa, possono acquistare un elenco di nomi utente facilmente reperibili nel dark web.

#2. Spruzzare le password

Una volta ottenuto un elenco di nomi utente, cercheranno “l’elenco delle password più comuni”. Le ricerche di Google e Bing possono fornire rapidamente agli hacker un elenco di password comuni per un determinato anno. Per aumentare le possibilità di successo, gli hacker potrebbero modificare l’elenco delle password comunemente utilizzate in base alla posizione geografica degli utenti.

Ad esempio, possono prendere in considerazione squadre/giocatori sportivi famosi, attività culturali, musica e così via. Se un’organizzazione ha sede a Chicago, gli hacker possono combinare i Chicago Bears con le password di uso comune per creare password spray.

Dopo aver spruzzato una singola password su più account, attenderanno almeno dai 30 ai 50 minuti prima di iniziare il successivo attacco di spruzzatura per evitare il blocco degli account.

Gli hacker possono utilizzare vari strumenti automatizzati per automatizzare il processo di irrorazione.

#3. Ottieni l’accesso agli account

Se l’attacco di irrorazione ha successo, l’aggressore avrà accesso agli account degli utenti. In base ai privilegi degli account compromessi, gli aggressori possono svolgere varie attività dannose, come installare malware, rubare dati sensibili, effettuare acquisti fraudolenti e così via.

Supponiamo inoltre che l’aggressore riesca a penetrare nella rete aziendale. In tal caso, possono scavare più a fondo nella tua rete tramite il movimento laterale per cercare risorse di alto valore e aumentare i loro privilegi.

Password Spraying, Credential Stuffing e Attacco di forza bruta

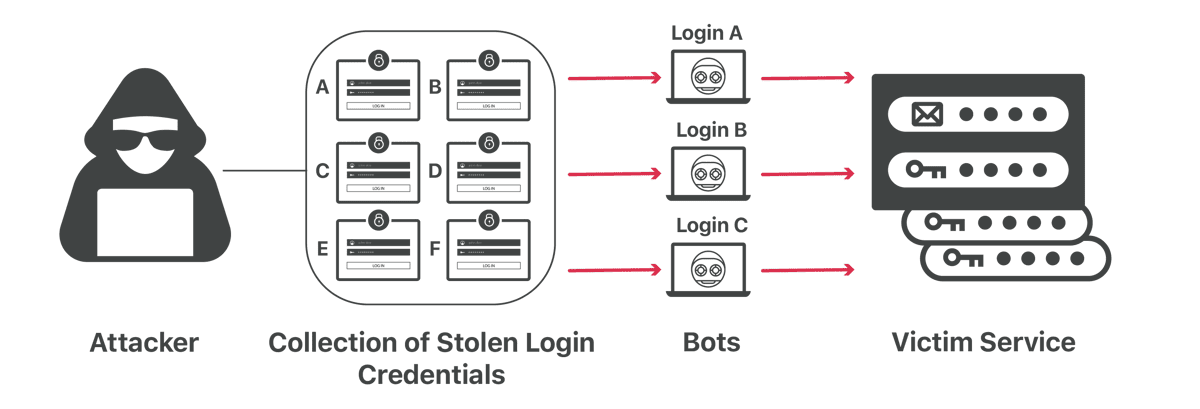

Fonte immagine: Cloudflare

Fonte immagine: Cloudflare

Negli attacchi di credential stuffing, gli autori delle minacce utilizzano credenziali rubate da un’organizzazione per accedere agli account utente su varie piattaforme.

Gli autori delle minacce sfruttano il fatto che molte persone utilizzano gli stessi nomi utente e password per accedere ai propri account su più siti Web. Poiché sempre più credenziali di accesso vengono esposte a causa dei crescenti incidenti di violazione dei dati, gli hacker hanno ora maggiori opportunità di effettuare attacchi di credential stuffing.

D’altro canto, un attacco di forza bruta si avvale di tentativi ed errori per decifrare password e credenziali di accesso. I criminali informatici cercano di indovinare le password corrette testando un’ampia gamma di combinazioni. Usano strumenti di attacco a forza bruta per accelerare il processo.

Le impostazioni di blocco dei tentativi di accesso possono prevenire attacchi di forza bruta, poiché gli account in questione verranno bloccati una volta che il sistema rileva troppi tentativi di accesso falliti in breve tempo.

Negli attacchi di spraying delle password, gli hacker tentano di utilizzare un’unica password comunemente utilizzata contro più account di un’organizzazione. Poiché gli autori delle minacce non provano diverse password su un singolo account in breve tempo, gli attacchi di password spraying possono aggirare le impostazioni di blocco dei tentativi di accesso.

In che modo lo spraying delle password può influire sulla tua azienda

Ecco come un attacco di password spraying riuscito può avere un impatto sulla tua azienda:

- Ottenendo l’accesso non autorizzato agli account della tua organizzazione, gli autori delle minacce possono esporre informazioni sensibili, registri finanziari, dati dei clienti e segreti commerciali.

- Gli autori delle minacce potrebbero utilizzare account compromessi per effettuare transazioni fraudolente, acquisti non autorizzati o persino sottrarre denaro dai tuoi account aziendali.

- Una volta che gli hacker ottengono l’accesso non autorizzato agli account utente della tua azienda, possono crittografare i dati cruciali e chiedere un riscatto in cambio della chiave di decrittazione.

- Un attacco di password spraying può causare una violazione dei dati, che può comportare perdite finanziarie e di reputazione per la tua azienda. È probabile che gli incidenti legati alla violazione dei dati causino un’erosione della fiducia dei clienti. Di conseguenza, possono portare le loro attività ai tuoi concorrenti.

- Avrai bisogno di risorse per rispondere a una violazione dei dati, ottenere consulenza legale e assumere esperti di sicurezza informatica esterni. Pertanto, la spruzzatura delle password causerà un notevole consumo di risorse.

In poche parole, un attacco di password spraying riuscito avrà un effetto a cascata su vari aspetti della tua attività. Ciò può includere conseguenze finanziarie, operative, legali e reputazionali.

Come rilevare gli attacchi di spraying delle password

Ecco i principali segnali rivelatori di un attacco di spraying di password:

- Noti un volume elevato di attività di accesso in breve tempo.

- Si verifica un volume elevato di password rifiutate su più account in un breve periodo.

- Si osservano tentativi di accesso da parte di utenti non attivi o inesistenti.

- Esistono tentativi di accesso da indirizzi IP geograficamente incoerenti con la posizione nota degli utenti.

- Vengono effettuati tentativi di accedere a più account durante gli orari dispari o al di fuori dell’orario lavorativo. E per accedere a tali account viene utilizzata una password alla volta.

È necessario esaminare i log di autenticazione per individuare eventuali errori di accesso al sistema e alle applicazioni di account validi per rilevare attacchi di password spraying.

Se sospetti che gli hacker stiano tentando un attacco di spraying delle password, ecco le azioni da seguire:

- Chiedi ai tuoi dipendenti di modificare immediatamente tutte le password e di abilitare l’MFA se qualcuno di loro non l’ha fatto finora.

- Distribuisci uno strumento EDR (Endpoint Detection and Response) per tenere traccia di qualsiasi attività dannosa negli endpoint della tua azienda per impedire il movimento laterale degli hacker in caso di attacco di spraying delle password.

- Verifica la presenza di segni di furto di dati o crittografia dei dati e crea un piano per ripristinare i dati dal backup dopo esserti assicurato che tutti gli account siano sicuri. Implementa una soluzione di sicurezza dei dati per salvaguardare i tuoi dati.

- Migliora la sensibilità dei tuoi prodotti di sicurezza per identificare i tentativi di accesso non riusciti su più sistemi.

- Esamina i registri degli eventi per capire cosa è successo, quando è successo e come è successo per migliorare il tuo piano di risposta agli incidenti.

Gli hacker cercano di sfruttare le vulnerabilità del software per elevare i propri privilegi. Assicurati quindi che i tuoi dipendenti installino tutti gli aggiornamenti e le patch software.

Come prevenire gli attacchi di spraying delle password

Di seguito sono riportate alcune strategie per impedire agli hacker di accedere agli account utente mediante attacchi di spraying delle password.

#1. Segui una politica di password complessa

Gli attacchi di password spraying prendono di mira le password deboli facili da indovinare. L’implementazione di una politica di password complessa costringerà i tuoi dipendenti a creare password complesse e complesse che gli hacker non possano indovinare o trovare online. Di conseguenza, gli account utente della tua organizzazione saranno protetti dagli attacchi di spraying delle password.

Ecco i punti chiave che la tua policy sulla password dovrebbe incorporare:

- Le password devono contenere almeno 12 caratteri, comprese lettere maiuscole, lettere minuscole e caratteri speciali.

- Dovrebbe esserci un elenco di password negate, il che significa che gli utenti non dovrebbero includere le loro date di nascita, luoghi di nascita, titoli di lavoro o nomi di persone care nelle loro password.

- Tutte le password dovrebbero scadere dopo un certo periodo di tempo.

- Tutti gli utenti devono creare password diverse per account diversi.

- Dovrebbe essere presente una soglia di blocco degli account per bloccare gli account utente se si verificano più tentativi di accesso non riusciti.

L’implementazione di un buon strumento per le password può aiutare gli utenti a creare password complesse ed evitare l’utilizzo delle password più comuni.

I gestori di password più apprezzati possono aiutarti a determinare se le tue password sono esposte a qualsiasi violazione dei dati.

#2. Applicare l’autenticazione a più fattori (MFA)

L’autenticazione a più fattori (MFA) aggiunge un ulteriore livello di sicurezza agli account. Se abilitata, la MFA richiede agli utenti di inviare uno o più fattori di verifica oltre a nomi utente e password prima di concedere loro l’accesso agli account online.

Implementando l’autenticazione a più fattori nella tua azienda, puoi proteggere gli account online da attacchi di forza bruta, attacchi con dizionario, attacchi di spraying delle password e altri tipi di attacchi con password. Questo perché gli autori delle minacce non avranno accesso a ulteriori fattori di verifica inviati tramite SMS, e-mail o app di autenticazione della password.

Inoltre, l’autenticazione a più fattori può impedire ai tuoi account online gli attacchi di keylogger.

#3. Implementare l’autenticazione senza password

L’autenticazione senza password utilizza dati biometrici, collegamenti magici, token di sicurezza e altro per autenticare gli utenti. Poiché le password non vengono utilizzate per accedere agli account, gli hacker non saranno in grado di effettuare attacchi di password spraying.

Pertanto, l’autenticazione senza password è un modo infallibile per prevenire la maggior parte degli attacchi con password. Puoi esplorare queste soluzioni di autenticazione senza password per proteggere gli account della tua azienda.

#4. Testare la preparazione eseguendo attacchi simulati

È necessario verificare la preparazione dei dipendenti a contrastare gli attacchi di password spraying eseguendo un attacco simulato di password spraying. Ciò ti aiuterà a comprendere meglio il tuo atteggiamento in materia di sicurezza delle password e ad adottare le misure necessarie per migliorare la sicurezza delle password nella tua azienda.

#5. Disporre di uno strumento di rilevamento degli accessi

Dovresti impostare uno strumento di controllo in tempo reale per rilevare tentativi di accesso sospetti. Lo strumento giusto può aiutarti a identificare tentativi di accesso sospetti a più account da un singolo host in un breve periodo, tentativi di accesso su più account inattivi, numerosi tentativi di accesso al di fuori dell’orario lavorativo e così via.

Una volta rilevata un’attività di accesso sospetta, puoi intraprendere azioni correttive per bloccare i tentativi non autorizzati di accedere ai tuoi account. Queste azioni possono includere il blocco degli account compromessi, la modifica delle impostazioni del fuoco, l’abilitazione dell’autenticazione a più fattori, ecc.

#6. Forma i tuoi dipendenti

I tuoi dipendenti svolgono un ruolo cruciale nel proteggere gli account degli utenti dagli attacchi di spraying delle password. Tutti i controlli tecnici di sicurezza, indipendentemente dalla loro efficacia, non funzioneranno se i tuoi dipendenti non creano password complesse e non abilitano l’autenticazione a più fattori sui loro account.

Quindi esegui regolarmente programmi di sensibilizzazione sulla sicurezza informatica per istruire i tuoi dipendenti sui vari attacchi alle password e su come prevenirli. Assicurati che sappiano come creare una password sufficientemente complessa.

Conclusione

Un attacco di password spraying può causare gravi danni alla tua azienda, inclusa la compromissione dell’account, la violazione dei dati e futuri attacchi alla sicurezza informatica. Quindi dovresti aumentare la sicurezza della password nella tua azienda.

L’applicazione di una rigorosa policy sulle password, l’implementazione dell’MFA, l’adozione dell’autenticazione senza password, la disponibilità di uno strumento di rilevamento degli accessi e la formazione dei dipendenti possono aiutarti a prevenire attacchi di spraying delle password.

Dovresti anche provare a essere creativo mentre scegli la convenzione del nome utente della tua azienda. Smetti di usare il solito—[email protected].

Per migliorare la sicurezza degli account nella tua azienda, puoi esplorare queste piattaforme di collegamento magico per l’autenticazione senza password.