Scopri se il tuo repository GitHub contiene informazioni sensibili come password, chiavi segrete, informazioni riservate, ecc.

GitHub è utilizzato da milioni di utenti per ospitare e condividere codici. È fantastico, ma a volte tu/sviluppatori/proprietari del codice potete accidentalmente scaricare informazioni riservate in un repository pubblico, il che può essere un disastro.

Ci sono molti incidenti in cui i dati riservati sono trapelati su GitHub. Non puoi eliminare l’errore umano, ma puoi agire per ridurlo.

Come ti assicuri che il tuo repository non contenga una password o una chiave?

Risposta semplice: non archiviare.

Come best practice, si dovrebbe utilizzare un software di gestione dei segreti per archiviare tutte le informazioni sensibili.

Ma in realtà, non puoi controllare il comportamento degli altri se lavori in squadra.

A proposito, se usi Git per inizializzare e distribuire la tua applicazione, crea la cartella .git e, se accessibile su Internet, potrebbe esporre una conferma sensibile, che non vuoi e dovresti prendere in considerazione il blocco dell’URI .git.

Le seguenti soluzioni ti aiutano a trovare errori nel tuo repository.

Sommario:

Scansione segreta

La funzione di scansione dei segreti di GitHub è un potente strumento che rileva i segreti accidentali nascosti nel codice, proteggendoli da fughe di dati e compromissioni. Funziona perfettamente sia per i repository pubblici che per quelli privati, setacciando meticolosamente ogni angolo e fessura per scoprire eventuali segreti sfuggiti.

Ma le sue capacità continuano. Una volta scoperto un segreto, GitHub adotta misure proattive avvisando i rispettivi fornitori di servizi, spingendoli a mitigare rapidamente eventuali rischi potenziali. Per quanto riguarda i repository privati, GitHub fa il possibile notificando i proprietari o gli amministratori dell’organizzazione, assicurando che le persone giuste all’interno del tuo team siano immediatamente informate della situazione.

Per fornire una visibilità continua, gli avvisi vengono visualizzati in modo ben visibile all’interno del repository, fungendo da chiaro segnale per te e il tuo team per agire tempestivamente. La funzione di scansione segreta di GitHub funge da alleato vigile, lavorando diligentemente per garantire che nessun segreto passi inosservato e che i tuoi progetti rimangano al sicuro.

Abbraccia il potere della scansione segreta e del codice con sicurezza, sapendo che le tue informazioni sensibili sono protette.

Segreti Git

Lascia che ti presenti git-secrets, uno strumento che può salvarci dall’imbarazzo di aggiungere accidentalmente segreti ai nostri repository Git. Esegue la scansione di commit, messaggi di commit e unioni per prevenire perdite segrete nel nostro codice.

Per iniziare su Windows, eseguiamo semplicemente lo script PowerShell install.ps1. Copia i file necessari in una directory di installazione e li aggiunge al nostro PATH utente. Ciò rende i segreti git facilmente accessibili da qualsiasi punto del nostro ambiente di sviluppo.

Una volta installato, git-secrets diventa il nostro guardiano vigile, controllando se qualsiasi commit, messaggio di commit o cronologia di unione corrisponde ai nostri schemi proibiti configurati. Se rileva una corrispondenza, rifiuta il commit, impedendo alle informazioni sensibili di scivolare attraverso le fessure.

Possiamo aggiungere modelli di espressioni regolari a un file .gitallowed nella directory principale del repository per mettere a punto git-secrets. Questo aiuta a filtrare tutte le linee che potrebbero attivare un avviso ma sono legittime, trovando il giusto equilibrio tra sicurezza e convenienza.

Durante la scansione di un file, git-secrets estrae tutte le righe che corrispondono a modelli proibiti e forniscono informazioni dettagliate, inclusi percorsi di file, numeri di riga e righe corrispondenti. Controlla anche se le linee abbinate corrispondono ai nostri modelli consentiti registrati. Il commit o l’unione è considerato sicuro se i pattern consentiti annullano tutte le righe contrassegnate. Tuttavia, git-secrets blocca il processo se le righe corrispondenti non corrispondono a un modello consentito.

Durante l’utilizzo di git-secrets, dobbiamo essere cauti. I modelli proibiti non dovrebbero essere troppo ampi e i modelli consentiti non dovrebbero essere troppo permissivi. Testare i nostri modelli utilizzando chiamate ad hoc a git secrets –scan $filename assicura che funzionino come previsto.

Se sei ansioso di approfondire i segreti di git o vuoi contribuire al suo sviluppo, troverai il progetto su GitHub. È un progetto open source che incoraggia i contributi della comunità. Unisciti alla community e fai la differenza!

Con git-secrets, possiamo codificare con sicurezza, sapendo che i segreti accidentali non metteranno a repentaglio i nostri progetti. Abbracciamo questo strumento e proteggiamo le nostre informazioni sensibili.

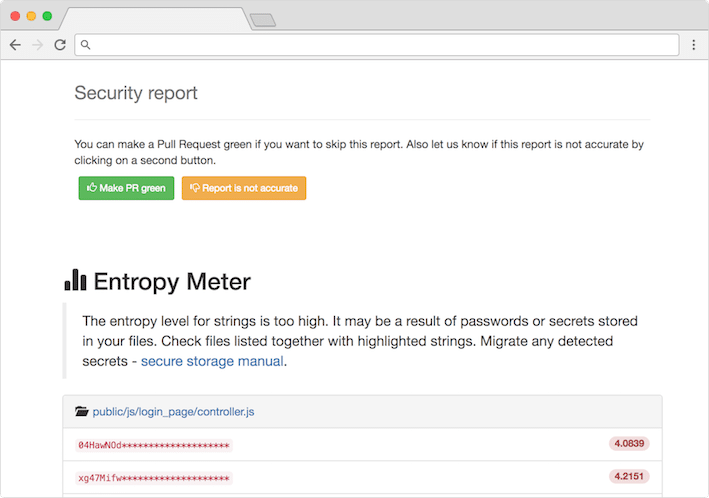

Supervisore Repo

Ho questa entusiasmante notizia: Repo-supervisor è un potente strumento che rileva segreti e password nel tuo codice. Installarlo è un gioco da ragazzi: aggiungi semplicemente un webhook al tuo repository GitHub. Repo-supervisor offre due modalità: scansione delle richieste pull su GitHub o scansione delle directory locali dalla riga di comando. Scegli la modalità più adatta a te.

Per intraprendere il tuo viaggio git-secrets, visita semplicemente il repository GitHub e scarica la versione più recente. Lì scoprirai pacchetti personalizzati per la distribuzione di AWS Lambda e una modalità CLI di facile utilizzo. Con la modalità CLI, puoi immergerti direttamente senza alcuna configurazione aggiuntiva, mentre la modalità di richiesta pull richiede la distribuzione su AWS Lambda. Scegli l’opzione che si adatta alle tue esigenze e inizia a sfruttare la potenza di git-secrets per rafforzare la sicurezza della tua base di codice!

In modalità CLI, fornisci una directory come argomento e Repo-supervisor scansiona i tipi di file supportati, elaborando ogni file con un tokenizer specifico per il suo tipo. Esegue controlli di sicurezza sulle stringhe estratte e fornisce report chiari in formato testo o JSON.

Per la modalità di richiesta pull, Repo-supervisor elabora i payload webhook, estrae i file modificati ed esegue controlli di sicurezza sulle stringhe estratte. Se vengono rilevati problemi, imposta lo stato dell’elemento della configurazione su errore, collegandosi al report. Nessun problema significa uno stato CI di successo.

Repo-supervisor è un fantastico ispettore di codice che mantiene al sicuro i nostri segreti e le nostre password. Garantisce l’integrità della nostra base di codice, che è cruciale nella nostra vita professionale.

Prova Repo-supervisor! Installalo, configura il webhook e lascia che esegua la scansione di segreti e password. Goditi il livello extra di sicurezza!

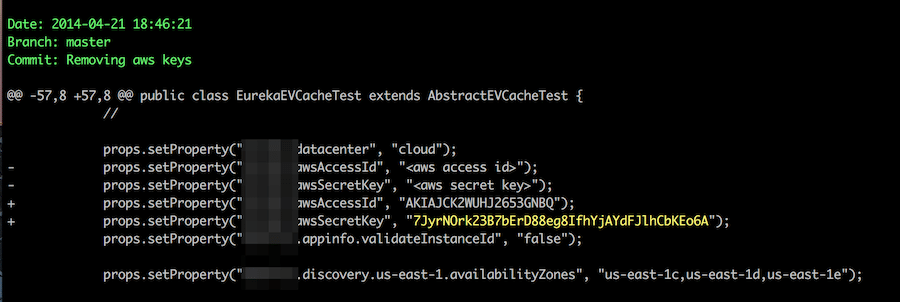

Maiale al tartufo

Permettetemi di presentarvi uno strumento incredibile chiamato Truffle Hog. Consideralo il tuo fedele compagno di codice, fiutando diligentemente ogni traccia di informazioni sensibili in agguato nei tuoi repository. Truffle Hog è un maestro nello scavare in profondità nella storia del tuo progetto, scansionando meticolosamente alla ricerca di potenziali fughe di preziosi segreti come chiavi API e password.

Con il suo arsenale di controlli ad alta entropia e pattern regex, questo strumento è pronto per portare alla luce questi tesori nascosti e garantire che il tuo codice rimanga al sicuro. Dì addio alle fughe segrete e abbraccia la vigile protezione di Truffle Hog!

Ed ecco la parte migliore: l’ultima versione di Truffle Hog è ricca di molte nuove potenti funzionalità. Ora vanta oltre 700 rilevatori di credenziali che verificano attivamente le rispettive API. Supporta anche la scansione di GitHub, GitLab, filesystem, S3, GCS e Circle CI, rendendolo incredibilmente versatile.

Non solo, TruffleHog ora ha il supporto nativo per la verifica istantanea delle chiavi private contro milioni di utenti GitHub e miliardi di certificati TLS utilizzando la sua tecnologia Driftwood all’avanguardia. Può persino eseguire la scansione di binari e altri formati di file, assicurando che non venga lasciata nulla di intentato.

Inoltre, TruffleHog è disponibile sia come azione GitHub che come hook pre-commit, integrandosi perfettamente nel flusso di lavoro di sviluppo. È progettato per essere comodo e intuitivo, fornendo un ulteriore livello di sicurezza senza causare problemi inutili.

Con Truffle Hog nel tuo toolkit, puoi proteggere con sicurezza il tuo codice da esposizioni accidentali e tenere i tuoi segreti al sicuro. Quindi prova Truffle Hog e lascia che faccia la sua magia per salvaguardare i tuoi progetti.

Git Hound

GitHound va oltre i limiti di altri strumenti sfruttando la ricerca del codice GitHub, la corrispondenza dei modelli e la ricerca della cronologia dei commit. Può eseguire ricerche nell’intero GitHub, non solo in repository, utenti o organizzazioni specifici. Quant’è fico?

Ora, tuffiamoci nelle sue fantastiche funzionalità. Git Hound utilizza la ricerca del codice GitHub/Gist, consentendogli di individuare informazioni sensibili sparse nella vasta distesa di GitHub, caricate da chiunque. È come avere una mappa del tesoro per scoprire potenziali vulnerabilità.

Ma GitHound non si ferma qui. Rileva i dati sensibili utilizzando la corrispondenza dei modelli, le informazioni contestuali e l’entropia delle stringhe. Scava persino in profondità nella cronologia dei commit per trovare segreti cancellati in modo improprio, assicurando che non venga lasciata nulla di intentato.

Per semplificarti la vita, GitHound incorpora un sistema di punteggio che filtra i falsi positivi comuni e ottimizza la sua ricerca per lo scavo intensivo del repository. È progettato per farti risparmiare tempo e fatica.

E indovina cosa? Git Hound è dotato di funzionalità di rilevamento e decodifica Base64. Può svelare segreti nascosti codificati in formato base64, offrendoti un vantaggio in più nella ricerca di informazioni sensibili.

Inoltre, GitHound offre opzioni per integrarlo in sistemi più grandi. Puoi generare output JSON e personalizzare espressioni regolari in base alle tue esigenze specifiche. Si tratta di flessibilità e ti consente di costruire sulle sue fondamenta.

Ora parliamo dei suoi entusiasmanti casi d’uso. Nel mondo aziendale, GitHound diventa prezioso nella ricerca di chiavi API dei clienti esposte. Aiuta a salvaguardare le informazioni sensibili, garantendo il massimo livello di sicurezza.

Per i cacciatori di taglie di bug, Git Hound è un punto di svolta. Ti consente di cercare i token API dei dipendenti trapelati, aiutandoti a scoprire le vulnerabilità e guadagnare quei meritati premi. Git Hound non è fantastico?

Gitleaks

Gitleaks è progettato per semplificarti la vita. È una soluzione all-in-one facile da usare che rileva i segreti, indipendentemente dal fatto che siano sepolti nel passato o nel presente del codice. Dì addio al rischio di esporre password, chiavi API o token nei tuoi progetti.

Installare Gitleaks è un gioco da ragazzi. Puoi utilizzare Homebrew, Docker o Go, a seconda delle tue preferenze. Inoltre, offre opzioni di implementazione flessibili. Puoi configurarlo come hook pre-commit direttamente nel tuo repository o sfruttare Gitleaks-Action per integrarlo perfettamente nei tuoi flussi di lavoro GitHub. Si tratta di trovare la configurazione più adatta a te.

Ora parliamo dei comandi offerti da Gitleaks. Innanzitutto, abbiamo il comando “rileva”. Questo potente comando consente di eseguire la scansione di repository, directory e singoli file. Sia che lavori sulla tua macchina o in un ambiente CI, Gitleaks ti copre. Garantisce che nessun segreto sfugga alle fessure.

Ma non è tutto. Gitleaks fornisce anche il comando “proteggi”. Questo comando esegue la scansione delle modifiche di cui non è stato eseguito il commit in modo esplicito nei repository Git. Agisce come la tua ultima linea di difesa, impedendo che i segreti vengano commessi inavvertitamente. È una salvaguardia che mantiene il tuo codice pulito e sicuro.

Tines, un nome di fiducia nel settore, sponsorizza Gitleaks. Con il loro supporto, Gitleaks continua ad evolversi e migliorare, fornendoti le migliori capacità di rilevamento segreto.

Quindi, miei giovani professionisti, non lasciate che i segreti compromettano i vostri progetti. Installalo, configuralo e lascia che faccia il duro lavoro di scansione e protezione dei tuoi repository

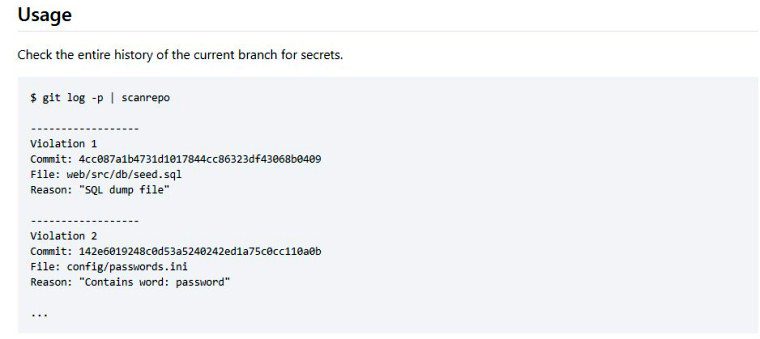

Scanner di sicurezza repository

Lo scanner di sicurezza del repository è uno strumento da riga di comando inestimabile progettato per aiutare nell’identificazione di dati sensibili inseriti inavvertitamente, come password, token, chiavi private e altri segreti, all’interno del tuo repository Git.

Questo potente strumento ti consente di rilevare e affrontare in modo proattivo potenziali vulnerabilità di sicurezza derivanti dall’inclusione involontaria di informazioni riservate nella tua base di codice. Utilizzando lo scanner di sicurezza del repository, puoi garantire l’integrità del tuo repository e salvaguardare i tuoi dati sensibili da accessi non autorizzati.

Repo Security Scanner scava senza sforzo nella cronologia dell’intero repository, presentando rapidamente risultati di scansione completi. Eseguendo scansioni approfondite, ti consente di identificare in modo proattivo e affrontare rapidamente potenziali vulnerabilità di sicurezza che possono derivare da segreti esposti nel software open source.

Git Guardian

GitGuardian è uno strumento che consente agli sviluppatori, ai team di sicurezza e conformità di monitorare l’attività di GitHub in tempo reale e identificare le vulnerabilità dovute a segreti esposti come token API, certificati di sicurezza, credenziali del database, ecc.

GitGuardian consente ai team di applicare le policy di sicurezza nel codice privato e pubblico e in altre fonti di dati.

Le principali caratteristiche di GitGuardian sono;

- Lo strumento aiuta a trovare informazioni sensibili, come segreti nel codice sorgente privato,

- Identifica e correggi le fughe di dati sensibili su GitHub pubblico.

- È uno strumento di rilevamento segreto efficace, trasparente e facile da configurare.

- Copertura più ampia e database completo per coprire quasi tutte le informazioni sensibili a rischio.

- Tecniche sofisticate di corrispondenza dei modelli che migliorano il processo di scoperta e l’efficacia.

Conclusione

Spero che questo ti dia un’idea di trovare dati sensibili nel repository GitHub. Se utilizzi AWS, dai un’occhiata a questo articolo per analizzare la sicurezza e la configurazione errata di AWS. Resta sintonizzato per strumenti più entusiasmanti che miglioreranno la tua vita professionale. Buona programmazione e tieni sotto chiave quei segreti! 🔒