Il penetration test riguarda il miglioramento della sicurezza della rete di un’organizzazione sfruttando le vulnerabilità.

Un buon test di penetrazione si riflette in dettagli approfonditi sulle vulnerabilità scoperte, sui punteggi CVVS, brief tecnici sui rischi posti, influenza sul business, difficoltà di sfruttamento e approccio strategico per affrontare le vulnerabilità.

I team di sicurezza sono soddisfatti quando possono identificare e dare priorità ai rischi software, mitigare le vulnerabilità, diventare proattivi quando affrontano la sicurezza, aumentare la fiducia e la consapevolezza nelle strategie di sicurezza, soddisfare i requisiti di conformità e affermare che i sistemi che supervisionano funzionano in modo efficace. I test di penetrazione svolgono un ruolo chiave nel miglioramento della sicurezza.

Con molteplici tecniche di penetration testing, vengono coperti quasi tutti i domini tecnologici. Ciò include, tra gli altri, applicazioni web, cloud, blockchain, server, endpoint API, reti, dispositivi mobili e reti wireless.

Le domande chiave in questo campo sono: cos’è il test di penetrazione, come funziona e quali vantaggi potresti trarne? Questo articolo analizza il processo di test di penetrazione. Scoprirai anche la necessità di eseguire test di penetrazione prima di lanciare un SaaS e imparerai alcuni strumenti che puoi utilizzare. Impariamo, va bene?

Sommario:

Cos’è il Penetration Test?

I test di penetrazione sono stati ispirati dalla necessità di comprendere il processo di pensiero di un utente malintenzionato. Anche con il primo test di sicurezza nel 1971, il settore si è evoluto. Ma solo allora il Aeronautica americana hanno i primi test di sicurezza. Negli anni ’90 era stato pubblicato un documento che documentava come farlo migliorare il tuo sito irrompendo in esso.

Avanti veloce fino agli anni 2000, il Apri il progetto di sicurezza delle applicazioni Web (OWASP) ha rilasciato una guida ai test sulle migliori pratiche. Ciò, a sua volta, costituirebbe una solida base per gli odierni test di penetrazione e si evolverebbe in una caratteristica importante nel ciclo di vita dello sviluppo del software.

Poiché i sistemi e le tecnologie software si evolvono su molti fronti, è necessario tenere il passo con i protocolli di sicurezza e sviluppare sistemi efficienti; questo è il problema risolto attraverso il test con penna.

In parole povere, i test di penetrazione comportano l’irruzione in un sistema informatico sfruttando punti deboli e vulnerabilità. Ma soprattutto, tutto avviene in un ambiente controllato. Simulando gli attacchi, i team di sicurezza utilizzano strumenti, tecniche e processi per mostrare l’impatto dei punti deboli della tua azienda.

Se eseguiti nell’ambito giusto, i test di penetrazione esaminano molti aspetti del sistema, inclusa la resilienza agli attacchi provenienti da posizioni autenticate e non autenticate e l’efficacia di altri ruoli di sistema.

Che si tratti di cloud, locale, utilizzo di API, gestione di database o creazione di software come servizio (SaaS), c’è sempre un test di penetrazione basato sulle tue esigenze.

I migliori test con penna saranno naturali per il tuo flusso di lavoro e i sistemi coinvolti. Se hai difficoltà a scegliere, ecco un’analisi dei tipi di test di penetrazione disponibili e quando utilizzarli. E ora analizzeremo come affrontare i test di penetrazione.

Abbattere il processo di test di penetrazione

Il processo di test di penetrazione è procedurale. Può essere generalizzato in tre fasi. Il primo è il coinvolgimento preliminare, in cui si definiscono obiettivi e ricerche sul sistema da testare.

Il secondo è il coinvolgimento, che prende di mira il sistema, raccoglie dati e analizza i risultati per scoprire percorsi di sfruttamento; infine, il post coinvolgimento, dove vengono generati report e intraprese azioni per risolvere le vulnerabilità. Immergiamoci in ogni fase.

#1. Ricognizione

Come passo principale, l’obiettivo di questa fase è raccogliere quanti più dati possibili, che, a loro volta, dettano metodi di attacco efficaci. Le informazioni raccolte includono dettagli sul sistema operativo, topologia di rete, applicazioni, account utente e tutte le altre informazioni rilevanti.

Armati di questo interesse, una ricognizione può essere attiva o passiva. Se passiva, la ricognizione ricava informazioni da risorse disponibili al pubblico e, quando è attiva, il tester deve interagire con il sistema. Per ottenere i migliori risultati, dovresti usarli entrambi.

Per assemblare le informazioni di rete, puoi utilizzare strumenti come Metasploit. Se desideri più opzioni, ecco la nostra lista di controllo degli strumenti di intelligence open source (OSINT). Questi strumenti scansionano gli indirizzi IP pubblici, indicizzano le risposte delle loro intestazioni e informano il tester su una rete, anche senza scansionarla attivamente.

Il framework OSINT mostra come è possibile utilizzare vaste risorse open source per raccogliere dati. La ricognizione è comune nei pen test interni ed esterni.

#2. Valutazione di vulnerabilità

Successivamente, esegui la scansione del sistema per vedere tutte le porte aperte o i possibili punti di ingresso. Le scansioni sono facoltative nei test di penetrazione e possono essere eseguite in modo indipendente, chiamate scansioni di vulnerabilità.

Ricorda, i dati acquisiti dalla ricognizione e dalla scansione aiutano a sviluppare test per rivelare punti deboli comuni e non comuni. Tali test includono SQL injection, cross-site scripting, malware e ingegneria sociale.

I test mirano a sfruttare il sistema aumentando i privilegi e intercettando il traffico, prendendo di mira risorse di alto valore come reti, dati dei dipendenti, fornitori, app, dati di partner/catena di fornitura e informazioni sui fornitori.

I tester sfruttano risorse come il National Vulnerability Database per individuare i punti deboli del sistema se il processo è automatizzato. Se è manuale, strumenti di valutazione della vulnerabilità come Metasploit, Commix e Sn1per.

#3. Sfruttamento

Dopo aver consolidato tutte le vulnerabilità e interpretato i risultati delle valutazioni, il tester sfrutta le vulnerabilità nel sistema di destinazione. Il processo prevede l’utilizzo di strumenti come Metasploit per simulare attacchi nel mondo reale.

Occasionalmente vengono utilizzate tecniche manuali, prescienza umana e il loro background. Lo sfruttamento potrebbe degenerare fino alla violazione dei dati, all’interruzione dei servizi o all’accesso a informazioni non autorizzate. Bisogna però fare attenzione a non danneggiare il sistema. Ciò rimanda all’ambito del test, che guida il processo complessivo.

Questa fase mira a valutare la persistenza delle vulnerabilità nel sistema e se ciò porta i malintenzionati ad accedere in profondità. Stai quindi emulando minacce persistenti avanzate che potrebbero essere lasciate in un sistema per rubare dati anche dopo mesi.

Vengono conservati dei registri per annotare il tempo totale trascorso in un sistema senza essere scoperti: dimostrano l’efficacia di un’organizzazione nel suo approccio alla sicurezza.

#4. Segnalazione

Spesso molte organizzazioni saltano questo passaggio. Tuttavia, è altrettanto cruciale per due compiti principali. Innanzitutto, il tester deve ripulire il sistema. Di conseguenza, il sistema viene riportato allo stato originale prima del test di penetrazione.

In secondo luogo, il tester deve rivedere, documentare le suscettibilità ed elaborare le tattiche utilizzate. È necessario presentare una spiegazione per spiegare i risultati dell’exploit su obiettivi di alto valore. Ora che il pen test è prossimo alla fine, il rapporto qui sviluppato guida alla correzione e al miglioramento della strategia di sicurezza.

Ricorda, un rapporto utile fornirà una panoramica generale del test e dettagli tecnici. Le informazioni tecniche dovrebbero includere rischi tecnici, influenza sull’attività dell’organizzazione, punteggi CVVS e una guida tattica per affrontare le vulnerabilità individuate.

Vantaggi dei test di penetrazione

I test di penetrazione apportano molti vantaggi alla tua organizzazione. Espone le vulnerabilità nel tuo sistema per tutti gli stack tecnologici e i sistemi operativi. Esaminando i progetti del sistema, puoi riconoscere i punti di forza del tuo sistema. Questo, a sua volta, ti consente di concentrarti sulle aree deboli.

Inoltre, individua le tecniche di sicurezza che non hanno dato i loro frutti. Con questa conoscenza, è possibile utilizzare le migliori pratiche durante la creazione di sistemi futuri/aggiuntivi.

Implementando test positivi e negativi, puoi generare report completi. In questo caso, i report consentono di sapere quali tecniche funzionano invece di affrontare e lasciare lì un problema specifico.

La simulazione autentica degli attacchi nel mondo reale fornisce informazioni dettagliate sugli approcci passo passo che gli hacker adotterebbero per sfruttare il tuo sistema. Ciò ti espone a tattiche e tempistiche che descrivono la tua posizione di sicurezza.

Per quanto riguarda la conformità, i test di penetrazione ti aiutano a valutare se la tua organizzazione soddisfa tutte le normative. In caso contrario, puoi modellare la traiettoria aziendale per essere pienamente conforme. A parte questo, un penetration test può certificare che i tuoi dati aziendali sono sicuri. Quando questo non è il caso, vieni avvisato e quindi puoi intraprendere un’azione correttiva.

Quando si assegnano i budget per la sicurezza, i test di penetrazione ti indicheranno le sezioni che necessitano di correzione. Attraverso test e documentazione approfonditi, puoi stabilire un budget di sicurezza coerente per soddisfare le tue esigenze.

I pen test ti forniranno anche una nuova prospettiva sul tuo sistema. Ciò comporta la correzione di bug e il miglioramento della progettazione e dell’architettura complessiva del sistema per il futuro.

Inoltre, i pen test possono aumentare la fedeltà dei clienti e la fiducia nei confronti del tuo marchio. Fornendo risultati positivi da un pen test o fornendo aggiornamenti sui problemi risolti, puoi presentare la tua organizzazione/prodotto in modo professionale e migliorare le relazioni con i clienti.

I clienti, una volta certi della sicurezza dei loro servizi, ti indirizzeranno ai loro amici, facendo crescere la tua attività in modo naturale.

Perché Pen Test è fondamentale prima di lanciare qualsiasi SaaS, eCommerce

SaaS ed eCommerce sono unici rispetto ad altri tipi di software. Sono dinamici e si adattano alle esigenze dei clienti in continua evoluzione. Oltre ad archiviare grandi livelli di dati e trasmetterli, sono competitivi con la necessità di innovazione e iterazione di nuove funzionalità.

I costanti sviluppi nel software aprono la strada a nuove vulnerabilità. Il penetration test aiuta a colmare il divario tra innovazione e sicurezza. Con l’aumento degli attacchi informatici, è inevitabile la necessità di un approccio proattivo alla protezione del software.

Tutti i servizi SaaS ed eCommerce devono ratificare che le loro applicazioni e prodotti digitali siano costruiti su livelli di infrastruttura sicuri, seguendo le migliori pratiche. Comprendere lo stato dei tuoi prodotti digitali elimina le possibilità di violazione dei dati.

Poiché i test di penetrazione combinano l’uso di esseri umani e intelligenza artificiale, i team IT possono sfruttare questa conoscenza per sviluppare strategie approfondite per rafforzare la sicurezza del software.

I pen test possono favorire l’adattamento nel software. Comprendendo la natura delle vulnerabilità nel tuo SaaS o eCommerce, puoi modificare il tuo approccio allo sviluppo ed evitare di introdurle in futuro. Ciò è utile quando si sviluppano più soluzioni SaaS utilizzando le stesse tecnologie e processi.

Finora hai imparato a conoscere i test di penetrazione e la loro rilevanza nel settore del software. Mentre riduci la scelta delle soluzioni giuste per la tua cassetta degli attrezzi, eccone alcune note per le loro migliori prestazioni nel settore.

Non li ho classificati in nessun ordine. Ma stai tranquillo, ti faranno risparmiare il tempo che passeresti a cercare.

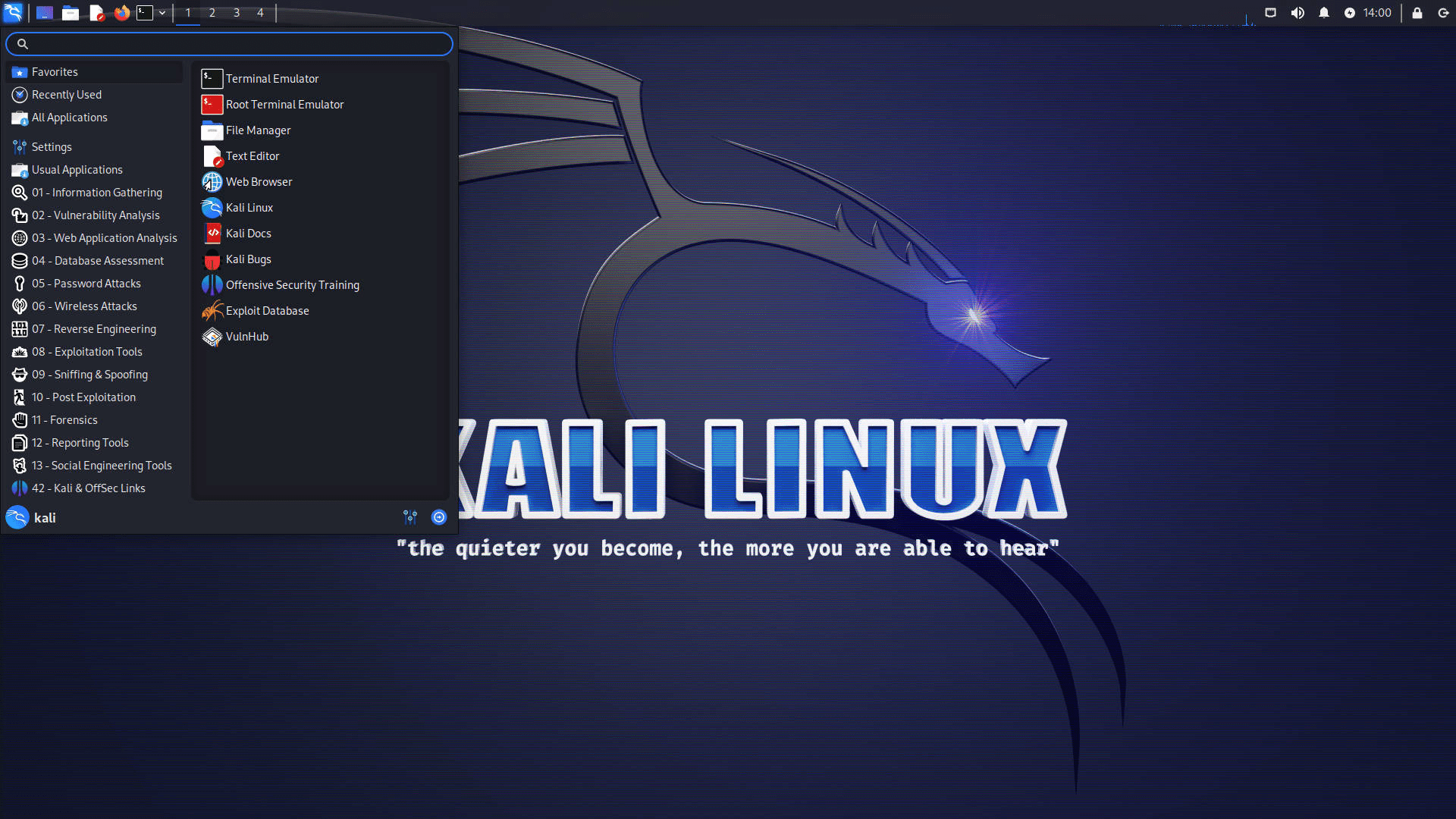

#1. Kali Linux

Kali Linux è una piattaforma open source destinata ad attività di sicurezza come test di penetrazione, reverse engineering, informatica forense e ricerca sulla sicurezza.

Che tu sia sul cloud, su container, su dispositivi mobili o su un sottosistema a finestre per Linux, una versione di Kali sarà sempre disponibile.

Ti consente di installare qualsiasi strumento di test della penna su di esso, anche se configurerai gli strumenti manualmente. La cosa buona è questa Kali ha una comunità vivace e una documentazione approfondita adatta sia ai veterani che agli utenti inesperti.

#2. Metaploit

IL Metaploit Il framework prende vita da una collaborazione di appassionati di sicurezza, concepito con l’obiettivo di aumentare la consapevolezza della sicurezza, correggere le vulnerabilità e gestire le valutazioni di sicurezza.

Guardare GitHub di Metasploit per le linee guida più recenti su come iniziare, utilizzarlo per test di sicurezza e contribuire al progetto.

#3. Nmap

Con Nmap (mappatore di rete), puoi esplorare le reti e controllarne gli stati di sicurezza. Sebbene sia progettato per scansionare rapidamente reti di grandi dimensioni, funziona bene con host singoli.

Oltre a risolvere le vulnerabilità della sicurezza, puoi utilizzarlo per eseguire attività ripetitive come l’inventario della rete, il monitoraggio del tempo di attività degli host e la pianificazione/gestione degli aggiornamenti del servizio.

Riunendo tutto insieme

I test di penetrazione mirano a migliorare la sicurezza dei prodotti digitali esponendo le vulnerabilità, mostrando come possono essere sfruttate, fornendo una panoramica del potenziale impatto sul business e fornendo strategie tattiche per risolvere tali preoccupazioni.

Per assicurarti di ottenere il meglio dai test di penetrazione, ogni fase deve essere coperta in modo rigoroso. Ciò significa trattare tutte le fasi del test con uguale importanza senza trascurarne alcuna. Inizia pianificando gli obiettivi del tuo test e raccogli tutte le informazioni necessarie prima di procedere con la scansione.

Dopo aver scansionato i tuoi sistemi e averli analizzati completamente, procedi con un attacco e vedi quanto tempo impiegherà il tuo sistema a scoprire una violazione. Controlla l’impatto sul sistema, documenta il processo complessivo e assicurati di elaborare una strategia di risoluzione. E mentre completi il test, ripristina i sistemi e puliscili. Ricorda, i pen test dovrebbero essere eseguiti frequentemente per rimanere aggiornati.

In termini di vantaggi, i pen test esporranno le vulnerabilità, rafforzeranno la tua strategia di sicurezza, risparmieranno sui budget poiché puoi pianificare in base alle esperienze passate e rimodelleranno i progetti futuri del tuo sistema.

Dal punto di vista del cliente, i pen test ti aiuteranno a rafforzare la fiducia e a costruire una relazione leale. Naturalmente, le persone vogliono lavorare con marchi di cui possono fidarsi, soprattutto in un panorama di valute digitali.

Per un’analisi dettagliata dei test di penetrazione, dai un’occhiata alle fasi dei test di penetrazione, in cui analizziamo tutti i passaggi, spieghiamo la rilevanza di ciascuna fase e ti forniamo un’interazione guidata passo dopo passo con l’argomento.