Sapevi che un hacker può effettuare bonifici bancari o acquisti online per tuo conto senza rubare le tue informazioni di registrazione?

Associamo i cookie al tracciamento e ai fastidiosi annunci online, ma memorizzano anche le query di ricerca, consentendoci di visitare i siti Web senza inserire nome utente e password.

Tuttavia, se qualcuno intercetta il cookie, ciò può portare a un attacco informatico catastrofico chiamato dirottamento della sessione, che può mettere a rischio i tuoi dati sensibili per mano di aggressori e può causare molti danni prima ancora che tu sappia cosa è successo.

Scopriamo di cosa si tratta e come prevenirla!

Sommario:

Che cos’è il dirottamento della sessione?

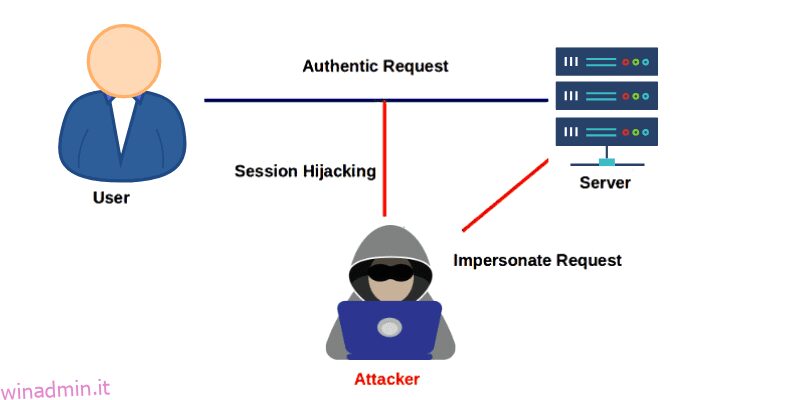

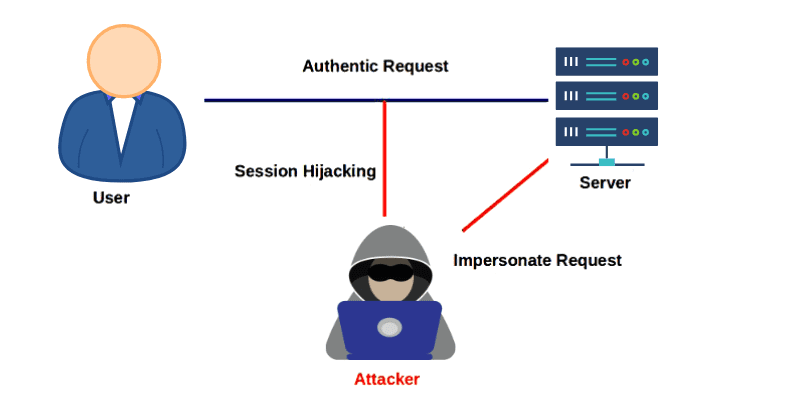

Nel dirottamento della sessione, un utente malintenzionato intercetta e assume il controllo di una sessione stabilita tra un utente e un host, come un server Web, una sessione Telnet o qualsiasi altra connessione basata su TCP. Una sessione inizia una volta effettuato l’accesso a un sito Web oa un’applicazione, ad esempio un sito Web di social network.

Continua mentre sei all’interno dell’account, controllando il tuo profilo o partecipando a un thread, e termina quando esci dal sistema. Ma come fa il server web a sapere che ogni richiesta che fai proviene effettivamente da te?

È qui che entrano in gioco i cookie. Dopo aver effettuato l’accesso, invii le tue credenziali al server web. Conferma chi sei e ti fornisce un ID di sessione utilizzando un cookie che ti verrà allegato per la durata della sessione. Ecco perché non ti disconnetti da un’applicazione ogni volta che visiti il profilo di qualcuno e perché il negozio online ricorda ciò che hai inserito nel carrello anche se aggiorni la pagina.

Ma gli aggressori possono dirottare la sessione se utilizzano speciali tecniche di gestione della sessione o rubano il tuo cookie. Pertanto, può ingannare il server Web facendogli credere che le richieste provengano da te, l’utente autorizzato.

Il fenomeno del dirottamento di sessione è diventato famoso nei primi anni 2000, ma è ancora uno dei metodi più comuni utilizzati dagli hacker.

Un esempio recente è il Lapsus$ Group, che quest’anno è entrato a far parte della lista dei ricercati dell’FBI. Utilizza l’infezione InfoStealer Maleware per dirottare la sessione.

Allo stesso modo, GenesisStore è un negozio solo su invito gestito da un gruppo con lo stesso nome che vende dati sui cookie compromessi e il suo elenco supera oltre 400.000 bot.

Tipi di acquisizione di sessione

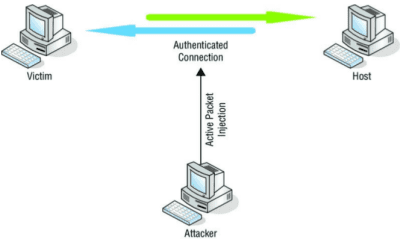

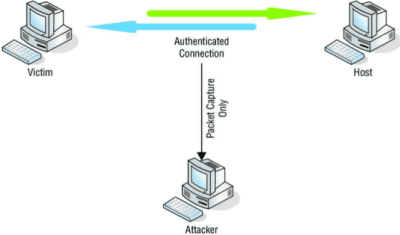

Il dirottamento della sessione può essere suddiviso in due categorie principali, a seconda dei desideri dell’autore.

Attivo: in un attacco attivo, l’attaccante prende il controllo della tua sessione, prendendo così la connessione del client legittimo alla risorsa. A seconda del sito della sessione, l’hacker può effettuare acquisti online, modificare password o recuperare account. Un esempio comune di attacco attivo è un attacco di forza bruta, XSS o persino DDoS.

Fonte: OSWAP

Fonte: OSWAP

Passiva: in un attacco passivo, l’aggressore non subentra né altera la sessione. Invece, monitorano silenziosamente il traffico dati tra il tuo dispositivo e il server, raccogliendo tutte le informazioni sensibili. Di solito, lo spoofing IP e l’iniezione di malware vengono utilizzati per eseguire attacchi di iniezione passiva.

Fonte: OSWAP

Fonte: OSWAP

Come funziona il dirottamento della sessione?

HTTP è un protocollo senza stato, il che significa che il server non ha memoria dell’operazione del client. Ogni nuova richiesta HTTP coincide con una nuova unità di lavoro, o per dirla più semplicemente, il server fornisce pagine al client senza ricordare le precedenti richieste del client.

Quando navighiamo sul web, però, ci accorgiamo che le applicazioni idealmente sanno chi è il client (anche troppo bene!). Grazie a questa “memoria” del server “è possibile creare moderne aree riservate di siti web, banche online, servizi di webmail, ecc.

Per fare questo è nata un’appendice che rende stateful un protocollo stateless come HTTP: i cookies.

Sessioni con stato

Una volta effettuato l’accesso, le applicazioni Web che utilizzano la sessione stateful rilasciano un cookie di sessione. Significa che si basano su questo cookie per tracciare il client. All’interno del cookie viene salvato un codice univoco che permette il riconoscimento del cliente, ad esempio:

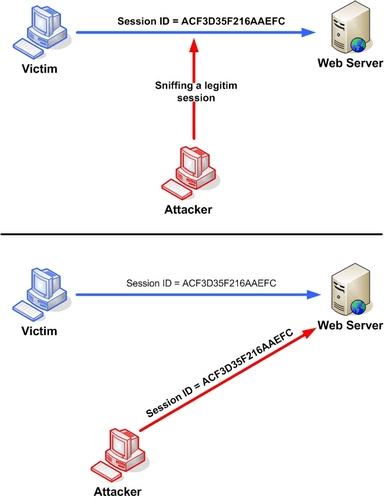

SESSIONID=ACF3D35F216AAEFC

Chiunque abbia l’ID o il codice di sessione univoco sopra menzionato sarebbe il client autenticato per il server. Se un utente malintenzionato potesse ottenere questo identificatore, come mostrato nella figura seguente, potrebbe sfruttare la sessione inizialmente convalidata per la sua vittima annusando una sessione legittima o addirittura assumendo completamente il controllo della sessione. Questo identificatore è solitamente incorporato nell’URL, in qualsiasi campo nascosto del modulo o nei cookie.

SCAMBIO OS

SCAMBIO OS

Sessioni apolidi

Con l’evoluzione del web sono nate soluzioni per gestire la “memoria” del server senza l’utilizzo di cookies di sessione. In un’applicazione web in cui il frontend e il backend sono ben separati e dialogano solo tramite API, la soluzione migliore potrebbe essere un JWT (JSON Web Token), un token firmato che consente al frontend di consumare le API fornite dal backend.

Solitamente il JWT viene salvato nel sessionStorage del browser, un’area di memoria che il client mantiene attiva fino alla chiusura della scheda. Di conseguenza, l’apertura di una nuova scheda crea una nuova sessione (a differenza di quanto accade con i cookie).

Rubare il token di identificazione del client consente di rubare la sessione dell’utente e quindi eseguire un attacco di dirottamento della sessione. Ma come rubare quel gettone?

Attualmente, i metodi più utilizzati dagli hacker sono:

#1. Jacking laterale della sessione

Questo metodo utilizza reti non sicure per scoprire il tuo ID di sessione. L’aggressore utilizza lo sniffing (software speciale) e di solito prende di mira reti Wi-Fi pubbliche o siti Web senza certificato SSL, noti per la scarsa sicurezza.

#2. Fissazione della sessione

La vittima utilizza l’ID di sessione creato dall’aggressore. Può farlo con un attacco di phishing (tramite un collegamento dannoso) che “corregge” il tuo ID di sessione.

#3. Forza bruta

Il metodo più dispendioso in termini di tempo e inefficiente. Durante questo attacco, l’hacker non ruba i tuoi cookie. Invece, prova ogni possibile combinazione per indovinare il tuo ID di sessione.

#4. XSS o Cross-site Scripting

Un hacker sfrutta le vulnerabilità nei siti Web o nelle applicazioni per iniettare codice dannoso. Quando un utente visita il sito, lo script si attiva, ruba i cookie dell’utente e li invia all’aggressore.

#5. Iniezione di malware

Il software dannoso può eseguire azioni non autorizzate sul tuo dispositivo per rubare informazioni personali. Viene spesso utilizzato anche per intercettare i cookie e inviare informazioni a un utente malintenzionato.

#6. Spoofing dell’IP

Un criminale informatico modifica l’indirizzo IP di origine del proprio pacchetto per far sembrare che provenga da te. A causa dell’IP falso, il server Web pensa che sia tu e la sessione viene dirottata.

Come prevenire il dirottamento della sessione?

La possibilità di dirottamento della sessione di solito dipende dalla sicurezza dei siti Web o delle applicazioni che utilizzi. Tuttavia, ci sono dei passaggi che puoi adottare per proteggerti:

- Evita il Wi-Fi pubblico, poiché gli hotspot gratuiti sono l’ideale per i criminali informatici. Di solito hanno una scarsa sicurezza e possono essere facilmente falsificati dagli hacker. Senza contare che sono sempre piene di potenziali vittime il cui traffico dati è costantemente compromesso.

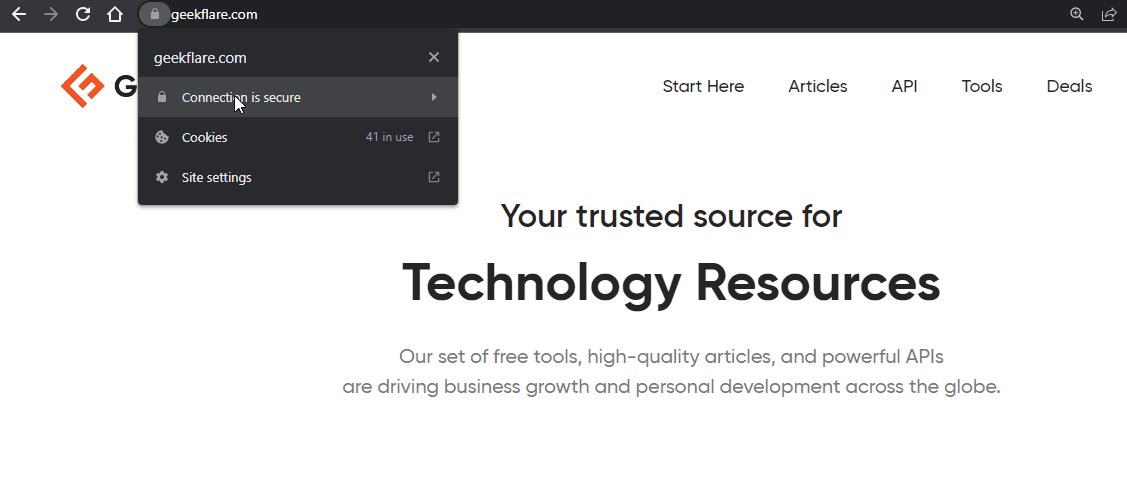

- Qualsiasi sito che non utilizza un certificato SSL ti rende vulnerabile, in quanto non può crittografare il traffico. Controlla se il sito è sicuro cercando un piccolo lucchetto accanto all’URL.

- Installa un’applicazione anti-malware per rilevare e proteggere il tuo dispositivo da malware e ratti che possono rubare informazioni personali.

- Evita di scaricare malware utilizzando app store o siti Web ufficiali per scaricare app.

- Se ricevi un messaggio che ti chiede di cliccare su un link sconosciuto, non farlo. Questo potrebbe essere un attacco di phishing che può infettare il tuo dispositivo e rubare informazioni personali.

L’utente può fare poco contro un attacco di dirottamento della sessione. Al contrario, però, l’applicazione può notare che un dispositivo diverso si è connesso con lo stesso identificatore di sessione. E facendo affidamento su questo, puoi progettare strategie di mitigazione come:

- Associare a ciascuna sessione alcune impronte tecniche o caratteristiche del dispositivo connesso per rilevare le modifiche dei parametri registrati. Queste informazioni devono essere salvate nel cookie (per le sessioni stateful) o nel JWT (per le sessioni stateless), assolutamente crittografate.

- Se la sessione è basata su cookie, rilascia il cookie con l’attributo HTTPOnly per renderlo irraggiungibile in caso di attacco XSS.

- Configura un sistema di rilevamento delle intrusioni (IDS), un sistema di prevenzione delle intrusioni (IPS) o una soluzione di monitoraggio della rete.

- Alcuni servizi eseguono controlli secondari sull’identità dell’utente. Ad esempio, un server Web potrebbe verificare ad ogni richiesta che l’indirizzo IP dell’utente corrisponda all’ultimo utilizzato durante quella sessione. Tuttavia, ciò non impedisce gli attacchi da parte di qualcuno che condivide lo stesso indirizzo IP e potrebbe essere frustrante per gli utenti il cui indirizzo IP potrebbe cambiare durante una sessione di navigazione.

- In alternativa, alcuni servizi cambieranno il valore del cookie ad ogni richiesta. Ciò riduce drasticamente la finestra in cui un utente malintenzionato può operare e rende più facile identificare se si è verificato un attacco ma può causare altri problemi tecnici.

- Utilizza diverse soluzioni di autenticazione a più fattori (MFA) per ogni sessione utente.

- Mantieni tutti i sistemi aggiornati con le patch e gli aggiornamenti di sicurezza più recenti.

FAQ

In che modo il dirottamento della sessione è diverso dallo spoofing della sessione?

Il dirottamento della sessione implica fingere di essere l’utente, mentre lo spoofing implica la sostituzione dell’utente. Negli ultimi anni, alcuni analisti di sicurezza hanno iniziato a caratterizzare quest’ultimo come un tipo di dirottamento di sessione.

Parole finali

La frequenza degli attacchi di dirottamento di sessione è aumentata negli ultimi anni; pertanto, è diventato sempre più importante comprendere tali attacchi e seguire misure preventive. Tuttavia, proprio mentre la tecnologia si sta sviluppando, anche gli attacchi stanno diventando più sofisticati; pertanto, è essenziale creare strategie di mitigazione attiva contro il dirottamento della sessione.

Potresti anche essere interessato a sapere quanto valgono i tuoi dati sul dark web.