[*]

[*]La vista accattivante dei diversi strumenti di Open Source Intelligence (OSINT) disponibili sul mercato.

[*]Nella nostra vita quotidiana, cerchiamo molte informazioni su Internet. Se non troviamo i risultati attesi, di solito smettiamo!

[*]Ma hai mai immaginato cosa si nasconde in quelle centinaia di risultati di pagina? “Informazione”!

[*]Questo può essere possibile solo utilizzando strumenti diversi. Gli strumenti svolgono un ruolo significativo nella ricerca di informazioni ma, senza conoscere l’importanza e l’utilizzo degli strumenti, non saranno utili per gli utenti. Prima di iniziare con gli strumenti, abbiamo un’idea chiara in merito OSINT.

Sommario:

Cos’è l’Open Source Intelligence?

[*]Intelligenza open source, in breve, chiamato OSINT, si riferisce alla raccolta di informazioni da fonti pubbliche per utilizzarle nell’ambito dell’intelligence. Ad oggi, viviamo nel “mondo di Internet”, il suo impatto sulle nostre vite avrà sia pro che contro.

[*]I vantaggi dell’utilizzo di Internet sono, fornisce molte informazioni e facilmente accessibile da tutti. Considerando che, gli svantaggi sono l’uso improprio delle informazioni e il trascorrere molto tempo su di esse.

[*]Ora, ecco che arriva l’esistenza degli strumenti OSINT che vengono utilizzati principalmente per raccogliere e correlare informazioni sul web. Le informazioni possono essere disponibili in varie forme; può essere formato testo, file, immagine e così via. Secondo il Rapporto CSR per il Congresso, è stato affermato che l’Open Source Intelligence è stata prodotta dall’informazione pubblica correttamente diffusa, raccolta e sfruttata in modo efficace. E rende queste informazioni disponibili agli utenti per soddisfare un requisito di intelligence specifico.

Perché abbiamo bisogno degli strumenti OSINT?

[*]Consideriamo una situazione o uno scenario in cui abbiamo bisogno di trovare informazioni relative ad alcuni argomenti sul web. Per questo è necessario prima cercare e fare analisi fino a ottenere i risultati esatti, questo richiede molto tempo. Questo è il motivo principale per cui abbiamo bisogno di strumenti di intelligence perché il processo sopra menzionato può essere eseguito in pochi secondi utilizzando questi strumenti.

[*]Possiamo anche eseguire più strumenti per raccogliere tutte le informazioni relative al target, che possono essere correlate e utilizzate in seguito.

[*]Quindi immergiamoci in alcuni dei migliori strumenti OSINT.

Shodan

[*]Google è il motore di ricerca più utilizzato per tutti, mentre Shodan è un motore di ricerca fantastico e miniera d’oro per consentire agli hacker di vedere le risorse esposte.

[*]Rispetto ad altri motori di ricerca, Shodan fornisce i risultati che hanno più senso e relativi ai professionisti della sicurezza. Include principalmente informazioni relative alle risorse che vengono collegate alla rete. I dispositivi possono variare da laptop, segnali stradali, computer e vari altri dispositivi IoT. Questo strumento open source aiuta principalmente l’analista della sicurezza a identificare l’obiettivo e testarlo per diverse vulnerabilità, password, servizi, porte e così via.

[*]Inoltre, fornisce agli utenti le ricerche più flessibili da parte della comunità.

[*]Consideriamo ad esempio la situazione in cui il singolo utente può vedere le netcam, le webcam, i semafori e così via collegati. Daremo un’occhiata ad alcuni casi d’uso di Shodan:

- Test delle “password predefinite”

- Risorse con visualizzatore VNC

- Utilizzo della porta RDP aperta per testare le risorse disponibili

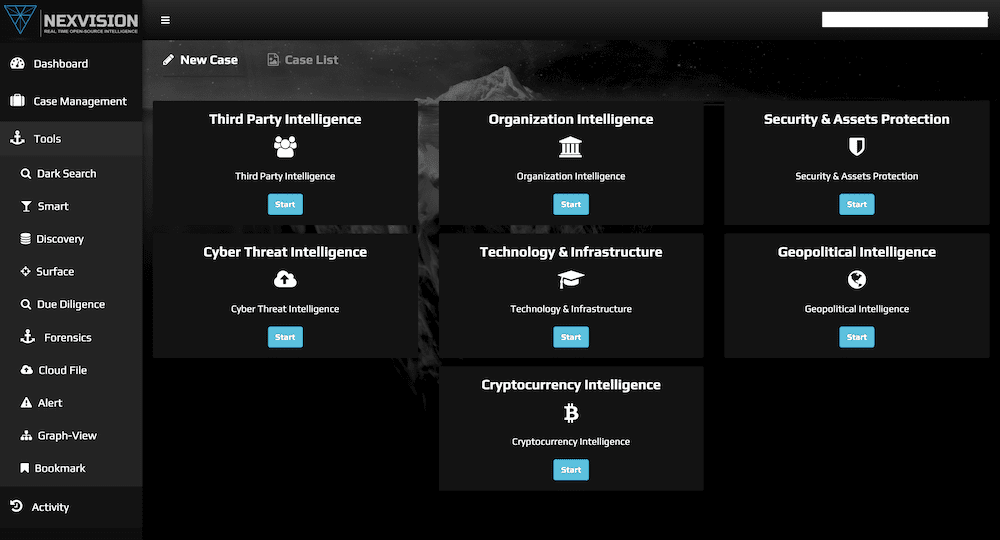

Nex Vision

[*]Nex Vision è una soluzione OSINT avanzata basata sull’intelligenza artificiale che fornisce informazioni in tempo reale dall’intero Web (Web trasparente, Web scuro e Social Media). Fornisce un accesso senza precedenti alle ricerche sul Dark Web tramite browser normali come Chrome e Safari, senza l’uso del browser anonimo Tor.

[*]Se stai cercando di condurre controlli in background, due diligence, conformità all’onboarding dei clienti (KYC/AML/CFT), raccogliere informazioni sull’organizzazione, informazioni di terze parti, informazioni sulle minacce informatiche o persino ricerche sugli indirizzi di criptovaluta da una minaccia ransomware, NexVision fornisce risposte accurate in tempo reale.

[*]NexVision è utilizzato principalmente dall’esercito e dai governi, ma dal 2020 è disponibile in commercio e su cui fanno affidamento sia le aziende Fortune 500 che le piccole e medie imprese (PMI) per le loro esigenze di intelligence e investigative. Il loro servizio include un abbonamento diretto alla loro soluzione SaaS e rapporti di intelligence sugli acquisti.

[*]NexVision è utilizzato principalmente dall’esercito e dai governi, ma dal 2020 è disponibile in commercio e su cui fanno affidamento sia le aziende Fortune 500 che le piccole e medie imprese (PMI) per le loro esigenze di intelligence e investigative. Il loro servizio include un abbonamento diretto alla loro soluzione SaaS e rapporti di intelligence sugli acquisti.

[*]Come funziona:

[*]Nella prima fase, il suo motore basato sull’intelligenza artificiale raccoglie continuamente dati, li analizza e li classifica, fornendo il più grande data lake disponibile in commercio. Nella seconda fase, il motore utilizza l’apprendimento automatico per ridurre i falsi positivi per fornire risultati altamente accurati e contestualizzati. Ciò riduce notevolmente le ore di lavoro e il tempo richiesti nelle indagini e la fatica di allerta che gli analisti devono affrontare quando incontrano grandi quantità di dati irrilevanti. Nella fase finale, tutti i risultati si riflettono sulla dashboard in cui gli utenti possono facilmente visualizzare e prendere decisioni informate.

[*]La dashboard consente agli utenti di impostare avvisi di parole chiave per monitorare gli obiettivi in tempo reale, condurre indagini e analizzare i risultati rimanendo anonimi.

[*]Il software ha un’interfaccia semplice progettata per analisti di livello base. Gli analisti possono accedere e utilizzare intelligence completa e di livello militare senza fare affidamento su script o scrivere una singola riga di codice.

[*]Il suo modulo di social media monitora i dati da Meta (in precedenza Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram, ecc. ed è dotato di tecnologia di geolocalizzazione per determinare la fonte e il luogo di diffusione delle informazioni.

Collegamenti sociali

[*]Collegamenti sociali è una società di software che sviluppa soluzioni basate sull’intelligenza artificiale che estraggono, analizzano e visualizzano dati da fonti aperte inclusi social media, messenger, blockchain e Dark Web. Il loro prodotto di punta SL Professional consente agli investigatori e ai professionisti della sicurezza dei dati di raggiungere i propri obiettivi di lavoro in modo più rapido ed efficace.

[*]SL Professional offre una suite di metodi di ricerca personalizzati che coprono più di 500 open source. Le query di ricerca avanzate del prodotto, molte delle quali si basano sull’apprendimento automatico, consentono agli utenti di filtrare i dati mentre vengono raccolti in una serie di modi sofisticati.

[*]Tuttavia, le soluzioni OSINT di Social Links non si limitano a raccogliere informazioni; offrono inoltre strumenti di analisi avanzati per perfezionare i dati man mano che si procede nelle indagini, restituendo risultati accurati per un quadro sempre più comprensibile dell’indagine.

[*]Caratteristiche

- Un pacchetto professionale di oltre 1000 metodi di ricerca originali per oltre 500 fonti di dati aperti, comprese tutte le principali piattaforme su social media, messenger, blockchain e Dark Web

- Funzionalità di automazione avanzate che sfruttano l’apprendimento automatico per fornire un’ampia gamma di recupero delle informazioni, mostrando risultati accurati a velocità notevoli.

- Gli strumenti di analisi su misura consentono di arricchire e modellare i dati in modo significativo in base agli scopi specifici dell’utente.

- Perfetta integrazione all’interno della tua infrastruttura IT

- I Social Links offrono formazione e supporto come parte dei loro pacchetti di prodotti.

[*]Per le organizzazioni che necessitano della soluzione OSINT definitiva, Social Links dispone anche di una piattaforma SL Private Platform di livello enterprise, una soluzione OSINT on-premise che offre la più ampia gamma di metodi di ricerca, personalizzazione completa in base alle esigenze degli utenti e archiviazione privata dei dati.

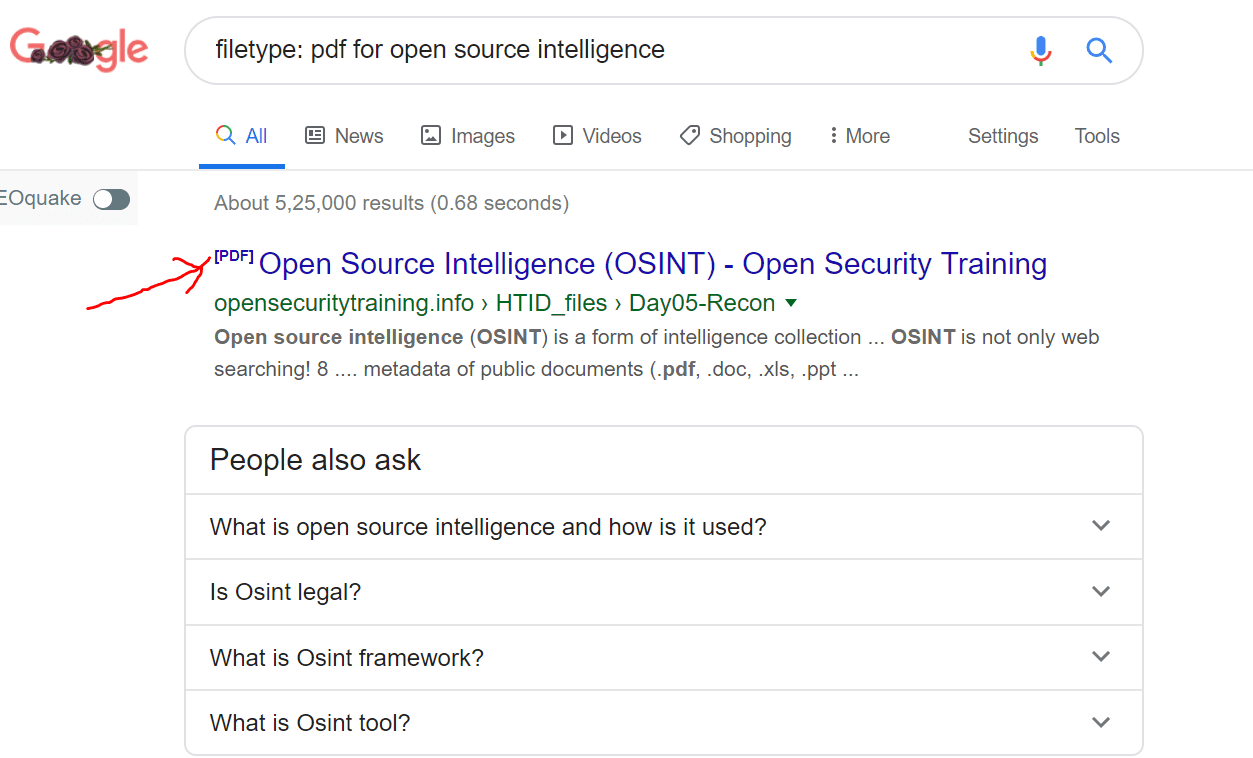

Google Dork

[*]Google Dork è nata nel 2002 e dà risultati efficaci con prestazioni eccellenti. Questo strumento di intelligence open source basato su query è sviluppato e creato principalmente per aiutare gli utenti a indirizzare l’indice oi risultati di ricerca in modo appropriato ed efficace.

[*]Google Dorks fornisce un modo flessibile per cercare informazioni utilizzando alcuni operatori e forse è anche chiamato Google Hacking. Questi operatori facilitano la ricerca per estrarre informazioni. Di seguito sono riportati alcuni degli operatori o delle opzioni di indicizzazione fornite da Google Docker e sono:

- Tipo di file: questo operatore viene utilizzato principalmente per trovare i tipi di file o per cercare una stringa particolare

- Intext: questa opzione di indicizzazione viene utilizzata per cercare un testo specifico su una pagina specifica.

- Ext: viene utilizzato per cercare un’estensione specifica in un file.

- Inurl: utilizzato per cercare la stringa o la parola specifica nell’URL

- Intitle: per cercare il titolo o le parole sopra menzionate nell’URL

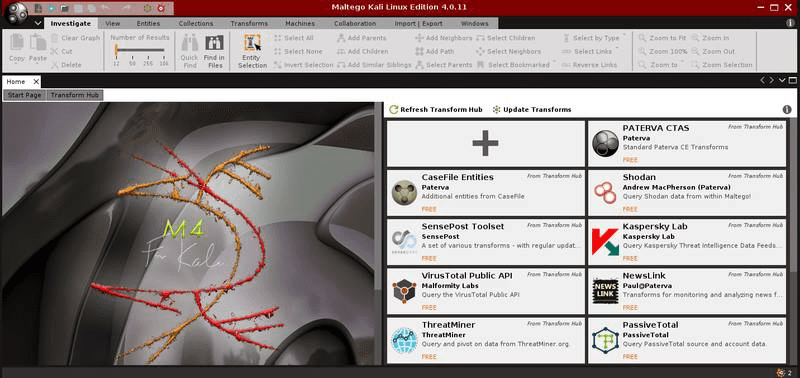

Maltego

[*]Maltego è progettato e sviluppato da Paterva ed è uno degli strumenti integrati in Kali Linux. Questo strumento di intelligence open source viene utilizzato principalmente per eseguire un’esplorazione significativa contro vari obiettivi con l’aiuto di diverse trasformazioni integrate (e fornisce anche la possibilità di scriverne di personalizzate).

[*]Un linguaggio di programmazione che usi in Maltego è scritto in Java e viene visualizzato come integrato preconfezionato in Kali Linux. Per utilizzare questo strumento è necessaria la registrazione, la registrazione è gratuita e l’utente deve registrarsi sul sito paterva. Una volta terminato il processo di registrazione, gli utenti possono utilizzare questo strumento per creare e sviluppare impronte digitali efficaci del particolare target su Internet.

[*]I risultati attesi possono accadere alla conversione IP, viene identificato il numero AS, viene identificato anche Netblock, vengono identificate anche le frasi e le posizioni. Queste sono tutte le icone in Maltego che forniscono una vista dettagliata e informazioni su tutte le icone.

[*]I risultati attesi possono accadere alla conversione IP, viene identificato il numero AS, viene identificato anche Netblock, vengono identificate anche le frasi e le posizioni. Queste sono tutte le icone in Maltego che forniscono una vista dettagliata e informazioni su tutte le icone.

[*]Puoi anche conoscere più informazioni sull’obiettivo scavando di più nel processo. Infine, posso dire che è uno strumento eccellente per tracciare le impronte di ogni singola entità su Internet. Maltego è disponibile su tutti i più diffusi sistemi operativi.

La mietitrice

[*]La mietitrice è uno strumento straordinario per trovare e-mail, sottodomini, IP, ecc. Da vari dati pubblici.

[*]Di seguito l’esempio per trovare i sottodomini utilizzando DNSdumpster.

[[email protected] theHarvester]# python theHarvester.py -d winadmin.it.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: winadmin.it.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.winadmin.it.com:104.25.134.107 tools.winadmin.it.com:104.25.134.107 www.winadmin.it.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

[*]TheHarvester è disponibile anche su Kali Linux. Puoi controllare la guida all’installazione di Kali Linux se ne hai bisogno.

[*]A proposito, ci sono più strumenti per trovare i sottodomini.

Rico-Ng

[*]Ricognizione è uno strumento efficace per effettuare ricognizioni sul bersaglio.

[*]L’intera potenza di questo strumento risiede completamente nell’approccio modulare. La potenza degli strumenti modulari può essere compresa per coloro che utilizzano Metasploit. Recon-ng ha vari moduli integrati che vengono utilizzati per indirizzare principalmente durante l’estrazione di informazioni secondo le esigenze dell’utente. Possiamo usare i moduli Recon-ng semplicemente aggiungendo i domini nell’area di lavoro.

[*]Gli spazi di lavoro sono creati principalmente per svolgere le operazioni al suo interno. Gli utenti verranno reindirizzati all’area di lavoro non appena viene creata. All’interno dell’area di lavoro, il dominio può essere specificato in particolare utilizzando add domain

[*]Alcuni degli eccellenti moduli, come google-site-web e bing-domain-web, vengono utilizzati per trovare ulteriori domini relativi al primo dominio di destinazione iniziale. Il risultato di questi domini saranno tutti i domini indicizzati ai motori di ricerca. Un altro modulo accattivante è bing_linkedin_cache che viene utilizzato principalmente per recuperare i dettagli degli indirizzi email relativi al dominio. Questo modulo può essere utilizzato anche per sfruttare nell’esecuzione dell’ingegneria sociale.

[*]Inoltre, utilizzando altri moduli, possiamo ottenere informazioni extra o aggiuntive sugli obiettivi. Quindi, alla fine, questo strumento di intelligence open source è uno strumento fantastico e deve anche essere incluso nel kit di strumenti dei ricercatori.

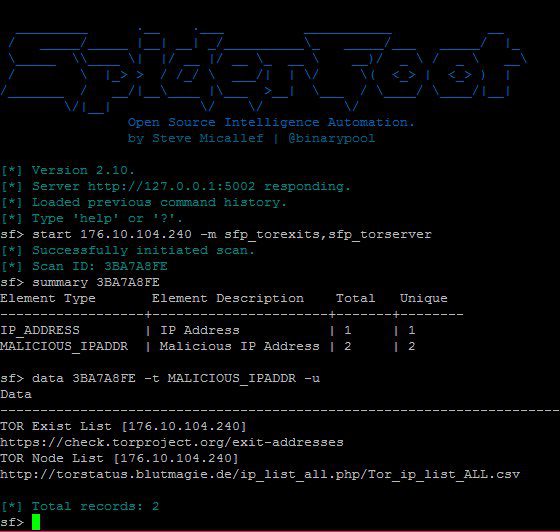

[*]piede di ragno è uno strumento di ricognizione open source disponibile per Linux e Windows. Si è sviluppato utilizzando il linguaggio Python con un’elevata configurazione e funziona praticamente su qualsiasi piattaforma. Si integra con una GUI semplice e interattiva con una potente interfaccia a riga di comando.

[*]Ci ha automaticamente consentito di utilizzare query su oltre 100 fonti OSINT per acquisire informazioni su e-mail, nomi, indirizzi IP, nomi di dominio, ecc. Raccoglie una vasta gamma di informazioni su un target, come netblock, e-mail, web server e molti altri. Usando Spiderfoot, potresti essere in grado di indirizzare secondo le tue esigenze perché raccoglierà i dati comprendendo come sono correlati tra loro.

[*]I dati raccolti da uno SpiderFoot forniranno un’ampia gamma di informazioni sul tuo obiettivo specifico. Fornisce informazioni chiare sulle possibili minacce di hacking che portano a vulnerabilità, fughe di dati e altre informazioni vitali. Quindi queste informazioni aiuteranno a sfruttare il test di penetrazione e a migliorare l’intelligence sulle minacce per avvisare prima che vengano attaccate o rubate.

[*]I dati raccolti da uno SpiderFoot forniranno un’ampia gamma di informazioni sul tuo obiettivo specifico. Fornisce informazioni chiare sulle possibili minacce di hacking che portano a vulnerabilità, fughe di dati e altre informazioni vitali. Quindi queste informazioni aiuteranno a sfruttare il test di penetrazione e a migliorare l’intelligence sulle minacce per avvisare prima che vengano attaccate o rubate.

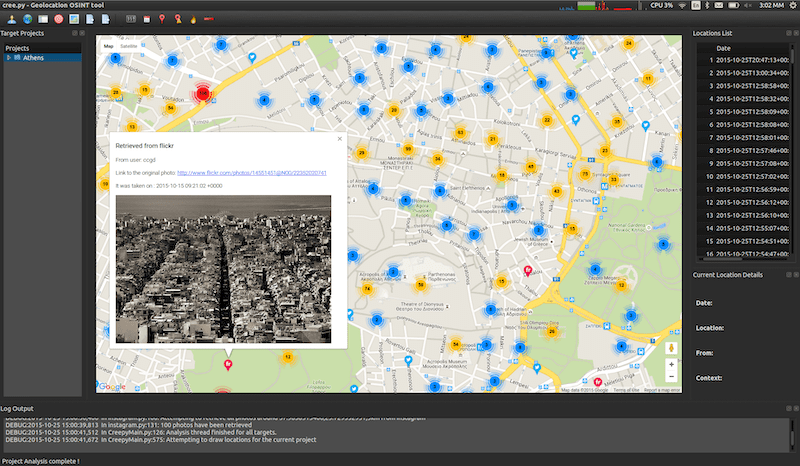

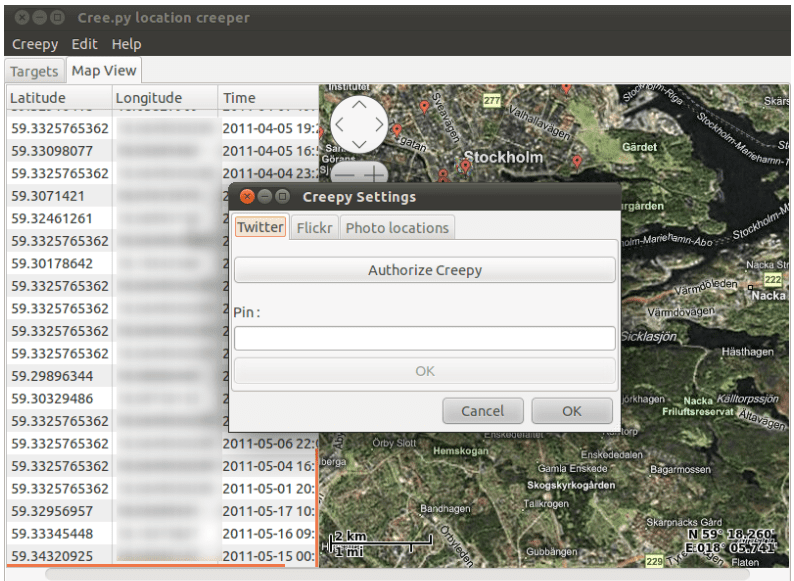

Raccapricciante

[*]Raccapricciante è uno strumento di intelligence di geolocalizzazione open source. Raccoglie informazioni sulla geolocalizzazione utilizzando varie piattaforme di social network e servizi di hosting di immagini che sono già pubblicati altrove. Creepy presenta i report sulla mappa, utilizzando un filtro di ricerca basato sulla posizione e sulla data esatte. Questi rapporti sono disponibili in formato CSV o KML da esportare per ulteriori analisi.

[*]La funzionalità principale di Creepy è divisa in due schede principali, vale a dire. Schede ‘Target’ e ‘Vista mappa’.

[*]La funzionalità principale di Creepy è divisa in due schede principali, vale a dire. Schede ‘Target’ e ‘Vista mappa’.

[*]Creepy è scritto in python e include anche un pacchetto binario per distribuzioni Linux come Debian, Backtrack, Ubuntu e Microsoft Windows.

[*]Creepy è scritto in python e include anche un pacchetto binario per distribuzioni Linux come Debian, Backtrack, Ubuntu e Microsoft Windows.

Conclusione

[*]Il test di penetrazione è impegnativo e richiede informazioni da varie fonti. Spero che gli strumenti ONIST di cui sopra ti aiutino in questo.

[*]Puoi anche esplorare gli strumenti di pentest online per la ricognizione e la ricerca di exploit.