Valuta i difetti di sicurezza del tuo data center prima che lo facciano i malintenzionati!

Una delle tante notizie che sentiamo nell’attuale era digitale è un attacco informatico. Disturba l’attività, danneggia la reputazione e fa prendere dal panico gli utenti finali.

Come garantite che la vostra infrastruttura di rete sia in grado di mitigare gli attacchi informatici?

Sono finiti quei giorni in cui ti affidavi ai risultati dei penetration test annuali o trimestrali. Nell’era attuale, hai bisogno di una simulazione di attacco di violazione automatizzata (BAS), scansione continua delle risorse e, naturalmente, protezione.

Grazie ai seguenti strumenti, che ti consentono di simulare il vero attacco contro il tuo data center in modo da poter rivedere i risultati e agire. La parte migliore sono alcuni degli strumenti che ti consentono di automatizzare l’azione.

Pronto a prepararti al peggio?

Sommario:

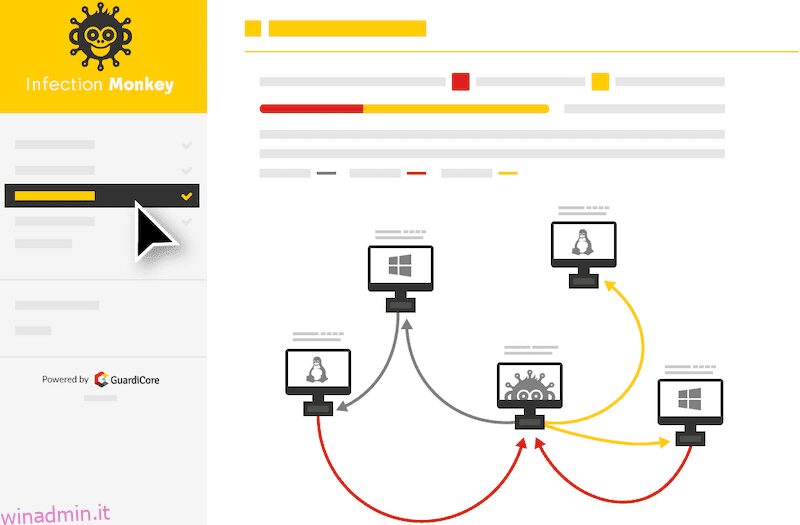

Scimmia infetta

Stai eseguendo la tua applicazione nel Cloud? Uso Scimmia infetta per testare la tua infrastruttura in esecuzione su Google Cloud, AWS, Azure o locali.

Infection Monkey è uno strumento open source che può essere installato su Windows, Debian e Docker.

È possibile eseguire una simulazione di attacco automatico per furto di credenziali, configurazione errata, risorse compromesse, ecc. Alcune delle funzionalità degne di nota.

- Simulazione di attacco non intrusiva, quindi non influisce sulle operazioni di rete.

- Rapporto di controllo completo con una raccomandazione attuabile per rafforzare i server Web o altre infrastrutture

- Basso ingombro di CPU e memoria

- Visualizza la rete e la mappa degli aggressori

Se sei un CISO o dal team di sicurezza, allora adorerai il rapporto. È GRATUITO, quindi provalo oggi stesso.

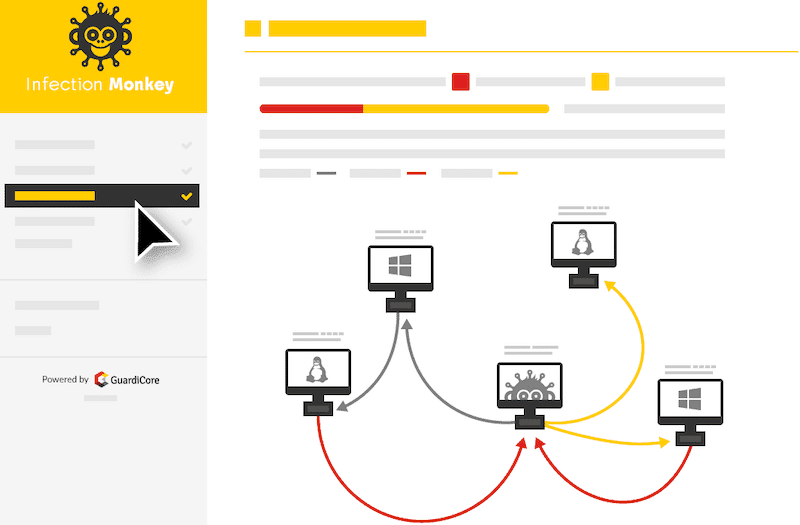

NeSSi2

NeSSi2 è un open source, basato sul framework JIAC. NeSSi sta per Network Security Simulator, quindi puoi indovinare cosa fa. Si concentra principalmente sul test di algoritmi di rilevamento delle intrusioni, analisi di rete, attacchi automatizzati basati sui profili, ecc.

Richiede Java SE 7 e MySQL per l’installazione e l’esecuzione.

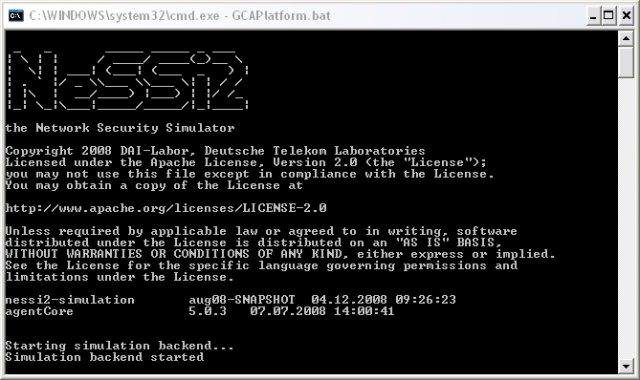

CALDERA

Uno strumento di emulazione dell’avversario. CALDERA supporta solo la rete di dominio Windows.

Sfrutta il modello ATT&CK per testare e replicare il comportamento.

In alternativa, puoi anche provare Metta da Uber.

Prevedere

securiCAD di previsti ti consente di attaccare virtualmente la tua infrastruttura per valutare e gestire l’esposizione al rischio. Funziona in tre semplici concetti.

- Crea un modello: aggiungi tutto ciò (server, router, firewall, servizi, ecc.) che desideri testare

- Simula un attacco – per scoprire se e quando il tuo sistema si rompe

- Rapporto sui rischi: sulla base dei dati di simulazione, verrà generato il rapporto attuabile che è possibile implementare per ridurre il rischio complessivo

securiCAD è una soluzione pronta per l’impresa e ha ottenuto un’edizione community con funzionalità limitate. Vale la pena provare per vedere come funziona.

AttackIQ

AttackIQ è una delle popolari piattaforme scalabili di convalida della sicurezza per rafforzare la sicurezza del tuo data center. È un sistema offensivo-difensivo per aiutare gli ingegneri delle operazioni di sicurezza a esercitare le capacità della squadra rossa.

La piattaforma è integrata con un framework vitale: MITRE ATT&CK. Alcune delle altre caratteristiche sono.

- Alimentato dal team di ricerca di AttackIQ e dal leader della sicurezza del settore

- Personalizza lo scenario di attacco per imitare le minacce del mondo reale

- Automatizza gli attacchi e ricevi un rapporto continuo sullo stato della sicurezza

- Agenti leggeri

- Funziona su un sistema operativo primario e si integra bene con l’infrastruttura esistente

Offrono due settimane di prova GRATUITE per provare la loro piattaforma. Prova a vedere quanto è buona la postura della tua infrastruttura.

FALCE

Scopri dove si trova la tua organizzazione nell’esposizione ai rischi per la sicurezza. Falce platform ha ottenuto un flusso di lavoro potente e facile da usare per creare e lanciare una campagna di minacce informatiche nel mondo reale. Con l’aiuto dei dati, puoi analizzare i tuoi endpoint di sicurezza in tempo reale.

Scythe è offerto come modello SaaS o on-premise. Che tu sia una squadra rossa, blu o viola, si adatta a tutti.

Se sei interessato a imparare l’attività della squadra rossa, dai un’occhiata a questo corso in linea.

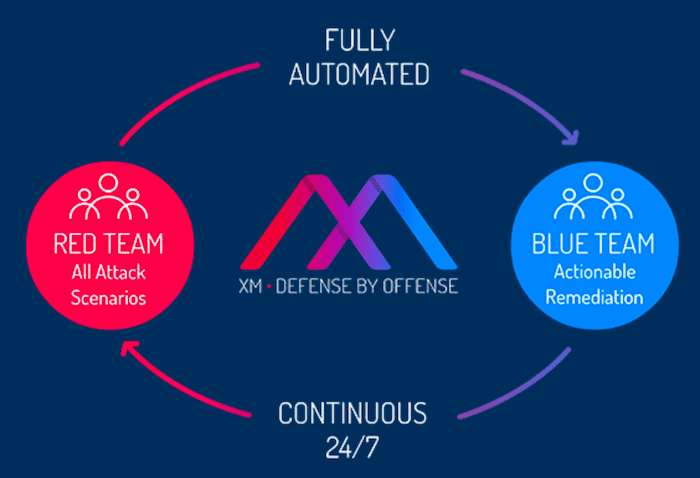

XM Cyber

XM Cyber offre una soluzione di simulazione APT (Advanced Persistent Threat) automatizzata. Mantieni il vantaggio sull’attaccante.

È possibile selezionare l’obiettivo da eseguire e configurare gli attacchi in corso e ricevere un rapporto di riparazione in ordine di priorità, alcuni punti salienti dello strumento.

- Personalizza lo scenario di attacco in base alle esigenze

- Visualizza il percorso di attacco

- Metodi di attacco aggiornati

- Raccomandazione sulle migliori pratiche e politiche

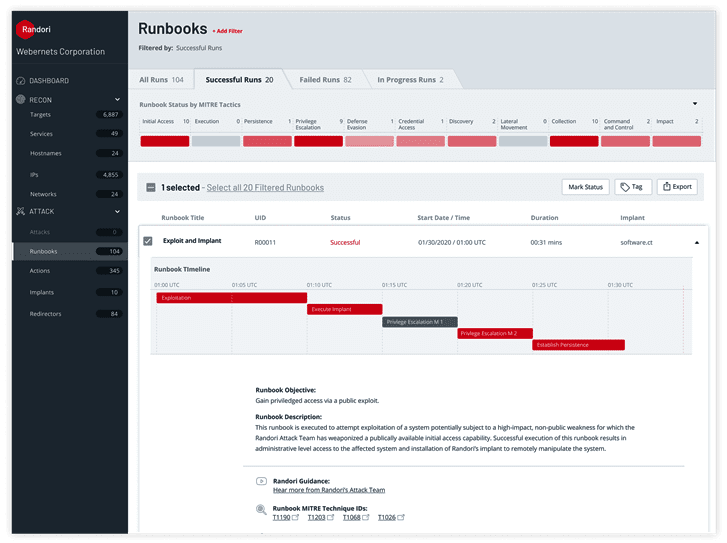

Randori

Randori è una piattaforma affidabile e automatizzata per gli attacchi informatici del team rosso per testare l’efficacia dei sistemi di sicurezza nella prevenzione degli attacchi. Ha la capacità di generare e lanciare i veri exploit e attacchi nello stesso modo in cui farebbe un attaccante ma in modo sicuro.

La piattaforma ha vantaggi come;

- Valutare intere soluzioni di sicurezza e identificare i punti deboli.

- Fornire informazioni dettagliate su come un attacco vedrebbe le risorse dell’organizzazione.

- Consente ai team di simulare attacchi reali, in modo sicuro, verso i sistemi IT dell’organizzazione.

- Fornisce l’analisi del bersaglio dell’attacco in tempo reale

- Ti consente di testare le difese, identificare i punti deboli e smettere di presumere che tu sia sicuro.

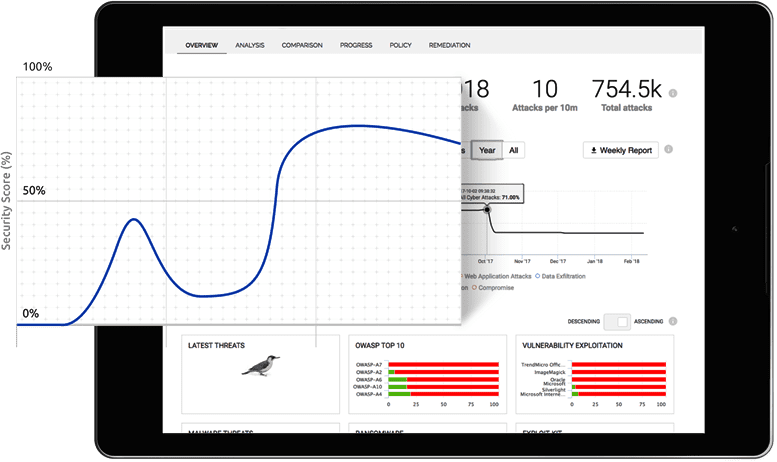

Picus

Picus è una soluzione di sicurezza e gestione del rischio che ti consente di valutare, misurare e mitigare continuamente le vulnerabilità, consentendo quindi alla tua organizzazione di stare al passo con i criminali informatici. Con una dashboard facile da configurare e utilizzare, il Picus La piattaforma di simulazione di attacchi e violazioni della sicurezza fornisce attacchi reali per testare le tue difese e determinare se offrono una protezione adeguata.

Ha vantaggi come;

- Ampio database delle minacce e relative misure di protezione

- Identificazione in tempo reale di livelli di sicurezza deboli e forti, consentendo ai team di identificare e affrontare rapidamente le lacune di sicurezza.

- Ottimizza e massimizza le complesse tecnologie di sicurezza

- Consente una rapida identificazione delle vulnerabilità e suggerisce le misure di mitigazione ottimali per ridurre i rischi.

- Fornisce visibilità in tempo reale sulla preparazione agli attacchi alla sicurezza di un’organizzazione e sulla capacità di affrontare i punti deboli.

Conclusione

La gestione del rischio per la sicurezza IT di un’organizzazione è impegnativa e spero che gli strumenti di cui sopra ti aiutino a implementare un controllo di livello mondiale per ridurre l’esposizione al rischio. La maggior parte degli strumenti elencati offre una prova gratuita, quindi la cosa migliore da fare è provare a vedere come funzionano e scegliere quello che ti piace.