Gli strumenti di risposta agli incidenti sono fondamentali per consentire alle organizzazioni di identificare e affrontare rapidamente attacchi informatici, exploit, malware e altre minacce alla sicurezza interne ed esterne.

Di solito, questi strumenti funzionano insieme alle soluzioni di sicurezza tradizionali, come antivirus e firewall, per analizzare, avvisare e talvolta aiutare a fermare gli attacchi. A tal fine, gli strumenti raccolgono informazioni dai registri di sistema, dagli endpoint, dai sistemi di autenticazione o identità e da altre aree in cui valutano i sistemi per attività sospette e altre anomalie indicative di compromissione o violazione della sicurezza.

Gli strumenti aiutano a monitorare, identificare e risolvere automaticamente e rapidamente un’ampia gamma di problemi di sicurezza, semplificando così i processi ed eliminando la necessità di eseguire manualmente la maggior parte delle attività ripetitive. La maggior parte degli strumenti moderni può fornire molteplici funzionalità, tra cui il rilevamento e il blocco automatico delle minacce e, allo stesso tempo, l’avviso ai team di sicurezza competenti di indagare ulteriormente sul problema.

I team di sicurezza possono utilizzare gli strumenti in aree diverse a seconda delle esigenze dell’organizzazione. Questo potrebbe essere per monitorare l’infrastruttura, gli endpoint, le reti, le risorse, gli utenti e altri componenti.

La scelta dello strumento migliore è una sfida per molte organizzazioni. Per aiutarti a trovare la soluzione giusta, di seguito un elenco di strumenti di risposta agli incidenti per identificare, prevenire e rispondere a varie minacce alla sicurezza e attacchi mirati ai tuoi sistemi ICT.

Sommario:

Gestisci motore

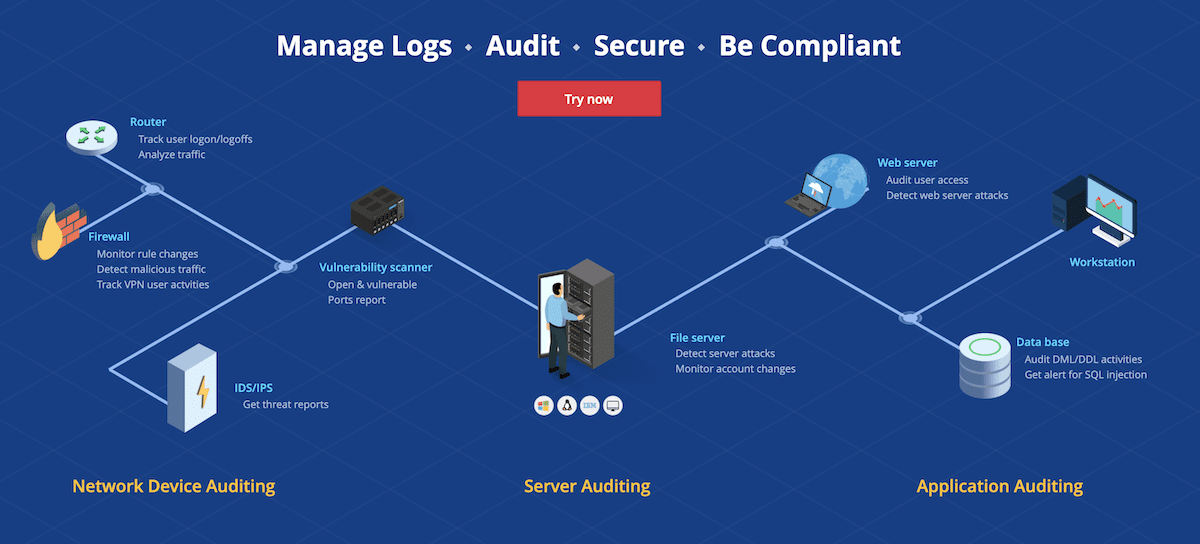

Il Analizzatore registro eventi ManageEngine è uno strumento SIEM che si concentra sull’analisi dei vari registri ed estrae da essi varie informazioni sulle prestazioni e sulla sicurezza. Lo strumento, che idealmente è un server di registro, dispone di funzioni analitiche in grado di identificare e segnalare tendenze insolite nei registri, come quelle risultanti da accessi non autorizzati ai sistemi IT e alle risorse dell’organizzazione.

Le aree di destinazione includono i servizi e le applicazioni chiave come server Web, server DHCP, database, code di stampa, servizi di posta elettronica, ecc. Inoltre, l’analizzatore ManageEngine, che funziona sia su sistemi Windows che Linux, è utile per confermare la conformità agli standard di protezione dei dati come PCI, HIPPA, DSS, ISO 27001 e altro.

IBM QRadar

IBM QRadar SIEM è un ottimo strumento di rilevamento che consente ai team di sicurezza di comprendere le minacce e dare priorità alle risposte. Il Qradar prende i dati di asset, utenti, rete, cloud ed endpoint, quindi li correla con le informazioni sulle minacce e sulla vulnerabilità. Successivamente, applica analisi avanzate per rilevare e tenere traccia delle minacce mentre penetrano e si propagano attraverso i sistemi.

La soluzione crea informazioni intelligenti sui problemi di sicurezza rilevati. Questo mostra la causa principale dei problemi di sicurezza insieme all’ambito, consentendo così ai team di sicurezza di rispondere, eliminare le minacce e fermare rapidamente la diffusione e l’impatto. In generale, IBM QRadar è una soluzione di analisi completa con una varietà di funzionalità, inclusa un’opzione di modellazione del rischio che consente ai team di sicurezza di simulare potenziali attacchi.

IBM QRadar è adatto per aziende di medie e grandi dimensioni e può essere distribuito come software, hardware o appliance virtuale in un ambiente on-premise, cloud o SaaS.

Altre caratteristiche includono

- Eccellente filtraggio per produrre i risultati desiderati

- Abilità avanzata di caccia alle minacce

- Analisi del flusso netto

- Capacità di analizzare rapidamente i dati di massa

- Ricrea le offese epurate o perse

- rilevare i thread nascosti

- Analisi del comportamento degli utenti.

SolarWinds

SolarWinds ha ampie capacità di gestione e reportistica dei registri, risposta agli incidenti in tempo reale. Può analizzare e identificare exploit e minacce in aree come i registri eventi di Windows, quindi consente ai team di monitorare e affrontare i sistemi contro le minacce.

Security Event Manager dispone di strumenti di visualizzazione semplici da utilizzare che consentono agli utenti di identificare facilmente attività o anomalie sospette. Ha anche una dashboard dettagliata e facile da usare oltre a un ottimo supporto da parte degli sviluppatori.

Analizza eventi e registri per il rilevamento delle minacce di rete in sede, SolarWinds ha anche una risposta automatizzata alle minacce oltre al monitoraggio delle unità USB. Il suo gestore di log ed eventi ha avanzato filtro e inoltro dei log e opzioni di gestione dei nodi e della console degli eventi.

Le caratteristiche principali includono

- Analisi forense superiore

- Rilevamento rapido di attività e minacce sospette

- Monitoraggio continuo della sicurezza

- Determinazione dell’ora di un evento

- Supporta la conformità con DSS, HIPAA, SOX, PCI, STIG, DISA e altre normative.

La soluzione SolarWinds è adatta per le piccole e grandi imprese. Dispone di opzioni di distribuzione sia in locale che su cloud e funziona su Windows e Linux.

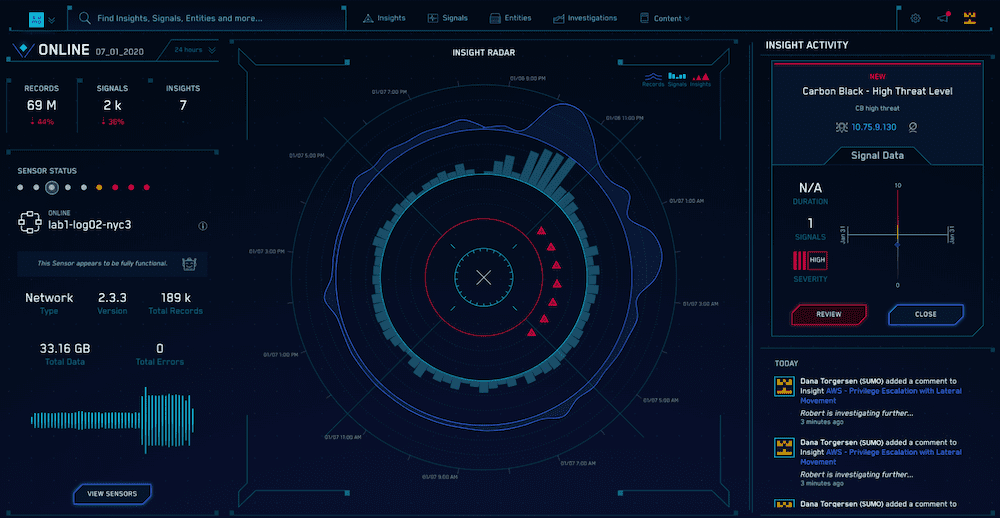

Logica del sumo

Logica del sumo è una piattaforma flessibile di analisi della sicurezza intelligente basata su cloud che funziona da sola o insieme ad altre soluzioni SIEM su ambienti multi-cloud e ibridi.

La piattaforma utilizza l’apprendimento automatico per il rilevamento e le indagini avanzate delle minacce ed è in grado di rilevare e rispondere a un’ampia gamma di problemi di sicurezza in tempo reale. Basato su un modello di dati unificato, Sumo Logic consente ai team di sicurezza di consolidare l’analisi della sicurezza, la gestione dei registri, la conformità e altre soluzioni in un’unica soluzione. La soluzione migliora i processi di risposta all’incidenza oltre ad automatizzare varie attività di sicurezza. È anche facile da distribuire, utilizzare e scalare senza costosi aggiornamenti hardware e software.

Il rilevamento in tempo reale fornisce visibilità sulla sicurezza e la conformità dell’organizzazione e può identificare e isolare rapidamente le minacce. La logica Sumo aiuta a rafforzare le configurazioni di sicurezza e continua a monitorare l’infrastruttura, gli utenti, le applicazioni e i dati sui sistemi IT legacy e moderni.

- Consente ai team di gestire facilmente avvisi ed eventi di sicurezza

- Rendi semplice e meno costoso la conformità a HIPAA, PCI, DSS, SOC 2.0 e altre normative.

- Identificare le configurazioni e le deviazioni di sicurezza

- Rileva comportamenti sospetti da parte di utenti malintenzionati

- Strumenti avanzati di gestione degli accessi che aiutano a isolare le risorse e gli utenti rischiosi

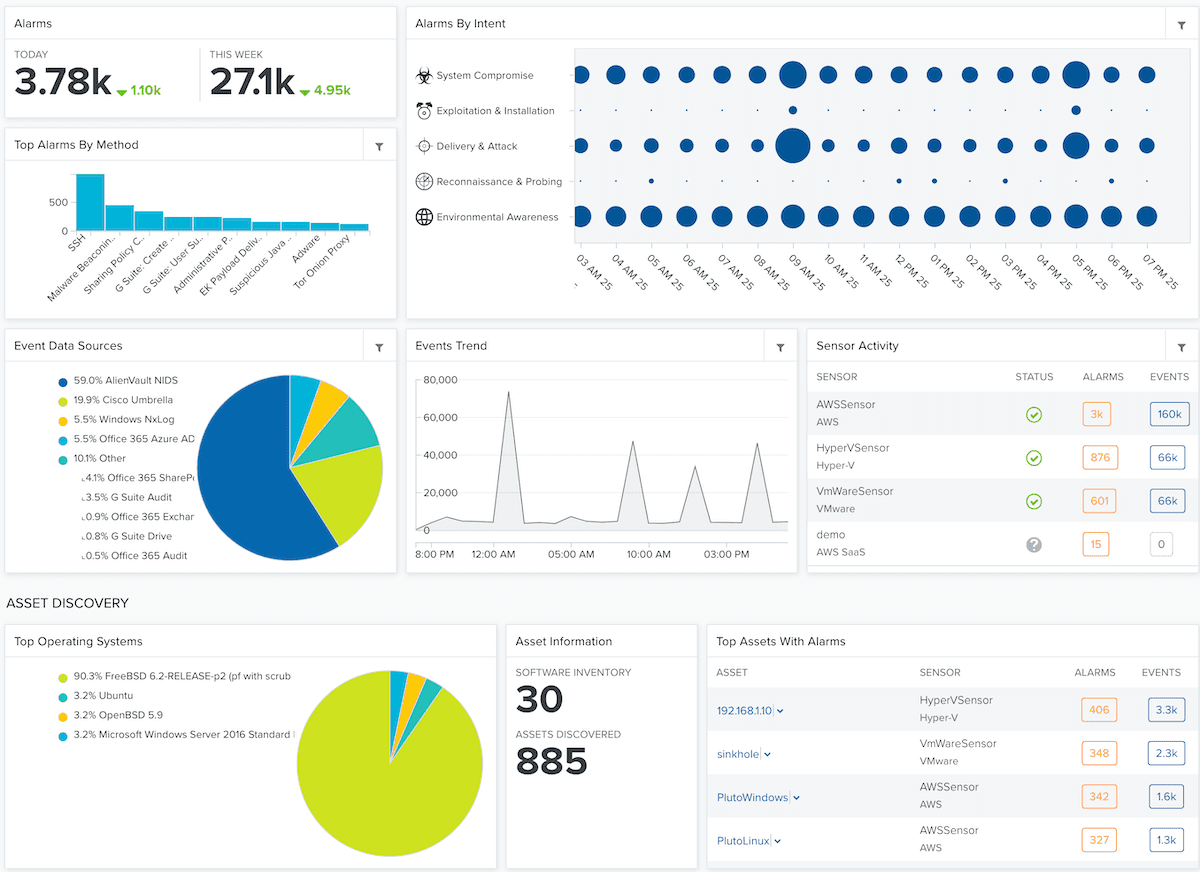

AlientVault

AlienVault USM è uno strumento completo che combina rilevamento delle minacce, risposta agli incidenti e gestione della conformità per fornire un monitoraggio completo della sicurezza e una correzione per ambienti on-premise e cloud. Lo strumento ha molteplici funzionalità di sicurezza che includono anche il rilevamento delle intrusioni, la valutazione della vulnerabilità, l’individuazione e l’inventario delle risorse, la gestione dei registri, la correlazione degli eventi, gli avvisi e-mail, i controlli di conformità, ecc.

[Update: AlienVault has been acquired by AT&T]

Si tratta di uno strumento USM unificato a basso costo, facile da implementare e da utilizzare che si basa su sensori leggeri e agenti endpoint e può anche rilevare le minacce in tempo reale. Inoltre, AlienVault USM è disponibile in piani flessibili per ospitare organizzazioni di qualsiasi dimensione. I vantaggi includono

- Utilizza un unico portale Web per monitorare l’infrastruttura IT on-premise e on-cloud

- Aiuta l’organizzazione a rispettare i requisiti PCI-DSS

- Avvisi e-mail in caso di rilevamento di problemi di sicurezza

- Analizza un’ampia gamma di registri di diverse tecnologie e produttori generando informazioni utilizzabili

- Un dashboard facile da usare che mostra le attività e le tendenze in tutte le posizioni rilevanti.

LogRhythm

LogRhythm, disponibile come servizio cloud o appliance in sede, ha un’ampia gamma di funzionalità superiori che vanno dalla correlazione dei log all’intelligenza artificiale e all’analisi comportamentale. La piattaforma offre una piattaforma di intelligence sulla sicurezza che utilizza l’intelligenza artificiale per analizzare i registri e il traffico nei sistemi Windows e Linux.

Dispone di un’archiviazione dei dati flessibile ed è una buona soluzione per flussi di lavoro frammentati oltre a fornire un rilevamento segmentato delle minacce, anche in sistemi in cui non sono presenti dati strutturati, visibilità centralizzata o automazione. Adatto per organizzazioni di piccole e medie dimensioni, consente di spulciare le finestre o altri registri e restringere facilmente le attività di rete.

È compatibile con un’ampia gamma di registri e dispositivi oltre a integrarsi facilmente con Varonis per migliorare le capacità di risposta alle minacce e agli incidenti.

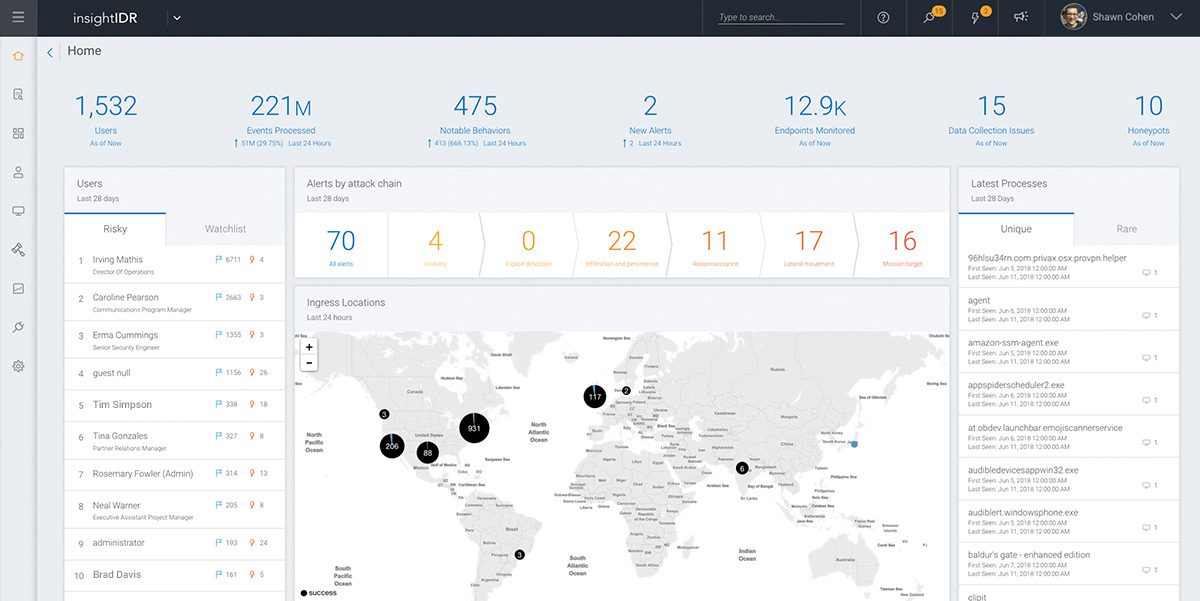

Rapid7 InsightIDR

Rapid7 InsightIDR è una potente soluzione di sicurezza per il rilevamento e la risposta agli incidenti, la visibilità degli endpoint, il monitoraggio dell’autenticazione e molte altre funzionalità.

Lo strumento SIEM basato su cloud dispone di funzionalità di ricerca, raccolta dati e analisi ed è in grado di rilevare un’ampia gamma di minacce, tra cui credenziali rubate, phishing e malware. Ciò gli dà la possibilità di rilevare e avvisare rapidamente su attività sospette e accessi non autorizzati da parte di utenti interni ed esterni.

InsightIDR utilizza una tecnologia di inganno avanzata, analisi del comportamento degli aggressori e degli utenti, monitoraggio dell’integrità dei file, gestione centralizzata dei registri e altre funzionalità di rilevamento. Ciò lo rende uno strumento adatto per scansionare i vari endpoint e fornire il rilevamento in tempo reale delle minacce alla sicurezza nelle organizzazioni di piccole, medie e grandi dimensioni. I dati relativi alla ricerca nei log, agli endpoint e al comportamento degli utenti forniscono informazioni che aiutano i team a prendere decisioni di sicurezza rapide e intelligenti.

Spruzzato

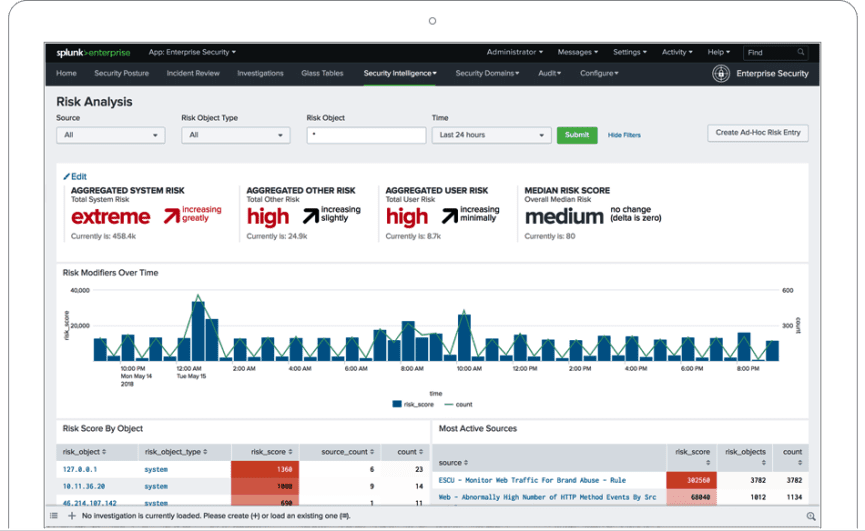

Spruzzato è un potente strumento che utilizza l’intelligenza artificiale e le tecnologie di apprendimento automatico per fornire insight fruibili, efficaci e predittivi. Ha funzionalità di sicurezza migliorate insieme al suo investigatore di risorse personalizzabili, analisi statistiche, dashboard, indagini, classificazione e revisione degli incidenti.

Splunk è adatto a tutti i tipi di organizzazioni per implementazioni sia in sede che SaaS. Grazie alla sua scalabilità, lo strumento funziona per quasi ogni tipo di attività e industria, inclusi servizi finanziari, assistenza sanitaria, settore pubblico, ecc.

Altre caratteristiche chiave sono

- Rilevamento rapido delle minacce

- Determinazione dei punteggi di rischio

- Gestione avvisi

- Sequenza di eventi

- Una risposta rapida ed efficace

- Funziona con i dati da qualsiasi macchina, in locale o nel cloud.

Varoni

Varoni fornisce analisi e avvisi utili sull’infrastruttura, gli utenti e l’accesso e l’utilizzo dei dati. Lo strumento fornisce report e avvisi utilizzabili e ha una personalizzazione flessibile per rispondere anche ad alcune attività sospette. Fornisce dashboard completi che offrono ai team di sicurezza una maggiore visibilità sui loro sistemi e dati.

Inoltre, Varonis può ottenere informazioni dettagliate sui sistemi di posta elettronica, sui dati non strutturati e su altre risorse critiche con la possibilità di rispondere automaticamente per risolvere i problemi. Ad esempio, bloccando un utente che tenta di accedere ai file senza autorizzazioni o utilizzando un indirizzo IP sconosciuto per accedere alla rete dell’organizzazione.

La soluzione di risposta agli incidenti Varonis si integra con altri strumenti per fornire informazioni e avvisi avanzati e fruibili. Si integra inoltre con LogRhythm per fornire capacità di rilevamento e risposta delle minacce avanzate. Ciò consente ai team di semplificare le operazioni e di indagare facilmente e rapidamente su minacce, dispositivi e utenti.

Conclusione

Con il volume crescente e la sofisticatezza delle minacce e degli attacchi informatici, i team di sicurezza sono, il più delle volte, sopraffatti e talvolta incapaci di tenere traccia di tutto. Per proteggere risorse e dati IT critici, le organizzazioni devono implementare gli strumenti appropriati per automatizzare le attività ripetitive, monitorare e analizzare i registri, rilevare attività sospette e altri problemi di sicurezza.