I beni più preziosi di un’azienda sono anche i più difficili da proteggere.

Stiamo parlando dei dati, la sostanza essenziale che tiene in vita il sistema nervoso di ogni azienda. Fortunatamente, esiste un intero settore dedicato esclusivamente ad aiutare le aziende a evitare la perdita di dati. Questo settore è guidato da una manciata di fornitori che forniscono una tecnologia nota come Data Loss Prevention, o DLP in breve.

Le tecnologie DLP svolgono due funzioni fondamentali.

- Identificare i dati sensibili che devono essere protetti

- Prevenire la perdita di tali dati

I tipi di dati che proteggono possono essere suddivisi in tre gruppi principali:

- Dati in uso

- Dati in movimento

- Dati a riposo

I dati in uso si riferiscono a dati attivi, in genere dati che risiedono nella RAM, nelle memorie cache o nei registri della CPU.

I dati in movimento si riferiscono ai dati che viaggiano attraverso una rete, una rete interna e sicura o una rete pubblica non protetta (Internet, rete telefonica, ecc.).

E i dati inattivi si riferiscono ai dati che si trovano in uno stato inattivo, archiviati in un database, un file system o un’infrastruttura di archiviazione.

In termini di capacità di copertura, le soluzioni DLP possono essere classificate in due categorie.

- DLP aziendale o EDLP

- DLP o IDLP integrato

Le soluzioni che rientrano nella categoria EDLP sono quelle che coprono l’intero spettro dei vettori di dispersione. Al contrario, le soluzioni IDLP si concentrano su un singolo protocollo o solo su uno dei tre tipi di dati precedentemente menzionati. Alcuni esempi di soluzioni IDLP sono la sicurezza Web, la crittografia delle e-mail e il controllo dei dispositivi.

Sommario:

Cosa aspettarsi da un’ottima soluzione DLP?

Non esiste una soluzione unica in DLP. La giusta soluzione per ogni esigenza dipende da molti fattori. Questi includono dimensioni e budget dell’organizzazione, tipi di dati sensibili, infrastruttura di rete, requisiti tecnici, tra gli altri. Determinare quale soluzione è la migliore per la tua azienda richiede impegno e ricerca, al fine di determinare cosa scegliere tra approcci DLP, metodi di rilevamento e architetture di soluzione.

Dopo aver ricercato e analizzato le tue esigenze, la tua soluzione DLP ideale dovrebbe fornire l’equilibrio ottimale di questi aspetti:

- Copertura completa: i componenti DLP dovrebbero coprire il gateway di rete in modo da monitorare tutto il traffico in uscita e bloccare le perdite sotto forma di e-mail e traffico web/FTP. Dovrebbero inoltre coprire i dati archiviati in tutte le risorse di archiviazione dell’azienda e in tutti gli endpoint, per evitare perdite sui dati in uso.

- Console di gestione singola: la gestione della soluzione DLP richiede sforzi e tempo spesi per la configurazione/manutenzione del sistema, la creazione/gestione delle policy, la creazione di report, la gestione/triage degli incidenti, il rilevamento precoce/mitigazione dei rischi e la correlazione degli eventi. Il supporto di queste aree richiede un’unica console di gestione. Altrimenti, puoi introdurre rischi inutili.

- Gestione degli incidenti per la conformità: quando si verifica un incidente di perdita di dati, la sua corretta gestione è fondamentale. Devi essere consapevole che la perdita di dati è inevitabile, ma la differenza tra una multa costosa e uno schiaffo sul polso può essere fatta nel modo in cui viene gestito un incidente di perdita di dati.

- Precisione del metodo di rilevamento: Ultimo ma non meno importante, questo aspetto di una soluzione DLP separa le soluzioni buone da quelle cattive. Le tecnologie DLP dipendono da una serie ridotta di metodi di rilevamento quando arriva il momento di identificare i dati sensibili. Il pattern matching, che utilizza espressioni regolari, è il metodo di rilevamento più utilizzato. Tuttavia, questo metodo è altamente impreciso, con conseguenti lunghe code di incidenti falsi positivi. Le buone tecnologie DLP dovrebbero aggiungere altri metodi di rilevamento al tradizionale pattern matching per migliorare la precisione.

Principali approcci DLP

Quando le soluzioni DLP hanno iniziato a diffondersi, tutti i fornitori si sono rivolti a DLP con set di componenti progettati per coprire l’infrastruttura dell’azienda. Al giorno d’oggi, la situazione è cambiata e non tutti i fornitori utilizzano lo stesso approccio. Questi approcci rientrano in due categorie principali.

- DLP tradizionale

- Agente DLP

Il DLP tradizionale è offerto da alcuni dei fornitori sul mercato, come Forcepoint, McAfee e Symantec. Anche l’approccio tradizionale offerto da questi fornitori è su più fronti: fornisce copertura al gateway di rete, nell’infrastruttura di storage, agli endpoint e nel cloud. Questo approccio ha avuto abbastanza successo da delineare il mercato DLP di oggi ed è stato il primo ad accaparrarsi un’importante fetta di mercato.

Il secondo approccio alla DLP è chiamato Agent DLP o ADLP. Utilizza agenti endpoint a livello di kernel che monitorano tutte le attività degli utenti e del sistema. Ecco perché le soluzioni che rientrano in questo approccio sono note anche come soluzioni Endpoint DLP.

Non è facile determinare quale sia l’approccio migliore per i requisiti di un’organizzazione. Dipende fortemente dai tipi di dati che devono essere protetti, dal settore in cui opera l’organizzazione e dai motivi per proteggere i dati. Ad esempio, le organizzazioni del settore sanitario e finanziario sono costrette a utilizzare DLP per la conformità alle normative. Per queste aziende, una soluzione DLP deve rilevare le informazioni personali e sulla salute attraverso diversi canali e in molte forme diverse.

D’altra parte, se un’azienda necessita di DLP per la protezione della proprietà intellettuale, la soluzione DLP da applicare richiederebbe metodi di rilevamento più specializzati. Inoltre, il rilevamento accurato e la protezione dei dati sensibili sono molto più difficili da ottenere. Non tutte le soluzioni DLP tradizionali forniranno gli strumenti giusti per questo lavoro.

Architettura DLP: come sopravvivere alla complessità della soluzione

Le tecnologie DLP sono sofisticate. Richiedono input da molte aree disparate: web, e-mail, database, networking, sicurezza, infrastruttura, storage, ecc. Inoltre, l’impatto di una soluzione DLP potrebbe raggiungere aree non IT, come legale, risorse umane, gestione del rischio, ecc. Per renderlo ancora più complesso, le soluzioni DLP sono in genere molto difficili da implementare, configurare e gestire.

Le soluzioni DLP tradizionali aggiungono ancora più complessità alla ricetta. Richiedono più dispositivi e software per eseguire la soluzione completa. Questi potrebbero includere dispositivi (virtuali o reali) e server.

L’architettura di rete dell’organizzazione deve integrare tali dispositivi e questa integrazione deve includere l’ispezione del traffico di rete in uscita, il blocco della posta elettronica e così via. Una volta completata l’integrazione, si verifica un altro livello di complessità gestionale, che dipende da ciascun fornitore.

Le soluzioni Agent DLP sono in genere meno complesse di quelle tradizionali, principalmente perché richiedono poca o nessuna integrazione di rete. Tuttavia, queste soluzioni interagiscono con il sistema operativo a livello di kernel. Pertanto, è necessaria un’ottimizzazione estesa per evitare conflitti con il sistema operativo e altre applicazioni.

Ripartizione del fornitore DLP:

Blocco dispositivo Acronis

Blocco dispositivo Acronis la prevenzione della perdita di dati fornisce una soluzione completa per gli endpoint proteggendo i dati sensibili durante il controllo delle operazioni sulle informazioni. Non è necessario perdere i dati necessari a causa di malintenzionati interni o negligenza dei dipendenti; prevenire la fuga di dati bloccando i tentativi non autorizzati di trasferire dati o accedere ad altri file.

Ottieni informazioni dettagliate sulla protezione dei dati, i suoi flussi e il comportamento degli utenti e riduci la complessità della protezione dei dati e i tempi di reporting. Rispetta le normative e gli standard di sicurezza IT e riduci i rischi di fuga di informazioni gestendo e applicando le policy sull’utilizzo dei dati.

Vai con aggiornamenti senza interruzioni e integrazione nativa insieme a criteri di gruppo. Acronis DeviceLock offre console di gestione centrale in base ai requisiti aziendali. Ti consente di monitorare l’attività degli utenti, raccogliere registri, utilizzare strumenti di reportistica, visualizzare i record di registro e ottenere un’architettura modulare per controllare il TCO (Total Cost of Ownership).

Consenti le operazioni necessarie per i tuoi processi aziendali e riduci al minimo le minacce interne. Acronis DeviceLock offre soluzioni come Microsft RDS, Citrix XenApp, Citrix XenDesktop, Lettore di workstation VMware, Windows Virtual PC, Oracle VM VirtualBox, VMware Workstation e VMware Horizon. Puoi anche controllare lo shadowing dei dati, gli avvisi, la registrazione, il riconoscimento del contesto e il riconoscimento del contenuto.

Registrati per ottenere una prova GRATUITA di 30 giorni.

Gestisci motore

ManageEngine Device Control Plus protegge i tuoi dati dalle minacce consentendoti di assegnare controlli di accesso basati sui ruoli per i dispositivi, proteggerli dagli attacchi di malware e analizzare i dispositivi.

L’utilizzo di dispositivi rimovibili come l’USB tende a causare la perdita di dati, ma non è così; esistono molti altri problemi. Inoltre, Device Control Plus previene i tuoi dati bloccando l’accesso non autorizzato ai dispositivi. Segui criteri semplici come impostare l’accesso in sola lettura, impedire agli utenti di copiare i file dai dispositivi rimovibili e altro ancora.

Puoi impostare restrizioni sul tipo di file e sulla dimensione del file in base ai dati gestiti dalla tua azienda. Inoltre, garantire la protezione dei dati in tempo reale consentendo un trasferimento limitato dei dati. Identificare e rimuovere i dispositivi dannosi è un compito complesso; crea un elenco di dispositivi di cui ti puoi fidare. Garantirà che nessun dispositivo possa accedere agli endpoint se non autorizzato.

Tieni traccia di chi sta utilizzando il dispositivo su quale endpoint con report e audit per monitorare i tentativi di hacking. Lo strumento offre anche avvisi istantanei in caso di accesso non autorizzato. Scarica il software e fai una prova GRATUITA di 30 giorni con le funzionalità.

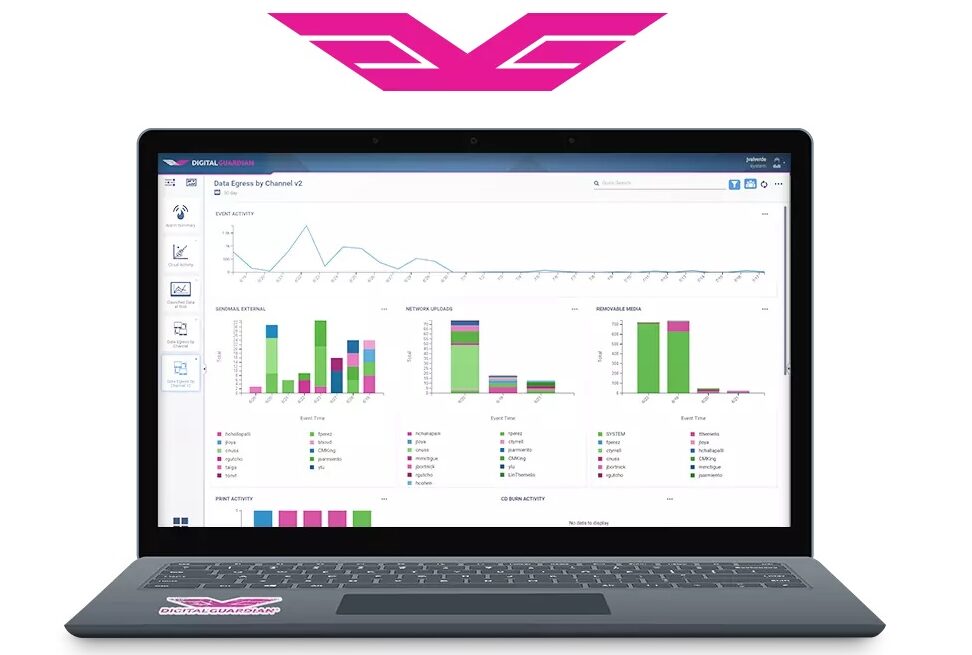

Guardiano Digitale

Guardiano Digitale nasce nel 2003 come Verdasys, con l’obiettivo di fornire tecnologia per impedire il furto di proprietà intellettuale. Il suo primo prodotto era un agente endpoint in grado di monitorare tutte le attività degli utenti e del sistema.

Oltre a monitorare le attività illegali, la soluzione registra anche attività apparentemente benigne, al fine di rilevare azioni sospette. Il report di registrazione può essere analizzato per rilevare eventi che le soluzioni TDLP non sono in grado di acquisire.

DG ha acquisito Code Green Networks per integrare la sua soluzione ADLP con i tradizionali strumenti DLP. Tuttavia, c’è poca integrazione tra le soluzioni ADLP e TDLP di DG. Sono venduti anche separatamente.

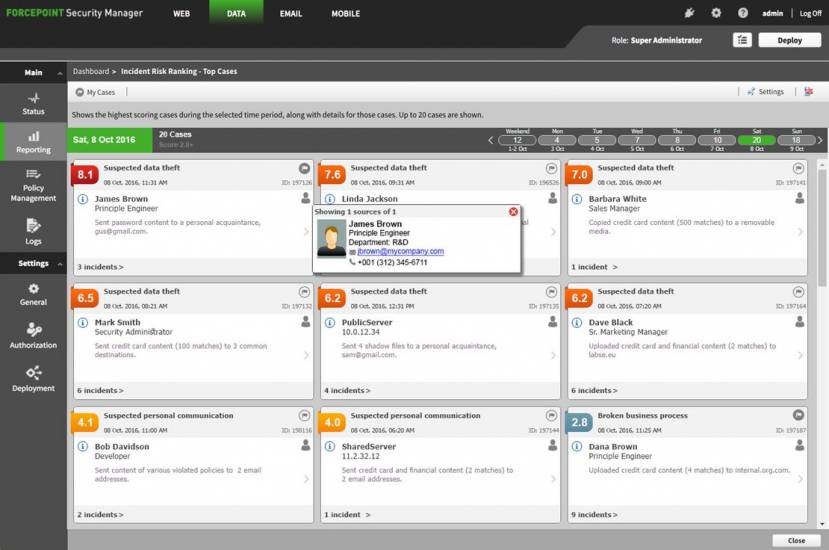

Punto di forza

Punto di forza si trova in una posizione privilegiata nel “quadrante magico” di Gartner dei fornitori TDLP. La sua piattaforma di sicurezza include una serie di prodotti per il filtraggio degli URL, la posta elettronica e la sicurezza web. Questi strumenti sono integrati da alcune rinomate soluzioni di terze parti: SureView Insider Threat Technology, Stonesoft NGFW di McAfee e Skyfence CASB di Imperva.

L’architettura nella soluzione di Forcepoint è semplice, rispetto ad altre soluzioni. Include server per la gestione, il monitoraggio del traffico dati e di rete e il blocco della posta elettronica/monitoraggio del traffico web. La soluzione è intuitiva e include molte politiche, classificate per paese, settore, ecc.

Alcune funzionalità rendono unica la soluzione Forcepoint DLP. Ad esempio, la capacità OCR di rilevare dati sensibili nei file immagine. O la classificazione del rischio di incidente, per consentire agli amministratori di sistema di vedere quali incidenti dovrebbero essere esaminati in primo luogo.

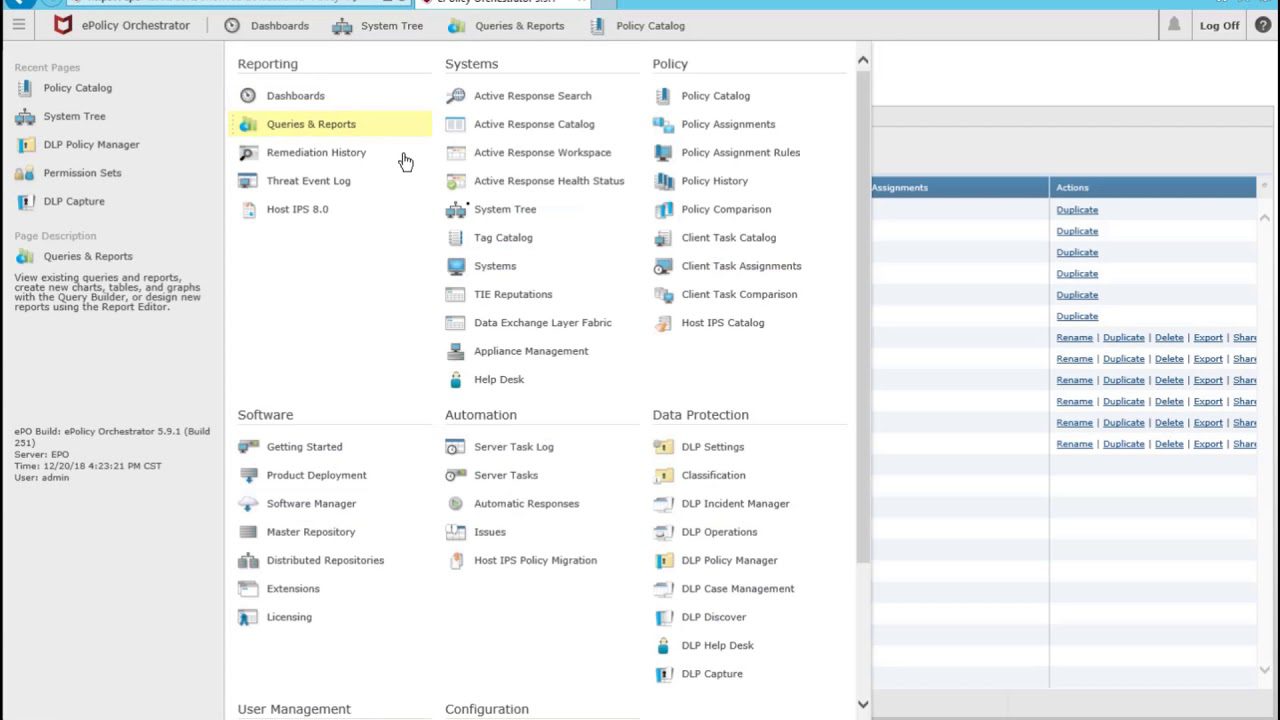

McAfee

Dalla sua acquisizione da parte di Intel, McAfee non ha fatto troppi investimenti nella sua offerta DLP. Pertanto, i prodotti non hanno ricevuto molti aggiornamenti e hanno perso terreno rispetto ai prodotti DLP concorrenti. Alcuni anni dopo, Intel ha scorporato la sua divisione di sicurezza e McAfee è tornata a essere un’azienda autonoma. Successivamente, la sua linea di prodotti DLP ha ricevuto alcuni aggiornamenti necessari.

La soluzione McAfee DLP è composta da tre parti principali, che coprono

- Rete

- Scoperta

- Punto finale

Un componente è piuttosto unico tra le altre offerte DLP: il monitor McAfee DLP. Questo componente consente l’acquisizione di dati da incidenti causati da violazioni delle policy, insieme a tutto il traffico di rete. In questo modo, il componente consente la revisione della maggior parte dei dati e può scoprire incidenti che altrimenti potrebbero passare inosservati.

ePolicy Orchestrator di McAfee si occupa della maggior parte della gestione della soluzione DLP. Ma ci sono ancora alcune attività di gestione che devono essere svolte al di fuori dell’orchestrator. L’azienda deve ancora integrare completamente la sua offerta DLP. Non si sa ancora se verrà fatto in futuro.

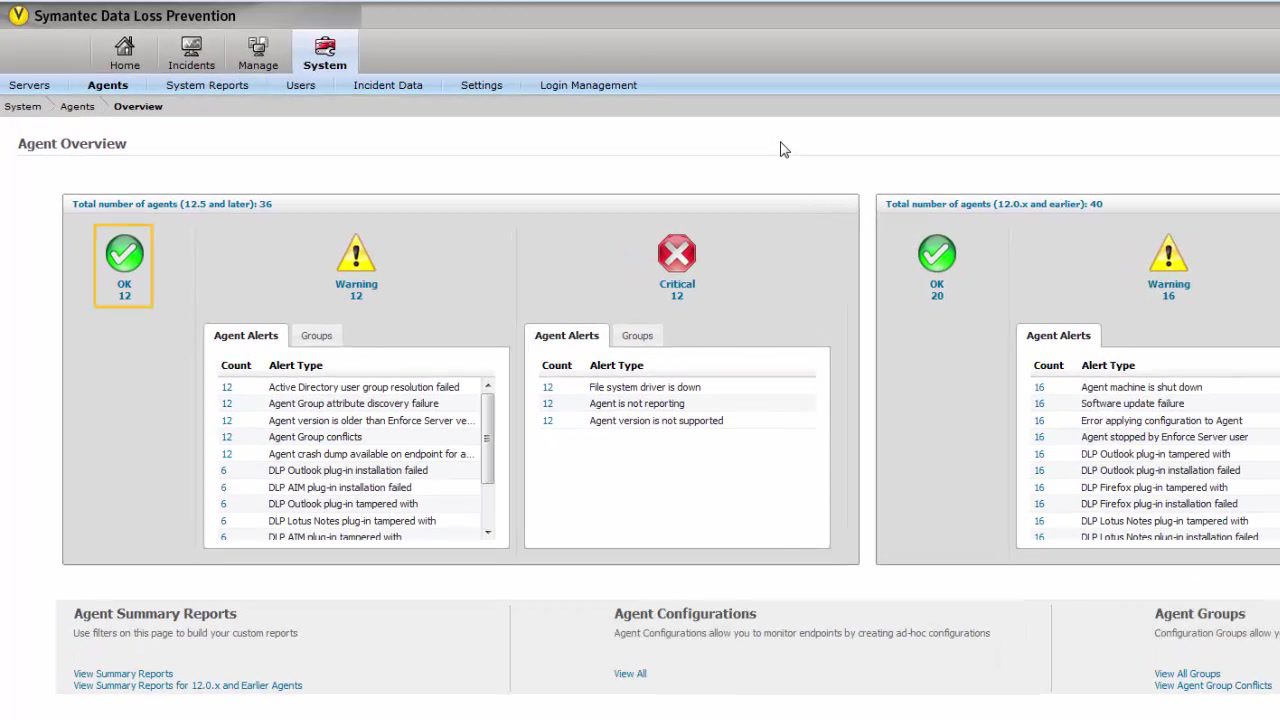

Symantec

Symantec è leader indiscusso nel campo delle soluzioni DLP, grazie alle continue innovazioni che applica al proprio portafoglio prodotti. L’azienda ha la più grande base installata di qualsiasi fornitore DLP. La soluzione ha un approccio modulare, con un componente software diverso richiesto per ogni funzione. L’elenco dei componenti è piuttosto impressionante, tra cui Network Prevent for Web, Network Prevent for Email, Network Monitor, Endpoint Prevent, Data Insight, Endpoint Discover, ecc.

In particolare, l’esclusivo componente Data Insight fornisce visibilità sull’utilizzo dei dati non strutturati, sulla proprietà e sulle autorizzazioni di accesso. Questo vantaggio gli consente di competere con prodotti al di fuori dell’arena DLP, fornendo un valore aggiunto alle organizzazioni che possono sfruttare questa capacità.

Il DLP di Symantec può essere personalizzato in molti modi diversi. Quasi ogni funzionalità ha le sue configurazioni, fornendo un alto livello di ottimizzazione dei criteri. Tuttavia, questo vantaggio va a scapito di una maggiore complessità. È probabilmente il più complesso sul mercato e potrebbe richiedere parecchie ore per l’implementazione e il supporto.

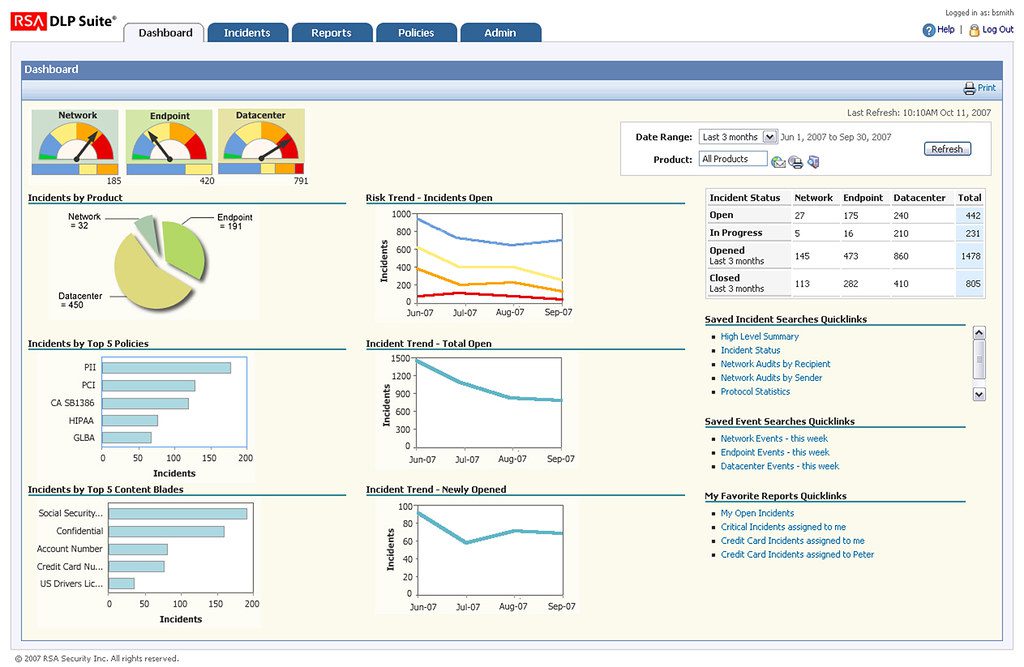

RSAA

La soluzione DLP di EMC, RSA Prevenzione della perdita di datiti consente di scoprire e monitorare il flusso di dati sensibili, come IP aziendale, carte di credito dei clienti, ecc. La soluzione aiuta a istruire gli utenti finali e ad applicare controlli su e-mail, web, telefoni, ecc., per ridurre i rischi di compromissione dei dati critici.

RSA Data Loss Prevention si differenzia fornendo copertura completa, integrazione della piattaforma e automazione del flusso di lavoro. Offre una combinazione di classificazione dei contenuti, fingerprinting, analisi dei metadati e policy esperte per identificare le informazioni sensibili con la massima accuratezza.

L’ampia copertura di EMC include molti vettori di rischio. Non solo la posta elettronica, il Web e l’FTP più comuni, ma anche i social media, i dispositivi USB, SharePoint e molti altri. Il suo approccio incentrato sull’educazione degli utenti cerca di generare consapevolezza del rischio tra gli utenti finali, guidando il loro comportamento quando si tratta di dati sensibili.

CA Protezione dei dati

CA Protezione dei dati (l’offerta DLP di Broadcom) aggiunge una quarta classe di dati, oltre a quelli in uso, in movimento ea riposo, che devono essere protetti: in accesso. Il suo focus è sul luogo in cui si trovano i dati, su come vengono gestiti e qual è il loro livello di sensibilità. La soluzione cerca di ridurre la perdita di dati e l’uso improprio controllando non solo le informazioni ma anche l’accesso ad esse.

La soluzione promette agli amministratori di rete di ridurre il rischio per le loro risorse più critiche, controllare le informazioni in tutte le sedi aziendali, mitigare le modalità di comunicazione ad alto rischio e consentire la conformità alle politiche normative e aziendali. Inoltre pone le basi per una transizione ai servizi cloud.

Risparmiare milioni o costare milioni?

La migliore soluzione DLP potrebbe davvero farti risparmiare milioni. Ma è anche vero che potrebbe costarti milioni se non scegli quello giusto per le tue esigenze o se non lo utilizzi nel modo giusto. Se pensavi che la scelta della giusta soluzione DLP fosse solo una questione di sfogliare una tabella di confronto delle funzionalità, ti sbagliavi.

Quindi preparati a spendere un grande sforzo non solo per far funzionare una soluzione DLP una volta acquistata, ma anche per analizzare tutte le offerte e scegliere quella che meglio si adatta alla tua organizzazione.