Un attacco man-in-the-middle (MITM) si verifica quando un malintenzionato interrompe una conversazione di rete stabilita o un trasferimento di dati. L’aggressore si trova nel mezzo del percorso di trasferimento e quindi finge o agisce come un legittimo partecipante alla conversazione.

In pratica, gli aggressori si posizionano tra le richieste in entrata e le risposte in uscita. Come utente, continuerai a credere che stai parlando direttamente con il server di destinazione legittimo o l’applicazione web, come Facebook, Twitter, banca online e altri. Tuttavia, in realtà, invierai richieste al man-in-the-middle, che poi parlerà con la tua banca o app per tuo conto.

Immagine di Imperva

Pertanto, l’uomo nel mezzo vedrà tutto, comprese tutte le tue richieste e risposte che ricevi dalla destinazione o dal server di destinazione. Oltre a visualizzare tutta la conversazione, l’uomo nel mezzo può modificare le tue richieste e risposte, rubare le tue credenziali, indirizzarti a un server che controllano o eseguire altri crimini informatici.

In genere, l’attaccante può intercettare il flusso di comunicazioni oi dati da entrambe le parti della conversazione. L’attaccante può quindi modificare le informazioni o inviare collegamenti o risposte dannosi a entrambi i partecipanti legittimi. Nella maggior parte dei casi, questo può passare inosservato per un po’ di tempo, fino a dopo, dopo molti danni.

Sommario:

Tecniche comuni di attacco man-in-the-middle

Sniffing dei pacchetti: – L’attaccante utilizza vari strumenti per ispezionare i pacchetti di rete a basso livello. Lo sniffing consente agli aggressori di vedere i pacchetti di dati a cui non sono autorizzati ad accedere.

Iniezione di pacchetti: dove gli aggressori iniettano pacchetti dannosi nei canali di comunicazione dei dati. Prima dell’iniezione, i criminali utilizzeranno prima lo sniffing per identificare come e quando inviare i pacchetti dannosi. Dopo l’iniezione, i pacchetti errati si mescolano con quelli validi nel flusso di comunicazione.

Dirottamento della sessione: nella maggior parte delle applicazioni Web, il processo di accesso crea un token di sessione temporaneo in modo che l’utente non debba continuare a digitare la password per ogni pagina o qualsiasi richiesta futura. Sfortunatamente, un utente malintenzionato che utilizza vari strumenti di sniffing può identificare e utilizzare il token di sessione, che ora può utilizzare per effettuare richieste fingendo di essere l’utente legittimo.

Stripping SSL: gli aggressori possono utilizzare la tecnica di tripping SSL per intercettare i pacchetti legittimi, modificare le richieste basate su HTTPS e indirizzarle alla destinazione HTTP non sicura equivalente. Di conseguenza, l’host inizierà a inviare una richiesta non crittografata al server, esponendo quindi i dati sensibili come testo normale facile da rubare.

Conseguenze degli attacchi MITM

Gli attacchi MITM sono pericolosi per qualsiasi organizzazione e poiché possono causare perdite finanziarie e di reputazione.

Di solito, i criminali possono ottenere e utilizzare in modo improprio le informazioni sensibili e private dell’organizzazione. Ad esempio, possono rubare credenziali come nomi utente e password, dettagli della carta di credito e utilizzarli per trasferire fondi o effettuare acquisti non autorizzati. Possono anche utilizzare credenziali rubate per installare malware o rubare altre informazioni sensibili, che possono utilizzare per ricattare l’azienda.

Per questo motivo, è fondamentale proteggere gli utenti e i sistemi digitali per ridurre al minimo i rischi di attacchi MITM.

Strumenti di attacco MITM per i team di sicurezza

Oltre a utilizzare soluzioni e pratiche di sicurezza affidabili, è necessario utilizzare gli strumenti necessari per controllare i sistemi e identificare le vulnerabilità che gli aggressori possono sfruttare. Per aiutarti a fare la scelta giusta, ecco alcuni degli strumenti di attacco MITM HTTP per i ricercatori di sicurezza.

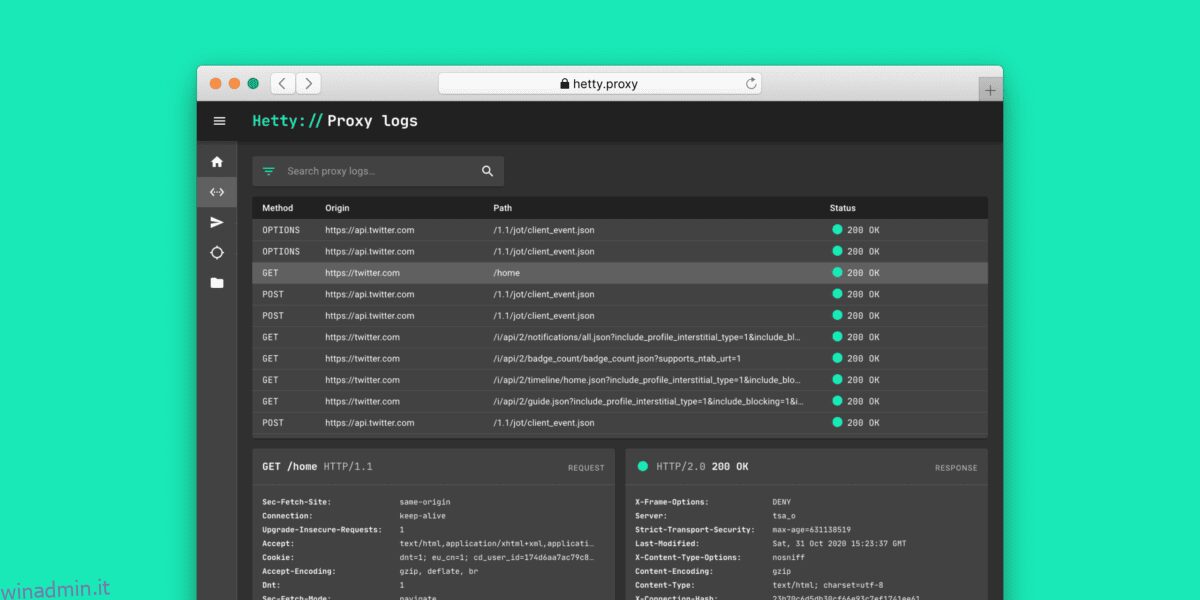

Hetti

Hetti è un rapido toolkit HTTP open source con potenti funzionalità per supportare i ricercatori di sicurezza, i team e la comunità di bug bounty. Lo strumento leggero con un’interfaccia Web Next.js incorporata comprende un uomo HTTP nel proxy centrale.

Caratteristiche principali

- Consente di eseguire una ricerca full-text

- Ha un modulo mittente che ti consente di inviare richieste HTTP manualmente in base alle richieste disattivate dal registro proxy o creandole da zero.

- Un modulo attaccante che ti consente di inviare richieste HTTP automaticamente

- Installazione semplice e interfaccia facile da usare

- Invia manualmente le richieste HTTP partendo da zero, creando la richiesta o semplicemente copiando dal registro del proxy.

Bettercap

Bettercap è uno strumento di ricognizione e attacco di rete completo e scalabile.

La soluzione di facile utilizzo fornisce a reverse engineer, esperti di sicurezza e red team tutte le funzionalità per testare o attaccare reti Wi-Fi, IP4, IP6, dispositivi Bluetooth Low Energy (BLE) e dispositivi HID wireless. Inoltre, lo strumento ha funzionalità di monitoraggio della rete e altre funzionalità come la creazione di falsi punti di accesso, sniffer di password, spoofer DNS, acquisizione di handshake, ecc.

Caratteristiche principali

- Un potente sniffer di rete integrato per l’identificazione dei dati di autenticazione e la raccolta delle credenziali

- potente, estensibile

- Sonda e testa attivamente e passivamente gli host di rete IP per potenziali vulnerabilità MITM.

- Interfaccia utente basata sul Web facile da usare e interattiva che consente di condurre un’ampia gamma di attacchi MITM, sniffare le credenziali, controllare il traffico HTTP e HTTP, ecc.

- Estrai tutti i dati che raccoglie come credenziali POP, IMAP, SMTP e FTP, URL visitati e host HTTPS, cookie HTTP, dati pubblicati HTTP e altro ancora. Quindi lo presenta in un file esterno.

- Manipola o modifica il traffico TCP, HTTP e HTTPS in tempo reale.

Proxy.py

Proxy.py è un leggero server proxy WebSocket open source, HTTP, HTTPS e HTTP2. Disponibile in un singolo file python, lo strumento veloce consente ai ricercatori di ispezionare il traffico Web, comprese le app crittografate TLS, consumando risorse minime.

Caratteristiche principali

- È uno strumento veloce e scalabile in grado di gestire decine di migliaia di connessioni al secondo.

- Funzionalità programmabili come server Web integrato, proxy e personalizzazione del routing HTTP, ecc

- Ha un design leggero che utilizza 5-20 MB di RAM. Inoltre, si basa sulle librerie Python standard e non richiede dipendenze esterne.

- Una dashboard personalizzabile in tempo reale che puoi estendere utilizzando i plug-in. Ti dà anche la possibilità di ispezionare, monitorare, configurare e controllare proxy.py in fase di esecuzione.

- Lo strumento sicuro utilizza TLS per fornire la crittografia end-to-end tra proxy.py e il client.

Mitmproxy

Il mitmproxy è una soluzione proxy HTTPS open source facile da usare.

In genere, lo strumento facile da installare funziona come proxy HTTP man-in-the-middle SSL e dispone di un’interfaccia console che consente di ispezionare e modificare il flusso di traffico al volo. È possibile utilizzare lo strumento basato sulla riga di comando come proxy HTTP o HTTPS per registrare tutto il traffico di rete, vedere cosa richiedono gli utenti e riprodurli. Di solito, mitmproxy si riferisce a un insieme di tre potenti strumenti; mitmproxy (interfaccia della console), mitmweb (interfaccia basata sul Web) e mitmdump (versione della riga di comando).

Caratteristiche principali

- Strumento di analisi e modifica del traffico HTTP interattivo e affidabile

- Uno strumento flessibile, stabile, affidabile, facile da installare e utilizzare

- Consente di intercettare e modificare al volo le richieste e le risposte HTTP e HTTPS

- Registra e salva le conversazioni HTTP lato client e lato server, quindi riproducile e analizzale in futuro

- Genera i certificati SSL/TLS da intercettare al volo

- Le funzionalità di proxy inverso consentono di inoltrare il traffico di rete a un server diverso.

Rutto

Rutto è uno strumento di scansione delle vulnerabilità automatizzato e scalabile. Lo strumento è una buona scelta per molti professionisti della sicurezza. In generale, consente ai ricercatori di testare le applicazioni Web e identificare le vulnerabilità che i criminali possono sfruttare e lanciare attacchi MITM.

Utilizza un flusso di lavoro guidato dall’utente per fornire una visione diretta dell’applicazione di destinazione e del suo funzionamento. Operando come server proxy Web, Burp funge da intermediario tra il browser Web e i server di destinazione. Di conseguenza, ciò consente di intercettare, analizzare e modificare il traffico di richiesta e risposta.

Caratteristiche principali

- Intercetta e ispeziona il traffico di rete non elaborato in entrambe le direzioni tra il browser Web e il server

- Interrompe la connessione TLS nel traffico HTTPS tra il browser e il server di destinazione consentendo quindi all’attaccante di visualizzare e modificare i dati crittografati

- Scelta di utilizzare il browser integrato Burps o il browser web standard esterno

- Soluzione di scansione delle vulnerabilità automatizzata, veloce e scalabile, consente di scansionare e testare le applicazioni Web in modo più rapido ed efficiente, identificando così un’ampia gamma di vulnerabilità

- Visualizza le singole richieste e risposte HTTP intercettate

- Esamina manualmente il traffico intercettato per comprendere i dettagli di un attacco.

Ettercap

Ettercap è un analizzatore e intercettore del traffico di rete open source.

Lo strumento completo per gli attacchi MITM consente ai ricercatori di sezionare e analizzare un’ampia gamma di protocolli e host di rete. Può anche registrare i pacchetti di rete su una LAN e altri ambienti. Inoltre, l’analizzatore del traffico di rete multifunzione è in grado di rilevare e bloccare gli attacchi man-in-the-middle.

Caratteristiche principali

- Intercetta il traffico di rete e acquisisci credenziali come le password. Inoltre, può decrittografare i dati crittografati ed estrarre credenziali come nomi utente e password.

- Adatto per deep packet sniffing, test, monitoraggio del traffico di rete e fornitura di filtraggio dei contenuti in tempo reale.

- Supporta l’intercettazione attiva e passiva, la dissezione e l’analisi dei protocolli di rete, inclusi quelli con crittografia

- Analizza una topologia di rete e stabilisci i sistemi operativi installati.

- Interfaccia utente grafica intuitiva con opzioni operative GUI interattive e non interattive

- utilizza tecniche di analisi come l’intercettazione ARP, il filtraggio IP e MAC e altre per intercettare e analizzare il traffico

Prevenire gli attacchi MITM

Identificare gli attacchi MITM non è molto semplice poiché avviene lontano dagli utenti ed è difficile da rilevare poiché gli aggressori fanno sembrare tutto normale. Tuttavia, esistono diverse pratiche di sicurezza che le organizzazioni possono utilizzare per prevenire gli attacchi man-in-the-middle. Questi includono;

- Proteggi le connessioni Internet sul lavoro o sulle reti domestiche, ad esempio utilizzando soluzioni e strumenti di sicurezza efficaci sui tuoi server e computer, soluzioni di autenticazione affidabili

- Applicazione di una forte crittografia WEP/WAP per i punti di accesso

- Garantire che tutti i siti web che visiti siano sicuri e abbiano HTTPS nell’URL.

- Evita di fare clic su messaggi e collegamenti e-mail sospetti

- Applica HTTPS e disabilita i protocolli TLS/SSL non sicuri.

- Utilizzare reti private virtuali ove possibile.

- Utilizzo degli strumenti di cui sopra e di altre soluzioni HTTP per identificare e affrontare tutte le vulnerabilità man-in-the-middle che gli aggressori possono sfruttare.