La scansione delle vulnerabilità basate sul cloud è una pratica di sicurezza informatica essenziale nel mondo tecnologico.

Gli operatori di rete implementano misure di sicurezza di base durante la gestione di una rete, ma alcune vulnerabilità nascoste possono essere difficili da rilevare. Di conseguenza, sorge la necessità di scansioni di sicurezza cloud automatizzate.

Gli appassionati di tecnologia dovrebbero essere in grado di eseguire la scansione delle vulnerabilità di base dell’ambiente cloud. Questo processo inizia con l’apprendimento degli strumenti di scansione della sicurezza del cloud che possono aiutare ad automatizzare il rilevamento delle vulnerabilità del cloud su una rete. Sono disponibili diversi scanner di vulnerabilità a un costo minimo o nullo, ma è essenziale conoscere quelli più efficienti.

Sommario:

Che cos’è uno scanner di vulnerabilità?

Un Vulnerability Scanner è uno strumento software progettato per esaminare automaticamente applicazioni e reti per errori di configurazione e sicurezza. Questi strumenti di scansione eseguono test di sicurezza automatizzati per identificare le minacce alla sicurezza in una rete cloud. Inoltre, dispongono di un database costantemente aggiornato delle vulnerabilità del cloud che consente loro di eseguire scansioni di sicurezza efficaci.

Come selezionare lo scanner di vulnerabilità giusto

È essenziale utilizzare uno scanner di vulnerabilità adatto per la sicurezza del cloud. Molti strumenti di scansione delle vulnerabilità sono disponibili su Internet, ma non tutti offriranno ciò che i tester di sicurezza del cloud stanno cercando negli scanner di vulnerabilità automatizzati. Quindi, ecco alcuni fattori a cui prestare attenzione quando si seleziona uno strumento di scansione delle vulnerabilità.

Seleziona uno scanner di vulnerabilità che:

- esegue la scansione di applicazioni Web complesse

- monitora i sistemi critici e le difese

- raccomanda la correzione per le vulnerabilità

- è conforme alle normative e agli standard di settore

- ha una dashboard intuitiva che mostra i punteggi di rischio

È essenziale confrontare e rivedere gli strumenti utilizzati per la scansione e il test delle vulnerabilità del cloud. Offrono vantaggi esclusivi che garantiscono il corretto funzionamento delle reti di sistema e delle applicazioni Web e sono sicure per l’uso in organizzazioni e aziende private.

Gli strumenti di scansione delle vulnerabilità offrono il monitoraggio del cloud e vantaggi di protezione della sicurezza come:

- Scansione di sistemi e reti per le vulnerabilità di sicurezza

- Esecuzione di test di sicurezza ad hoc ogni volta che sono necessari

- Monitoraggio, diagnosi e correzione delle vulnerabilità del cloud

- Identificazione e risoluzione di configurazioni errate nelle reti

Ecco i 5 principali scanner di vulnerabilità per la sicurezza del cloud:

Sicurezza nel cloud degli intrusi

Intruso è uno strumento di scansione delle vulnerabilità nel cloud appositamente progettato per la scansione di AWS, Azure e Google Cloud. Questo è uno scanner di vulnerabilità basato su cloud altamente proattivo che rileva ogni forma di debolezza della sicurezza informatica nelle infrastrutture digitali. L’intruso è altamente efficiente perché trova punti deboli della sicurezza informatica nei sistemi esposti per evitare costose violazioni dei dati.

La forza di questo scanner di vulnerabilità per i sistemi basati su cloud risiede nelle sue capacità di scansione perimetrale. È progettato per scoprire nuove vulnerabilità per garantire che il perimetro non possa essere facilmente violato o violato. Inoltre, adotta un approccio semplificato per il rilevamento di bug e rischi.

Gli hacker troveranno molto difficile violare una rete se viene utilizzato un Intruder Cloud Security Scanner. Rileverà tutti i punti deboli di una rete cloud per impedire agli hacker di trovare tali punti deboli. L’intruso offre anche un esclusivo sistema di interpretazione delle minacce che rende il processo di identificazione e gestione delle vulnerabilità un facile da decifrare. Questo è altamente raccomandato.

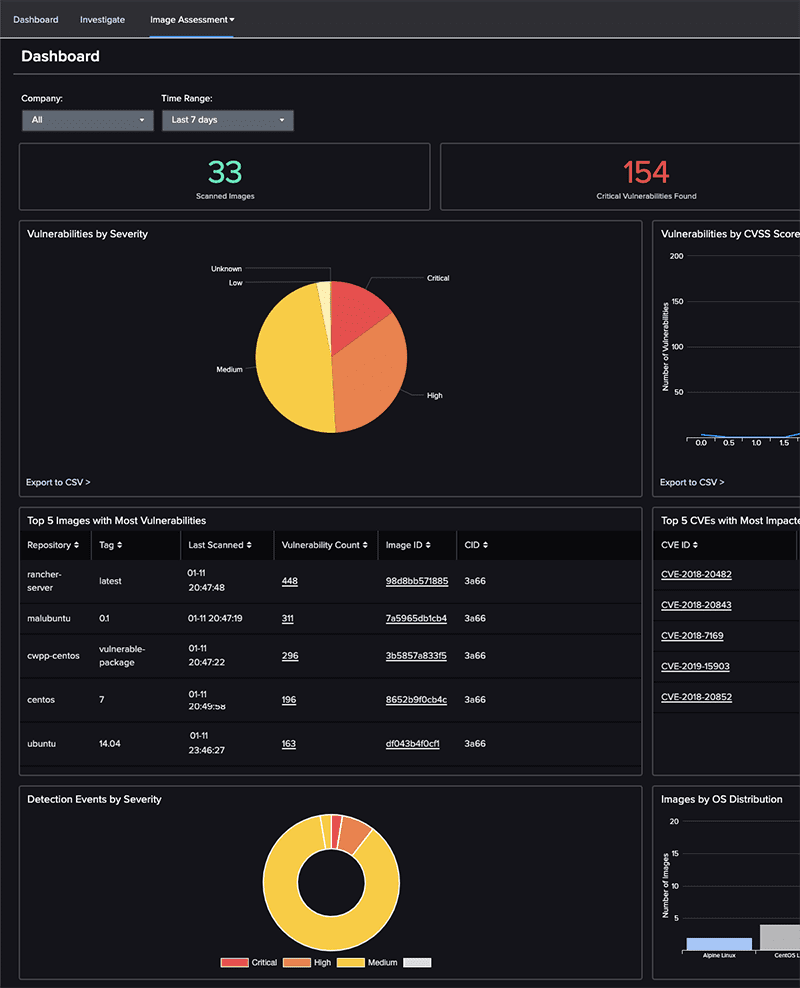

Sicurezza del cloud acquatico

Sicurezza del cloud acquatico è uno scanner di vulnerabilità progettato per la scansione, il monitoraggio e la correzione dei problemi di configurazione negli account cloud pubblici in base alle best practice e agli standard di conformità su piattaforme basate su cloud come AWS, Azure, Oracle Cloud e Google Cloud. Offre una piattaforma di protezione delle applicazioni nativa per il cloud completa.

Questo è uno dei migliori scanner di vulnerabilità utilizzati per la sicurezza nativa del cloud nelle organizzazioni. Gli operatori della sicurezza di rete utilizzano questo scanner di vulnerabilità per la scansione delle vulnerabilità, la gestione dello stato di sicurezza del cloud, l’analisi dinamica delle minacce, la sicurezza Kubernetes, la sicurezza serverless, la sicurezza dei container, la sicurezza delle macchine virtuali e le integrazioni della piattaforma basata su cloud.

Aqua Cloud Security Scanner offre agli utenti diverse edizioni CSPM che includono SaaS e Open-Source Security. Aiuta a proteggere la configurazione dei singoli servizi di cloud pubblico con CloudSploit ed esegue soluzioni complete per la gestione dello stato di sicurezza multi-cloud. Gli errori sono quasi inevitabili all’interno di un ambiente cloud complesso e, se non adeguatamente controllati, potrebbero portare a configurazioni errate che possono degenerare in seri problemi di sicurezza.

Pertanto, Aqua Cloud Security ha ideato un approccio completo per prevenire le violazioni dei dati.

Qualys Cloud Security

Qualys Cloud Security è un’eccellente piattaforma di cloud computing progettata per identificare, classificare e monitorare le vulnerabilità del cloud garantendo al contempo la conformità alle policy interne ed esterne. Questo scanner di vulnerabilità assegna la priorità alla scansione e alla correzione trovando ed eliminando automaticamente le infezioni da malware su applicazioni Web e siti Web di sistema.

Qualys fornisce integrazioni di cloud pubblico che consentono agli utenti di avere una visibilità totale delle implementazioni di cloud pubblico. La maggior parte delle piattaforme cloud pubbliche opera secondo un modello di “responsabilità di sicurezza condivisa”, il che significa che gli utenti devono proteggere il proprio carico di lavoro nel cloud. Questo può essere un compito arduo se eseguito manualmente, quindi la maggior parte degli utenti preferirà utilizzare scanner di vulnerabilità.

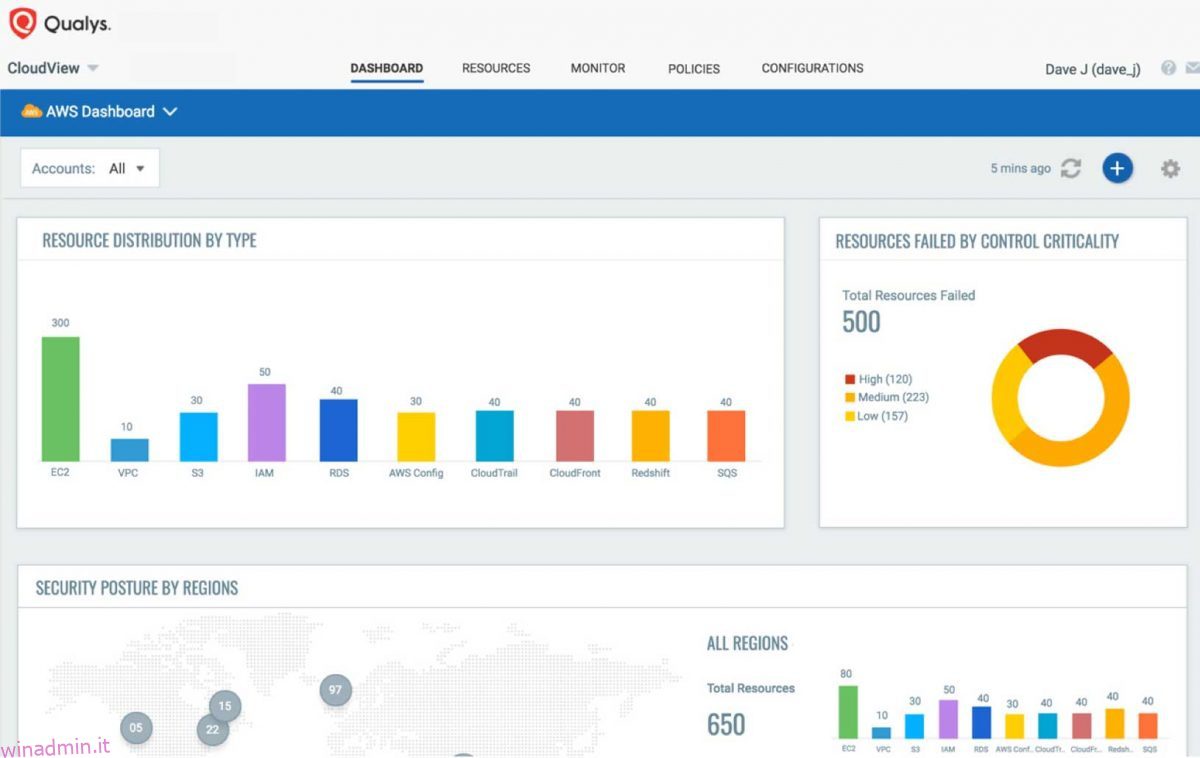

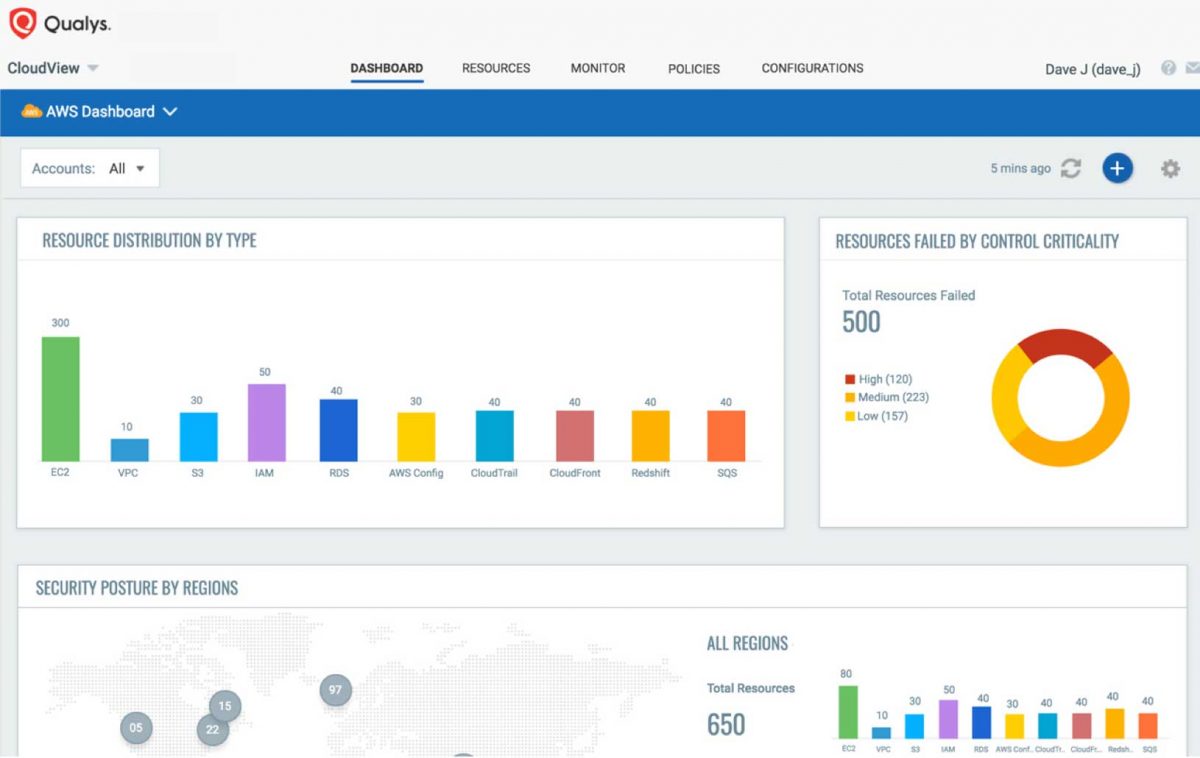

Qualys offre visibilità completa con sicurezza IT end-to-end e conformità con IT ibrido e distribuzioni AWS. Monitora e valuta continuamente le risorse e le risorse AWS per problemi di sicurezza, configurazioni errate e implementazioni non standard. È lo scanner di vulnerabilità perfetto per la scansione di ambienti cloud e il rilevamento di vulnerabilità in reti interne complesse. Dispone di un’interfaccia centrale a pannello singolo e di un dashboard CloudView che consente agli utenti di visualizzare le app Web monitorate e tutte le risorse AWS su più account tramite un’interfaccia utente centralizzata.

Sicurezza nel cloud di Rapid7 Insight

Rapid7 InsightCloudSez piattaforma è uno dei migliori scanner di vulnerabilità per la sicurezza del cloud. Questo scanner di vulnerabilità è progettato per proteggere i servizi cloud. È dotato di una piattaforma di informazioni dettagliate che fornisce sicurezza delle applicazioni Web, gestione delle vulnerabilità, comando delle minacce, rilevamento dei bug e risposta, inclusi servizi di consulenza e gestione di esperti di sicurezza cloud.

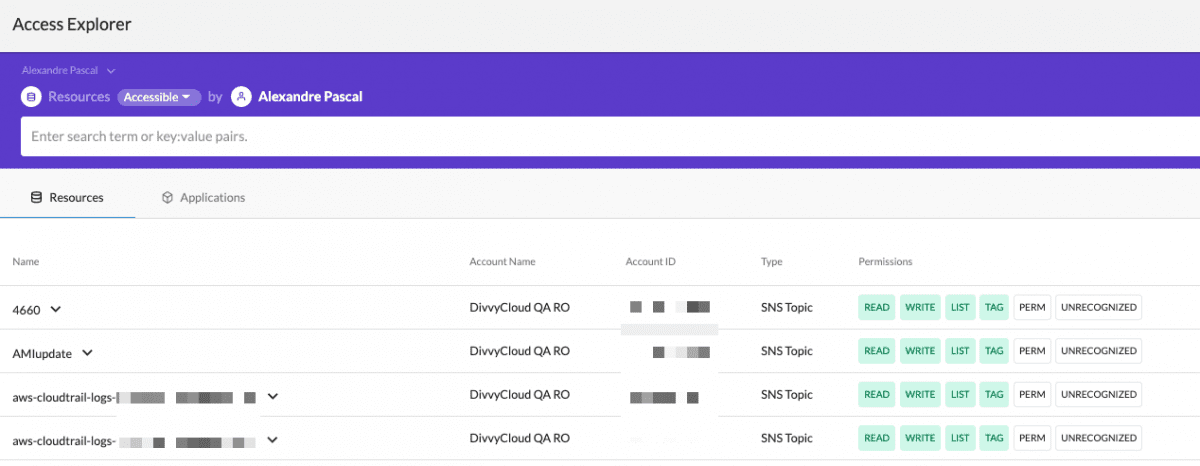

I servizi cloud sicuri forniti da Rapid7 InsightCloudSec aiutano a far progredire l’azienda nel miglior modo possibile. Consente inoltre agli utenti di guidare l’innovazione attraverso la sicurezza e la conformità continue. Questa piattaforma di sicurezza cloud offre vantaggi eccellenti, tra cui la protezione del carico di lavoro nel cloud, la gestione dello stato di sicurezza e la gestione dell’identità e dell’accesso.

Rapid7 è una piattaforma nativa per il cloud completamente integrata che offre funzionalità come; valutazione e controllo del rischio, visibilità e monitoraggio unificati, automazione e correzione in tempo reale, governance dell’identità cloud e gestione degli accessi, protezione dalle minacce, piattaforma estensibile e infrastruttura come sicurezza del codice, barriere di sicurezza Kubernetes e gestione della postura. L’elenco è infinito.

CrowdStrike Cloud Security

CrowdStrike Cloud Security è uno scanner di vulnerabilità top progettato per i servizi di sicurezza cloud. Blocca le violazioni del cloud con la gestione unificata della posizione di sicurezza del cloud e la prevenzione delle violazioni per ambienti multi-cloud e ibridi in un’unica piattaforma. Questa piattaforma ha trasformato il modo in cui viene eseguita l’automazione della sicurezza del cloud per le applicazioni Web e le reti.

CrowdStrike offre sicurezza nativa per il cloud full-stack e protegge carichi di lavoro, host e container. Consente a DevOps di rilevare e risolvere i problemi prima che abbiano un impatto negativo su un sistema. Inoltre, i team di sicurezza possono utilizzare questo scanner di sicurezza cloud per difendersi dalle violazioni del cloud utilizzando dati e analisi su scala cloud. Questo scanner di vulnerabilità creerà meno lavoro per i team di sicurezza cloud e DevOps perché le implementazioni cloud vengono ottimizzate automaticamente con protezione unificata.

Le sue caratteristiche includono il rilevamento automatizzato delle vulnerabilità del cloud, il rilevamento e la prevenzione delle minacce, la protezione continua del runtime, incluso l’EDR per i carichi di lavoro e i container nel cloud. Inoltre, consente agli sviluppatori Web di creare ed eseguire applicazioni Web sapendo che sono completamente protette da una violazione dei dati. Di conseguenza, quando le minacce vengono cacciate e sradicate, le applicazioni cloud funzioneranno senza intoppi e più velocemente, lavorando con la massima efficienza.

Conclusione 👩💻

Gli scanner delle vulnerabilità sono essenziali per la sicurezza del cloud perché possono rilevare facilmente i punti deboli del sistema e dare priorità a soluzioni efficaci. Ciò contribuirà a ridurre il carico di lavoro sui team di sicurezza nelle organizzazioni. Ciascuno degli scanner di vulnerabilità esaminati in questa guida offre vantaggi eccellenti.

Questi scanner di vulnerabilità consentono agli utenti di eseguire scansioni accedendo al sito Web come utenti autorizzati. Quando ciò accade, monitora e scansiona automaticamente le aree di debolezza dei sistemi. Identifica inoltre qualsiasi forma di anomalia nella configurazione di un pacchetto di rete per impedire agli hacker di sfruttare i programmi di sistema. La valutazione automatizzata della vulnerabilità è molto importante per i servizi di sicurezza cloud.

Pertanto, gli scanner di vulnerabilità possono rilevare migliaia di vulnerabilità e identificare il rischio effettivo di queste vulnerabilità convalidandole. Una volta che questi sono stati raggiunti, danno la priorità alla riparazione in base al livello di rischio di queste vulnerabilità. Tutti e cinque gli scanner di vulnerabilità esaminati sono testati e affidabili, quindi gli utenti non devono preoccuparsi di alcuna forma di carenza.

Infine, è essenziale notare che la scansione delle vulnerabilità è diversa dai test di penetrazione.

Gli scanner delle vulnerabilità scoprono le vulnerabilità e le classificano in base al loro livello di minaccia. Li mettono in correlazione con software, dispositivi e sistemi operativi connessi su una rete basata su cloud. Vengono rilevate configurazioni errate anche sulla rete.

Tuttavia, i test di penetrazione implementano un metodo diverso che prevede lo sfruttamento delle vulnerabilità rilevate su una rete basata su cloud. Pertanto, il test di penetrazione viene eseguito immediatamente dopo che è stata eseguita la scansione delle vulnerabilità. Entrambi i processi di sicurezza del cloud sono simili e mirano a garantire che le applicazioni Web e le reti siano sicure e protette dalle minacce.