conosci il nemico e conosci te stesso, non devi temere il risultato di cento battaglie. – Sun Tzu

La ricognizione è essenziale per ogni penetration tester o ingegnere della sicurezza che lavora a un progetto di test della penna. Conoscere gli strumenti giusti per trovare o scoprire informazioni specifiche rende facile per il pentester saperne di più sull’obiettivo.

Questo articolo esaminerà un elenco di strumenti online che i professionisti della sicurezza potrebbero utilizzare per trovare informazioni specifiche e sfruttare l’obiettivo.

Sommario:

Trova lo stack tecnologico dell’obiettivo.

Prima di trovare o scoprire indirizzi e-mail e altre informazioni esterne relative al target, è necessario trovare lo stack tecnologico del target. Ad esempio, sapere che il target è costruito con PHP Laravel e MySQL aiuta il pentester a capire quale tipo di exploit usare contro il target.

Costruito con

BuiltWith è una ricerca tecnologica o un profiler. Fornisce ai pentester informazioni in tempo reale sul bersaglio tramite il API di dominio e API live del dominio. L’API del dominio fornisce ai pentester informazioni tecniche come servizi di analisi, plug-in incorporati, framework, librerie, ecc.

L’API di dominio si basa su un database BuiltWith per fornire informazioni sulla tecnologia attuale e storica sulla destinazione.

La barra di ricerca di ricerca recupera le stesse informazioni fornite dall’API del dominio. D’altra parte, l’API live del dominio esegue una ricerca approfondita sul dominio o sull’URL fornito immediatamente o in tempo reale.

È possibile integrare entrambe le API in un prodotto di sicurezza per fornire agli utenti finali informazioni tecniche.

Wappalizzatore

Wappalizzatore è un profiler tecnologico utilizzato per estrarre informazioni relative allo stack tecnologico del target. Se vuoi scoprire quali CMS o librerie utilizza il target e qualsiasi framework, Wappalyzer è lo strumento da utilizzare.

Esistono diversi modi per utilizzare: è possibile accedere alle informazioni sul target utilizzando il API di ricerca. Questo metodo viene utilizzato principalmente dagli ingegneri della sicurezza o dagli sviluppatori di infosec per integrare Wappalyzer come profiler tecnologico in un prodotto di sicurezza. Altrimenti, puoi installare Wappalyzer come estensione del browser per Cromo, Firefoxe Bordo.

Scopri i sottodomini del target

Un dominio è il nome di un sito web. Un sottodominio è una parte aggiuntiva del nome di dominio.

Di solito, il dominio è associato a uno o più sottodomini. Quindi, è essenziale sapere come trovare o scoprire sottodomini relativi al dominio di destinazione.

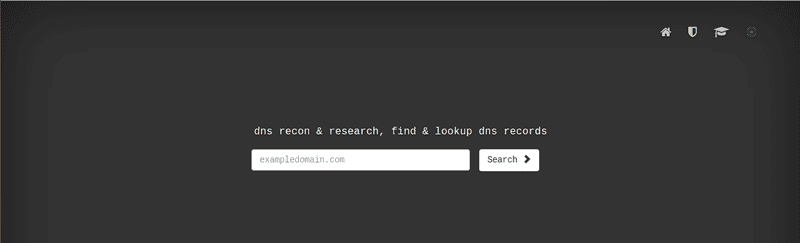

Dnsdumpster

Dnsdumpster è uno strumento gratuito per la ricerca di domini in grado di scoprire sottodomini relativi al dominio di destinazione. Esegue il rilevamento dei sottodomini inoltrando i dati da Shodan, Maxminde altri motori di ricerca. C’è un limite al numero di domini che puoi cercare. Se vuoi superare questo limite, puoi provare il loro prodotto commerciale chiamato profilatore di dominio.

Il modo in cui il profiler di dominio esegue il rilevamento del dominio è abbastanza simile a Dnsdumpster. Tuttavia, il profiler di dominio include informazioni aggiuntive, come i record DNS. A differenza di Dnsdumpster, il profiler di dominio non è gratuito. Richiede un piano di abbonamento completo.

A cui appartengono sia Dnsdumpster che il servizio profiler di dominio hackertarget.com.

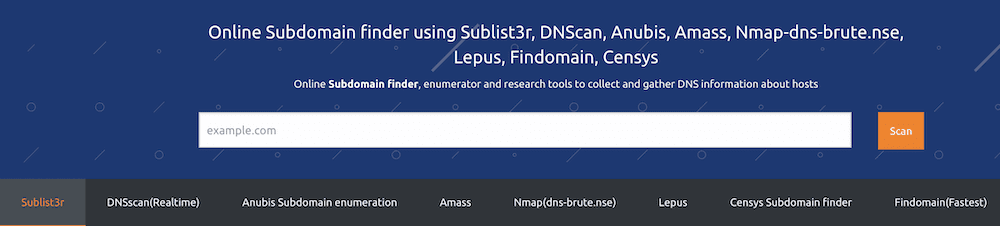

nmpper

nmpper sfrutta strumenti di ricognizione nativi come Sublister, DNScan, Lepus e Amass per cercare i sottodomini.

NMMAPER ha molti altri strumenti come test ping, ricerca DNS, rilevatore WAF, ecc.

Trova indirizzi email

Per verificare in modo efficace se un’azienda è vulnerabile o meno al phishing, è necessario trovare gli indirizzi e-mail dei lavoratori che lavorano per l’azienda target.

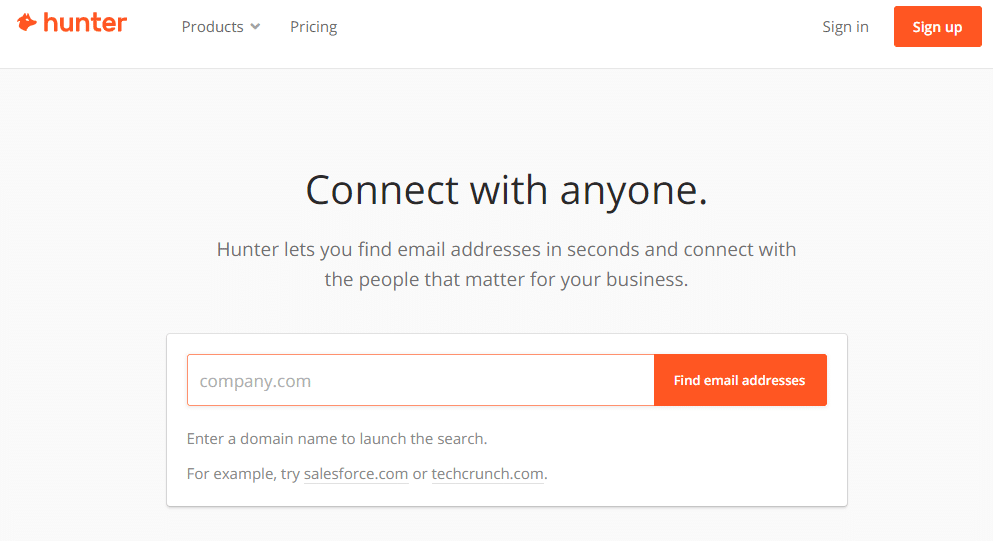

Cacciatore

Hunter è un popolare servizio di ricerca e-mail. Consente a chiunque di cercare indirizzi e-mail tramite il metodo di ricerca del dominio o metodo di ricerca e-mail. Con il metodo di ricerca del dominio, puoi cercare un indirizzo e-mail tramite il nome del dominio.

Hunter offre anche API.

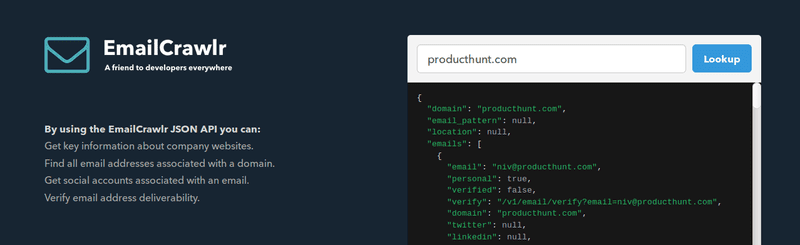

Email Crawlr

GUI o API: a tua scelta.

Email Crawlr restituisce un elenco di indirizzi email in formato JSON.

Scrappo

Sebbene Scrappo è adatto per l’email marketing, può cercare indirizzi e-mail tramite la funzione di ricerca del dominio. C’è un’altra caratteristica nota come ricerca e-mail di massa. Consente di importare un file CSV con i nomi dei dipendenti e delle aziende. Restituisce indirizzi e-mail in blocco.

C’è un resto API disponibile per coloro che preferiscono cercare gli indirizzi e-mail in modo programmatico.

Esplora altri strumenti di ricerca e-mail.

Trova cartelle e file

È importante sapere quale tipo di file o cartelle sono ospitati sul server Web di destinazione in un progetto pentest. Di solito troverai informazioni riservate in file e cartelle come la password dell’amministratore, la chiave GitHub e così via su un server web.

Fuzzer URL

Url Fuzzer è un servizio online di Pentest-Tools. Utilizza un elenco di parole personalizzato per scoprire file e directory nascosti. L’elenco di parole contiene più di 1000 nomi comuni di file e directory conosciuti.

Ti consente di cercare risorse nascoste tramite una scansione leggera o una scansione completa. La modalità di scansione completa è riservata agli utenti registrati.

Pentest Tools ha ottenuto più di 20 strumenti per la raccolta di informazioni, i test di sicurezza dei siti Web, la scansione dell’infrastruttura e gli exploit helper.

Informazioni varie

In una situazione in cui abbiamo bisogno di informazioni su dispositivi connessi a Internet come router, webcam, stampanti, frigoriferi e così via, dobbiamo affidarci a Shodan.

Shodan

Possiamo contare su Shodan per fornirci informazioni dettagliate. Come Google, Shodan è un motore di ricerca. Cerca nelle parti invisibili di Internet informazioni sui dispositivi connessi a Internet. Sebbene Shodan sia un motore di ricerca per la sicurezza informatica, chiunque sia interessato a saperne di più su questi dispositivi può usarlo.

Ad esempio, puoi utilizzare il motore di ricerca Shodan per trovare quante aziende utilizzano il server web Nginx o quanti server Apache sono disponibili in Germania o San Francisco. Shodan fornisce anche filtri per restringere la ricerca a un risultato specifico.

Sfrutta gli strumenti di ricerca

In questa sezione, esamineremo diversi strumenti o servizi di ricerca di exploit online disponibili per i ricercatori sulla sicurezza.

Pacchetto Tempesta

Sebbene Package Storm sia un servizio di sicurezza delle informazioni noto per la pubblicazione di articoli e strumenti di sicurezza attuali e storici, pubblica anche gli exploit attuali per testare i CVE. Lo gestisce un gruppo di professionisti della sicurezza informatica.

Exploit-DB

Exploit-DB è l’exploit di database gratuito più popolare. È un progetto di Offensive Security per raccogliere exploit inviati dal pubblico a fini di test di penetrazione.

Vulnerabilità-Lab

Vulnerabilità-Lab fornisce l’accesso a un ampio database di vulnerabilità con exploit e proof-of-concept per scopi di ricerca. È necessario registrare un account prima di poter inviare exploit o utilizzarli.

Conclusione

Spero che gli strumenti di cui sopra ti aiutino con il tuo lavoro di ricerca. Sono strettamente pensati per essere utilizzati a fini didattici sulla tua risorsa o hanno il permesso di eseguire il test su un obiettivo.

Quindi, esplora gli strumenti di indagine forense.