Per il sistema IT della tua azienda, hai bisogno di una prova concreta per dimostrare che il tuo business online è solido contro vari tipi di attacchi informatici, in particolare attacchi di forza bruta.

Sommario:

Che cos’è un attacco di forza bruta?

Un attacco di forza bruta è uno degli attacchi informatici più pericolosi che potresti non avere trucchi per affrontare! Un attacco di forza bruta mira al cuore del tuo sito Web o alla sicurezza del tuo dispositivo, alla password di accesso o alle chiavi di crittografia. Utilizza il metodo continuo per tentativi ed errori per esplorarli in modo decisivo.

Le modalità di attacco a forza bruta sono varie, principalmente in:

- Attacchi ibridi di forza bruta: provare o inviare migliaia di parole previste e del dizionario, o anche parole casuali.

- Attacchi a forza bruta inversa: tentativo di ottenere la chiave di derivazione della password utilizzando una ricerca esaustiva.

Perché abbiamo bisogno di strumenti di test di penetrazione?

Gli aggressori a forza bruta utilizzano vari strumenti per raggiungere questo obiettivo. Puoi usare questi stessi strumenti di attacco a forza bruta per Penetrazione. Questo test è anche chiamato “pentesting” o “pen testing”.

Il test di penetrazione è la pratica di tentare di hackerare i propri sistemi IT utilizzando gli stessi metodi utilizzati dagli hacker. Questo ti rende in grado di identificare eventuali falle di sicurezza.

Nota: i seguenti strumenti possono generare molte richieste che dovresti fare solo sull’ambiente della tua applicazione.

Gobuster

Gobuster è uno degli strumenti di forza bruta più potenti e veloci che non necessita di runtime. Utilizza uno scanner di directory programmato dal linguaggio Go; è più veloce e più flessibile della sceneggiatura interpretata.

Caratteristiche

- Gobuster è noto anche per il suo straordinario supporto per la concorrenza, che gli consente di gestire più attività ed estensioni, mantenendo la velocità di elaborazione.

- Uno strumento leggero senza GUI Java funziona solo sulla riga di comando in molte piattaforme.

- Aiuto integrato

Modalità

- dir – la classica modalità directory

- dns – Modalità sottodominio DNS

- s3: enumera i bucket S3 aperti e cerca l’esistenza e gli elenchi dei bucket

- vhost – modalità host virtuale

Tuttavia, soffre di un difetto, la scarsa capacità di ricerca ricorsiva nelle directory, che riduce la sua efficacia per le directory a più livelli.

BruteX

BruteX è un ottimo strumento all-in-one basato su shell di forza bruta e open source per tutte le tue esigenze per raggiungere l’obiettivo.

- Porti aperti

- Nomi utente

- Le password

Utilizza il potere di inviare un numero enorme di possibili password in modo sistematico.

Include molti servizi raccolti da altri strumenti come Nmap, Hydra e DNS enum. Ciò consente di eseguire la scansione delle porte aperte, avviare la forza bruta FTP, SSH e determinare automaticamente il servizio in esecuzione del server di destinazione.

Cerca

Cerca è uno strumento avanzato di forza bruta basato su una riga di comando. È uno scanner di percorsi Web AKA e può eseguire la forza bruta di directory e file nei server Web.

Dirsearch è recentemente entrato a far parte dei pacchetti ufficiali di Kali Linux, ma funziona anche su Windows, Linux e macOS. È scritto in Python per essere facilmente compatibile con progetti e script esistenti.

È anche molto più veloce del tradizionale strumento DIRB e contiene molte più funzioni.

- Supporto proxy

- Multithreading

- Randomizzazione user-agent

- Supporto per più estensioni

- Arena dello scanner

- Richiesta dilazione

Per la scansione ricorsiva, Dirsearch è il vincitore. Torna indietro e scansiona, cercando eventuali directory aggiuntive. Insieme alla velocità e alla semplicità, proviene dalle migliori stanze a forza bruta per ogni pentester.

Callow

Callow è uno strumento di forza bruta di accesso intuitivo e personalizzabile. Scritto in Python 3. È progettato per soddisfare le esigenze e le circostanze dei neofiti.

Sono stati forniti esperimenti utente flessibili per una facile gestione degli errori, soprattutto per i principianti per capire e intuire facilmente.

Sai Baba

Secure Shell Bruteforcer (SSB) è uno degli strumenti più veloci e semplici per i server SSH a forza bruta.

L’uso della shell sicura di SSB ti offre un’interfaccia appropriata, a differenza degli altri strumenti che craccano la password di un server SSH.

Thc-Idra

Idra è uno degli strumenti più famosi per il cracking degli accessi utilizzato su Linux o Windows/Cygwin. Inoltre, per Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) e macOS. Supporta molti protocolli come AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD, HTTP-PROXY e altri.

Installato per impostazione predefinita su Kali Linux, Hydra progettato sia con riga di comando che con versioni grafiche. Può decifrare un singolo o un elenco di nomi utente/password con il metodo della forzatura bruta.

Inoltre, è parallelizzato, lo strumento molto veloce e flessibile che ti consente di tentare la possibilità di accesso non autorizzato al tuo sistema da remoto.

Alcuni altri strumenti di hacker di accesso vengono utilizzati per la stessa funzione, ma solo Hydra supporta molti protocolli diversi e connessioni parallelizzate.

Suite Rutto

Burp Suite professionale è un toolkit essenziale per i tester di sicurezza web ed è dotato di funzionalità veloci e affidabili. Inoltre, può automatizzare attività di test monotone. Inoltre, è progettato da funzionalità di test di sicurezza manuali e semi-automatiche di esperti. Molti esperti lo usano per testare le dieci principali vulnerabilità di OWASP.

Burp offre molte funzionalità uniche, dall’aumento della copertura della scansione alla personalizzazione alla modalità oscura. Può testare/scansionare applicazioni web moderne ricche di funzionalità, JavaScript, API di test.

È uno strumento progettato proprio per testare i servizi, non per l’hacking, come molti altri. Quindi, registra complesse sequenze di autenticazione e scrive report per l’uso diretto e la condivisione da parte degli utenti finali.

Ha anche il vantaggio di eseguire test di sicurezza delle applicazioni fuori banda (OAST) che raggiungono molte vulnerabilità invisibili che altri non possono raggiungere. Inoltre, è il primo a trarre vantaggio dall’uso di PortSwigger Research, che ti ha messo in testa alla curva.

Patatore

Patatore è uno strumento a forza bruta per un utilizzo multiuso e flessibile all’interno di un design modulare. Appare in frustrazione riflessa utilizzando alcuni altri strumenti e script di attacchi per ottenere password. Patator sceglie un nuovo approccio per non ripetere i vecchi errori.

Scritto in Python, Patator è uno strumento multi-thread che vuole servire i test di penetrazione in un modo più flessibile e affidabile rispetto ai predecessori. Supporta molti moduli, inclusi i seguenti.

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- PMI

- IMAP

- LDAP

- rlogin

- File zip

- File dell’archivio chiavi Java

Pydictor

Pydictor è un altro grande strumento potente per l’hacking del dizionario. Quando si tratta di test lunghi e di sicurezza delle password, può stupire sia i principianti che i professionisti. È uno strumento che gli aggressori non possono dispensare nel loro arsenale. Inoltre, ha un surplus di funzionalità che ti consentono di godere di prestazioni davvero elevate in qualsiasi situazione di test.

- Assistente permanente: ti consente di creare un elenco di parole generale, un elenco di parole di ingegneria sociale, un elenco di parole speciale utilizzando il contenuto Web, ecc. Inoltre, contiene un filtro per aiutarti a mettere a fuoco il tuo elenco di parole.

- Altamente personalizzato: puoi personalizzare gli attributi dell’elenco di parole in base alle tue esigenze utilizzando il filtro per lunghezza, la modalità leet e altre funzionalità.

- Flessibilità e compatibilità: è in grado di analizzare il file di configurazione, con la possibilità di lavorare senza problemi su Windows, Linux o Mac.

Dizionari Pydictor

- Dizionario numerico

- Dizionario dell’alfabeto

- Dizionario dell’alfabeto maiuscolo

- Numerico accoppiato con alfabeto maiuscolo

- Maiuscolo accoppiato con alfabeto minuscolo

- Numero accoppiato con alfabeto minuscolo

- Combinazione di maiuscole, minuscole e numeri

- Aggiunta di testa statica

- Manipolazione del filtro di complessità del dizionario

Ncrack

Ncrack è una sorta di strumento di cracking della rete con prestazioni ad alta velocità. È progettato per le aziende per aiutarle a testare i propri dispositivi di rete per password deboli. Molti professionisti della sicurezza consigliano di utilizzare Ncrack per controllare la sicurezza delle reti di sistema. È stato rilasciato come strumento autonomo o come parte di Kali Linux.

Con un approccio modulare e un motore dinamico, Ncrack progettato con una riga di comando può conformare il suo comportamento in base al feedback della rete. E può eseguire controlli ampi e affidabili per molti host contemporaneamente.

Le funzionalità di Ncrack non si limitano a un’interfaccia flessibile, ma assicurano all’utente il pieno controllo delle operazioni di rete. Ciò consente incredibili sofisticati attacchi di forza bruta, interazione di runtime e modelli di temporizzazione per facilitare l’uso, come Nmap.

I protocolli supportati includono SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA e DICOM, che lo qualifica per una vasta gamma di settori.

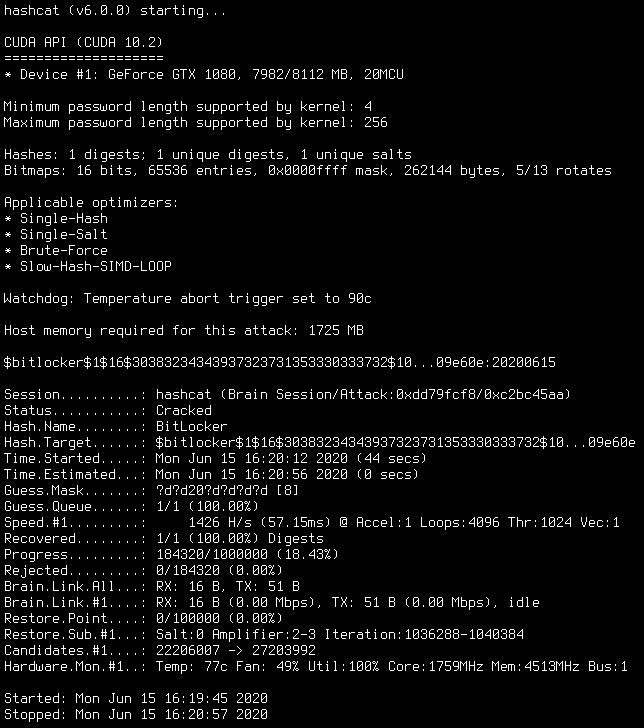

Hashcat

Hashcat è uno strumento per il recupero della password. Può funzionare su Linux, OS X e Windows e supportare molti algoritmi Hashcat supportati da hashcat come MD4, MD5, famiglia SHA, hash LM e formati Unix Crypt.

Hashcat è diventato famoso grazie alle sue ottimizzazioni che dipendono in parte dal software scoperto dal creatore di Hashcat.

Hashcat ha due varianti:

- Strumento di recupero password basato su CPU

- Strumento di recupero password basato su GPU

Lo strumento GPU può decifrare alcuni hashcat legacy in un tempo più breve rispetto allo strumento CPU (MD5, SHA1 e altri). Ma non tutti gli algoritmi possono essere violati più velocemente dalle GPU. Tuttavia, Hashcat era stato descritto come il cracker di password più veloce al mondo.

Conclusione

Dopo questo spettacolo dettagliato, hai un variegato arsenale di strumenti tra cui sostituire. Scegli ciò che ti si addice meglio per ogni situazione e circostanza che affronti. Non c’è motivo di credere che non ci sia diversità nelle alternative. In alcuni casi, gli strumenti più semplici sono i migliori, in altri casi il contrario.

Successivamente, esplora alcuni degli strumenti di indagine forense.