DevSecOps è una pratica di implementazione della sicurezza in ogni fase del ciclo di vita DevOps con gli strumenti DevSecOps.

Nello sviluppo software, DevOps è la combinazione di attività di sviluppo specifiche con operazioni IT. Questa combinazione mira a migliorare la qualità del software e consentire la consegna continua.

Se aggiungiamo la gestione della sicurezza a DevOps, diventa DevSecOps: una disciplina che integra la sicurezza come responsabilità condivisa tra il mondo IT e il mondo dello sviluppo software.

In passato la sicurezza era di competenza esclusiva di un team specializzato che affiancava i progetti nelle loro fasi finali. Questo ha funzionato bene nei cicli di sviluppo che sono durati mesi o anni. Ma nei cicli di sviluppo agili misurati in settimane, le pratiche di sicurezza devono essere prese in considerazione dall’inizio alla fine del progetto e le responsabilità di sicurezza devono essere condivise dall’intero team di sviluppo e IT.

Affinché DevSecOps funzioni senza infrangere i paradigmi delle metodologie agili, la sua integrazione deve essere automatizzata. Questo è l’unico modo per non rallentare il flusso di lavoro DevOps quando si incorpora la gestione della sicurezza. E tale automazione richiede meccanismi appropriati che integrino gli strumenti di sviluppo, come gli ambienti di sviluppo integrati (IDE), con funzionalità di sicurezza.

Sommario:

Tipi di strumenti DevSecOps

La combinazione di sicurezza e DevOps può assumere molte forme. Per questo motivo esistono diversi tipi di strumenti DevSecOps, che possono essere così riassunti:

- Scansione delle vulnerabilità nei componenti open source: cercano possibili vulnerabilità nei componenti del codice open source e nelle librerie residenti nella base di codice analizzata, insieme a tutte le loro dipendenze.

- Test di sicurezza delle applicazioni statico e dinamico (SAST/DAST): il test statico esegue la scansione del codice sorgente degli sviluppatori alla ricerca di codice non sicuro per identificare potenziali problemi di sicurezza. I test dinamici eseguono test di sicurezza sulle applicazioni in esecuzione senza richiedere l’accesso al codice sorgente.

- Scansione delle immagini: cercano vulnerabilità nei container Docker.

- Automazione dell’infrastruttura: rileva e correggi vari problemi di configurazione e vulnerabilità nella configurazione dell’infrastruttura, in particolare negli ambienti cloud.

- Visualizzazione: fornire visibilità su KPI e tendenze per rilevare aumenti o diminuzioni del numero di vulnerabilità nel tempo.

- Modellazione delle minacce: abilita il processo decisionale proattivo prevedendo i rischi delle minacce sull’intera superficie di attacco.

- Avvisi: notifica al team di sicurezza solo quando un evento anomalo è stato identificato e prioritario come minaccia per ridurre il livello di rumore ed evitare interruzioni nei flussi di lavoro DevSecOps.

L’elenco seguente mostra un elenco curato di strumenti DevSecOps su cui puoi fare affidamento per incorporare la parola “Sec” nei tuoi flussi di lavoro DevOps.

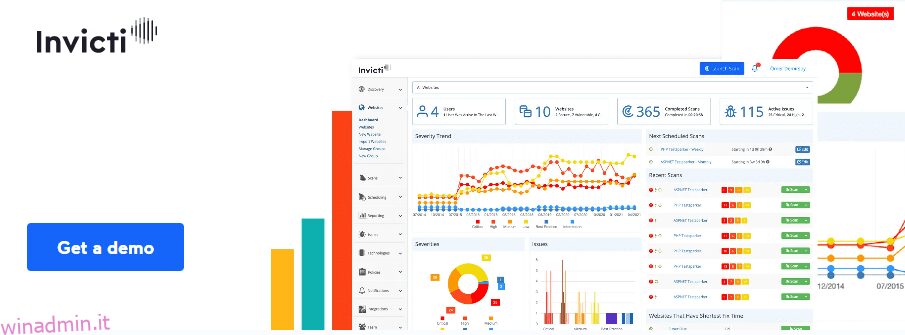

Invicti

Invicti è uno strumento che puoi integrare nel tuo SDLC per eseguire la gestione della sicurezza nei tuoi prodotti software mantenendo l’agilità del processo di sviluppo.

L’analisi eseguita da Invicti è esaustiva, fornendo accuratezza nel rilevare i problemi senza sacrificare la velocità nella gestione dell’SDLC.

Le opzioni di automazione offerte da Invicti evitano la necessità dell’intervento umano nell’esecuzione delle attività di sicurezza, creando risparmi di fatica per il tuo team che possono ammontare a centinaia di ore al mese.

Questi risparmi vengono migliorati identificando le vulnerabilità che contano davvero e assegnandole automaticamente alle risorse più appropriate per la correzione.

Invicti fornisce inoltre una visibilità completa delle vulnerabilità nelle tue applicazioni in fase di sviluppo e degli sforzi compiuti per ridurre i rischi.

SonarQube

SonarQube controlla automaticamente il tuo codice per le vulnerabilità, sniffandolo per i bug che potrebbero diventare minacce. Al momento della stesura di questo articolo, supporta quasi 30 diversi linguaggi di programmazione.

Gli esclusivi QualityGates di SonarQube rappresentano un modo semplice per fermare i problemi prima che un prodotto esca nel mondo. Forniscono inoltre al team di sviluppo una visione congiunta della qualità, consentendo a tutti di conoscere gli standard e se i loro sviluppi li soddisfano.

SonarQube si integra perfettamente nella tua pipeline DevSecOps, assicurando che tutti i membri del team abbiano accesso ai report e ai feedback generati dallo strumento.

Semplicemente installandolo, SonarQube indica chiaramente se i tuoi commit sono puliti e se i tuoi progetti sono pronti per il rilascio. Se qualcosa non va, lo strumento ti informerà immediatamente dov’è il problema e quale può essere la soluzione.

Acqua

Aqua ti consente di visualizzare e bloccare le minacce in ogni fase del ciclo di vita dei tuoi prodotti software, dalla scrittura del codice sorgente alla distribuzione dell’applicazione nel cloud.

Funzionando come una piattaforma di protezione delle applicazioni cloud-native (CNAPP), lo strumento offre controlli di sicurezza della supply chain del software, scansione di rischi e vulnerabilità e protezione avanzata da malware.

Le opzioni di integrazione di Aqua ti consentono di proteggere le tue applicazioni indipendentemente dalle piattaforme e dai meccanismi che utilizzi per lo sviluppo e la distribuzione, siano essi cloud, container, serverless, pipeline CI/CD o orchestratori. Si integra inoltre con le piattaforme SIEM e gli strumenti di analisi.

Un aspetto distintivo di Aqua è che abilita il controllo di sicurezza nei container Kubernetes con KSPM (Kubernetes Security Posture Management) e la protezione avanzata nel runtime Kubernetes. L’utilizzo delle funzionalità K8 native consente la protezione basata su policy per l’intero ciclo di vita delle applicazioni distribuite nei container.

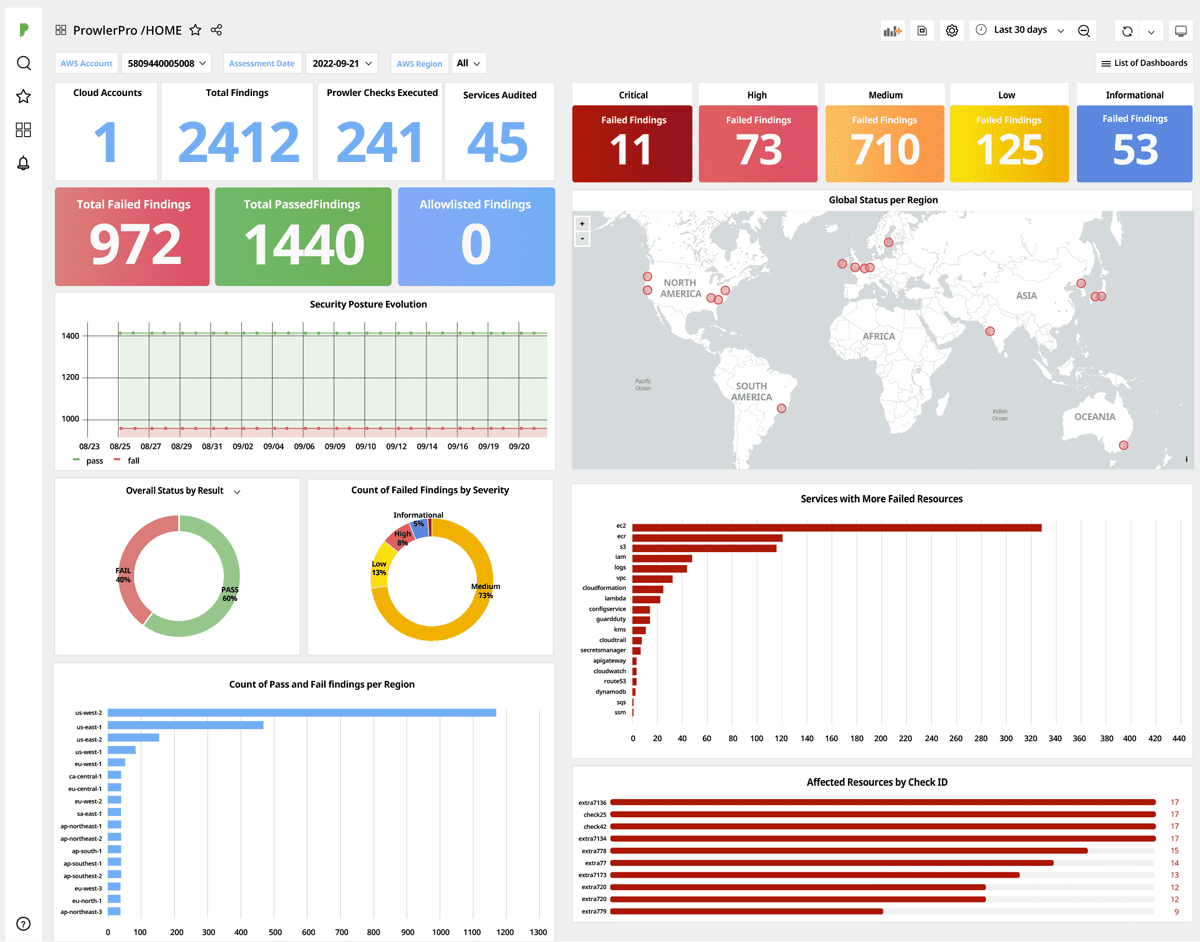

ProwlerPro

ProwlerPro è uno strumento open source creato appositamente per tenere sotto controllo la sicurezza negli ambienti di sviluppo di Amazon Web Services (AWS).

ProwlerPro è progettato in modo tale da poter creare un account e iniziare a eseguire scansioni delle tue pipeline di sviluppo in pochi minuti, fornendo una visione olistica della tua infrastruttura indipendentemente dalla regione in cui ti trovi. I suoi strumenti di visualizzazione ti consentono di visualizzare lo stato di sicurezza di tutti i tuoi servizi AWS in un’unica finestra.

Una volta creato il tuo account ProwlerPro e avviato, puoi configurare il sistema per eseguire automaticamente una serie di controlli consigliati ogni 24 ore. Le scansioni con ProwlerPro vengono eseguite in parallelo per aumentare la velocità in modo da non rallentare i flussi di lavoro DevSecOps.

I risultati della scansione vengono visualizzati in una serie di dashboard predefiniti che possono essere facilmente condivisi e navigati eseguendo il drill-down per approfondimenti diretti a qualsiasi livello di dettaglio della tua posizione di sicurezza.

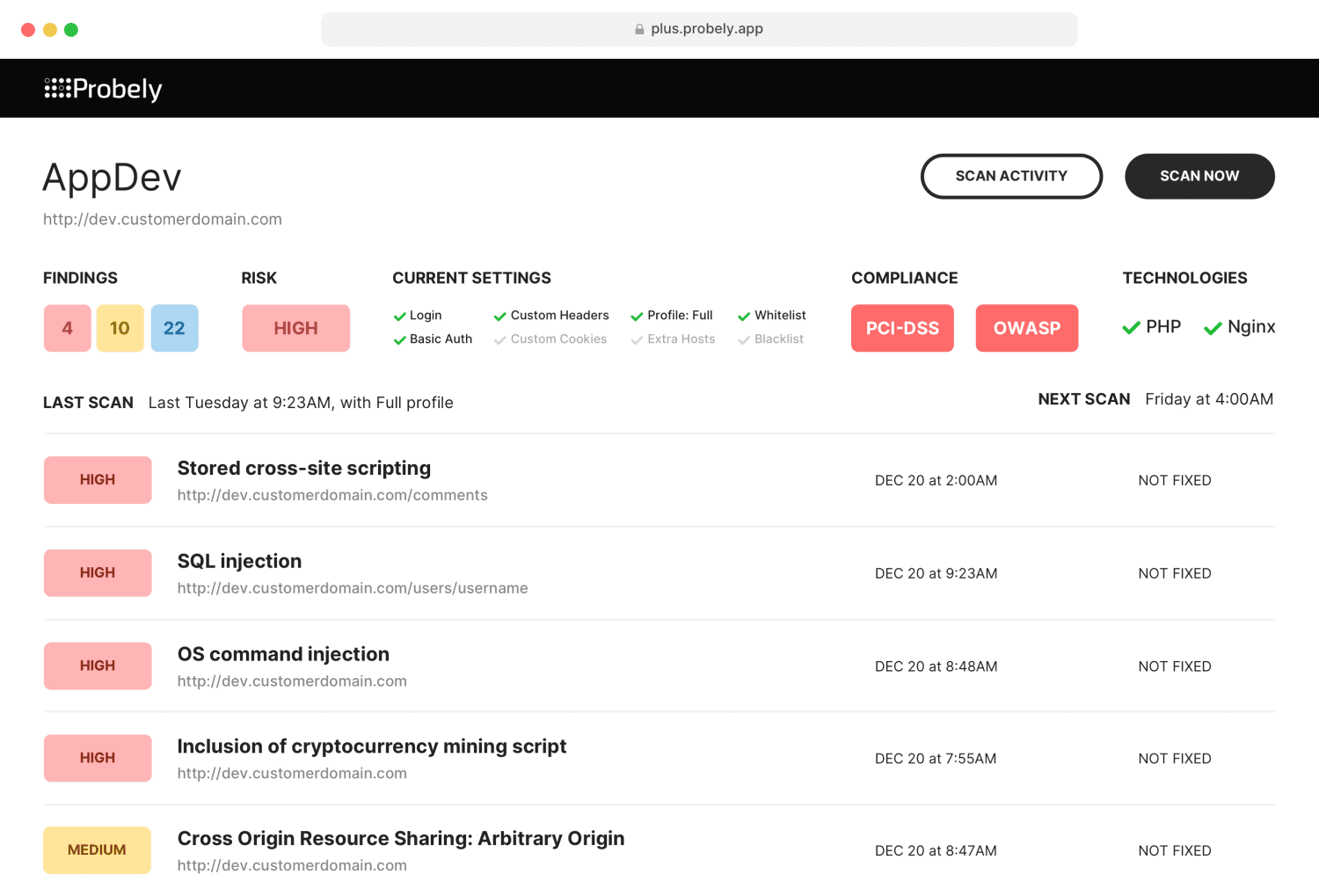

Probabilmente

Se disponi già di un flusso di lavoro DevOps e stai cercando di integrarvi le scansioni di sicurezza, Probely ti consente di farlo in pochi minuti, grazie ai suoi strumenti di scansione delle vulnerabilità delle applicazioni web e alle sue API.

L’approccio di Probely si basa sullo sviluppo API-first, il che significa che ogni nuova funzionalità dello strumento viene prima offerta tramite l’API e quindi aggiunta all’interfaccia. Questa strategia rende possibile se hai bisogno di integrare Probely con flussi di lavoro o software personalizzato, puoi sempre utilizzare la sua API.

Puoi anche registrare webhook in modo che le tue applicazioni ricevano notifiche per ogni evento generato da Probely.

Poiché Probely offre una serie di integrazioni pronte all’uso, è probabile che non dovrai utilizzare la sua API per integrarla con i tuoi strumenti. Se utilizzi già Jira e Jenkins nei tuoi flussi di lavoro, l’integrazione sarà immediata.

Probely avvierà automaticamente le scansioni nelle tue pipeline CI/CD e registrerà le vulnerabilità rilevate come problemi in Jira. Una volta risolte tali vulnerabilità, le testerà nuovamente e riaprirà il problema irrisolto in Jira, se necessario.

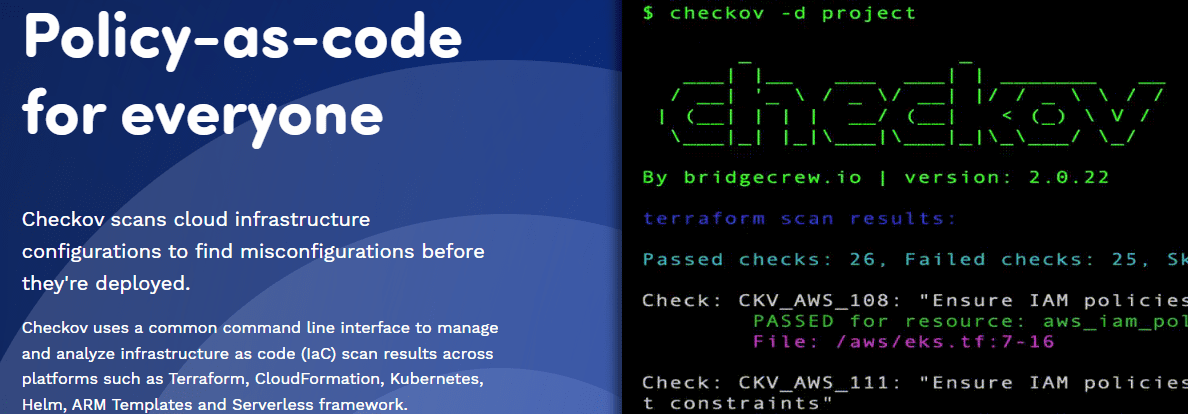

Checkov

Checkov esegue la scansione delle configurazioni nelle infrastrutture cloud con l’intenzione di trovare difetti di configurazione prima di distribuire un prodotto software. Con un’interfaccia a riga di comando comune, analizza i risultati su diverse piattaforme, come Kubernetes, Terraform, Helm, CloudFormation, modelli ARM e framework Serverless.

Con uno schema di policy basato sugli attributi, Checkov consente di scansionare le risorse cloud in fase di compilazione, rilevando gli errori di configurazione negli attributi utilizzando un semplice framework Python policy-as-code. Tra le altre cose, Checkov analizza le relazioni tra le risorse cloud utilizzando criteri YAML basati su grafici.

Integrandosi nelle pipeline CI/CD e nei sistemi di controllo della versione, Checkov esegue, verifica e modifica i parametri del runner nel contesto di un repository di destinazione.

Grazie a un’interfaccia di integrazione estendibile, la sua architettura può essere estesa per definire criteri personalizzati, termini di soppressione e provider. La sua interfaccia gli consente inoltre di integrarsi con piattaforme di supporto, processi di compilazione e sistemi di rilascio personalizzati.

Faraday

Con Faraday, puoi automatizzare la gestione delle vulnerabilità e le azioni di controllo per concentrare la tua attenzione sul lavoro che conta davvero. I suoi flussi di lavoro ti consentono di attivare qualsiasi azione con eventi personalizzati che puoi progettare liberamente per evitare la ripetizione delle attività.

Faraday ti dà la possibilità di standardizzare e integrare i tuoi strumenti di sicurezza nei tuoi flussi di lavoro, ottenendo informazioni sulle vulnerabilità da più di 80 strumenti di scansione. Utilizzando gli agenti, gli scanner vengono integrati automaticamente nei tuoi flussi di lavoro per acquisire e normalizzare i dati con la massima facilità, generando risultati che possono essere visualizzati tramite un’interfaccia web.

Un aspetto notevole e interessante di Faraday è che utilizza un repository centralizzato per archiviare le informazioni di sicurezza, che possono essere facilmente analizzate e testate da diversi membri del team DevSecOps.

Ciò comporta un ulteriore vantaggio, ovvero la capacità di identificare e combinare i problemi duplicati segnalati da diversi strumenti. Ciò riduce gli sforzi dei membri del team, evitando che debbano prestare attenzione più volte allo stesso problema che viene segnalato più di una volta.

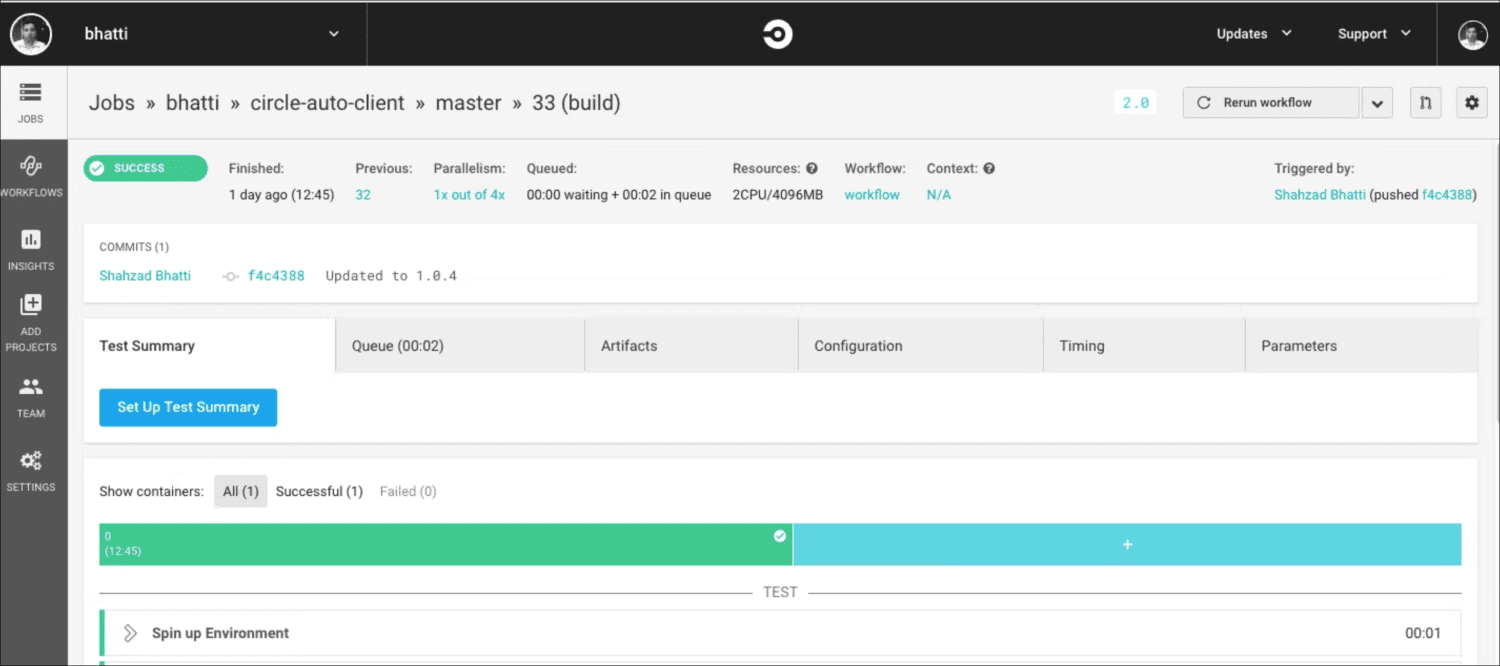

CerchioCI

Per integrare CircleCI con gli strumenti di sicurezza DevOps più popolari, devi includere uno dei suoi numerosi partner nelle tue pipeline di sviluppo. I partner di CircleCI sono fornitori di soluzioni in diverse categorie, tra cui SAST, DAST, analisi di container statici, applicazione delle policy, gestione dei segreti e sicurezza delle API.

Se devi fare qualcosa per proteggere la pipeline di sviluppo che non puoi fare con nessuna delle sfere disponibili, puoi sfruttare il fatto che le sfere sono open source. Per questo motivo, aggiungere funzionalità a un globo esistente è solo una questione di ottenere l’approvazione per il tuo PR e unirlo.

Anche se hai un caso d’uso che ritieni sia al di fuori dell’insieme di sfere disponibili nel registro CircleCI, puoi crearne uno e contribuire alla comunità. L’azienda pubblica un elenco di best practice per la creazione di compilazioni automatiche di sfere e test di pipeline per semplificare la tua strada.

Per proteggere la tua pipeline, elimina la necessità di uno sviluppo interno e consenti al tuo team di sfruttare i servizi di terze parti. Utilizzando le sfere CircleCI, il tuo team avrà solo bisogno di sapere come utilizzare quei servizi, senza bisogno di imparare come integrarli o gestirli.

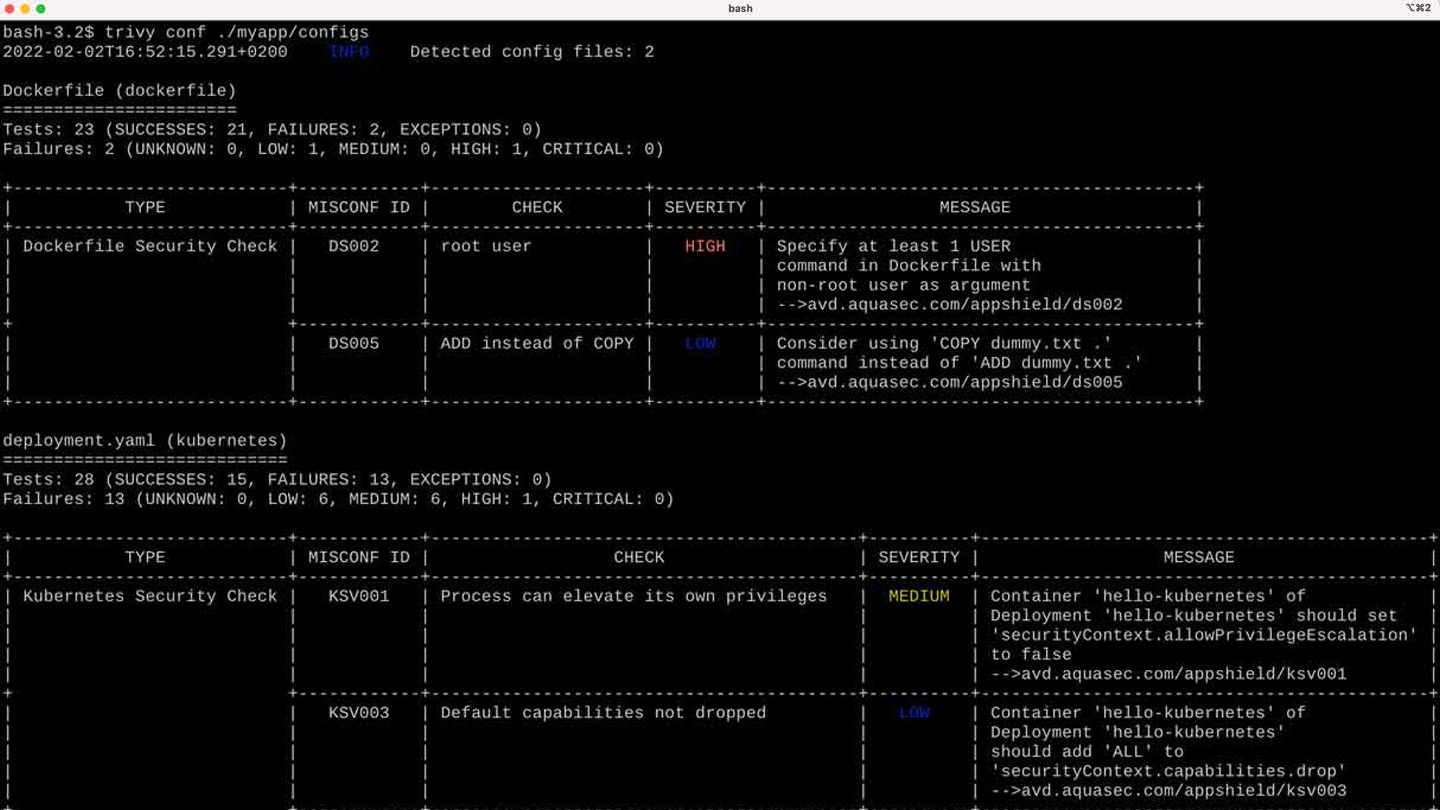

Curiosità

Trivy è uno strumento di sicurezza open source che dispone di più scanner in grado di rilevare problemi di sicurezza e vari obiettivi in cui può trovare tali problemi. Tra gli obiettivi che Trivy scansiona ci sono: filesystem, immagini di container, repository Git, immagini di macchine virtuali, Kubernetes e repository AWS.

Scansionando tutti questi possibili obiettivi, Trivy può trovare vulnerabilità note, difetti di configurazione, segreti o informazioni sensibili e licenze software e rilevare problemi nella catena di fornitura del software, comprese le dipendenze dal software in uso e dai pacchetti del sistema operativo.

Le piattaforme e le applicazioni con cui Trivy può integrarsi sono disponibili nella sua pagina Ecosystem. Questo elenco include i nomi più popolari, come CircleCI, GitHub Actions, VS Code, Kubernetes o JetBrains.

Trivy è disponibile in apt, yum, brew e dockerhub. Non ha prerequisiti come database, ambienti di distribuzione o librerie di sistema e si stima che la sua prima scansione venga completata in soli 10 secondi.

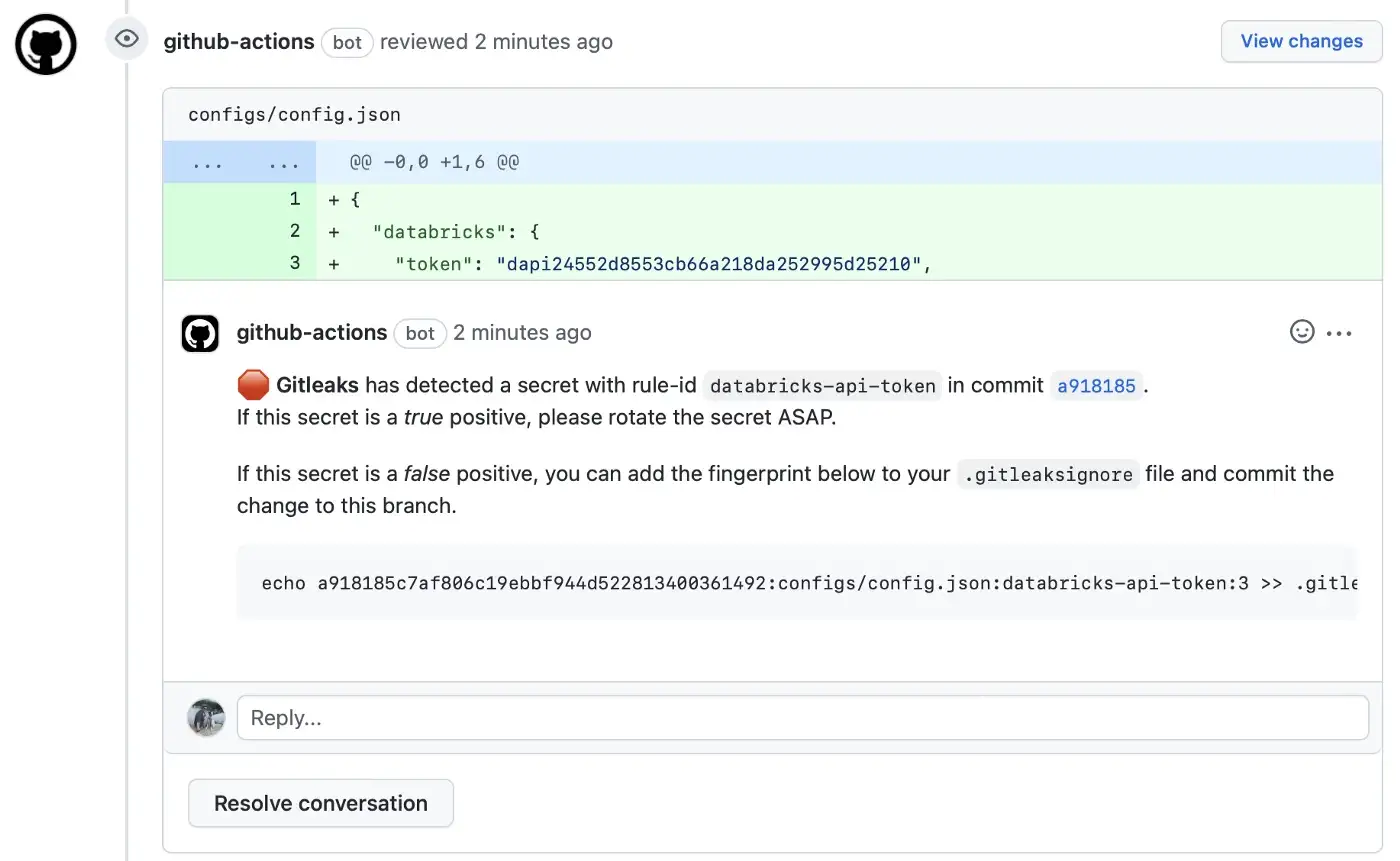

GitLeaks

Gitleaks è uno strumento open source con un’interfaccia a riga di comando che può essere installata utilizzando Docker, Homebrew o Go. È disponibile anche come eseguibile binario per le piattaforme e i sistemi operativi più diffusi. Puoi anche distribuirlo direttamente nel tuo repository come hook pre-commit o come condivisione GitHub tramite Gitleaks-Action.

La sua interfaccia di comando è semplice e minimalista. Consiste in soli 5 comandi per rilevare i segreti nel codice, proteggere i segreti, generare script, ottenere aiuto o mostrare la versione dello strumento. Il comando detect consente la scansione di repository, file e directory. Può essere utilizzato su macchine di sviluppo e in ambienti CI.

La maggior parte del lavoro con GitLeaks viene eseguita utilizzando i comandi di rilevamento e protezione. Questi operano sui repository Git, analizzando l’output dei comandi git log o git diff e generando patch che GitLeaks utilizzerà quindi per rilevare e proteggere i segreti.

Rimani competitivo e sicuro

Da un lato, l’agilità e la velocità delle tue pipeline CI/CD sono fondamentali per garantire un rapido time-to-market, che a sua volta è fondamentale per rimanere competitivo come sviluppatore di software.

D’altra parte, includere strumenti di sicurezza nei processi di sviluppo è una necessità indiscussa. Per incorporare la sicurezza senza influire negativamente sulle tempistiche dell’SDLC, gli strumenti DevSecOps sono la risposta.