Nell’ambito della sicurezza informatica, un adagio comune afferma che, con sufficiente tempo a disposizione, qualsiasi sistema può essere compromesso. Questa affermazione, sebbene allarmante, mette in luce la vera essenza della sicurezza informatica.

Anche le misure di protezione più sofisticate non sono perfette. Le minacce evolvono costantemente e vengono sviluppati nuovi metodi di attacco. È quindi ragionevole considerare un attacco a un sistema come un evento inevitabile.

Di conseguenza, qualsiasi organizzazione che desideri preservare la sicurezza dei propri sistemi deve investire nell’identificazione delle minacce in anticipo, prima che un attacco si concretizzi. Rilevando tempestivamente le minacce, le organizzazioni possono rapidamente implementare azioni di controllo dei danni per ridurre al minimo il rischio e l’impatto di un’aggressione, e persino fermare gli aggressori prima che possano scatenare attacchi concreti.

Oltre a bloccare gli attacchi, l’identificazione delle minacce può smascherare individui malintenzionati che potrebbero rubare informazioni, raccogliere dati da utilizzare in attacchi futuri o addirittura creare delle “backdoor” che possono essere sfruttate in un secondo momento.

Un metodo efficace per identificare minacce e vulnerabilità prima che vengano sfruttate da persone malintenzionate è la “caccia alle minacce”, o “threat hunting”.

La Caccia alle Minacce

Ogni qualvolta si verifica un’azione malevola informatica, come una violazione di dati, un attacco malware o persino un attacco di denial of service, spesso è il risultato di aggressori informatici che si sono infiltrati in un sistema per un certo lasso di tempo, che può variare da pochi giorni a diverse settimane o addirittura mesi.

Più a lungo gli aggressori rimangono non individuati all’interno di una rete, maggiori saranno i danni che potranno infliggere. Di conseguenza, è essenziale eliminare gli aggressori che potrebbero essere in agguato all’interno di una rete, senza essere scoperti, prima che lancino un attacco. È qui che entra in gioco la caccia alle minacce.

La caccia alle minacce è una strategia di sicurezza informatica proattiva in cui gli esperti di sicurezza conducono una ricerca approfondita all’interno di una rete per individuare e neutralizzare potenziali minacce o vulnerabilità che potrebbero essere sfuggite alle difese di sicurezza esistenti.

A differenza delle misure di sicurezza informatica passive, come il rilevamento automatico delle minacce, la caccia alle minacce è un processo attivo che implica un’analisi approfondita degli endpoint di rete e dei dati memorizzati in una rete, al fine di scoprire attività dannose o sospette che potrebbero indicare una minaccia latente in una rete.

La caccia alle minacce va oltre la ricerca di elementi noti, mirando a eliminare minacce nuove e non identificate all’interno di una rete, o minacce che potrebbero essere sfuggite alle difese della rete senza essere state ancora risolte.

Implementando un efficace approccio di caccia alle minacce, le organizzazioni possono individuare e fermare gli attori malintenzionati prima che possano portare a termine i loro attacchi, riducendo così i danni causati e proteggendo i propri sistemi.

Come Funziona la Caccia alle Minacce

Per garantire il suo successo ed efficacia, la caccia alle minacce si affida in modo significativo all’intuito, al pensiero strategico, etico e critico, e alle competenze di problem solving dei professionisti della sicurezza informatica. Queste competenze umane uniche completano ciò che può essere realizzato attraverso i sistemi di sicurezza automatizzati.

Per eseguire una caccia alle minacce, gli specialisti della sicurezza cominciano con la definizione e la comprensione dell’ambito delle reti e dei sistemi su cui verrà eseguita la caccia. Tutti i dati rilevanti, come i registri e le informazioni sul traffico, vengono successivamente raccolti e analizzati.

Gli esperti di sicurezza interni sono fondamentali in queste fasi preliminari, in quanto solitamente hanno una conoscenza approfondita delle reti e dei sistemi in atto.

Le informazioni di sicurezza acquisite vengono analizzate impiegando diverse tecniche al fine di identificare anomalie, malware o aggressori nascosti, attività sospette o pericolose e minacce che i sistemi di sicurezza potrebbero aver etichettato come risolte, ma che in realtà non lo sono.

Nel caso in cui venga individuata una minaccia, questa viene investigata e neutralizzata per impedire che venga sfruttata da individui malintenzionati. Se vengono scoperti attori dannosi, vengono eliminati dal sistema e vengono messe in atto misure per proteggere ulteriormente e prevenire una compromissione del sistema.

La caccia alle minacce offre alle organizzazioni l’opportunità di approfondire la conoscenza delle proprie misure di sicurezza e di ottimizzare i propri sistemi per proteggerli in modo più efficace e prevenire attacchi futuri.

L’Importanza della Caccia alle Minacce

Tra i vantaggi della caccia alle minacce si annoverano:

Riduzione dei danni di un attacco informatico su vasta scala

La caccia alle minacce ha il beneficio di individuare e fermare gli aggressori informatici che si sono infiltrati in un sistema prima che possano raccogliere una quantità sufficiente di dati sensibili per orchestrare un attacco più pericoloso.

Bloccare tempestivamente gli aggressori riduce i danni che sarebbero stati causati da una violazione di dati. Grazie alla natura proattiva della caccia alle minacce, le organizzazioni possono rispondere agli attacchi in modo molto più rapido, riducendo così i rischi e l’impatto degli attacchi informatici.

Diminuzione dei falsi positivi

Quando si utilizzano strumenti di sicurezza informatica automatizzati, programmati per rilevare e identificare le minacce in base a una serie di regole, si verificano situazioni in cui generano allarmi in assenza di minacce reali. Ciò può portare all’attuazione di contromisure per minacce inesistenti.

La caccia alle minacce, guidata dall’uomo, elimina i falsi positivi, in quanto gli esperti di sicurezza possono eseguire analisi approfondite ed esprimere giudizi basati sull’esperienza in merito alla vera natura di una minaccia presunta. Questo consente di eliminare i falsi positivi.

Aiuto agli esperti di sicurezza per una comprensione più approfondita dei sistemi di un’azienda

Una sfida che si presenta in seguito all’installazione dei sistemi di sicurezza è verificare se siano o meno efficaci. La caccia alle minacce può fornire una risposta a questa domanda, in quanto gli esperti di sicurezza conducono investigazioni e analisi approfondite per individuare ed eliminare minacce che potrebbero essere sfuggite alle difese di sicurezza installate.

Questo ha anche il vantaggio di consentire ai professionisti della sicurezza interni di acquisire una maggiore comprensione dei sistemi in atto, del loro funzionamento e di come proteggerli al meglio.

Aggiornamento continuo dei team di sicurezza

L’esecuzione di una caccia alle minacce implica l’utilizzo della tecnologia più recente disponibile per individuare e mitigare le minacce e le vulnerabilità prima che vengano sfruttate.

Ciò si traduce in un aggiornamento continuo del team di sicurezza di un’organizzazione in relazione al panorama delle minacce e in un coinvolgimento attivo nella scoperta di vulnerabilità sconosciute che possono essere sfruttate. Questa attività proattiva porta a team di sicurezza più preparati, informati sulle minacce nuove ed emergenti, impedendo loro di essere colti di sorpresa dagli aggressori.

Riduzione dei tempi di indagine

L’esecuzione regolare di una caccia alle minacce crea un database che può essere utilizzato per accelerare il processo di indagine in caso di attacco. La caccia alle minacce prevede un esame e un’analisi approfonditi dei sistemi e delle vulnerabilità che sono state rilevate. Questo, a sua volta, porta a un accumulo di conoscenze su un sistema e sulla sua sicurezza.

Di conseguenza, in caso di attacco, un’indagine può utilizzare i dati raccolti da precedenti cacce alle minacce per rendere il processo di indagine molto più rapido, consentendo a un’organizzazione di rispondere a un attacco in modo più efficace e veloce.

Le organizzazioni trarranno enormi vantaggi da una regolare caccia alle minacce.

Caccia alle Minacce vs. Intelligence sulle Minacce

Sebbene correlati e spesso utilizzati congiuntamente per migliorare la sicurezza informatica di un’organizzazione, l’intelligence sulle minacce e la caccia alle minacce sono concetti distinti.

L’intelligence sulle minacce implica la raccolta e l’analisi di informazioni relative alle minacce informatiche, sia nuove che esistenti, per comprendere le tattiche, le tecniche, le procedure, le motivazioni, gli obiettivi e i comportamenti degli attori di minaccia che si nascondono dietro le minacce e gli attacchi informatici.

Queste informazioni vengono poi condivise con le organizzazioni per aiutarle a individuare, prevenire e mitigare gli attacchi informatici.

D’altra parte, la caccia alle minacce è un processo proattivo di ricerca di possibili minacce e vulnerabilità che possono essere presenti in un sistema, al fine di affrontarle prima che vengano sfruttate dagli autori delle minacce. Questo processo è guidato da esperti di sicurezza. Le informazioni derivanti dall’intelligence sulle minacce vengono utilizzate dagli esperti di sicurezza che conducono la caccia alle minacce.

Tipi di Caccia alle Minacce

Esistono tre tipi principali di caccia alle minacce. Questi sono:

#1. Caccia Strutturata

Si tratta di una caccia alle minacce basata su un indicatore di attacco (IoA). Un indicatore di attacco è la prova che un sistema è attualmente oggetto di accesso da parte di attori non autorizzati. Un IoA si verifica prima di una violazione di dati.

Pertanto, la caccia strutturata è allineata alle tattiche, tecniche e procedure (TTP) utilizzate da un aggressore, con l’obiettivo di identificare l’aggressore, ciò che sta cercando di ottenere e intervenire prima che causi danni.

#2. Caccia Non Strutturata

Questo è un tipo di caccia alle minacce effettuata sulla base di un indicatore di compromissione (IoC). Un indicatore di compromissione è la prova che si è verificata una violazione della sicurezza e che, in passato, è stato effettuato l’accesso a un sistema da parte di attori non autorizzati. In questo tipo di caccia alle minacce, gli esperti di sicurezza cercano modelli in tutta la rete, sia prima che dopo l’identificazione di un indicatore di compromissione.

#3. Situazionale o Guidata dall’Entità

Si tratta di una caccia alle minacce basata sulla valutazione interna del rischio dei propri sistemi da parte di un’organizzazione e sulle vulnerabilità identificate. Gli esperti di sicurezza utilizzano dati di attacco disponibili esternamente e più recenti per cercare modelli e comportamenti di attacco simili in un sistema.

Elementi Chiave della Caccia alle Minacce

Una caccia alle minacce efficace implica la raccolta e l’analisi approfondita dei dati, al fine di individuare comportamenti e schemi sospetti che potrebbero indicare potenziali minacce all’interno di un sistema.

Una volta che tali attività vengono rilevate in un sistema, devono essere esaminate attentamente e comprese attraverso l’uso di strumenti avanzati di indagine sulla sicurezza.

L’indagine dovrebbe poi portare alla definizione di strategie applicabili, che possono essere messe in atto per risolvere le vulnerabilità individuate e mitigare le minacce, prima che queste possano essere sfruttate dagli aggressori.

Un ultimo elemento fondamentale del processo è la comunicazione dei risultati della caccia alle minacce e la fornitura di raccomandazioni che possono essere implementate per proteggere al meglio i sistemi di un’organizzazione.

Fasi della Caccia alle Minacce

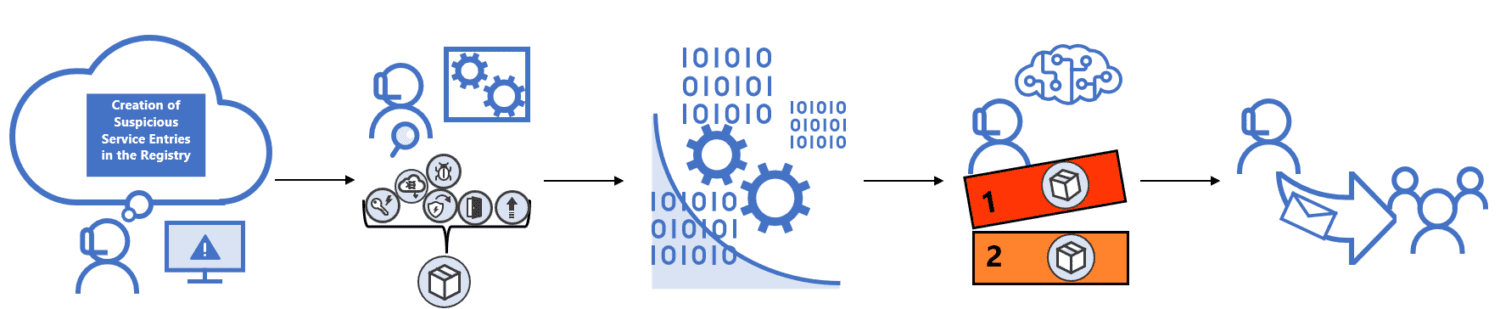

Fonte immagine: Microsoft

Fonte immagine: Microsoft

Una caccia alle minacce efficace include i seguenti passaggi:

#1. Formulazione di un’Ipotesi

La caccia alle minacce ha l’obiettivo di individuare minacce o vulnerabilità sconosciute che possono essere sfruttate dagli attacchi. Poiché la caccia alle minacce mira a scoprire l’ignoto, il primo passo è formulare un’ipotesi basata sullo stato di sicurezza e sulla conoscenza delle vulnerabilità nel sistema di un’organizzazione.

Questa ipotesi fornisce alla caccia alla minaccia una direzione e una base su cui costruire le strategie per l’intera attività.

#2. Raccolta e Analisi dei Dati

Una volta formulata un’ipotesi, il passo successivo è la raccolta di dati e informazioni sulle minacce, provenienti dai registri di rete, dai report di intelligence sulle minacce, ai dati storici sugli attacchi, con l’obiettivo di dimostrare o confutare l’ipotesi. È possibile utilizzare strumenti specializzati per la raccolta e l’analisi dei dati.

#3. Identificazione dei Trigger

I trigger sono situazioni sospette che richiedono ulteriori e approfondite indagini. Le informazioni ottenute dalla raccolta e dall’analisi dei dati possono convalidare l’ipotesi iniziale, come l’esistenza di attori non autorizzati all’interno di una rete.

Durante l’analisi dei dati raccolti, potrebbero emergere comportamenti sospetti in un sistema. Queste attività sospette sono trigger che devono essere ulteriormente investigati.

#4. Indagine

Una volta individuati i trigger all’interno di un sistema, vengono esaminati per comprendere la natura completa del rischio, come potrebbe essersi verificato l’incidente, le motivazioni degli aggressori e il potenziale impatto dell’attacco. L’esito di questa fase di indagine definisce le azioni che verranno messe in atto per risolvere i rischi individuati.

#5. Risoluzione

Una volta che una minaccia è stata completamente indagata e compresa, vengono implementate strategie per risolvere il rischio, prevenire attacchi futuri e migliorare la sicurezza dei sistemi esistenti per affrontare le nuove vulnerabilità scoperte o le tecniche che possono essere sfruttate dagli aggressori.

Una volta completati tutti i passaggi, l’esercizio viene ripetuto per individuare ulteriori vulnerabilità e proteggere meglio i sistemi.

Difficoltà nella Caccia alle Minacce

Tra le principali sfide che emergono durante una caccia alle minacce, si annoverano:

Mancanza di Personale Qualificato

La caccia alle minacce è un’attività di sicurezza guidata dall’uomo, e quindi la sua efficacia è fortemente legata alle competenze e all’esperienza dei cacciatori di minacce che la conducono.

Grazie alla loro maggiore esperienza e competenza, i cacciatori di minacce possono essere in grado di individuare vulnerabilità o minacce che sfuggono ai sistemi di sicurezza tradizionali o ad altro personale addetto alla sicurezza. Reclutare e mantenere cacciatori di minacce esperti è costoso e difficoltoso per le organizzazioni.

Difficoltà nell’Individuazione di Minacce Sconosciute

La caccia alle minacce è un processo molto complesso, in quanto richiede l’identificazione di minacce che sono sfuggite ai sistemi di sicurezza tradizionali. Pertanto, queste minacce non hanno “firme” o schemi noti che consentano una facile identificazione, rendendo il tutto molto difficile.

Raccolta Completa dei Dati

La caccia alle minacce si basa in larga misura sulla raccolta di grandi quantità di dati relativi a sistemi e minacce, per guidare il test delle ipotesi e l’indagine sui trigger. Questa raccolta di dati può rivelarsi impegnativa, in quanto potrebbe richiedere l’utilizzo di strumenti avanzati di terze parti e sussiste anche il rischio che l’attività non sia conforme alle normative sulla privacy dei dati. Inoltre, gli esperti dovranno lavorare con grandi quantità di dati, il che può rappresentare una sfida.

Aggiornamento Continuo dell’Intelligence sulle Minacce

Affinché una caccia alle minacce sia efficace, i professionisti che la eseguono devono avere accesso a informazioni aggiornate sulle minacce e conoscere le tattiche, le tecniche e le procedure utilizzate dagli aggressori. Senza l’accesso alle informazioni più recenti sulle tattiche, le tecniche e le procedure utilizzate dagli attacchi, l’intero processo di ricerca delle minacce può essere ostacolato e reso inefficace.

Conclusione

La caccia alle minacce è un processo proattivo che le organizzazioni dovrebbero considerare di implementare per proteggere meglio i propri sistemi.

Poiché gli aggressori lavorano costantemente per trovare modi per sfruttare le vulnerabilità di un sistema, è vantaggioso per le organizzazioni essere proattive e cercare vulnerabilità e nuove minacce prima che gli aggressori le trovino e le sfruttino a discapito delle organizzazioni.

È possibile anche consultare alcuni strumenti di indagine forense gratuiti per gli esperti di sicurezza informatica.