La Cyber Kill Chain, introdotta da Lockheed Martin nel 2011, rappresenta un framework di sicurezza che descrive le fasi di un attacco informatico. Questo modello si rivela fondamentale per analizzare, individuare e contrastare le minacce cibernetiche.

Per chi fosse interessato, Lockheed Martin è una multinazionale leader nei settori aerospaziale, della difesa, degli armamenti e della sicurezza.

La Cyber Kill Chain (CKC) è uno dei modelli di sicurezza più diffusi tra i professionisti della cybersecurity, i quali lo utilizzano come base per strutturare strategie di difesa e proteggere le organizzazioni dagli attacchi informatici.

Perché la Cyber Kill Chain è cruciale per la sicurezza informatica?

È risaputo che la sicurezza informatica non è un ambito semplice. A volte può apparire intuitiva quando si forniscono agli utenti finali consigli per navigare in sicurezza online, ma la realtà di un vero attacco informatico è ben diversa.

Un’organizzazione non può difendersi da un attacco con semplici suggerimenti di sicurezza. È necessario un quadro di riferimento (o modello) che fornisca una base solida per comprendere gli attacchi informatici e adottare le contromisure adeguate.

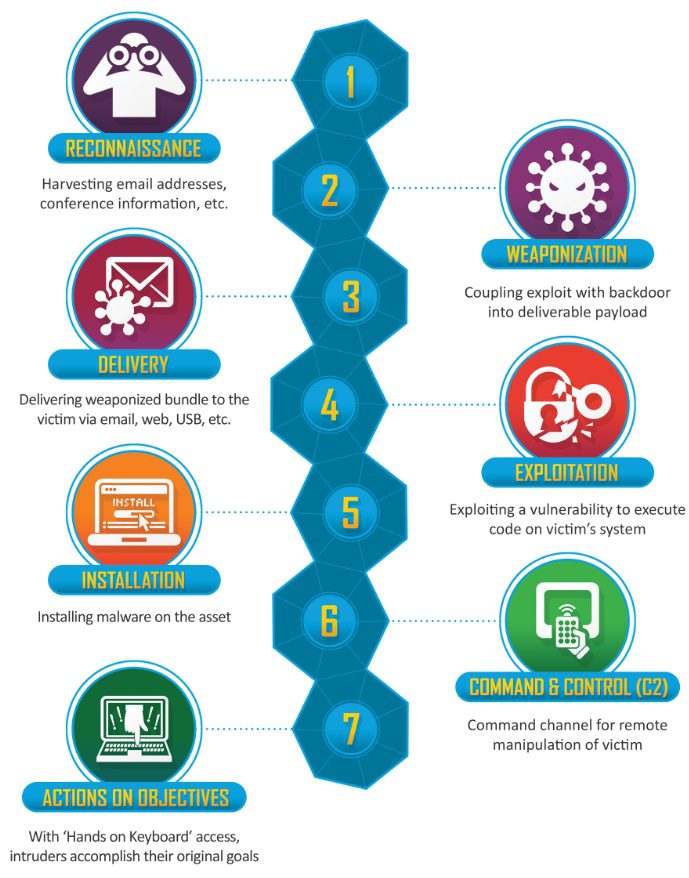

La Cyber Kill Chain è un modello di sicurezza consolidato che funge da punto di partenza per comprendere le diverse fasi di un attacco. Il modello si articola in sette fasi principali, che analizzeremo nel dettaglio.

Il ruolo della Cyber Kill Chain nella sicurezza informatica

La Cyber Kill Chain non si limita a fornire una panoramica sugli attacchi informatici, ma offre strumenti per individuare gli aggressori, impedire l’accesso non autorizzato, mitigare gli attacchi in corso e bloccare i cybercriminali all’interno della rete.

Questo framework consente alle aziende e agli esperti di sicurezza di elaborare strategie di difesa efficaci.

Tuttavia, la Cyber Kill Chain non può garantire una protezione totale da sola. Diversi fattori esterni alla rete o interni all’organizzazione possono influenzare la sicurezza, elementi che questo modello non copre.

Le fasi della Cyber Kill Chain

Crediti immagine: Lockheed Martin

Crediti immagine: Lockheed Martin

Il modello CKC si compone di sette passaggi che descrivono un attacco informatico. Ecco le fasi:

#1. Ricognizione

La ricognizione è la fase iniziale della Cyber Kill Chain, incentrata sulla raccolta di informazioni.

L’attaccante cerca i punti deboli e le vulnerabilità della rete, raccogliendo informazioni quali indirizzi email, indirizzi IP e dati relativi al software per elaborare strategie dannose. Più informazioni vengono acquisite, più l’attacco può essere efficace.

Questa fase di sorveglianza può avvenire sia online che offline. Potrebbe non essere facile individuare un cybercriminale in questa fase.

Per contrastare la ricognizione, le aziende e i dipendenti devono tutelare la privacy, limitando l’accesso alle informazioni fisiche e sensibilizzando tutti gli utenti a non condividere dati personali sensibili online. L’uso di strumenti per la privacy per proteggere l’identità online è raccomandato.

#2. Armamento

In questa fase, il cybercriminale crea l’arma, ovvero il malware o lo strumento che verrà impiegato nell’attacco.

Spesso, vengono utilizzati strumenti esistenti, modificati per adattarsi all’obiettivo, in preparazione alla fase successiva, la consegna. La scelta dell’arma dipende dall’obiettivo dell’attaccante, che può essere l’interruzione dei servizi, il furto di dati o la richiesta di riscatto.

L’arma può essere qualsiasi strumento in linea con l’obiettivo prefissato.

#3. Consegna

Questa è una fase cruciale, in cui l’attacco può avere successo o fallire. Se la consegna va a buon fine, il malware si infiltra nel sistema e inizia a operare; in caso contrario, l’attacco viene bloccato.

L’attaccante utilizza diversi mezzi per consegnare il malware, come allegati di email dannosi, email di phishing per rubare le credenziali, SMS ingannevoli. I cybercriminali sfruttano le informazioni acquisite nella fase di ricognizione per rendere i messaggi o i link più credibili.

Se le organizzazioni e i loro dipendenti sono consapevoli delle tecniche di phishing e di altre tipologie di attacchi, la consegna risulterà più difficile.

#4. Sfruttamento

L’attaccante, ora all’interno del sistema della vittima, sfrutta le vulnerabilità note per eseguire il codice dannoso. In questo processo, l’aggressore può acquisire maggiori informazioni sul sistema e scoprire ulteriori punti deboli. Ogni sistema vulnerabile connesso alla rete può essere compromesso.

#5. Installazione

Dopo aver individuato le vulnerabilità, l’attaccante procede all’installazione del malware e di ulteriore codice dannoso, sfruttando risorse precedentemente sconosciute. Con questa fase, l’infiltrazione è completa e l’attaccante si addentra nella rete compromessa.

#6. Comando e controllo

Una volta completata l’infiltrazione, il cybercriminale prende il controllo del sistema o della rete. Può scegliere di tracciare e monitorare le informazioni da remoto o di lanciare attacchi per interrompere il sistema e i servizi, come attacchi DDoS o l’aggiunta di backdoor che consentono un accesso non autorizzato.

#7. Azione sugli obiettivi

In base all’obiettivo dell’attacco, l’attaccante esegue l’azione finale, come la crittografia dei dati per ottenere un riscatto, l’infezione del sistema per diffondere il malware, l’interruzione dei servizi o il furto e la manipolazione dei dati.

Come la Cyber Kill Chain aiuta a proteggere dagli attacchi?

Comprendere come gli aggressori si infiltrano nelle reti e nei sistemi aiuta aziende e dipendenti a difendersi dagli attacchi informatici. Ad esempio, la Cyber Kill Chain mostra come le vulnerabilità di una rete possono facilitare l’infiltrazione. Le aziende possono adottare strumenti di rilevamento e risposta degli endpoint per una strategia di sicurezza più efficace.

È consigliabile utilizzare firewall per proteggere l’infrastruttura cloud, servizi di protezione DDoS basati su cloud e VPN per rafforzare la sicurezza aziendale.

Le aziende possono utilizzare il modello Cyber Kill Chain in modo efficiente scegliendo soluzioni che affrontino ogni singola fase dell’attacco.

La Cyber Kill Chain è sufficiente?

La risposta è sia sì che no. La Cyber Kill Chain affronta solo alcune delle basi di un attacco informatico. Tuttavia, un’organizzazione che si difende adeguatamente da tutte le fasi della CKC ha già compiuto un passo importante.

Alcuni esperti di sicurezza informatica hanno ampliato il modello con un’ottava fase: la monetizzazione. Questa fase descrive come gli aggressori traggono profitto da un attacco riuscito, che sia attraverso la richiesta di riscatto o l’uso di criptovalute. Le aziende dovrebbero essere preparate anche per queste eventualità.

Tuttavia, il modello è considerato in parte obsoleto a causa del rapido progresso tecnologico. Gli attacchi informatici sono diventati più complessi, anche se le basi rimangono le stesse. Ad esempio, il modello CKC si concentra sul malware, tralasciando altri tipi di attacco. Inoltre, non considera le minacce interne, che possono essere causate anche da dipendenti disonesti.

Data la crescente complessità degli attacchi informatici, legata all’uso del cloud e dell’intelligenza artificiale, è consigliabile fare riferimento ad altri modelli, come MITRE ATT&CK e Unified Kill Chain.