Nell’odierno panorama digitale, le minacce alla sicurezza informatica sono diventate sempre più complesse e pervasive. L’ascesa del lavoro da remoto, la proliferazione dei dispositivi IoT, l’uso di reti virtuali e l’adozione dell’edge computing hanno introdotto nuove sfide in termini di protezione dei dati e delle infrastrutture. Le tradizionali architetture di sicurezza potrebbero rivelarsi inadeguate per affrontare efficacemente queste problematiche. In questo contesto, emerge la Cybersecurity Mesh Architecture (CSMA), un approccio innovativo progettato per rafforzare le difese di un’organizzazione.

Ma cos’è esattamente la Cybersecurity Mesh Architecture? Quali vantaggi offre? E come può essere implementata in modo efficace? Andiamo a scoprirlo.

L’Architettura Mesh per la Sicurezza Cibernetica

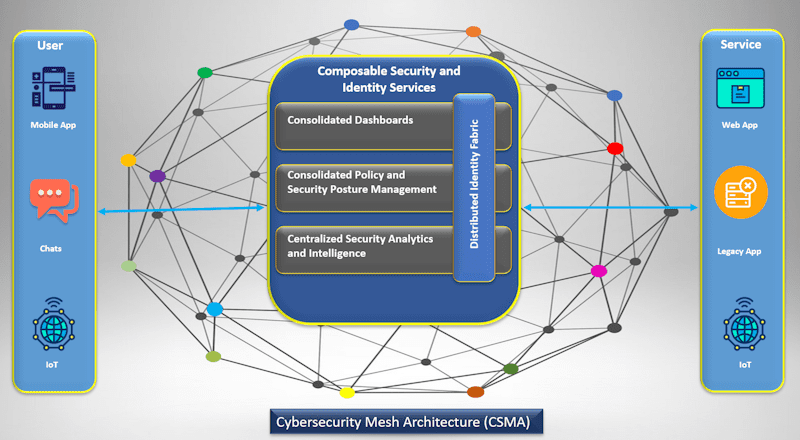

La Cybersecurity Mesh Architecture (CSMA), o architettura a maglia per la sicurezza informatica, è un modello di sicurezza ideato da Gartner con l’obiettivo di consentire alle aziende di adottare un approccio flessibile, componibile e scalabile alla protezione delle loro risorse IT contro gli attacchi malevoli.

Fonte immagine: OpenText

Il funzionamento della CSMA si basa sulla distribuzione di controlli di sicurezza modulari e sulla centralizzazione dei dati e del controllo, al fine di promuovere una maggiore sinergia tra gli strumenti di sicurezza implementati.

In questo modo, le organizzazioni accrescono le proprie capacità di individuare gli incidenti di sicurezza, migliorare la risposta alle minacce e garantire la coerenza delle policy, delle pratiche e delle procedure operative.

Inoltre, la CSMA permette alle aziende di esercitare un controllo degli accessi adattivo e granulare, ottimizzando la protezione delle risorse IT.

I Livelli Fondamentali della CSMA

La Cybersecurity Mesh Architecture rappresenta un framework di sicurezza modulare, interoperabile e scalabile, che consente a diversi strumenti e controlli di sicurezza di collaborare in modo fluido ed efficiente.

I quattro livelli fondamentali della CSMA delineano gli obiettivi e le funzioni chiave della sicurezza.

#1. Analisi e Intelligence della Sicurezza

Il primo livello, dedicato all’analisi e all’intelligence della sicurezza, si occupa della raccolta e dell’analisi dei dati provenienti da diverse soluzioni di sicurezza all’interno dell’organizzazione.

Grazie all’amministrazione centralizzata della CSMA, le aziende possono raccogliere, aggregare e analizzare grandi quantità di dati da un’unica postazione.

Il sistema SIEM (Security Information and Event Management) dell’azienda può quindi elaborare questi dati e attivare le opportune risposte per mitigare le minacce.

#2. Tessuto di Identità Distribuito

Il livello del tessuto di identità distribuito si basa sulla gestione decentralizzata delle identità, i servizi di directory, l’accesso adattivo, la verifica dell’identità e la gestione dei diritti.

Questi strumenti definiscono chi può accedere ai dati, dove questi possono essere utilizzati e modificati, aiutando i team di sicurezza a distinguere tra utenti legittimi e attori malevoli.

In sostanza, questo livello si concentra sulla gestione delle identità e degli accessi, un elemento cruciale per la sicurezza zero-trust.

#3. Gestione Consolidata delle Policy e della Postura

Per applicare una policy di sicurezza centralizzata in contesti differenti, è necessario tradurla in regole e configurazioni specifiche per ciascun ambiente o strumento di sicurezza.

Il livello consolidato di gestione delle policy e della postura suddivide la policy in regole e impostazioni di configurazione richieste per un determinato strumento o ambiente di sicurezza, offrendo anche servizi dinamici di autorizzazione runtime.

#4. Dashboard Consolidate

L’implementazione di soluzioni di sicurezza disconnesse comporta la necessità di passare da una dashboard all’altra, ostacolando potenzialmente le operazioni di sicurezza.

Questo livello fornisce una dashboard unificata per visualizzare e gestire l’intero ecosistema di sicurezza dell’organizzazione.

Di conseguenza, il team di sicurezza può individuare, analizzare e risolvere gli incidenti di sicurezza in modo più efficiente.

Perché le Organizzazioni Hanno Bisogno della CSMA

Il 98% delle grandi aziende utilizza o prevede di utilizzare almeno due infrastrutture cloud, e il 31% ne usa già quattro o più.

Oggi, le organizzazioni non possono operare efficacemente senza utilizzare risorse esterne ai propri ambienti protetti.

I dispositivi utilizzati, dagli strumenti IoT alle WAN, operano sia all’interno che all’esterno delle sedi fisiche.

Pertanto, le aziende devono trovare modi per estendere i controlli di sicurezza a dispositivi e strumenti situati al di fuori dei confini fisici. Questo è essenziale per proteggere reti e dispositivi da attacchi ransomware, attacchi DDoS (Distributed Denial of Service), attacchi di phishing e altre minacce.

La Cybersecurity Mesh può aiutare le organizzazioni ad affrontare una vasta gamma di attacchi, permettendo ai team di sicurezza di gestire minacce visibili e nascoste nel cloud. Questo approccio è ideale per proteggere risorse digitali distribuite tra cloud e ambienti on-premise.

L’implementazione di un’architettura mesh di sicurezza informatica assicura che le policy e le pratiche di sicurezza vengano applicate in ogni strumento e ambiente utilizzato dall’azienda.

Tutte le soluzioni di sicurezza dell’organizzazione collaborano per fornire un’intelligence sulle minacce e capacità di risposta di livello superiore.

Grazie a una dashboard unificata, i professionisti della sicurezza informatica possono monitorare l’intero ecosistema di sicurezza dell’organizzazione.

Caratteristiche Chiave della Rete di Sicurezza Informatica

Di seguito sono riportate le principali caratteristiche della Cybersecurity Mesh:

- La CSMA estende la protezione dei controlli di sicurezza al di fuori delle sedi fisiche dell’azienda.

- La CSMA si concentra sulla protezione di singoli dispositivi e identità, anziché limitarsi a proteggere la rete aziendale. Questo approccio riduce i rischi derivanti da accessi non autorizzati ai dispositivi di lavoro e credenziali compromesse.

- L’architettura mesh per la sicurezza informatica offre una protezione dinamica e adattabile. Man mano che il panorama della sicurezza si evolve, la CSMA adatta gli strumenti di sicurezza in base alle informazioni contestuali e alla valutazione dei rischi, per mitigare le minacce in continua evoluzione.

- La CSMA fornisce un approccio scalabile e flessibile alla sicurezza informatica. Permette di scalare rapidamente le implementazioni e le integrazioni degli strumenti di sicurezza, garantendo un livello di protezione superiore per affrontare le sfide del mutevole ambiente digitale.

- L’architettura mesh per la sicurezza informatica promuove l’interoperabilità tra diversi strumenti e servizi di sicurezza individuali, favorendo la collaborazione e la comunicazione per una maggiore efficacia della sicurezza.

L’architettura mesh per la sicurezza informatica consente alle aziende di migliorare la sicurezza, affrontando le sfide legate a sistemi distribuiti, servizi cloud, IoT e minacce informatiche.

Vantaggi della CSMA

L’implementazione della Cybersecurity Mesh Architecture offre numerosi vantaggi, tra cui:

Sicurezza Completa

La CSMA è un approccio versatile alla sicurezza, progettato per soddisfare le esigenze degli ambienti IT moderni. La sua natura decentralizzata si estende a ciascun endpoint, coprendo anche i dispositivi al di fuori della rete centrale.

La CSMA si adatta rapidamente all’evoluzione delle minacce, integrando vari strumenti e promuovendo l’interoperabilità.

È scalabile, in grado di soddisfare le crescenti esigenze aziendali, e adotta un approccio proattivo nell’anticipare i potenziali rischi.

La CSMA assicura un approccio alla sicurezza coerente e completo, in linea con le sfide attuali e le minacce emergenti, rappresentando una soluzione unificata per la sicurezza informatica.

Scalabilità

La CSMA consente l’integrazione fluida di nuove soluzioni di sicurezza nell’azienda.

Mantenendo una sicurezza uniforme anche con l’espansione dei sistemi IT, che possono includere piattaforme remote e basate su cloud.

La Cybersecurity Mesh è una soluzione lungimirante, in grado di adattarsi alle mutevoli esigenze aziendali e alle minacce emergenti.

La sua adattabilità garantisce la robustezza della sicurezza aziendale, in linea con l’evoluzione del panorama IT.

Collaborazione Migliorata

La CSMA potenzia la comunicazione tra i sistemi di sicurezza di un’organizzazione, migliorando l’identificazione delle minacce e la velocità di risposta.

Collegando diversi strumenti di sicurezza, la CSMA interviene attivamente per prevenire e contrastare le minacce, assicurando una difesa più efficace e proattiva.

Efficienza Migliorata

La CSMA semplifica la sicurezza, unificando vari strumenti e impedendo al personale addetto alla sicurezza di passare continuamente da una piattaforma all’altra, con un conseguente incremento dell’efficienza.

Grazie a questo sistema centralizzato, i team possono implementare al meglio le soluzioni e allocare le risorse per affrontare le sfide di sicurezza cruciali, rafforzando le difese dell’organizzazione.

Migliore Gestione delle Identità e degli Accessi

La CSMA rafforza l’Identity and Access Management (IAM) allineandosi al modello Zero Trust, garantendo policy di controllo degli accessi adattabili e scalabili.

Facilita la microsegmentazione per un controllo granulare degli accessi, decentralizza le decisioni di accesso e permette l’accesso adattivo con monitoraggio in tempo reale.

Le sue capacità di resilienza e integrazione migliorano la capacità di IAM di proteggere le risorse e gestire le identità degli utenti in modo efficace, creando un solido framework di sicurezza per le aziende moderne.

Facile Implementazione

La CSMA fornisce un quadro per la rapida implementazione di soluzioni di sicurezza. Il suo design flessibile si adatta alle mutevoli esigenze aziendali e di sicurezza, garantendo che l’azienda disponga sempre di risposte efficienti alle minacce note e sconosciute.

Soluzione Conveniente

La Cybersecurity Mesh è economicamente vantaggiosa grazie alla sua scalabilità e compatibilità con i sistemi esistenti.

Permette di investire in base alle attuali esigenze di sicurezza e di espandere la rete di sicurezza informatica senza costi elevati man mano che l’organizzazione cresce.

Questo la rende una scelta economica sia per esigenze di sicurezza a breve che a lungo termine.

Come Implementare la CSMA

Di seguito sono riportate le indicazioni per implementare la Cybersecurity Mesh Architecture nella tua azienda:

#1. Valuta la Tua Superficie di Attacco

Innanzitutto, è necessario esaminare il sistema esistente per individuare i punti deboli della sicurezza.

Crea un elenco di tutte le risorse dell’organizzazione, dalle capacità di elaborazione dati ai dati archiviati. Quindi, classifica ciascuna risorsa in base alla sua importanza e alla gravità dei rischi correlati.

Questa valutazione approfondita della superficie di attacco garantisce un approccio mirato dove è più necessario.

#2. Acquista Strumenti di Sicurezza

Una volta identificata la superficie di attacco, il passo successivo è investire in tecnologie e strumenti di sicurezza affidabili.

Probabilmente si dovrà scegliere tra i seguenti strumenti per migliorare la sicurezza delle risorse:

Strumenti per la Sicurezza delle Informazioni

Questi strumenti assicurano che i dati sensibili dell’azienda siano protetti da accessi non autorizzati.

Potrebbe essere necessario un sistema di gestione della sicurezza delle informazioni, oltre a soluzioni di sicurezza dei dati e della posta elettronica.

Strumenti di Autenticazione

È essenziale implementare vari strumenti di autenticazione per garantire che solo utenti autorizzati accedano all’infrastruttura IT.

Le aziende spesso necessitano di gestori di password e autenticazione a più fattori per garantire la sicurezza a livello di applicazione.

È possibile valutare diverse piattaforme di autenticazione per scegliere la soluzione più adatta.

Approfondimento: JWT vs. OAuth: Quale è meglio per la massima sicurezza web

Soluzioni per la Sicurezza della Rete

La sicurezza della rete richiede un monitoraggio costante, essenziale per individuare i punti deboli e le potenziali minacce, aprendo la strada ad azioni preventive.

Gli esperti di sicurezza possono implementare strumenti come SIEM (Security Information and Event Management) e NDR (Network Detection and Response).

L’analisi del traffico di dati in entrata e in uscita è fondamentale per identificare il traffico dannoso e avviare le difese necessarie.

Le soluzioni SIEM generano avvisi in caso di anomalie, come intrusioni non autorizzate o ripetuti tentativi di accesso non riusciti.

Strumenti per la Sicurezza degli Endpoint

La sicurezza degli endpoint è fondamentale, data la distribuzione delle risorse nelle aziende.

Secondo una ricerca del Ponemon Institute, il 68% delle aziende ha subito almeno un attacco agli endpoint che ha compromesso l’infrastruttura IT e le risorse dati.

L’approccio mesh alla sicurezza informatica richiede l’implementazione di strumenti di Endpoint Detection and Response (EDR) per rafforzare la sicurezza degli endpoint.

Soluzioni di Backup e Ripristino di Emergenza

In seguito a violazioni impreviste della sicurezza, un sistema di backup e ripristino di emergenza è fondamentale per recuperare i dati aziendali vitali.

I team di sicurezza e sviluppo aziendale dovranno collaborare per definire un piano di backup e ripristino di emergenza, utilizzando le migliori soluzioni di backup dei dati e strumenti di ripristino di emergenza.

#3. Concentrati sull’Interoperabilità

Nell’implementazione della CSMA, è fondamentale dare priorità all’interoperabilità, garantendo la comunicazione e la collaborazione fluida tra i diversi strumenti e sistemi di sicurezza.

Le aziende possono integrare diverse soluzioni di sicurezza, sia on-premise che basate su cloud, standardizzando protocolli, formati di dati e interfacce.

Questa configurazione interconnessa semplifica le operazioni di sicurezza e offre una difesa più completa, sfruttando la collaborazione di informazioni provenienti da diverse fonti per identificare, mitigare e rispondere alle minacce.

#4. Decentralizza la Gestione dell’Identificazione

Per garantire che solo gli utenti autorizzati accedano alla rete aziendale, è essenziale implementare un sistema di gestione delle identità decentralizzato.

L’applicazione di protocolli di autenticazione, sicurezza di rete Zero Trust, verifica dell’identità e altre misure può contribuire a creare un robusto sistema di sicurezza che vada oltre la sicurezza perimetrale della rete.

#5. Centralizza la Gestione delle Policy di Sicurezza

Centralizzare la gestione delle policy di sicurezza in una rete di sicurezza informatica significa unificare le regole e i protocolli di vari strumenti ed endpoint in un sistema o piattaforma unificata.

Questo approccio unificato permette un’applicazione coerente delle policy in tutta l’organizzazione, indipendentemente dalla natura decentralizzata della rete.

Semplificando aggiornamenti, controlli e modifiche in un unico posto, si può garantire l’uniformità delle misure di sicurezza.

In questo modo, il team di sicurezza può rispondere rapidamente all’evoluzione delle minacce e ridurre le potenziali vulnerabilità derivanti da diverse implementazioni delle policy.

#6. Rafforza la Sicurezza Perimetrale

In una rete di sicurezza informatica, rafforzare la sicurezza perimetrale significa potenziare le difese attorno ai singoli endpoint, anziché limitarsi alla rete aziendale.

Questo implica dotare ogni dispositivo, applicazione o fonte di dati di specifici protocolli di sicurezza, come firewall, sistemi di rilevamento e prevenzione delle intrusioni e crittografia avanzata.

Applicando il principio di “zero trust”, in cui ogni richiesta di accesso viene verificata indipendentemente dalla sua origine, e integrando il monitoraggio continuo e aggiornamenti tempestivi, la rete assicura una sicurezza perimetrale rinforzata, adatta alla natura decentralizzata degli ambienti IT moderni.

Sfide nell’Implementazione della CSMA

L’implementazione di una rete di sicurezza informatica, sebbene vantaggiosa sotto molti aspetti, comporta alcune sfide:

- La creazione e la gestione di un sistema di sicurezza decentralizzato può essere complessa, soprattutto in ambienti di grandi dimensioni.

- L’integrazione di sistemi obsoleti con le nuove tecnologie nell’ambito della struttura mesh può causare problemi di compatibilità.

- L’approccio mesh richiede competenze specializzate, con una potenziale carenza di professionisti esperti in questa configurazione.

- Garantire un’applicazione uniforme delle policy in un contesto distribuito può essere complesso.

- Diverse soluzioni di sicurezza potrebbero non interagire perfettamente, creando possibili vulnerabilità.

Nonostante queste sfide, le organizzazioni possono implementare con successo una rete di sicurezza informatica e sfruttarne i vantaggi attraverso una pianificazione accurata, una formazione adeguata e un monitoraggio continuo.

Conclusione

La Cybersecurity Mesh Architecture è il framework più flessibile e pratico per estendere la sicurezza a risorse IT distribuite, utilizzando un set unificato di tecnologie.

La CSMA consente a diverse soluzioni di sicurezza di collaborare per garantire una protezione superiore alle risorse IT sia in sede che nel cloud, rendendola una scelta vantaggiosa per le aziende.

Inoltre, è fondamentale che tutto il personale dell’azienda segua le migliori pratiche di sicurezza informatica per prevenire le minacce.