Usare un sistema operativo basato su Linux per nascondere la tua identità su Internet è abbastanza semplice e puoi fare tutto senza pagare un servizio VPN come quelli disponibili oggi.

Le distribuzioni Kali Linux vengono utilizzate per testare la sicurezza di reti WiFi, siti Web e server, tra le altre cose. Anche i sistemi operativi come Debian e Ubuntu sono comunemente utilizzati per questi scopi.

ProxyChain e Tor può essere utilizzato per concatenare molti proxy e fornire l’anonimato, rendendo più difficile rintracciare il tuo indirizzo IP effettivo. Di conseguenza, ProxyChains nasconde il tuo indirizzo IP originale utilizzando molti server proxy. Ricorda che più proxy usi, più lenta diventerà la tua connessione Internet.

Sommario:

Cosa sono le ProxyChain?

Proxychains è un programma UNIX che ci consente di mascherare il nostro indirizzo IP reindirizzando il traffico di rete. Instrada il nostro traffico TCP attraverso una varietà di proxy, tra cui TOR, CALZINIe HTTP.

- Gli strumenti di ricognizione TCP come Nmap sono compatibili.

- Consente a qualsiasi connessione TCP di essere inoltrata a Internet tramite una serie di proxy configurabili.

- La rete Tor è utilizzata per impostazione predefinita.

- All’interno di un elenco, è possibile combinare e abbinare diversi tipi di proxy.

- Le Proxychain possono essere utilizzate anche per eludere firewall, IDS e rilevamento IPS.

Il concatenamento proxy è semplice e può essere eseguito da chiunque, come dimostrato in questo articolo.

Questa guida ti mostrerà come configurare Tor e Proxychains in Linux per l’anonimato.

Installazione di Tor e Proxychains in Linux

Innanzitutto, aggiorna il sistema Linux con le patch e le applicazioni più recenti. Per questo apriamo un terminale e digitiamo:

$ sudo apt update && sudo apt upgrade

Quindi controlla se Tor e Proxychains sono preinstallati o meno semplicemente digitando questi comandi separatamente:

$ proxychains $ tor

Se non sono stati installati, digitare il seguente comando nel terminale:

$ sudo apt install proxychains tor -y

Tieni presente che non stiamo installando il browser Tor. Stiamo installando il servizio tor che è un servizio che viene eseguito localmente sulla tua macchina virtuale o sul tuo sistema operativo ed è effettivamente legato a una porta particolare sull’host locale. Nel nostro caso, sarà 9050 e questa è l’impostazione predefinita con il servizio tor.

Per controllare lo stato di Tor:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

Per avviare il servizio tor:

$ service tor start

Per interrompere il servizio tor:

$ service tor stop

Configurazione di ProxyChain

Innanzitutto, individua la directory di ProxyChains usando questo comando:

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

Questo è il nostro file di configurazione.

/etc/proxychains4.conf

Sulla base del risultato sopra, possiamo notare che il file di configurazione ProxyChain si trova in /etc/.

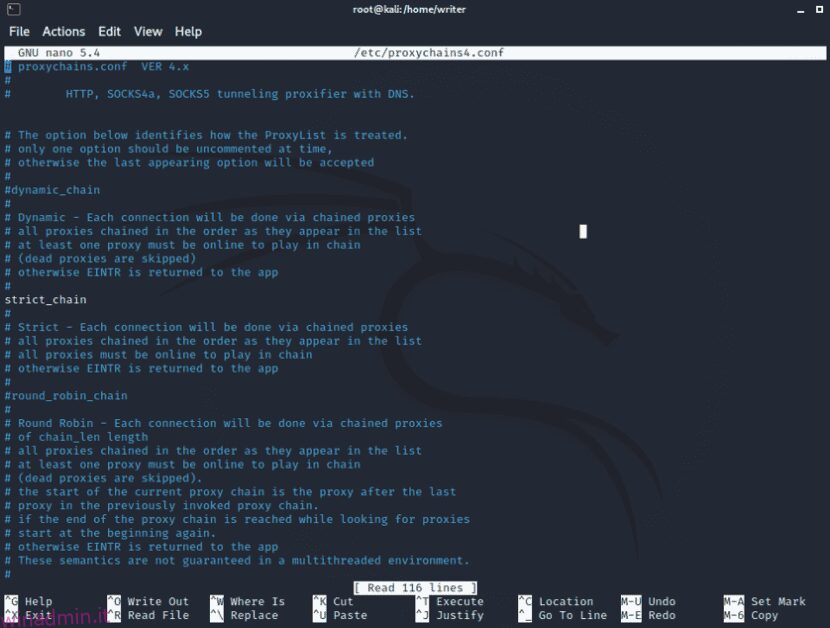

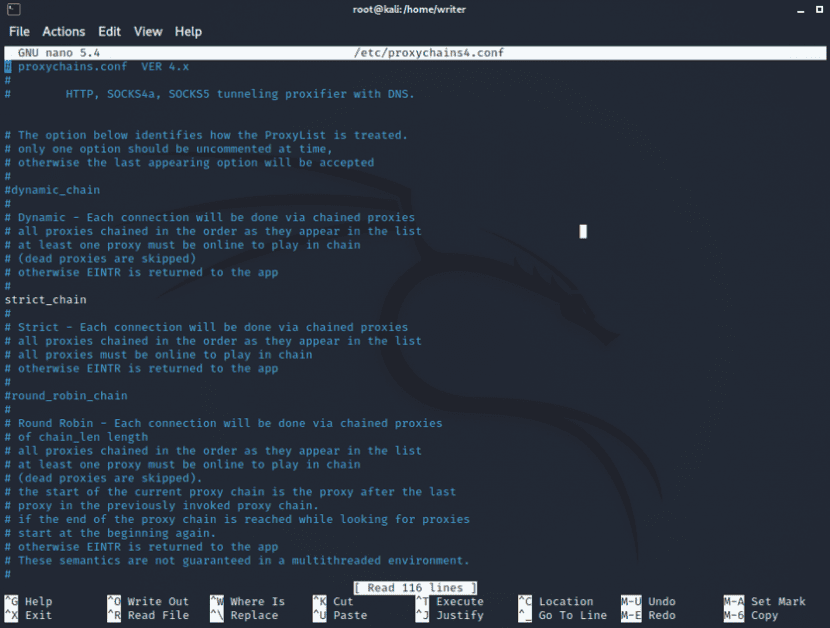

Dobbiamo apportare alcune modifiche ai file di configurazione di ProxyChains. Apri il file di configurazione nel tuo editor di testo preferito come leafpad, vim o nano.

Qui sto usando nano editor.

nano /etc/proxychains.conf

Il file di configurazione viene aperto. Ora devi commentare e commentare alcune righe per impostare le catene proxy.

Noterai “#” nella configurazione, che sta per commenti in lingua bash. È possibile scorrere verso il basso ed effettuare le regolazioni utilizzando i tasti freccia.

# 1. La catena dinamica deve essere rimossa dal commento di osservazione. Tutto quello che devi fare è rimuovere un # davanti a dynamic_chain.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. Metti il commento davanti a random_chain e strict_chain. Basta aggiungere # davanti a questi.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

#3. Max volte include il decomment del proxy-DNS, ricontrolla che non sia commentato. In questo modo eviterai perdite DNS che potrebbero rivelare il tuo vero indirizzo IP.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. Aggiungi socks5 127.0.0.1 9050 nell’elenco dei proxy l’ultima riga.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

Qui sarà già dato il proxy di socks4. Devi aggiungere il proxy socks5 come mostrato sopra. Infine, salva il file di configurazione ed esci dal terminale.

Utilizzo di ProxyChain

All’inizio, devi avviare il servizio Tor per poter utilizzare ProxyChains.

┌──(root💀kali)-[/home/writer] └─# service tor start

Dopo aver avviato il servizio tor, puoi utilizzare ProxyChains per la navigazione e per la scansione e l’enumerazione anonima. Puoi anche utilizzare lo strumento Nmap o sqlmap con ProxyChain per scansionare e cercare exploit in modo anonimo. È fantastico, vero?

Per utilizzare ProxyChains, digita semplicemente il comando ProxyChains in un terminale, seguito dal nome dell’app che desideri utilizzare. Il formato è il seguente:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

Per usare Nmap:

$ proxychains nmap -targetaddress

Per utilizzare sqlmap:

$ proxychains python sqlmap -u target

Puoi anche testare gli exploit in modo anonimo

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

Letteralmente, ogni strumento di ricognizione TCP può essere utilizzato con ProxyChains.

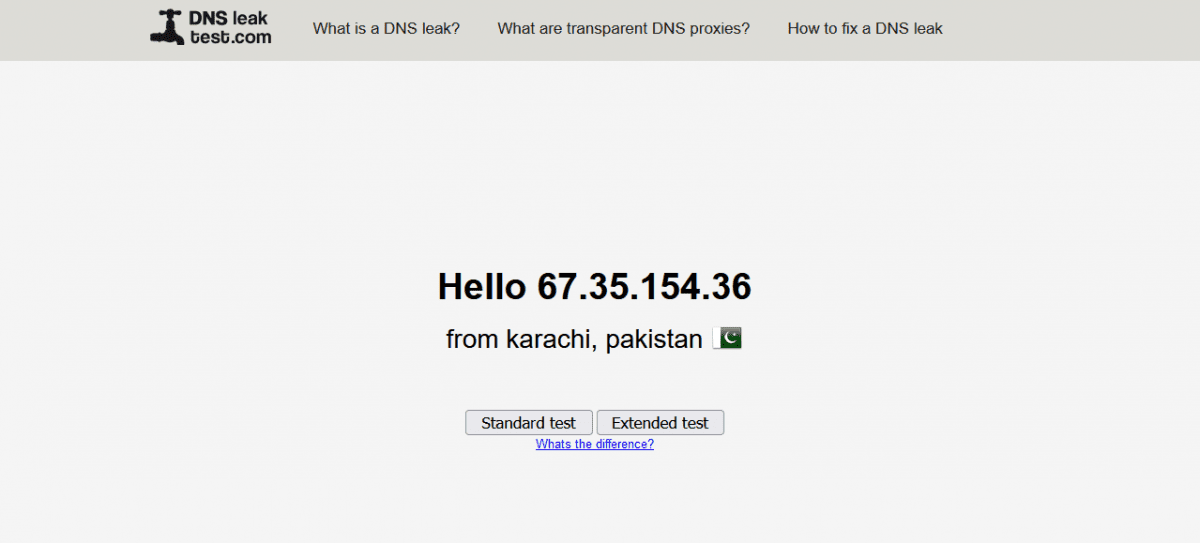

Per la conferma finale di ProxyChains funziona correttamente o meno, vai su dnsleaktest.com e controlla il tuo indirizzo IP e le perdite DNS.

Dopo aver eseguito ProxyChains, noterai che Firefox è stato caricato con una lingua diversa. Ora, eseguiamo un test di tenuta DNS utilizzando un comando:

$ proxychains firefox dnsleaktest.com

Come puoi vedere, la mia posizione è stata spostata dall’INDIA al PAKISTAN e la buona notizia è che ProxyChains cambia continuamente il mio indirizzo IP in modo dinamico, assicurandomi di mantenere l’anonimato.

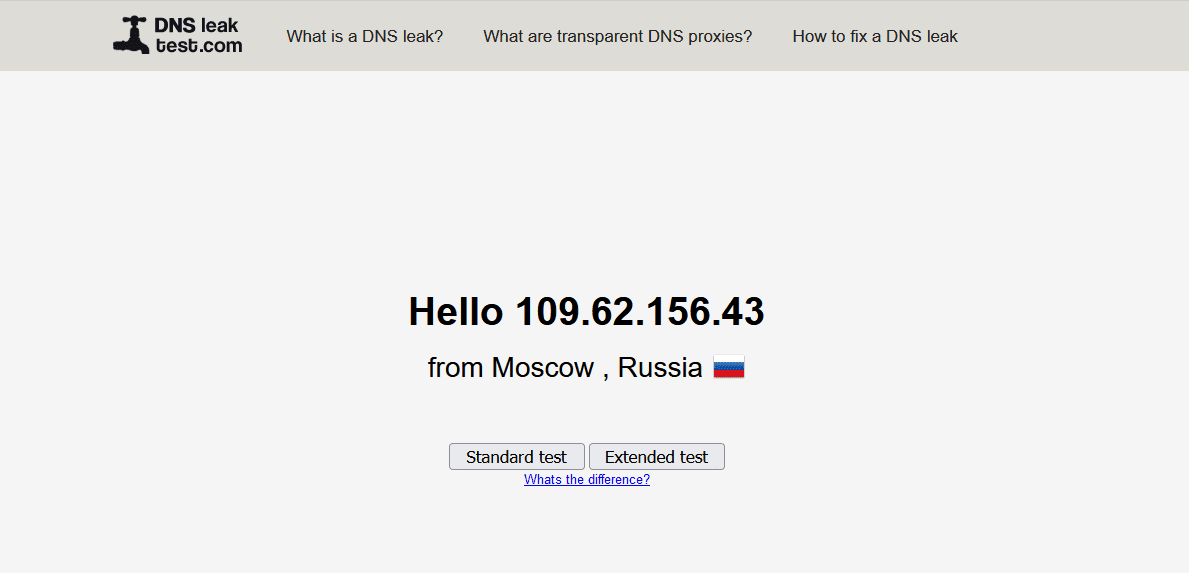

Se desideri vedere un nuovo risultato, chiudi semplicemente Firefox, pulisci il terminale, riavvia il servizio Tor e avvia nuovamente ProxyChains. Nel test di tenuta DNS, vedrai una varietà di risultati, come illustrato di seguito.

Ancora una volta puoi vedere che la mia posizione è stata spostata dal Pakistan alla Russia. Ecco come funzionano i proxy di catena dinamici. Aumenta le possibilità di maggiore anonimato durante l’hacking.

Conclusione 👨💻

Abbiamo imparato come rimanere anonimi su Internet e proteggere la nostra privacy online durante i pentest. Le ProxyChain possono anche essere utilizzate insieme a strumenti di sicurezza come Nmap e Burpsuite e sono spesso utilizzate per eludere il rilevamento di IDS, IPS e firewall.

In alternativa, se stai cercando una soluzione di configurazione rapida e semplice, potresti prendere in considerazione l’utilizzo di una VPN che rende anonimo il traffico immediatamente.