Le soluzioni di sicurezza della supply chain del software aiutano a mitigare i rischi e a proteggere i sistemi da attacchi pericolosi.

Negli ultimi anni, la sicurezza è diventata cruciale per aziende e privati, dato il crescente livello di attacchi informatici. Questi attacchi possono colpire qualsiasi organizzazione, reparto, sistema, infrastruttura IT e supply chain del software.

Le moderne supply chain del software includono librerie preesistenti, sistemi CI/CD, repository open source, controller di versione, sistemi di distribuzione, strumenti di monitoraggio e test e così via.

Ci sono così tante parti incluse nella creazione di una soluzione software e il codice viene persino utilizzato in più progetti. Ciò aumenta la superficie di attacco per gli hacker che sono sempre alla ricerca di vulnerabilità in uno qualsiasi dei sistemi che utilizzi.

E quando lo troveranno, lo sfrutteranno e hackereranno i tuoi sistemi. Di conseguenza, può portare a perdite di dati, malware, ransomware e quant’altro.

Questo è il motivo per cui è importante che le organizzazioni, gli sviluppatori e i fornitori di software migliorino la sicurezza della supply chain del software.

In questo articolo, discuteremo di come si presenta esattamente un attacco alla supply chain del software, perché è necessario proteggere la supply chain e le migliori soluzioni di sicurezza per mitigare i rischi.

Cominciamo!

Sommario:

Che cos’è la sicurezza della catena di fornitura del software?

Una catena di fornitura del software include tutti i sistemi, i processi, gli strumenti e le cose (praticamente tutto) che aiutano a sviluppare un’applicazione nel suo ciclo di vita di sviluppo del software (SDLC).

E la sicurezza della supply chain del software significa proteggere tutti quei sistemi, componenti e pratiche. Può includere protocolli, interfacce, codice proprietario o di terze parti, strumenti esterni, sistemi di infrastruttura, sistemi di distribuzione e l’elenco potrebbe continuare.

Fonte: Mirantis

La tua supply chain è vulnerabile agli attacchi proprio come gli altri sistemi della tua organizzazione. In un attacco alla catena di approvvigionamento, l’hacker trova e sfrutta le vulnerabilità in uno qualsiasi dei tuoi sistemi e processi nella catena di approvvigionamento e vi si infiltra. Potrebbe portare a violazioni dei dati e altri rischi per la sicurezza.

Alcuni comuni attacchi alla supply chain del software sono:

- Una pipeline CI/CD violata che coinvolge server di compilazione, strumenti di distribuzione, framework di test, repository di codice, ecc.

- Codice dannoso all’interno di uno strumento open source. Ciò può accadere, ad esempio, inviando commit dannosi al repository di codice.

- Errate configurazioni CI/CD nei processi di distribuzione e test

Alcuni famosi attacchi alla supply chain del software:

- Violazione di SolarWinds: gli hacker hanno trovato una vulnerabilità nella loro piattaforma Orion e hanno compromesso oltre 30.000 organizzazioni in tutto il mondo.

- Violazione di CodeCov: nell’aprile 2021, gli aggressori hanno violato lo strumento di controllo, CodeCov, colpendo i suoi utenti diffusi.

- Attacco mimecast: gli aggressori hanno ottenuto l’accesso a uno dei loro certificati digitali per l’autenticazione.

Perché la sicurezza della catena di fornitura del software è importante?

Negli esempi di attacchi di cui sopra, solo una vulnerabilità nel codice, in generale, ha portato a una violazione diffusa che ha colpito individui e organizzazioni.

Quando un team di sviluppo distribuisce software per uso commerciale o interno, la sicurezza del prodotto è vitale, compreso il codice che non ha scritto e gli strumenti di terze parti che utilizza. Perché se ti fidi ciecamente delle risorse esterne, potrebbero trasformarsi in minacce e attacchi a causa delle loro vulnerabilità.

Per questo, la catena di fornitura del software si assicura che l’intero codice, gli strumenti e le risorse siano nelle loro migliori forme di sicurezza e non siano manomessi, aggiornati e non presentino vulnerabilità o codice dannoso.

E per implementare ciò, è necessario controllare ogni componente software nell’SDLC, inclusi il codice interno, le distribuzioni open source, i protocolli, le interfacce, gli strumenti di sviluppo, i servizi in outsourcing e altre cose associate alla build del software.

Inoltre, puoi utilizzare una soluzione di sicurezza della supply chain del software completa, affidabile ed efficiente per mitigare i problemi e proteggere ogni componente software. Lo fa scansionando il software alla ricerca di exploit e dipendenze noti e implementando meccanismi di protezione della rete.

In questo modo, questi strumenti aiutano a prevenire modifiche non approvate e accessi non autorizzati per scoraggiare minacce e attacchi.

Parliamo di alcuni dei migliori strumenti di sicurezza della supply chain del software per mitigare gli attacchi e proteggere la supply chain del software.

Slim.ai

Slim.ai ti consente di creare container con sicurezza e velocità per proteggere la tua supply chain software senza scrivere alcun nuovo codice.

Ti aiuterà a trovare e rimuovere automaticamente le vulnerabilità nei sistemi software dalle applicazioni containerizzate prima che vengano spedite alla fase di produzione. Ciò garantirà anche i tuoi carichi di lavoro per la produzione di software.

Slim.ai rafforzerà e ottimizzerà i tuoi contenitori gestendoli in modo efficace. Otterrai anche informazioni dettagliate sui contenuti dei tuoi contenitori analizzando in profondità i loro pacchetti, metadati e livelli.

Puoi integrare perfettamente Slim.ai nelle tue pipeline CI/CD e abilitare l’automazione per risparmiare tempo e fatica nella mitigazione dei rischi per la sicurezza senza alcun lavoro manuale.

Potrai utilizzare gli Slim Starter Kit, che sono modelli che puoi utilizzare per creare la tua app in qualsiasi linguaggio o framework. Con l’intelligenza dei container, puoi visualizzare la struttura dell’immagine, i dettagli del pacchetto e le vulnerabilità. Questo ti aiuterà a capire la tua posizione di sicurezza e creare un’immagine amichevole.

Docker Wasm

Wasm è un’alternativa leggera, veloce e nuova ai container Windows o Linux che usi in Docker. Docker + Wasm ti aiuterà a creare, eseguire e condividere applicazioni moderne con maggiore sicurezza.

Ci sono molti vantaggi nell’usare Docker per proteggere la supply chain del software. Renderà lo sviluppo del tuo software più prevedibile ed efficiente automatizzando le attività ed eliminando la necessità di attività di configurazione ripetitive. L’intero ciclo di vita dello sviluppo del software diventerà più veloce, più facile e più portabile.

Docker offre una piattaforma end-to-end completa che ti fornirà API, CLI e UI con sicurezza progettata per funzionare immediatamente nel tuo SDLC, rendendo il processo più efficiente.

- Le immagini Docker sono eccellenti per consentirti di creare in modo efficiente la tua applicazione su Mac e Windows.

- Utilizza Docker Compose per creare software multi-container.

- Crea un pacchetto di software come immagini container che sono portatili e vengono eseguite in modo coerente in ambienti diversi, come AWS ECS, Google GKE, Aure ACI, Kubernetes e altri.

- Integrazione con diversi strumenti nella pipeline di sviluppo software, inclusi CicleCI, GitHub, VS Code, ecc.

- Personalizza l’accesso alle immagini per gli sviluppatori con i controlli degli accessi in base al ruolo (RBAC) e ottieni informazioni più approfondite sulla cronologia delle attività utilizzando gli audit log di Docker Hub.

- Promuovi l’innovazione aumentando la collaborazione con sviluppatori e membri del team e pubblicando facilmente le tue immagini su Docker Hub.

- Distribuisci con successo le applicazioni in modo indipendente su diversi contenitori e linguaggi. Ciò ridurrà i possibili conflitti tra librerie, framework e linguaggi.

- Usa Docker Compose CLI e sfrutta la sua semplicità per creare applicazioni più velocemente. Puoi avviarli rapidamente nel cloud con Azure ACI o AWS ECS oppure farlo in locale.

Cyclone DX

CycloneDX è in realtà un moderno standard BOM full-stack che offre funzionalità avanzate per proteggere le supply chain da rischi e attacchi online.

Supporta:

- Hardware Bill of Materials (HBOM): serve per componenti hardware di inventario per ICS, IoT e altri dispositivi connessi e incorporati.

- Software Bill of Materials (SBOM): serve per l’inventario dei servizi software e dei componenti e delle loro dipendenze.

- Distinta base delle operazioni (OBOM): configurazioni di inventario di runtime full-stack, ambienti e dipendenze aggiuntive.

- Software-as-a-Service (SaaSBOM): è per gli endpoint, i servizi, le classificazioni e i flussi di dati dell’inventario che alimentano le applicazioni native del cloud.

- Vulnerability Exploitability eXchange (VEX): serve a comunicare come i componenti vulnerabili possono essere sfruttati nei prodotti.

- Vulnerability Disclosure Reports (VDR): serve per comunicare vulnerabilità sconosciute e note che interessano servizi e componenti.

- BOV: Serve per condividere dati vulnerabili tra fonti e sistemi di intelligence vulnerabili.

La OWASP Foundation sostiene CycloneDX, mentre il CycloneDX Core Working Group lo gestisce. È inoltre supportato dalla comunità della sicurezza informatica di tutto il mondo.

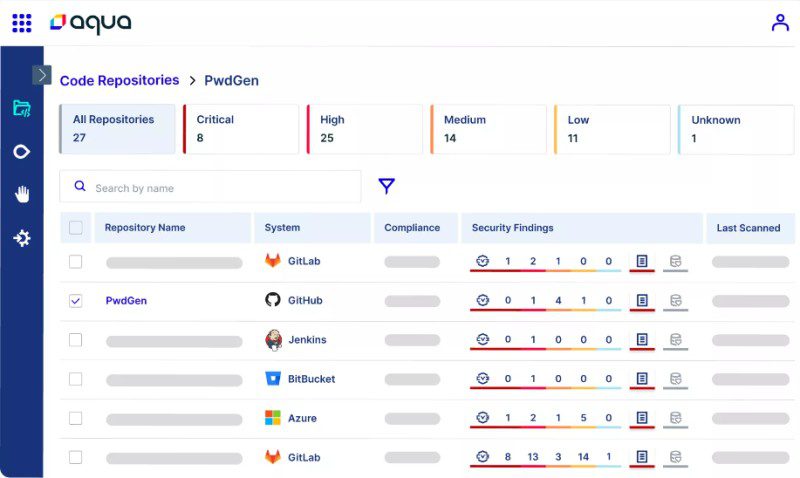

Acqua

Aqua fornisce la sicurezza della supply chain per l’intero ciclo di vita del software. Può proteggere tutti i collegamenti all’interno della supply chain del software per ridurre al minimo le superfici di attacco e mantenere l’integrità del codice.

Con l’aiuto di Aqua, puoi individuare rischi e vulnerabilità in tutte le fasi del ciclo di vita del tuo software scansionando immagini e codice. Consentirà inoltre di trovare segreti esposti, configurazioni errate di IaC e malware in modo che nessun problema possa passare alla fase di produzione.

Puoi proteggere i tuoi processi e sistemi lungo tutta la catena di fornitura per sviluppare e consegnare il tuo software alla produzione. Aqua ti aiuterà a monitorare la posizione di sicurezza dei tuoi strumenti DevOps, assicurando che i controlli di sicurezza siano in atto.

Caratteristiche e vantaggi:

- Scansione universale del codice: Aqua può eseguire la scansione dell’intero codice sorgente in pochi minuti e rilevare vulnerabilità, falle nella sicurezza, problemi di licenza open source e altro ancora. Scansionando periodicamente i codici, verrai avvisato di nuovi rischi con la modifica dei codici. Otterrai la scansione del codice da Aqua Trivy Premium e otterrai risultati coerenti in tutto l’SDLC.

- Avvisi nel flusso di lavoro: scansiona il codice e ricevi notifiche indipendentemente da dove lavori. Puoi ricevere notifiche direttamente nell’IDE durante la codifica, nel sistema SCM (Source Code Management) come commenti sulle richieste pull, sul repository cloud e sulla pipeline CI anche prima del rilascio del software.

- Monitoraggio delle dipendenze open source: Aqua classificherà ciascuno dei tuoi pacchetti open source in base alla loro popolarità, rischi, manutenibilità e qualità. Successivamente, avvisa i tuoi sviluppatori dei pacchetti estremamente pericolosi quando vengono introdotti. Ciò ti consentirà di stabilire e applicare un livello di qualità a livello di organizzazione che devi soddisfare prima di aggiungere qualsiasi nuovo codice alla codebase.

- Sicurezza della pipeline: ottieni una visibilità completa sulle tue pipeline CI e naviga attraverso migliaia di percorsi di rilascio del software che portano all’ambiente di produzione. Puoi facilmente implementare Static Pipeline Analysis per ogni pipeline (come GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI, ecc.) e comprendere ogni istruzione.

- SBOM di nuova generazione: non essere limitato dalla creazione di SBOM di base; vai invece oltre e registra ogni azione e passaggio da quando lo sviluppatore impegna il codice al processo di creazione completo fino alla generazione del tuo artefatto finale. La firma del codice aiuterà anche gli utenti a verificare la cronologia del codice e ad accertare che il codice generato sia lo stesso che finisce nella toolchain di sviluppo.

- Gestione della postura CI/CD: Aqua ti consentirà di individuare e risolvere configurazioni errate critiche nella tua piattaforma DevOps (come Jenkins, GitHub, ecc.) e implementare la sicurezza Zero-Trust in essa. Può applicare la politica di accesso con privilegi minimi per aiutarti a controllare i privilegi in tutto l’SDLC. Può anche implementare la separazione dei compiti (SoD) per ridurre i rischi per la sicurezza garantendo la conformità.

Inoltre, puoi stabilire e mantenere la fiducia creando SBOM firmate digitalmente e applicando porte di integrità per verificare gli artefatti attraverso la pipeline CI/CD. Aiuterà a garantire che solo il tuo codice vada alla fase di produzione e nient’altro con esso.

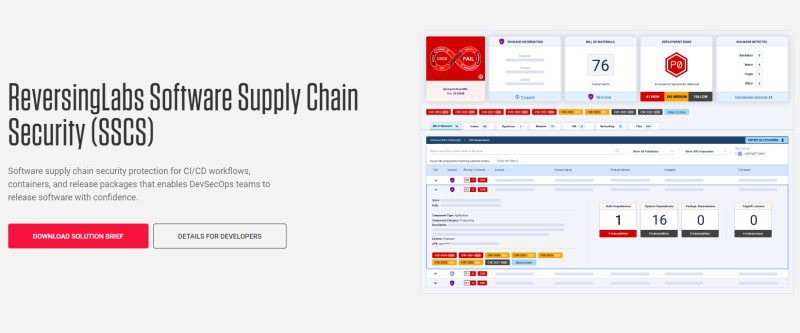

ReversingLabs

Ottieni la sicurezza avanzata della catena di fornitura del software (SSCS) per i flussi di lavoro CI/CD, i pacchetti di rilascio e i container di ReversingLabs, che consente al tuo team DevSecOps di distribuire l’applicazione con maggiore sicurezza.

Lo strumento ti consente di analizzare rapidamente pacchetti di rilascio più grandi, librerie open source, software di terze parti e contenitori per le minacce. È inoltre possibile rilevare, correggere e assegnare la priorità alle minacce ad alto rischio nascoste all’interno dei livelli di dipendenza del software.

Aqua offre politiche di approvazione personalizzate in modo che tu possa confermare con sicurezza la qualità della sicurezza del tuo software prima di rilasciarlo in produzione. Questo strumento si occupa della sicurezza dell’intero SDLC, dal controllo del codice sorgente alla gestione delle dipendenze dei componenti software, al processo CI/CD e alle immagini di rilascio.

Pertanto, puoi facilmente rilevare e correggere i rischi del flusso di lavoro CI/CD, le compromissioni, i pacchetti open source dannosi, le esposizioni segrete e altri tipi di minacce in ogni fase del ciclo di vita dello sviluppo del software della tua organizzazione.

Inoltre, puoi andare oltre e proteggere i tuoi clienti da manomissioni indesiderate che possono introdurre modifiche comportamentali non autorizzate, backdoor e malware nel software.

Potrai eseguire integrazioni senza problemi in ogni fase della pipeline di consegna. Queste integrazioni ti aiuteranno a risolvere le minacce ad alto rischio più velocemente e in una fase iniziale. ReversingLabs è un grande investimento non solo per i team di sviluppo ma anche per i team SOC.

Snyk

Aumenta la sicurezza della supply chain del software con Synk, che può aiutarti a proteggere i componenti critici del software, come immagini di container, librerie open source, strumenti per sviluppatori e infrastruttura cloud.

Snyk ti aiuterà a comprendere e gestire la sicurezza della tua supply chain monitorando le dipendenze, garantendo una progettazione sicura e correggendo le vulnerabilità. Ti assicura di progettare software tenendo presente la sicurezza, fin dall’inizio.

Utilizzando Snyk, puoi monitorare la popolarità, la manutenzione e la sicurezza di oltre 1 milione di pacchetti open source in diversi ecosistemi.

È possibile eseguire la scansione del software per generare una distinta base al fine di identificare i componenti utilizzati e l’interazione tra di essi. Snyk ti aiuterà a risolvere più problemi relativi alla sicurezza in meno tempo.

- Snyk Vulnerability Database e Synk Advisor sono due degli strumenti che forniscono informazioni utili e aggiornate sui problemi critici e sui modi per prevenirli in modo che la gestione delle minacce alla sicurezza diventi più semplice prima ancora che il progetto abbia inizio.

- I servizi di audit di Snyk, Snyk Container e Snyk Open Source, sono strumenti per analizzare i progetti e creare SBOM con un elenco di vulnerabilità note, pacchetti open source e consigli per la correzione.

- Snyk ti consente di integrarti con più strumenti, flussi di lavoro e pipeline per garantire la sicurezza nella catena di fornitura del software. Le integrazioni includono PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack e molti altri.

Inoltre, Snyk è supportato dai principali sistemi di intelligence di sicurezza del settore, offrendoti strumenti per proteggere le tue dipendenze open source, codice personalizzato, infrastruttura cloud e container da un’unica piattaforma.

Conclusione

I rischi online si stanno espandendo e rappresentano una minaccia per aziende, risorse e persone. Quindi, se sei uno sviluppatore di software o un’azienda che si occupa dello sviluppo di software, devi migliorare la sicurezza della tua catena di fornitura di software sfruttando metodi e strumenti come sopra. Questi strumenti contribuiranno a proteggere l’intera catena di fornitura del software mitigando le minacce in modo efficiente.

Puoi anche esplorare gli strumenti DevSecOps.