Molti SSD consumer affermano di supportare la crittografia e BitLocker ci credeva. Ma, come abbiamo appreso l’anno scorso, quelle unità spesso non crittografavano i file in modo sicuro. Microsoft ha appena cambiato Windows 10 per smettere di fidarsi di quegli SSD imprecisi e per impostazione predefinita la crittografia del software.

In sintesi, le unità a stato solido e altri dischi rigidi possono affermare di essere “autocrittografanti”. In tal caso, BitLocker non eseguirà alcuna crittografia, anche se hai abilitato BitLocker manualmente. In teoria, era un bene: l’unità poteva eseguire la crittografia stessa a livello di firmware, accelerando il processo, riducendo l’utilizzo della CPU e forse risparmiando energia. In realtà, era brutto: molte unità avevano password principali vuote e altri orrendi errori di sicurezza. Abbiamo imparato che non ci si può fidare degli SSD consumer per implementare la crittografia.

Ora, Microsoft ha cambiato le cose. Per impostazione predefinita, BitLocker ignorerà le unità che dichiarano di crittografare automaticamente e eseguirà il lavoro di crittografia nel software. Anche se hai un’unità che afferma di supportare la crittografia, BitLocker non ci crederà.

Questa modifica è arrivata in Windows 10 KB4516071 aggiornamento, rilasciato il 24 settembre 2019. È stato individuato da SwiftOnSecurity su Twitter:

Microsoft rinuncia ai produttori di SSD: Windows non si fiderà più delle unità che dicono di poter crittografare da sole, BitLocker utilizzerà invece la crittografia AES accelerata dalla CPU. Questo è dopo un’esposizione su questioni generali con la crittografia basata su firmware.https://t.co/6B357jzv46 pic.twitter.com/fP7F9BGzdD

– SwiftOnSecurity (@SwiftOnSecurity) 27 settembre 2019

I sistemi esistenti con BitLocker non verranno migrati automaticamente e continueranno a utilizzare la crittografia hardware se sono stati originariamente impostati in questo modo. Se hai già la crittografia BitLocker abilitata sul tuo sistema, devi decrittografare l’unità e quindi crittografarla nuovamente per assicurarti che BitLocker utilizzi la crittografia software anziché la crittografia hardware. Questo bollettino Microsoft sulla sicurezza include un comando che puoi utilizzare per verificare se il tuo sistema utilizza la crittografia basata su hardware o software.

Come nota SwiftOnSecurity, le moderne CPU possono gestire l’esecuzione di queste azioni nel software e non dovresti vedere un rallentamento evidente quando BitLocker passa alla crittografia basata su software.

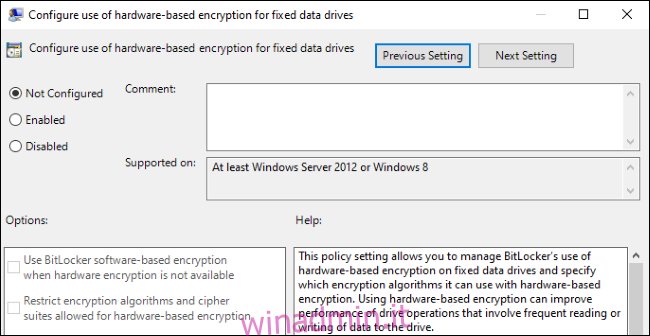

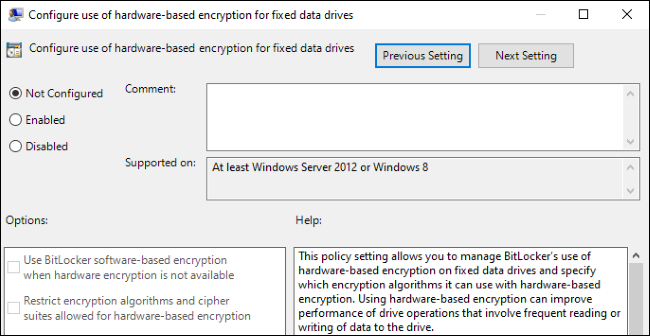

BitLocker può ancora fidarsi della crittografia hardware, se lo desideri. Questa opzione è solo disabilitata per impostazione predefinita. Per le aziende che dispongono di unità con firmware attendibili, l’opzione “Configura l’utilizzo della crittografia basata su hardware per unità dati fisse” in Configurazione computer Modelli amministrativi Componenti Windows Crittografia unità BitLocker Unità dati fisse in Criteri di gruppo consentirà loro di riattivare l’uso della crittografia basata su hardware. Tutti gli altri dovrebbero lasciarlo stare.

È un peccato che Microsoft e il resto di noi non possano fidarsi dei produttori di dischi. Ma ha senso: certo, il tuo laptop potrebbe essere prodotto da Dell, HP o persino dalla stessa Microsoft. Ma sai qual è l’unità in quel laptop e chi l’ha prodotta? Ti fidi del produttore di quell’unità per gestire la crittografia in modo sicuro e rilasciare aggiornamenti in caso di problemi? Come abbiamo imparato, probabilmente non dovresti. Ora, neanche Windows.